ماذا لو قام جهازك بتشغيل برنامج مقاوم للتهديدات غير مفعل؟ وهو البرنامج القادر على التحكم بجهازك عن بعد، ولا تستطيع حذفه حتى باستبدال القرص الصلب. ربما يبدو لك الأمر كخرافة يصعب تصديقها، إلا أنه صحيح!

وقد حصل هذا الاكتشاف مع “سيرجي بيلوف”، باحث البرامج الخبيثة في كاسبرسكي لاب، عندما بدأ بالبحث عن خطأ متعلق ببرنامج على جهاز زوجته الشخصي، حيث جذبت انتباهه عملية غامضة، فظن في البداية أنه وجد الجذور الخفية لتهديد سابق، لكن تبين لاحقاً بأنها عملية غير شرعية، كجزء من برنامج كمبيوتريس، وهو برنامج معروف لمقاومة التهديدات على أجهزة اللابتوب، وما يميزه هو الموقع الذي يحتله على جهاز المستخدم، إذ أنه يقع في BIOS أو UEFI، كشريحة ببرنامج مثبت، يطبق أولاً على الجهاز بشكل تمهيدي، قبل بدء فعاليات نظام التشغيل. ويساعد هذا الأمر كمبيوتريس على النجاة من الظروف الصعبة ومحاولات استبدال القرص، إلا أن الجانب المزعج في هذا البرنامج، لدى عدم قيام زوجة “بيلوف” بتحديث البرنامج وإهمالها وجوده، تمكن برنامج خبيث من طرف ثالث من اختطاف عميل كمبيوتريس، وتنفيذ القرصنة ضد جهاز الضحية عن بعد.

وتعتبر برامج مقاومة التهديدات مصيرية بالنسبة لأجهزة الهاتف المحمولة، حيث يفضل المحتالون هذه الأدوات الصغيرة والثمينة. وتصميم برنامج مقاومة التهديدات ليس أمرا سهلا، إذ أنه يجب أن يكون صغيرا وسريا، ويجب أن يحافظ على صلة بالخوادم الرئيسية للإبلاغ عن موقعه أو طلب المساعدة في حال تعرضه للسرقة، كما أنه يجب أن يكون قادرا على مقاومة محاولات السارق لإزالة البرنامج. ومع ضرورة وجود كل هذه المتطلبات في البرنامج، فهذا يعني إتاحة السيطرة الكاملة للبرنامج على الجهاز، مما يعني حصول أسوأ سيناريو ممكن على الإطلاق في حال تعرض البرنامج للقرصنة، وهو قدرة السارق على امتلاك جهازك بشكل كامل.

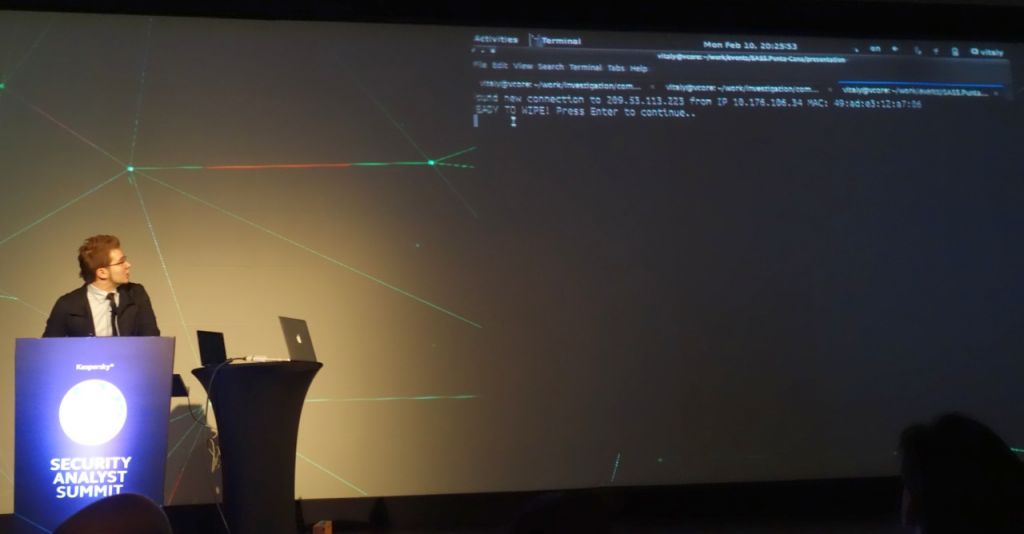

وللأسف، فإنني لا أقوم بوضع نظريات افتراضية، فقد شهدت بنفسي الأسبوع الماضي عرضا من قبل “فيتالي كاملوك” و”سيرجي بيلوف” من كاسبرسكي لاب أثناء قمة تحليل الأمن ٢٠١٤، حيث قام الخبيران بعرض لابتوب أسوس جديد كليا، واستخدما جهازا آخر للتحكم عن بعد بكاميرا اللابتوب، ومن ثم القيام بعملية مسح عن بعد، وتمت عملية المسح من قبل حزم شبكة غير مشفرة، وإرسال بعض البيانات مرة أخرى، مما أدى إلى تقليد الاتصال بخادم كمبيوتريس الأصلي.

ومن الطبيعي أن تشعر الآن برغبة ملحة لتفقد وجود عميل كمبيوتريس على جهازك، إنما لا تزعج نفسك بالمحاولة، فإن العميل يقاوم أي محاولات لإزالته، وهو أمر مفهوم نظرا لبنيته المقاومة للتهديدات. ولتنفيذ هذه المهمة، يقوم جزء BIOS من عميل كمبيوتريس بتفقد وجود البرنامج في كل جزئية، وإذا لم يتم العثور على البرنامج، يقوم BIOS بتحميل برنامج صغير على نظام تشغيل ويندوز، ويقوم هذا البرنامج بتحميل قائمة عميل كمبيوتريس كاملة من الإنترنت وتفعيلها، وتعتبر هذه الخطوة تحديدا ضعيفة وقابلة للتعرض للهجوم عن بعد، كما تم عرضه في القمة.

ويمكنك الاطلاع على التحليل كاملا في Securelist إضافة إلى قائمة دلائل عميل كمبيوتريس. وتشير البيانات من شبكة أمن كاسبرسكي إلى وجود عميل كمبيوتريس بشكل فعال على أجهزة ١٥٠٠٠٠ شخصا من عملائنا. ويقدر فيتالي كاملوك عدد الأجهزة التي يوجد عليها عميل كمبيوتريس فعالا بمليوني جهاز حول العالم، ولا نعرف النسبة التي تم تفعيلها من قبل المستخدمين أنفسهم.

وجزء BIOS من كمبيوتريس محمل مسبقا على شرائح BIOS/UEFL ويمكنك إيجادها على معظم أجهزة اللابتوب، مثل إيسر، أسوس، سوني، توشيبا، إتش بي، لينوفو، سامسونج، وغيرها. وتتضمن بعض الأجهزة خيار BIOS واضح لتشغيل كمبيوتريس أو عدم تشغيله، بينما لا يوجد هذا الخيار على أجهزة أخرى. وعدا عن ذلك، فلا تشغل كل الأجهزة كمبيوتريس، حتى لو كانت تتضمن جزئية BIOS، إذ يكون البرنامج غير مفعلا على هذه الأجهزة. إنما نجح خبراء كاسبرسكي لاب باكتشاف وشراء عدد من أجهزة اللابتوب الحديثة التي تتضمن عميل كمبيوتريس بمجرد تشغيلها فور إخراجها من العلبة. ويبقى السؤال الغامض: لماذا تكون هذه البرامج فعالة من البداية ومن يملك القدرة على التحكم بها؟

تطبيقات

تطبيقات

النصائح

النصائح