مقدمة: لماذا قررنا التحقيق في أمر جافا؟*

أسئلة وأجوبة سريعة حول جاف*

منهجية التقرير: ما الذي قمنا بحسابه؟ وكيف قمنا بذلك؟*

النتائج الرئيسية*

الجزء الأول: عامٌ من الثغرات في جافا*

الجزء الثاني: عامٌ من الهجمات على مستخدمي جافا*

الجزء الثالث: تهديد دولي – التوزيع الجغرافي للمستخدمين، الهجمات والمصادر*

الجزء الرابع: نظرة متفحصة على برامج استغلال الثغرات “في البرية”*

الجزء الخامس: ما يزيد عن 4,2 مليون هجمة تم اصطيادها، بواسطة تكنولوجيا المنع التلقائي لاستغلال الثغرات*

الخلاصة: أهمية التقنيات المتطورة في عصر الهجمات المتطورة*

مقدمة: لماذا قررنا التحقيق في أمر جافا؟

إحدى المشاكل الكبيرة التي تواجه قطاع أمن تكنولوجيا المعلومات هي: استخدام الثغرات الموجودة في البرامج المستخدمة بشكلٍ شرعيٍّ لشن هجمات البرمجيات الخبيثة. ويمكن للبرامج الخبيثة استخدام هذه الثغرات لتصيب جهاز الكمبيوتر من دون جذب انتباه المستخدم، وفي بعض الحالات من دون تنبيهٍ من البرامج الأمنية.

هذا هو السبب وراء أن مجرمي الإنترنت يُفضلون هذه الهجمات، المعروفة باسم برامج استغلال الثغرات، على طُرق الإصابة الأخرى. على عكس الهندسة الاجتماعية، والتي يمكن أن تكون غير دقيقة، فإن استخدام الثغرات يستمر في تحقيق النتائج المرجُوّة.

برامج استغلال الثغرات هي برامج خاصة، تهدف إلى الاستفادة من الثغرات الموجودة في البرامج ذات الشعبية، التي يستخدمها الملايين من الأشخاص في جميع أنحاء العالم. إنها تعمل خلسة، ويمكن أن يقع المستخدمون ببساطةٍ ضحيةً لها، من خلال زيارتهم لأحد المواقع الإلكترونية، التي تحتوي على أحد البرامج الخبيثة لاستغلال الثغرات، من خلال فتح ملف، يبدو مهيَّئًا للاستخدام، مع تعليماتٍ برمجيةٍ خبيثةٍ مخفية. تُصمَّم برامج استغلال الثغرات لمهاجمة إصدارات محددة من البرامج التي تحتوي على ثغرات؛ لذلك إذا كان المستخدم لديه هذا الإصدار من البرنامج الذي يفتح هذه البرمجيات الخبيثة، أو إذا كان أحد المواقع الإلكترونية يستخدم هذا البرنامج لتشغيله ـ حينئذٍ يتم تشغيل البرامج المستغلة للثغرات. فبمجرد تمكُّنها من الدخول عبر الثغرة، يقوم البرنامج مستغِل الثغرات بتحميل برمجياتٍ خبيثةٍ إضافيةٍ من خادم المجرم، والذي – اعتمادًا على الهدف المقصود – يقوم بعمل نشاطٍ خبيث؛ مثل سرقة البيانات الشخصية، أو استخدام جهاز الكمبيوتر كجزءٍ من بوتنت لنشر رسائل البريد الإلكتروني غير المرغوبة، أو لتنفيذ هجمات الحرمان من الخدمات… إلخ.

تُشكل برامج استغلال الثغرات تهديدًا حتى عندما يكون المستخدم مُدركًا للخطر الذي تشكله، وضليعًا في أمن تكنولوجيا المعلومات، ومجتهدًا في تحديث البرامج الخاصة به. هذا بسبب أنه عند اكتشاف ثغرة، قد يستغرق الأمر أسابيع حتى يتم إصدار برنامجٍ لإصلاحها. خلال هذا الوقت، يمكن للبرامج المستغِلة للثغرات أن تعمل بِحُرّية، وتهدد جميع مستخدمي الإنترنت تقريبًا. يمكن تخفيض هذا الخطر بشكلٍ ملحوظٍ إذا كان لدى المستخدمين حلولًا أمنيةً عالية الجودة مثبتةً على أجهزة الكمبيوتر لديهم، بما في ذلك التكنولوجيا القادرة على صد الهجمات التي شنتها مستغِلات الثغرات.

البرامج المستغِلة للثغرات، هي برامج خاصة تهدف إلى الاستفادة من الثغرات الموجودة في البرامج ذات الشعبية، التي يستخدمها الملايين من الأشخاص في جميع أنحاء العالم.

بينما يتم وضع حلولٍ أمنيةٍ عالية الجودة للمستخدمين في المنازل والشركات، تراقب “كاسبرسكي لاب” باستمرارٍ مشهد تهديدات الإنترنت. وهذا يساعد خبراء “كاسبرسكي لاب” على تحسين تقنيات الحماية بانتظام، وتعزيز الحماية ضد التهديدات الأكثر إلحاحًا. إلى جانب وسائل أخرى؛ فهي تشمل تحليل البيانات المُحصَّلة من شبكة أمن كاسبرسكي – بنية تحتية سَحَابية تجمع أكثر من 60 مليونًا من مستخدمي منتجات شركة “كاسبرسكي لاب” حول العالم، وتقدم بانتظامٍ معلوماتٍ ضروريةً لمراقبة الوضع في مجال تهديدات الإنترنت.

كانت البيانات المُحصَّلة من شبكة كاسبرسكي للأمن، بمثابة أساسٍ لتقريرٍ سابق لـــ “كاسبرسكي لاب”، بعنوان “تقييم مستوى تهديد ثغرات البرامج”، الذي قام فيه خبراء الشركة بتحليل الوضع المحيط بالبرامج مشروعة الاستخدام، والأوسع انتشارًا. لقد كشف التقرير أن عددًا كبيرًا من المستخدمين لا يقومون بتحديث الإصدارات التي بها ثغراتٌ من التطبيقات المُعرَّضة للخطر، حتى بعد أسابيع من صدور التحديث. حدد التقرير أيضًا الأهداف الأكثر شيوعًا لهجمات استغلال الثغرات، والتي منها: بيئة برنامج أوراكل جافا، وتطبيق عرض محتوى الوسائط المتعددة Adobe Flash Player، والبرنامج الشقيق له Adobe reader الذي يُستخدم لعرض ملفات PDF.

في دراستنا الجديدة، قررنا أن نُركز على أوراكل جافا. ويعكس هذا الاختيار الزيادة الهائلة في الهجمات على هذا المنتج خلال العام الماضي، كما هو مبَيَّنٌ في الجدول أدناه.

عدد الهجمات التي تقودها البرامج المستغِلة للثغرات 2011- 2013

أسئلة وأجوبة سريعة حول جافا

ما هي جافا؟

جافا هي إحدى لغات البرمجة كائنية التوجه، التي تجعل من السهل والسريع نسبيًّا خلق عناصر وسائط متعددة عبر منصاتٍ متعددة، بما في ذلك تطبيقاتٌ يمكن أن تعمل على أي آلة جافا افتراضية، بِغَضّ النظر عن هندسة الكمبيوتر. بعبارةٍ أخرى، فإن المطور لا يحتاج إلى كتابة التطبيق في كل مرةٍ يواجه نظام تشغيلٍ جديد، أو متصفحٍ جديد. الشرط الرئيسي هو الإصدار الموجود من آلة جافا الافتراضية، لنظام التشغيل أو المتصفح. وقد جعل ذلك أداة جافا شعبيةً للغاية بين المطورين، والمواقع الإلكترونية، والبرامج المستخدمة على الأجهزة المختلفة.

لماذا يوجد هذا العدد الكبير من الثغرات في جافا؟

أولًا: بدأ تطوير جافا عندما كانت الهجمات الخبيثة تتم من خلال ثغراتٍ غير موجودةٍ افتراضيًّا. ونتيجةً لذلك، لم يتمكن مطوروا البرمجيات بصفةٍ عامة – وليس فقط أولئك الذين يعملون على جافا – من تَوَقُّع هذه المخاطر الأمنية المحتملة، ولم يتم بناء البرامج مع أخذ الأمن في الاعتبار.

ثانيًا: وجود عددٍ كبيرٍ من الثغرات التي تم تحديدها في جافا، يؤكد الأعداد الكبيرة من المتخصصين الذين يبحثون خصيصًا عن هذه الثغرات. ووفقًا لأوراكل – مالكة جافا – يُستخدم المنتج على أكثر من 3 مليار جهاز مختلف في جميع أنحاء العالم. هذا الجمهور الواسع، هو أحد المعايير الرئيسية التي توجه مجرمي الإنترنت، عندما يختارون هدفًا لهجماتهم. كلما زاد عدد الأشخاص الذين يستخدمون منتجًا معينًا، زادت فُرص المجرمين في تحقيق الثراء لأنفسهم بشكلٍ غير قانوني.

لهذا، لا يمكن اعتبار جافا منصة البرمجيات الأكثر ضعفًا. في الواقع، يدرك المجرمون ببساطةٍ أن ملايين من الأشخاص يستخدمون هذا المنتج، ويشعرون أنه من المنطقي إنفاق الموارد على إيجاد طُرقٍ للاستفادة من هذا الوضع.

ما هي حِزمة برامج استغلال الثغرات؟

هي حِزمة البرمجيات غير القانونية والتي تشمل لوحة تحكم، ومجموعة من برامج استغلال الثغرات المصمَّمة لمجموعةٍ من التطبيقات المشروعة. حِزَم برامج استغلال الثغرات مشابهةٌ لمجموعةٍ من المفاتيح، ولكن هنا كل “مفتاح” هو برنامج منفصل مستغِل للثغرات، والذي يتم تشغيله اعتمادًا على البرنامج الذي يستخدمه الضحية. ويمكن استخدام برامج استغلال الثغرات لثغرات جافا بشكلٍ منفصلٍ أيضًا عن حزمة برامج استغلال الثغرات. تستطيع أن تتبين ذلك على سبيل المثال، في هجماتٍ محددة الأهداف؛ حيث يستعد المجرمون باكتشاف العيوب في البِنية التحتية لتكنولوجيا المعلومات لدى الهدف، ويُنشئون صفحة ويب تحوي برنامج استغلال ثغرات جافا.

كيف يتم تنفيذ الهجمات باستخدام برامج استغلال ثغرات جافا؟

عادةً ما يجذب مجرموا الإنترنت المستخدمين إلى موقعٍ على شبكة الإنترنت، صُمم خصيصًا لاستضافة مجموعةٍ مناسبةٍ من مستغِلات الثغرات. عندما يقوم المستخدم بتحميل الصفحة، تقوم وحدةٌ نمطيةٌ مدمجةٌ بتحديد إصدارات المتصفح قيد الاستخدام، ومساعد جافا المُثبَّت. من خلال استخدام هذه المعلومات، يتم اختيار برنامج استغلال الثغرات، ويقوم هذا البرنامج تلقائيًّا بتحميل برمجياته الخبيثة على جهاز الكمبيوتر.

منهجية التقرير: ما الذي قمنا بحسابه؟ وكيف قمنا بذلك؟

من أجل هذه الدراسة، استخدمنا المعلومات المُحصَّلة من أكثر من 40 مليون مُستخدم لمنتجات “كاسبرسكي لاب” في جميع أنحاء العالم؛ كي نقدم الإحصائيات لشبكة كاسبرسكي للأمن. تأتي هذه البيانات من أجهزة الكمبيوتر التي تحتوي على أيٍّ من إصدارات برنامج أوراكل جافا. ويشتمل التقرير على إحصائياتٍ من 4 وحدات نمطية للحماية، تُستخدم في منتجات كاسبرسكي لاب، وهي: برنامج لمكافحة الفيروسات على شبكة الإنترنت، وبرنامج لمكافحة الفيروسات للملفات، ومحلل إرشادي، والوحدة النمطية للمنع التلقائي لبرامج استغلال الثغرات.

الفترة قيد الدراسة:

لقد اخترنا البيانات التي تم جمعها خلال 12 شهرًا، من أيلول/ سبتمبر 2012 إلى آب/ أغسطس 2013. هذه الأشهرالـــ 12 كانت مثيرةً للاهتمام بشكلٍ خاص؛ بسبب وجود عددٍ كبيرٍ نسبيًّا من الثغرات المُكتشَفة في جافا – ضِعف العدد الذي كان موجودًا في فترة الــــ 12 شهرًا السابقة. لتسليط الضوء على هذا التغيُّر، قسَّمنا هذه الفترة إلى نصفين: من أيلول/ سبتمبر 2012 إلى شباط/ فبراير 2013، ومن آذار/ مارس إلى آب/ أغسطس 2013.

مواضيع الدراسة:

*عدد الثغرات في جافا وطبيعتها.

*عدد هجمات استغلال الثغرات على جافا وديناميتها (وحِيَلُها).

*عدد المستخدمين الفرديين المتعرضين للهجوم وديناميتهم (وحِيَلهم).

*توزيع الهجمات والمستخدمين الفرديين حسب الموقع الجغرافي.

*عدد الهجمات “المتطورة” وانتشارها، والتي تم الكشف عنها باستخدام المنع التلقائي لبرامج استغلال الثغرات، الفريد من نوعه، الخاص بشركة “كاسبرسكي لاب”.

*مدى توزيع برامج استغلال الثغرات، التي تم تطويرها لاستغلال الثغرات المُكتشَفة خلال فترة الدراسة.

النتائج الرئيسية

أظهرت الدراسة أن أوراكل ومستخدميها قد عايشوا 12 شهرًا صعبةً جدًّا، واجهوا فيها عددًا كبيرًا من الهجمات.

*أكثر من 160 ثغرة، ستّ ثغراتٍ منها تُعد حرجة، قد تم اكتشافها في برنامج جافا من قِبَل شركاتٍ مختلفةٍ وخبراء أمن الإنترنت.

*اكتشفت “كاسبرسكي لاب” أكثر من 14,1 مليون هجمة، اُستخدمت فيها برامج استغلال الثغرات على جافا، وهذا يعد أكثر بنسبة 33,3% من الــــ 12 شهرًا السابقة.

*ازداد عدد الهجمات على مدار العام، بدايةً من آذار/ مارس إلى آب/ أغسطس 2013 ـ إلى أكثر من 8,54 مليون هجمة تم اكتشافها، بزيادةٍ قدرها 52,7% عن الستة أشهر الماضية.

*في المجمل، كان أكثر من 3,7 مليون من مستخدمي حلول “كاسبرسكي لاب” قد هوجموا في جميع أنحاء العالم، أثناء فترة الـــــ 12 شهرًا الخاصة بالدراسة.

*في النصف الثاني من العام، ارتفع عدد الهجمات بنسبة 21% مقارنةً بالنصف الأول، ووصلت إلى 2 مليون مستخدم فردي.

*تركزت حوالي 80% من الهجمات في عشر بلدانٍ فقط، تم ارتكاب معظمها في الولايات المتحدة الأمريكية، وروسيا، وألمانيا، وإيطاليا.

*كانت كندا، والولايات المتحدة الأمريكية، وألمانيا، والبرازيل هي البلاد صاحبة الأعداد الأسرع نموًّا للمستخدمين الفرديين المتعرضين للهجوم.

*ما يقرب من 50% من الهجمات استخدمت فقط 6 مجموعاتٍ من برامج استغلال الثغرات.

*على مدى الـــــ 12 شهرًا الماضية، قام مانع برامج استغلال الثغرات التلقائي بمنع 4,2 مليون هجمة “متطورة”، وُجِّهَت إلى أكثر من 2 مليون مستخدم.

بالطبع، هذه التوجُّهات لها ميزات خاصة بها، سندرسها بالمزيد من التفصيل لاحقًا.

الجزء الأول: عامٌ من الثغرات في جافا

تحوَّلَت الفترة التي يتناولها هذا التقرير إلى تحدٍّ من نوعٍ خاصٍّ لجافا أوراكل، من حيث الثغرات التي لم يتم إصلاحها. خلال هذا الوقت، تم اكتشاف 161 ثغرة في إصداراتٍ مختلفةٍ من جافا، معظمها كان في الإصدارات 1,5، 1,6 و1,7، والتي هي أكثر الإصدارات انتشارًا من البرنامج. وللمقارنة: على مدى نفس الفترة في 2011 – 2012، تم الإبلاغ عن 51 ثغرة فقط، لم يتم إصلاحها.

وجاءت بيانات المصدر المستخدمة لتجميع الرسم البياني أدناه من شركة “سيكونيا” الدانماركية، والتي جمعت بياناتٍ عن الثغرات المكتشفة في البرامج المستخدمة بشكلٍ شرعي. كما يمكن أن نرى في الرسم البياني، أن “سيكونيا” أصدرت ثمانية تقارير خلال هذه الفترة (يعلن كلٌّ منها عن اكتشاف ثغرات جافا)، وبعضها تناول ما يصل إلى 40 ثغرة جديدة تم الإبلاغ عنها. أثناء نفس الفترة في 2011 -2012، تم إصدار 5 تقارير من قِبَل “سيكونيا”.

عدد ثغرات جافا في 2012 – 2013

الأعمدة الحمراء تدل على صدور واحدٍ أو أكثر من تقارير “سيكونيا” التي تعلن عن اكتشاف ثغراتٍ حرجة. فقط تقريران (الأعمدة الخضراء) لم يحتويا على ثغراتٍ حرجة. المصدر: “سيكونيا”.

من الجدير بالذكر، أن الأغلبية الساحقة من الثغرات الموجودة في جافا لا تُشَكّل أي تهديدٍ كبير. لكن في الوقت نفسه، ستة من هذه التقارير حددت ثغرةً واحدةً على الأقل، يمكن أن تؤدي إلى إصابة جهاز الكمبيوتر. في المُجمَل، كان يوجد تقريران فقط نُشرا في الوقت ما بين أيلول/ سبتمبر 2012 وآب/ أغسطس 2013 لم يُبلِغا بوجود ثغراتٍ حرجة – المسائل التي تمت مناقشتها في التقارير الصادرة في 20 شباط/ فبراير و19 حزيران/ يونيو. خلال تلك الفترة، سَلطت “كاسبرسكي لاب” الضوء على ثغرات جافا الست الأكثر خطورة، لتطرحها على تقنيات مكافحة الفيروسات لديها، و”تُعَلّمها” الاستجابة لعائلات برامج استغلال الثغرات الست، التي تستهدف هذه الثغرات.

يُحسَب لأوراكل، أن جميع الثغرات الحرجة المكتشَفة على مدار هذه الفترة، كانت قم تم إصلاحها بالفعل وقت كتابة هذا التقرير. تم إطلاق الإصدار الأخير من جافا (1,7) في حزيران/ يونيو هذا العام (التحديث 25)، عندما كان الإصدار 1,6 (تحديث 51) هو الأكثر انتشارًا.

لكن للأسف، كانت إحصائيات “كاسبرسكي لاب” التي ساعدتنا في الحصول على صورةٍ أكثر اكتمالًا عن أيٍّ من إصدارات جافا، والتي كان الأشخاص يستخدمونها على أجهزة كمبيوتر تَستخدم المنتجات الأمنية لشركة “كاسبرسكي لاب” – لا تؤكد أن جميع المستخدمين محميون ضد برامج استغلال الثغرات بمجرد إصدار أحد التحديثات.

بعد شهرٍ ونصف من إطلاق أحدث نسخة من جافا، لا يزال معظم الناس يستخدمون إصدارات ضعيفة من البرنامج.

أفضل عشر إصدارات من جافا آب / أغسطس 2013

تم تجميع هذا المخطط الدائري باستخدام بياناتٍ من 26,820,000 من المستخدمين الفرديين لشبكة كاسبرسكي للأمن، الذين أبلغوا عن استخدامهم لأي إصدارٍ من جافا على أجهزة الكمبيوتر الشخصية الخاصة بهم. المصدر (هنا وأدناه): شبكة كاسبرسكي للأمن.

أقل من نصف (42,5%) مستخدمي جافا في شبكة كاسبرسكي للأمن، قاموا بتثبيت التحديث الخاص بأحدث إصدارات جافا. أكثر من 15% (أو أكثر من 4 مليون مستخدم) يستخدمون الإصدار السابق SE7 U21، والذي كان قد تم إصداره في منتصف نيسان/ أبريل. ما يقرب من 1,3 مليون مستخدم (4,93%) لا يزالون يستخدمون SE7 U17، والذي كان قد تم إصداره منذ آذار/ مارس 2013.

ومن الملاحَظ، أن SE6 U37– الذي صدر في تشرين الأول/ أكتوبر 2012 – وكان أحدث إصدارٍ من جافا 1,6 ـ في قائمة الـعشر إصدارات الأكثر استخدامًا.

الاستنتاجات واضحة؛ حيث إنه بعد شهرٍ ونصفٍ من إصدار أحدث إصدارات جافا، لا يزال معظم المستخدمين يتعاملون مع إصداراتٍ ضعيفة.

يحدث هذا الموقف مرارًا وتكرارًا. في أواخر حزيران/ يونيو، وبعد أقل من أسبوعين من إصدار التحديث 25، فقط 291,000 مستخدمٍ أبلغوا أنهم كانوا يستخدمون أحدث الإصدارات. كان يوجد وقتٌ قليلٌ للعديد من المستخدمين من أجل تحديث البرنامج، ولكن الأكثر إزعاجًا أنه بنهاية حزيران/ يونيو كنا لا نزال نرى أن عدد الأشخاص الذين يستخدمون الإصدار الضعيف الذي عفا عليه الزمن U17، يمثل تقريبًا ضعف عدد الأشخاص الذين يستخدمون الإصدار الأكثر حداثةً U21 والذي تم إصداره في منتصف نيسان/ أبريل.

كان عدد الأشخاص الذين يستخدمون الإصدار U21 هو 3,5 مليون شخص، وعدد الأشخاص الذين لا يزالون يستخدمون الإصدار SE U17 الذي عفا عليه الزمن، أكثر من 6 مليون شخص.

يكشف تحليلٌ للفترة السابقة عن الوضع نفسه، أن معظم المستخدمين يتعاملون مع إصدارات جافا التي هي أقدم بِجِيلَين أو ثلاثة أجيال عن الإصدار الأخير في وقت إجراء البحث.

في نفس الوقت، في حين أن هذا الاتجاه يعد أمرًا خطيرًا، إلا أنه يوضح أيضًا بعض الإشارات الإيجابية. إذا قارنَّا الإصدارات الخمسة الأوسع استخدامًا من جافا في آب/ أغسطس مع نفس البيانات في نهاية شهر حزيران/ يونيو ـ عندها يمكننا رؤية أنه مع عددٍ مماثلٍ للمستخدمين الفرديين (18,65 مليون في آب/ أغسطس، و19,7 مليون في حزيران/ يونيو) ـ فإن عدد المستخدمين الذين يستخدمون الإصدار الأخير من جافا في آب/ أغسطس كان أعلى بشكلٍ ملحوظٍ عنه في حزيران/ يونيو.

يوضح الرسم البياني أدناه النِّسب المئوية للمستخدمين الذين يستخدمون أفضل 5 إصدارات من جافا في حزيران/ يونيو.

أفضل 5 إصدارات من جافا حزيران/ يونيو2013

حيث إنه قد مضت فترةٌ قصيرةٌ نسبيًّا من الزمن (أقل من أسبوعين)، منذ إطلاق أحدث الإصدارات (U25) وجمع البيانات لهذا التقرير، فإن الإصدار “الأحدث” المستخدم لأغراض هذا التحليل كان U21. كما يبين الرسم البياني بوضوح، أن فقط 17,85% من المستخدمين كانوا يُشغِّلون هذا الإصدار من جافا، بينما معظم الأشخاص (ما يقرب من الثلث) كانوا يستخدمون الإصدار U17، وهو إصدارٌ ضعيفٌ وعفا عليه الزمن.

في آب/ أغسطس، لاحظنا وجود اتجاهٍ أكثر تشجيعًا بكثير.

أفضل 5 إصدارات من جافا آب/ أغسطس2013

بعبارةٍ أخرى، خلال فصل الصيف، أظهر مستخدموا جافا استعدادًا أكبر بكثيرٍ لتحديث الإصدارات الموجودة لديهم إلى الإصدار الأحدث من البرنامج، مما كان عليه الحال في فصل الربيع. من الصعب جدًّا، تحديد الأسباب الدقيقة وراء هذا التسارع في عملية التحديث. فمن الممكن أن تكون التغطية الإعلامية للكشف عن الثغرات في جافا دفعت الناس إلى اتخاذ إجراءٍ بهذا الشأن، وكان يوجد العديد من القصص من هذا النوع في الأخبار على مدار فصل الربيع لعام 2013. كما هو مُبيَّنٌ في مزيدٍ من التحليل لدينا، تحوّل هذا الربيع الماضي إلى كونه الفترة الأكثر تحديًا بالنسبة لجافا، خاصةً إذا كنت تنظر إلى عدد الهجمات وعدد المستخدمين المستهدَفين.

الجزء الثاني: عامٌ من الهجمات على مستخدمي جافا

ارتفاعٌ مُطردٌ في الهجمات

على مدى الــــــ 12 شهرًا من أيلول/ سبتمبر حتى آب/ أغسطس، سجلت شركة “كاسبرسكي لاب” أكثر من 14,1 مليون هجمة تم إطلاقها ضد المستخدمين في جميع أنحاء العالم. مقارنةً بنفس الفترة في 2011- 2012، ارتفع عدد الهجمات بنسبة 33,3%.

عدد الهجمات: على مدى عام في مقابل عام. (مقارنة)

في نفس الوقت، إذا قسَّمنا تلك الفترة المكونة من 12 شهرًا إلى فترتين كلٌّ منهما ستة أشهر، ستكون الديناميَّات أكثر إثارةً للانتباه. كانت توجد زيادة بنسبة 52,2% في عدد الهجمات في النصف الثاني من العام – 8,54 مليون من آذار/ مارس إلى آب/ أغسطس 2013، مقارنةً بــــ5,59 مليون في الستة أشهر السابقة. ديناميَّات الهجمات على مدى الــــ 12 شهرًا السابقة هي:

الهجمات: 2012- 2013

في بداية هذه الفترة، رأينا أعدادًا مستقرةً من الهجمات على مدى أشهر فصل الخريف، وتتجه نحو الانخفاض بشكلٍ ضعيفٍ في كانون الأول/ ديسمبر، ثم في بداية كانون الثاني/ يناير رأينا زيادةً حادة، تبلغ ذورتها في منتصف الشهر ويليه انخفاضٌ حادٌّ بالمثل.

مقارنةً بنفس الفترة في 2011- 2012، ازداد عدد الهجمات في 2012- 2013 بنسبة 33,3%.

بدءًا من آذار/ فبراير وحتى نهاية أيار/ مايو، ارتفع عدد الهجمات بسرعة؛ وكان هذا بسببٍ من بين أسبابٍ أخرى، ألا وهو الكشف عن جميع الثغرات الجديدة في جافا (87 ثغرة في شباط/ فبراير- آذار/ مارس، ثلاثٌ منها تم تصنيفها على أنها حرجة) ـ وبُطء التحول بين مستخدمي جافا إلى الإصدارات التي تم إصلاحها، والتي تعد الإصدارات الأكثر أمنًا.

من حزيران/ يونيو إلى آب/ أغسطس، لاحظنا انخفاضًا مُطردًا في عدد الهجمات. في منتصف حزيران/ يونيو، أصدرت أوراكل نسخةً جديدةً من جافا، والتي استُقبِلَت بتحولٍ أكثر نشاطًا إلى الإصدار المحَدّث، كما هو موضحٌ في القسم السابق من هذا التقرير. موسم عطلة الصيف يكون بطيئًا عادةً من حيث نشاط مجرمي الإنترنت، وهو عاملٌ آخر لأخذه بعين الاعتبار.

بالإضافة إلى عدد الهجمات على مدار العام، ازداد أيضًا عدد المستخدمين الذين واجهوا هذه الهجمات، إلى حدٍّ كبير.

المزيد من المستخدمين في بؤرة الاهتمام

على مدار العام الماضي، استهدفت أكثر من 14 مليون هجمة، 3,75 مليون مستخدم في 226 دولة. خلال الستة أشهر الأولى من العام، واجه 1,7 مليون مستخدم فردي هجماتٍ تشتمل على برامج استغلال ثغرات جافا، مقارنةً بأكثر من 2 مليون في الستة أشهر التالية. كانت هذه الزيادة في آذار/ مارس إلى آب/ أغسطس أكثر من 21% مقارنةً بالأشهر الستة السابقة.

عدد الهجمات والمستخدمين الذين تمت مهاجمتهم

تغيَّر عدد المستخدمين الذين تمت مهاجمتهم على مدى العام بأكمله تماشيًا مع عدد الهجمات نفسها. في أيلول/ سبتمبر وشباط/ فبراير، وصل متوسط كثافة الهجمات إلى 3,29 هجمةً للمستخدم، بينما في آذار/ مارس كان هذا الرقم 4,15. بدايةً من نصف السنة إلى النصف الذي يليه، ارتفعت كثافة الهجمات بنسبة 25,1% في المتوسط، وعلى مدار السنة، كل مستخدمٍ كان قد واجه 3,72 هجمة. كما تناولنا أعلاه، كانت الفترة الأكثر ازدحامًا لكلٍّ من عدد الهجمات، وعدد المستخدمين المستهدَفين هي ربيع عام 2013.

الأغلبية الساحقة من المستخدمين المستهدَفين (حوالي 79,6%) يعيشون في عشر بلدانٍ فقط، وتمثل عشر بلدانٍ الغالبية العظمي من الهجمات (82,2%).

من الملفت للنظر، أنه مع ذلك، بعد “هزة الربيع العنيفة” انخفض عدد الهجمات بسرعةٍ أكبر عن عدد المستخدمين المتأثرين. على سبيل المثال: في حزيران/ يونيو كان عدد الهجمات مقارنةً بأيار/ مايو قد انخفض بنسبة 21,9%، بينما عدد المستخدمين الذين تمت مهاجمتهم انخفض بمقدار 15,5%. قد يكون ممكنًا أن إصدار أوراكل من التحديث U25 قد لعب دورًا رئيسيًّا في هذا التطور؛ حيث إنه يعني إصلاح الثغرات الحرجة في برنامج جافا. ونظرًا للانخفاض في عدد المستخدمين أصحاب الإصدارات الضعيفة من جافا، فقد اتخذ مجرموا الإنترنت تدابير لجذب المزيد من المستخدمين الفرديين الجدد إلى المواقع الإلكترونية الخبيثة. المنطق سهلٌ وبسيط، وهو أنه كلما كان عدد المستخدمين أكثر، كلما زادت فرصة وجود إصدارٍ قديمٍ من جافا لدى أحد الأشخاص.

بشكلٍ عام، هذه التقلبات في عدد الهجمات وعدد الضحايا مثيرةٌ للقلق؛ حيث إن كلا الرقمين قد ارتفع بشكلٍ كبيرٍ خلال العام الماضي. ومع ذلك، بالإضافة إلى التغيُّرات في ديناميَّات العدد الإجمالي للهجمات، فقد رأينا أيضًا بعض الاتجاهات الأخرى الغريبة في توزيعها بالنسبة للبلدان على مدى الــــ 12 شهرًا الماضية.

الجزء الثالث: تهديد دولي – التوزيع الجغرافي للمستخدمين، الهجمات والمصادر

التوزيع الجغرافي للهجمات – عشرة ضحايا رئيسية

إحدى النتائج الأكثر إثارةً للاهتمام من هذا الجزء من الدراسة، هي حقيقة أن الغالبية العظمى من المستخدمين الذين تمت مهاجمتهم (حوالي 97,6%) يعيشون في عشر بلدان. حدثت الغالبية العظمى من الهجمات (82,2%) أيضًا في هذه البلدان العشر.

أكثر عشر بلدان تعرضت للهجوم بشكلٍ متكرر، 2012- 2013

يُبيِّن الجدول أعلاه أن الولايات المتحدة الأمريكية في المركز الأول، بتلقيها 26,17% من جميع الهجمات. تأتي روسيا في المركز الثاني بنسبة 24,53%، وألمانيا (11,67%) في المركز الثالث. في الوقت نفسه تغيرت قائمة الدول الأكثر تعرضًا للهجوم أثناء العام.

أكثر عشر بلدانٍ تعرضت للهجوم بشكلٍ متكرر،

أيلول/ سبتمبر – شباط/ فبراير

2012- 2013

أكثر عشر بلدانٍ تعرضت للهجوم بشكلٍ متكرر،

آذار/ مارس – آب/ أغسطس 2013

في آذار/ مارس – آب/ أغسطس 2013 تبادلت الولايات المتحدة الأمريكية وروسيا المراكز؛ حيث تزايدت الهجمات في الولايات المتحدة الأمريكية من 21,44% إلى 29,28%، وانخفض عدد الهجمات على المستخدمين الروسيين بنسبة 6,82% نقطة مئوية إلى 21,83%.

ارتفع عدد الهجمات في كندا بأكثر من 118% ووصل إلى 0,24 مليون هجمة، وفي البرازيل ارتفع بنسبة 72% (0,22 مليون هجمة). وازداد عدد تلك الحوادث في المملكة المتحدة بنسبة 51%؛ في النصف الثاني من العام تم الكشف عن أكثر من 0,25 مليون هجمة.

كانت “المساهمة” الألمانية في صورة الهجوم المشترك قد ازدادت بشكلٍ ملحوظ – بنسبة 1,95 نقطة مئوية. أبلغت الدول الأخرى عن وجود نموٍّ في النسبة أيضًا. انخفضت فقط حصة أوكرانيا – بنسبة 1 نقطة مئوية من 3,38% إلى 2,38%. كما تفاوتت مُعدَّلات الدول الأخرى بشكلٍ طفيف.

وفي المجمل يبدو الأمر مثل هذا:

الدول الأكثر تعرضًا للهجوم بشكلٍ متكرر

2012 – 2013

خلال الفترة من آذار/ مارس إلى آب/ أغسطس، واجهت الولايات المتحدة الأمريكية ضعف عدد الهجمات – 2,5 مليون مقارنةً بـ 1,19 مليون هجمة في الستة أشهر السابقة. في الفترة من آذار/ مارس – آب/ أغسطس 2013 أكثر من مليون هجمة قد تم الكشف عنها في ألمانيا، بينما في الفترة من أيلول/ سبتمبر إلى شباط/ فبراير كان العدد 0,58 مليون هجمة. بشكلٍ عام، تُعد الولايات المتحدة الأمريكية، وروسيا، وألمانيا دولًا رائدةً من حيث عدد الهجمات. مع ذلك، فإن ديناميَّات الزيادة بين هؤلاء القادة تختلف بشكلٍ ملحوظ.

ديناميَّات تزايد الهجمات في 2012 – 2013

ارتفع عدد الهجمات في كندا بأكثر من 118% إلى 0,24 مليون هجمة، وفي البرازيل كانت الزيادة تقريبًا 72% إلى 0,22 مليون هجمة. ازداد عدد تلك الأحداث في المملكة المتحدة بنسبة 51%؛ في النصف الثاني من العام، تم الكشف عن أكثر من 0,25 مليون هجمة. كانت أدنى معدلات النمو قد شوهدت في روسيا، وإسبانيا، وأوكرانيا.

ليس من المدهش، أنه بينما يزداد عدد الهجمات، يزداد أيضًا عدد المستخدمين الذين يواجهون الهجوم. التقييمات في الدول الرائدة متشابهة؛ حيث كان تقريبًا نصف جميع المستخدمين الذين تعرضوا للهجوم أثناء فترة البحث (48,27%) يعيشون في روسيا والولايات المتحدة الأمريكية. يعيش كل عاشر ضحية في ألمانيا.

أما فيما يتعلق بكثافة الهجمات على المستخدمين الفرديين، فالقادة هم البرازيل والولايات المتحدة الأمريكية؛ حيث شهدت هاتان الدولتان أثناء فترة الدراسة 5,75 و4,79 من الهجمات، على التوالي للمستخدم الواحد، وهو ما يُعد نسبةً أعلى بكثيرٍ من متوسط تقييم البلدان الأخرى. ألمانيا هي الثالثة بمعدل 4,04 هجمة للمستخدم الواحد، وتأتي إيطاليا في المركز الرابع بمعدل 3,82 هجمة للمستخدم الواحد.

الدول الـعشرة الأعلى كثافةً في الهجوم:

|

الدولة |

عدد الهجمات للمستخدم الواحد |

% |

|

البرازيل |

5.75 |

9.01% |

|

الولايات المتحدة الأمريكية |

4.79 |

9.72% |

|

ألمانيا |

4.04 |

11.83% |

|

فرنسا |

3.65 |

12.10% |

|

كندا |

3.58 |

12.78% |

|

إسبانيا |

3.42 |

13.94% |

|

المملكة المتحدة |

3.39 |

14.22% |

|

روسيا الاتحادية |

3.32 |

14.47% |

|

أوكرانيا |

3.04 |

14.55% |

لماذا تزداد كثافة الهجمات؟ لأن العدد الكبير للثغرات المُكتَشَفة في جافا، والمستخدمين الذين لا يهتمون بتحديثات البرنامج، يخلقون الظروف المثالية لمجرمي الإنترنت؛ من أجل شنّ هجماتٍ أكثر كثافة.

يعيش ما يقرب من نصف جميع المستخدمين الذين تمت مهاجمتهم في الفترة المعنية (48,27%) في روسيا والولايات المتحدة.

وبعد أن علِمنا من كانوا الأكثر تعرضًا للهجوم وأين تعرضوا له، سنقوم بتحليل المعلومات عن مصادر هذه الهجمات لنفهم المشكلة بشكلٍ أفضل.

مصادر الهجمات – اللاعبون الجُدد قد حضروا

أحد التفاصيل الملفتة للموقع الجغرافي لمصادر الهجوم الكثيرة – بعبارةٍ صريحة، الخوادم – هي حقيقة أن البلدان التي تستضيف هذه الخوادم غالبًا ما تكون بعيدةً للغاية عن البلدان التي هي على الطرف الآخر المُتلقّي للهجمات.

إجمالًا، خلال العام تم الكشف عن 1,21 مليون هجمة فريدة في 95 دولة. أكثر من نصف هذه الهجمات تقع في الولايات المتحدة الأمريكية، وألمانيا، وروسيا.

بدايةً من أيلول/ سبتمبر إلى شباط/ فبراير، كشفت شبكة كاسبرسكي للأمن عن 0,41 مليون خادمٍ خبيثٍ وقعوا في 86 دولة.

أعلى عشر بلدانٍ نشأت عنها الهجمات

أيلول/ سبتمبر – شباط/ فبراير

2012- 2013

من آذار/ مارس إلى آب/ أغسطس جمعت شبكة كاسبرسكي للأمن معلوماتٍ حول 0,8 مليون خادمٍ خبيثٍ في 78 دولة. وكان إجمالي النمو في مصادر الهجمات هو 95,2%.

أعلى10 بلدان نشأت عنها الهجمات

آذار/ مارس – آب/ أغسطس

2013

ومع ذلك، فإن الشيء الأكثر إثارةً للاهتمام هنا ليس أن عدد المصادر قد تضاعَف خلال ستة أشهر، ولكن حقيقة أن الدول العشرة الأعلى قد تغيَّرت بشكلٍ كبير. الأعداد في ألمانيا انخفضت بأكثر من ثلاثة أضعاف من 36,82% إلى 10,59%، مما دفعها إلى أن تهبط للمركز الثالث في النصف الثاني من العام. وظلت روسيا في المركز الثاني، ولم تتغير الأرقام فيها كثيرًا – 19,57% من أيلول/ سبتمبر إلى آذار/ مارس، و18,40% من آذار/ مارس إلى آب/ أغسطس.

تبادلت ألمانيا والولايات المتحدة الأمريكية المراكز. في النصف الأول من العام كانت 12,99% فقط من مصادر الهجمات تقع في الولايات المتحدة الأمريكية، بينما في النصف الثاني ارتفعت النسبة إلى 31,14%.

في المُجمَل، بعد مُضيّ 12 شهرًا من الدراسات، فإن الدول العشرة الأعلى التي تعد مصادر للهجمات هي كما يلي:

أعلى10 بلدان نشأت عنها الهجمات

2012- 2013

وفي المُجمَل خلال العام، فإنه قد تم كشف 1,21 مليون هجمة فريدة في 95 دولة. أكثر من نصفها – 63,06% – يقع في الولايات المتحدة الأمريكية، وألمانيا، وروسيا. يمكن الحصول على مصادر هامة أخرى للهجمات في هولندا (7,48%)، والمملكة المتحدة (5,1%)، وجمهورية التشيك (3,66%)، وفرنسا (2,93%)، وكندا (2,47%)، ولوكسمبورغ (1,72%). الـــ 10% الباقية من المصادر تقع في 85 دولةً أخرى.

تُظهِر الولايات المتحدة الأمريكية زيادةً كبيرةً ومُطردةً في عدد مصادر الهجوم، مع تزايدٍ في الأعداد منذ شباط/ فبراير ويبلغ ذروته في تموز/ يوليو.

من المُلفت للنظر، أن العديد من البلدان مصنفةٌ من بين الدول الأعلى في عدد “المهاجمين”، ولكنها ليست من بين الدول التي لديها أكثر الضحايا. يمكن ربط هذا بحقيقة أن هذه الدول – ومن أمثالها هولندا، أو جمهورية التشيك، أو لاتفيا، أو لوكسمبورغ – لا تُعتبر أماكن عالية المخاطر لمجرمي الإنترنت؛ لذلك تقل احتمالات تفاعل مقدمي خدمات الاستضافة مع الشكاوى بشأن المواقع الإلكترونية الخبيثة المُستضافة على هذه الخوادم. بالطبع، هذه الشركات يمكن تواجدها في دولٍ أخرى كثيرة أيضًا، ولكن الأعداد أكبر في الدول المذكورة أعلاه.

تغيرت مصادر الهجوم أثناء العام على النحو التالي:

ديناميَّات أعلى 10 دول نشأت عنها الهجمات

في بداية فترة الدراسة، كانت ألمانيا مستحوذةً على القيادة، على الرغم من أن عدد مصادر الهجمات تراجع بشكلٍ كبيرٍ بعد الارتفاع الذي حدث بين كانون الثاني/ يناير وآذار/ مارس. أظهَرَت الولايات المتحدة الأمريكية الزيادة الأكبر والأكثر ثباتًا في عدد مصادر الهجمات؛ حيث ارتفع من شباط/ فبراير وبلغ ذروته في تموز/ يوليو. ارتفع عدد الخوادم الخبيثة الواقعة في روسيا في آذار/ مارس بشكلٍ سريع. من المثير للاهتمام، أنه بحلول نهاية فترة الدراسة، اتخذ ثلاثة أعضاءٍ من أعلى خمسة – روسيا، وألمانيا، وهولندا – مسارًا هبوطيًّا، بينما ازداد عدد الخوادم الخبيثة في الولايات المتحدة الأمريكية والمملكة المتحدة. ومع ذلك، كما يتضح في الجدول أدناه، لم يؤثر ذلك بشكلٍ كبيرٍ على إجمالي عدد الخوادم الخبيثة؛ وكما هو الحال مع الهجمات والمستخدمين الذين تمت مهاجمتهم، فقد انخفض عدد الخوادم في فصل الصيف.

يُظهِر الجدول أعلاه العلاقة الارتباطية بين عدد الهجمات، والمستخدمين الذين تمت مُهاجَمتهم، والخوادم التي نشأت عنها المحاولات لتحميل برامج استغلال الثغرات.

في المتوسط، خلال العام كان يوجد 11,64 محاولة لتحميل أحد برامج استغلال الثغرات الناشئة عن عناوين بروتوكول الإنترنت الفريدة البالغ عددها 1,2 مليون عنوان.

هل يعد هذا عدد كبيرًا؟ أولًا: ينبغي للمرء أن يأخذ بعين الاعتبار أن هذه الأرقام لا تعكس فقط المستخدمين لدى شركة “كاسبرسكي لاب”، الذين واجهوا مثل هذه الصفحات. في الواقع، قد توجد تحميلات أكثر من ذلك بكثيرٍ من كل عنوان بروتوكول إنترنت. ثانيًا: برامج استغلال الثغرات هي نوعٌ خطيرٌ جدًّا من البرمجيات الخبيثة.

قد يؤدي التحميل الناجح إلى ضررٍ خطير، بما في ذلك خسائر مالية. بعبارةٍ أخرى، فإن الأضرار الناجمة عن الهجمات التي أُجريت بواسطة برامج استغلال الثغرات، لا تتناسب مع عددها الصغير نسبيًّا.

بالحديث عن الهجمات نفسها، فإنه خلال فترة الدراسة قد تم الكشف عن 6 ثغرات فقط في جافا. هل يمكن لهذه الثغرات أن تُسبب ضررًا خطيرًا حقًّا للمستخدمين الذين هم من دون حماية؟ سنقوم بتوضيح ذلك بالتفصيل في الجزء التالي من التقرير.

الجزء الرابع: نظرةٌ متفحصةٌ على برامج استغلال الثغرات “في البرية”

خلال الفترة التي شملها التقرير، كشفت منتجات شركة كاسبرسكي لاب عن 2047 عائلة مختلفة من البرمجيات الخبيثة المُصنَّفة على أنها برامج لاستغلال الثغرات. ومع ذلك – وهذا وضعٌ طبيعي – فإن تسعًا فقط من هذه العائلات تُشكل غالبية الهجمات التي تم إطلاقها.

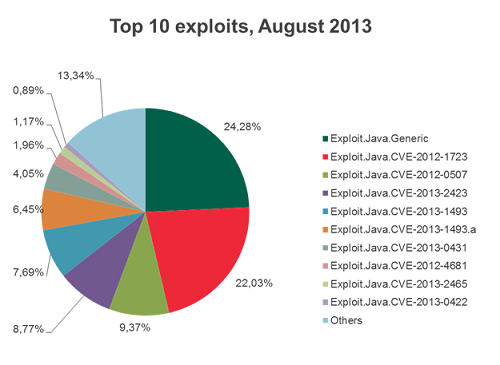

قائمة أعلى عشر برامج استغلال الثغرات

أُطلِقَت 81% من الهجمات من 9 من عائلات برامج استغلال الثغرات فقط التي كانت تستهدف 9 ثغرات.

التوقيع العام لبرامج استغلال ثغرات جافا يعني، أن تقنيات الأمن السَّحَابية لشركة “كاسبرسكي لاب” كشفت عن سلوكٍ مطابقٍ لسلوك البرامج المستغلة للثغرات، ولكن في الوقت الذي كانت الإحصائيات قد أُعدَّت فيه، لم تكن هذه الاكتشافات قد تم تحديدها من حيث أيٍّ من ثغرات جافا كانت تستهدف. تم تسجيل أكثر من 2 مليون من هذه الاكتشافات على مدى الفترة التي شملها التقرير.

المخطط أدناه هو مثالٌ آخر للحالة المُؤسفة لتحديثات برامج الكمبيوتر الضعيفة. أكثر من 50% من الاكتشافات التي تمت معالجتها من قِبَل شركة “كاسبرسكي لاب” جاءت من برامج استغلالٍ للثغرات، تستهدف على وجه التحديد ثغراتٍ تم اكتشافها في عام 2012. في عام 2013، كانت تمثل نحو 13,61% من الهجمات.

أعلى عشر من برامج استغلال ثغرات جافا في عام اكتشاف الثغرات

2012 – 2013

على فرض أن الإحصائيات في مجملها عن الـ 12 شهرًا الماضية لا تقدم في الحقيقة صورةً واضحةً عن الموقف؛ وذلك لأن برامج استغلال الثغرات تلك قد صُممت لتستهدف الثغرات التي لم يتم إصلاحها في العام 2012، وتوفر أمامها المزيد من الوقت لتنتشر. في الواقع، إذا تفحصت الأرقام المسجلة خلال شهر آب/أغسطس من العام الحالي 2013، سيتضح أن عمليات الاستغلال التي لم يتم إصلاحها خلال العام الحالي 2013، كانت مسؤولةً عن حدوث عددٍ أكبر من الهجمات خلال آخر شهرٍ من شهور فصل الصيف، عما كانت عليه خلال العام في المتوسط.

أعلى عشر من برامج استغلال ثغرات جافا في عام اكتشاف الثغرات

آب/ أغسطس 2013

ومع ذلك، فإن الموقف سيبدو مختلفًا في حال رأيت أعلى عشرٍ من برامج استغلال الثغرات خلال نفس الشهر.

أعلى عشر من برامج استغلال الثغرات آب/ أغسطس 2013

يظل البرنامج الذي يستغل الثغرة CVE-2012-1723 هو الأبرز من بين برامج استغلال الثغرات المعروفة. جاء الكشف الأول عن هذه الثغرة خلال شهر حزيران/يونيو 2012، وعليه قامت أوراكل بإصدار ملف إصلاحٍ عقب ذلك الإعلان بأيامٍ قليلة. ووفقًا لما يظهر أمامك على المخطط الدائري، يتضح أن 20% من الهجمات اشتملت على البرنامج المستغِل لثغرة CVE-2012-1723 وذلك بعد ما يزيد عن عامٍ كامل.

شملت 50% من الاكتشافات والنتائج بواسطة تقنيات ” كاسبرسكي لاب” على مدى 12 شهرًا ـ برمجيات مستغلة استهدفت الثغرات التي لم تتم معالجتها وتصحيحها في عام 2012. تُقدر هذه الثغرات التي تم اكتشافها عام 2012 بـ13.61%.

ومع ذلك، ووفقًا لما ذكرنا أعلاه، تم اكتشاف ست ثغراتٍ خطيرةٍ جديدةٍ خلال الفترة التي شملها هذا التقريرـ وهذا يوضح أن طبيعة الهجمات قد تغيرت، وذلك بعد اكتشاف بعض الثغرات الجديدة في أمن جافا.

سباق التتابع لبرامج استغلال الثغرات الجديدة

2012- 2013

تمثل الخطوط في هذا المخطط هجمات برامج استغلال الثغرات التي تم تسجيلها على مدار العام.

تُذَكرنا ديناميَّات هجمات برامج استغلال الثغرات التي ظهرت خلال الفترة التي شملها هذا التقرير بسباق التتابع. وبينما يبدأ عدد الهجمات التي تستهدف واحدةً من الثغرات في الانحدار، تظهر ثغرةٌ جديدةٌ قد تسلمت العصا فتستهدفها برامج استغلال الثغرات، ومن ثم تقود السباق. كما يُظهر أيضًا هذا المخطط أن ثغرةCVE-2012-4681 كانت ضمن هذه الهجمات؛ حيث تم اكتشافها قبل ثلاثة أيام فقط من بداية الفترة التي تناولتها هذه الدراسة، وكانت من نوع الثغرات التي لا تحتمل الانتظار، والتي تمثل تهديدًا عظيمًا. وعلى الرغم من أن أوراكل أصدرت ملف إصلاحٍ عاجلٍ في 30 آب/ أغسطس 2012؛ حيث يُظهر المخطط تراجعًا طفيفًا في عدد الهجمات خلال شهر تشرين الأول/أكتوبر ـ إلا أنها ما لبثت أن زادت أواخر شهر تشرين الثاني/ نوفمبر وفقًا لما يُظهره هذا المخطط.

تم اكتشاف البرمجيات الخبيثة التي استهدفت ثغرة CVE-2012-5076 في منتصف شهر تشرين الأول/ أكتوبر 2012 لتتسلم الراية من بعدها ثغرةCVE-2012-4681. وفي الحال ذاع صيتها بين مجرمي الإنترنت؛ لقدرتها على إصابة العديد من إصدارات جافا بالعدوى. وبالرغم من إصدار ملف إصلاحٍ لهذه الثغرة في آذار/مارس 2013، وهو الشهر نفسه الذي ظهرت فيه، فإن هذا البرنامج المُستغل للثغرات ما زال محسوبًا على قائمة Blackhole، الذي يُعد واحدًا من أكثر حِزم برامج استغلال الثغرات انتشارًا في السوق السوداء؛ وذلك لأن بإمكانه استهداف مجموعةٍ واسعةٍ من الإصدارات وإصابة الضحايا بشكلٍ أقوى.

كما تُعدCVE-2013-0422 إحدى الثغرات الجديدة التي لا تحتمل الانتظار؛ حيث اكتُشفت في شهر كانون الثاني/ يناير من هذا العام، وتم نشر ملف الإصلاح سريعًا، لكن عدد الهجمات زاد بحلول شهر شباط/ فبراير. ثم بدأ عدد الهجمات في الانخفاض والتباطؤ، ووصل إلى مستوى 25,000 اكتشافًا شهريًّا، وذلك حتى شهر آب/ أغسطس. وتمامًا مثل سابقتها، تم إدراج برنامج استغلال الثغرات هذا ضمن قائمة Blackhole مع حِزم برامج استغلال الثغرات الأخرى المعروفة. تم استخدام “CVE-2013-0422” جنبًا إلى جنبٍ مع “CVE-2012-1723 ” في حملة التجسس “Icefog“، والتي اكتشفها باحثوا كاسبرسكي لاب مؤخرًا.

اُستخدمت الثغرة “CVE-2013-0431” التي ظهرت في مطلع شهر شباط/ فبراير بفاعلية، بواسطة عصابةٍ من مجرمي الإنترنت تقوم بنشر برنامج “Reveton“- أحد البرامج الضارة التي تنشر الرعب والذعر من عائلة تروجان. يحجب هذا البرنامج جهاز كمبيوتر الضحية، ويعرض رسالةً تدّعي أنها صادرة عن مكتب التحقيقات الفيدرالي ” FBI”، مفادها أن المستخدم قد انتهك القانون وينبغي عليه دفع غرامة. تم القبض على هذه المجموعة التي يُعتقد أنها وراء هذا النوع من الهجمات بواسطة أجهزة الأمن الإسبانية، في مطلع شهر شباط/ فبراير 2013، على الرغم من أنهم لم يوقفوا انتشار هذا النوع من برامج تروجان. وفي منتصف شهر شباط/ فبراير، انتشرت معلوماتٌ على الإنترنت عن جهاز كمبيوتر أصيب بالبرنامج الضار “Reveton”، وذلك في أعقاب هجومٍ شاملٍ على البرنامج المستغل لثغرةCVE-2012-0431.

اُستُخدمت الثغرةCVE-2013-1493 التي ظهرت في مطلع شهر آذار/ مارس في الهجمات التي كانت في معظمها موجَّهةً نحو التجسس الصناعي. خاصةً – ووفقًا للبيانات المأخوذة من الدراسات المستقلة – أن البرنامج الضار الذي تم تثبيته بعد إطلاق البرنامج المستغِل، اتصل بخادم المستخدم الخبيث على نفس عنوان بروتوكول الإنترنت؛ حيث تم استخدام خادم التحكم والسيطرة “C&C ” في الهجوم على “Bit9” خلال شهر شباط/ فبراير من العام الحالي.

وبالأرقام المُطلقة، فإن الهجمات التي شملت ست عائلاتٍ من برامج استغلال الثغرات تمثل 47.95% من إجمالي عدد هجمات الاستغلال، أي ما يقرب من نصف عدد هجمات الاستغلال على جافا التي اكتشفتها منتجات كاسبرسكي لاب.

اُكتُشفت برامج استغلال الثغرات التي استهدفت الثغرة CVE-2013-2423 خلال شهر حزيران/ يونيو من العام الحالي 2013، بواسطة خبراء كاسبرسكي لاب؛ حيث تم استخدامها في الهجمات ضد مستخدمي “أبل”. يُعتقد أن هذه الهجمات تم شنها كجزءٍ من الحملة الموجَّهة ضد زائري الموقع الإلكتروني لحكومة التِّبت في المنفى، وهي المشكلة التي عالجتها كاسبرسكي لاب من قبل.

جميع هذه البيانات هي مجرد مزيدٍ من التوضيحات لكيفية استغلال المستخدمين الخبثاء لهذه الثغرات التي اكتُشفت خلال الفترة التي شملها التقرير. بصفةٍ عامة، توجد ست ثغراتٍ أمنيةٍ تُحدد تدفق الهجمات على جافا في شهر أيلول/ سبتمبر وخلال آب/أغسطس من العام الحالي 2013.

بالأرقام المُطلقة، فإن الهجمات التي شملت هذه العائلات تمثل 47.95% على الأقل من إجمالي عدد هذه الهجمات، أو ما يقرب من نصف عدد اكتشافات استغلال جافا التي اكتشفتها منتجات كاسبرسكي لاب.

سِت عائلات في العدد الإجمالي للهجمات بواسطة البرامج المستغِلة للثغرات

في نفس الوقت، ما يزيد عن نصف العدد الإجمالي للمستخدمين (53.17%) الذين تعرضوا للهجمات، قد واجهوا على الأقل هجومًا واحدًا يضم أحد برامج استغلال الثغرات من السِت عائلات المذكورة.

عدد المستخدمين الذين تمت مهاجمتهم عن طريق السِت عائلات الجديدة لبرامج استغلال الثغرات من العدد الإجمالي للمستخدمين

كان ذلك خلال 12 شهرًا من الهجمات التي تستهدف جافا. ومع ذلك، وقبل أن نناقش سويًّا النتائج التي توصلت إليها تلك الدراسة، دعونا أولًا وقبل كل شيءٍ نلقي نظرةً على أحد الأنواع الأخرى الخطيرة التي واجهها مستخدموا كاسبرسكي لاب خلال فترة الـ 12 شهرًا هذه.

الجزء الخامس: ما يزيد عن 4,2 مليون هجمة تم اصطيادها بواسطة تكنولوجيا المنع التلقائي

لاستغلال الثغرات.

الرقم الأبرز في هذه الدراسة، هو أن منتجات كاسبرسكي لاب قد تصدت لما يزيد عن 14 مليون هجمة اشتملت على برمجيات استغلال ثغرات جافا. في الحقيقة، سجل النظام الأمني الخاص بالشركة 4,2 مليون حادثة. وهذا يمثل عدد الهجمات التي منعتها أحد تقنيات كاسبرسكي لاب المعروفة بـالمنع التلقائي للبرامج المستغِلة للثغرات. أصابت الـ 4,2 مليون هجمة 2,25 مليون مستخدمٍ حول العالم.

لماذا قررنا تحليل بيانات تقنية المنع التلقائي لبرامج استغلال الثغرات بصورةٍ منفصلة؟

إن محاربة الهجمات التي تستخدم برامج استغلال الثغرات تعتبر عمليةً متعددة الخطوات، تلعب خلالها أنظمة الأمن الفرعية العديدة في برنامج مكافحة الفيروسات دورًا. تتم الخطوة الأولى على مستوى صفحة الويب، عندما يحاول مُنتَج الحماية والأمن بمساعدة قواعد بيانات المواقع الإلكترونية الضارة، أن يمنع أي مستخدمٍ يتوجه نحو أي موقعٍ تم تصنيفه على أنه يحتوي على برامج لاستغلال الثغرات. وفي حال فشلت تلك المحاولة في اكتشاف التهديد، فإن هذا يرجع إلى أن الموقع قد تم إنشاؤه حديثًا، ولم يتم إدراجه بعدُ ضمن القائمة السوداء، لتدخل بعد ذلك وحدة مكافحة فيروسات الملف؛ حيث تقوم بفحص الصفحة لاكتشاف أي إشارةٍ عن وجود رمزٍ خبيث، اعتمادًا على قاعدة بيانات التوقيع والمداخل الاستكشافية. في حين انتشرت تلك المداخل مع التوقيعات التي تساعد في اكتشاف الرمز الخبيث غير المعروف، وذلك عن طريق استخدام علاماتٍ تشبه تمامًا البرمجيات الخبيثة المعروفة. فإذا لم يستطع ذلك كشف التهديد، سيقوم البرنامج المنتج من قِبَل”كاسبرسكي لاب” بعمل فحصٍ تلقائي، مُستخدِمًا في ذلك قاعدة بيانات التوقيع لبرامج استغلال الثغرات. في حال لم يُظهر ذلك الفحص أي نتائج، يتم تفعيل تقنية اكتشاف برامج استغلال الثغرات الاستباقية – حيث يعتبر المنع التلقائي لبرامج استغلال الثغرات أحد مكونات هذه التقنية المُثبتة في منتجات “كاسبرسكي لاب”. يمكنك التعرف على المزيد حول كيفية التصدي لتلك البرامج المستغلة للثغرات، من خلال الاطلاع على هذا المقال الذي نشره مدير فريق أبحاث الثغرات التابع لكاسبرسكي لاب، فياكيسلاف زاكورزفسكي.

عند هذه النقطة، ينبغي علينا أن ننتبه إلى أن العملية المضادة لبرامج استغلال الثغرات المبينة أعلاه، والمعروفة بـ “المنع التلقائي لبرامج استغلال الثغرات” تعتبر بشكلٍ ما نوعًا من “الحد النهائي”، لكنها ليست الحد النهائي للأمن، وإذا حدث لأي سببٍ أن تغلب أحد الرموز الخبيثة على تقنية المنع التلقائي لبرامج استغلال الثغرات (وهو الأمر المُستبعد للغاية)، وقام بتحميل أحد البرمجيات الخبيثة على جهاز الكمبيوتر الخاص بالمستخدم ـ فلا يزال يمكن اكتشافه ومنعه عن طريق المكونات الأخرى لمنتج الحماية والأمن. ومع ذلك، يُعد المنع التلقائي لبرامج استغلال الثغرات تقنيةً فريدةً من نوعها؛ من حيث إنها تقلل إلى حدٍّ كبيرٍ من احتمالية حدوث هذا السيناريو واستمراره.

في حين صُممت جميع تقنيات الأمن الأخرى للبحث عن المكونات الخبيثة في أي كودٍ يدخل إلى نظام جهاز الكمبيوتر من الخارج، يحلل المنع التلقائي لبرامج استغلال الثغرات سلوك المكونات الشرعية، بدلًا من نظيراتها الخبيثة. في حالة جافا، يعني هذا أن مكونات وعناصر بيئة البرنامج تم تثبيتها على جهاز الكمبيوتر الخاص بالمستخدم. بصفةٍ عامة، لدى تقنية المنع التلقائي لبرامج استغلال الثغرات “فكرة أساسية”، عن الكيفية التي يجب أن يعمل بها أو التي لا يجب أن يعمل بها أحد مكونات جافا. في حالة الأنظمة التحليلية، تلاحظ هذه التقنيات شذوذًا في سلوك مكونات جافا، وإذا بدأ البرنامج في العمل بطريقةٍ لم يخطط لها المطور، يتم تفعيل تقنية المنع التلقائي لاستغلال الثغرات وحجب برامج استغلال الثغرات.

تُعد هذه التقنية هامةً جدًّا من أجل ضمان توفير الحماية عالية الجودة للمستخدم من الهجمات الإلكترونية، لسببٍ واحدٍ بسيطٍ هو: أن المستخدمين الخبيثين لديهم الجاهزية والاستعداد لأن يستثمروا في تطوير وسائل تُمكِّنهم من الالتفاف على أنظمة الأمن، والحماية المُثبتة على أجهزة كمبيوتر ضحاياهم المحتملين.

ووفقًا للمعلومات التي يمكن الحصول عليها من أي منتدى للقراصنة- حتى تلك المفتوحة أمام جميع المستخدمين- فإن كل 1000 تحميلٍ ناجحٍ للبرمجيات المستغِلة يساوي من 80 -120 دولارًا. أما إذا كان “زبون” هذه الخدمات يرغب في رؤية أي نوعٍ من “الأرباح” الممكنة على أجهزة الكمبيوتر المصابة بالعدوى؛ مثل برنامج تروجان للخدمات المصرفية على الإنترنت أو تروجان للتشفير ـ فيمكن أن يكون الثمن مقابل 1000 تحميلٍ من 140 -160 دولارًا.

لا يوجد أي سببٍ يدفعنا للاعتقاد بأن الـ 4.2 مليون هجومٍ الذي حجبته تقنية المنع التلقائي لاستغلال الثغرات، كان عبارةً عن هجماتٍ مستهدِفة، لكن يمكن أن نفترض ونحن على درجةٍ عاليةٍ من اليقين، أنه تم إيلاء المزيد من العناية في إعداد هذه الهجمات، بالمقارنة مع الآخرين.

إن النجاح الكبير الذي حققته تلك الأنواع من الهجمات، جعل من تصميم حِزم برامج استغلال الثغرات الفعالة وسيلةً مربحةً للمجرمين الإلكترونيين، وهذا ما يجعلهم مستعدين لقضاء الوقت، وتوفير الموارد لدراسة برامج مكافحة الفيروسات بعناية؛ للتفكير في وسيلةٍ تُمَكِّنهم من التغلب على تقنيات الكشف الموجودة ضمن مكونات أي برنامجٍ لمكافحة الفيروسات.

ديناميَّات الهجمات المحجوبة بواسطة برنامج المنع التلقائي لبرامج استغلال الثغرات

الانخفاض الواضح في عدد اكتشافات تقنية المنع التلقائي عقب شهر آذار/ مارس من العام الحالي 2013، يمكن أن نفسر أسبابه في ضوء عاملين رئيسيين، هما: التحسين المستمر من قِبَل خبراء كاسبرسكي لاب لتقنيات اكتشاف برامج استغلال الثغرات الأخرى، وحقيقة أن مجرمي الإنترنت ببساطةٍ لا يحتاجون إلى جعل هجماتهم تتسم بالتعقيد الشديد.

يكفي أن تعود إلى المخطط في بداية هذه الدراسة:

الهجمات 2012 – 2013

في حين انخفض عدد اكتشافات تقنية المنع التلقائي لاستغلال الثغرات، نجد على النقيض، أن عدد الاكتشافات التي تم التوصل إليها عن طريق مكونات الأمن عالية المستوى الأخرى لكاسبرسكي لاب قد زادت.

في الوقت ذاته، اُكتُشفت ثلاث ثغراتٍ شديدة الخطورة في جافا، كما أن برامج استغلال الثغرات التي استهدفتها قد نجحت بالفعل في مهاجمة المستخدمين. بعبارةٍ أخرى، إن المستخدمين الخبثاء لديهم كمياتٌ كبيرةٌ من الأهداف لمهاجمتها، كما أنهم ليسوا في حاجةٍ إلى اتخاذ المزيد من الحَيطة لإخفاء برامج معروفةٍ بالفعل، من برامج استغلال الثغرات، أو البحث عن أخرى جديدة. بحلول شهر حزيران/ يونيو، قامت أوراكل بإصلاح معظم الثغرات في منتجها، وبدأ الموقف يتغير. ليس لدينا أي سببٍ يدفعنا للاعتقاد بأن الـ 4.2 مليون هجومٍ الذين تم حجبهم بواسطة تقنية المنع التلقائي لاستغلال الثغرات كانت هجماتٌ مستهدِفة، لكننا يمكننا القول بأننا متأكدون بدرجةٍ كبيرةٍ أن هذه الهجمات قد تم الإعداد لها بعنايةٍ أكبر من نظيراتها الأخرى. بعد النتائج المميزة في اختبارات “إكسبرت لاب “، استطاعت تقنية المنع التلقائي لاستغلال الثغرات من إثبات جدارتها في ساحة المعركة.

الخاتمة: أهمية التقنيات المتطورة في عصر الهجمات المُعقدة

يمكن تلخيص الاستنتاج الرئيسي لهذه الدراسة بأكملها في جملةٍ واحدة، وهي: لا تهم السرعة التي يُصدر بها المطورون التحديثات لإصلاح هذه الثغرات، فهذا ما زال لا يحل مشكلة هجمات برامج استغلال الثغرات. حيث إن أوراكل قد قامت بإصلاح جميع الثغرات الخطرة، وتم الكشف عن المعلومات الخاصة بملفات الإصلاح هذه خلال فترة إعداد التقرير، لدرجة أنه وفي بعض الأحيان كانت ملفات الإصلاح تصدر بعد مرور يومين فقط. على أي حال، فإن عدد الهجمات وعدد المستخدمين الذي يقعون ضحايا لها آخذ في الارتفاع.

لا يقوم المستخدمون بتثبيت التحديثات الأمنية بالسرعة الكافية، كما أن مجرمي الإنترنت، الذين يعلمون أن برنامج جافا يستخدمه عددٌ هائلٌ من الناس، لا يَمَلُّون أبدًا من البحث عن ثغراتٍ أمنيةٍ في هذا البرنامج؛ لذلك فإن بإمكانهم أن يجنوا أرباحًا غير قانونيةٍ من جراء تلك الأخطاء.

أصبحت الحلول الأمنية التي يمكنها التصدي بفاعليةٍ لبرامج استغلال الثغرات، نوعًا من الحدود في مجال الأمن والحماية، تمنح مطوري البرمجيات ذات الثغرات الأمنية مزيدًا من الوقت لإعداد ملفات الإصلاح، وكذلك أمدت المستخدمين بوسيلةٍ آمنةٍ لاستخدام الإنترنت، إلى أن يتم إصدار ملف الإصلاح. علاوةً على ذلك، بوجهٍ عامٍّ تُقلل هذه الحلول من قيمة وفائدة الجهود التي يبذلها مُجرموا الإنترنت. بلغة المال، يعني حجب 14,1 مليون هجومٍ عن طريق كاسبرسكي لاب، خسارة لا تقل عن 1,4 مليون دولار (بفرض 100 دولار على كل 1000 عملية تحميل ناجحة) للمجرمين الإلكترونيين، الذين يحاولون جني الأموال من خلال بيع تلك التحميلات التي لا تتم في نهاية المطاف.

ولكي نتجنب الهجمات المستهدِفة للثغرات الأمنية والخسائر التي تحدث جرّاءها، يوصي خبراء كاسبرسكي لاب بأن تلتزم الشركات والمستخدمون في المنازل بالقواعد التالية.

بالنسبة لقطاع الأعمال:

*سيتم إبطال نسبةٍ كبيرةٍ من المخاطر المرتبطة بالثغرات، إذا كانت بِنْية تكنولوجيا المعلومات الأساسية في الشركة تضم حلًّا لإدارة أجهزة الكمبيوتر الشخصية بالشركة، مع وظائف إدارة ملفات الإصلاح، كتلك الموجودة في إدارة أنظمة كاسبرسكي لاب. تساعد وظيفة إدارة ملف الإصلاح، في تثبيت التحديثات المهمة على الفور في النظام المركزي، مما يجعل المدراء والمشرفين على اطلاعٍ دائمٍ على حالة البرامج التي تعمل على أيٍّ من أجهزة محطات العمل المتصلة بشبكة الشركة.

*تبدأ معظم الهجمات التي تستغل الثغرات في البرامج الشرعية (بما في ذلك برنامج جافا) بأحد الروابط الخاصة بالموقع الإلكتروني الضار. يمكن منع هذه الهجمات عن طريق حجب روابط تلك المواقع، باستخدام خاصية التحكم في الشبكة “ويب كنترول”، التي تُعد خاصيةً متخصصةً تساعد على التحكم في دخول المستخدم. يمكن لهذه الخواص أن تساعد بشدةٍ في تحديد قائمةٍ من المواقع الإلكترونية المسموح لأجهزة الشركة بالدخول عليها وزيارتها.

*يمكنك أن تثق أكثر في مستوى أمن أجهزة كمبيوتر محطات العمل، عن طريق خاصية التحكم في التطبيقات، التي تسمح فقط لقائمةٍ محددةٍ من التطبيقات بالعمل على أجهزة الكمبيوتر في الشركة. في حال اكتشاف أحد الثغرات الخطيرة التي يُحتمل أنها لم تتم معالجتها وإصلاحها في أحد البرامج المستخدمة بشكلٍ واسعٍ داخل الشركة ـ فإن خاصية التحكم في التطبيقات تستطيع أن تمنع هذا البرنامج من العمل على أي كمبيوتر متصل بشبكة الشركة. تعمل وظائف التحكم في الشبكة والتطبيقات المتقدمة، باستخدام منصةٍ قويةٍ متوفرةٍ في برنامج كاسبرسكي للحماية القصوى لقطاع الأعمال”Kaspersky Endpoint Security for Business“؛ وذلك لتوفير الأمن والحماية لبِنْية تكنولوجيا المعلومات الأساسية الموجودة في الشركة.

*في كثيرٍ من الأحيان، يستطيع المستخدمون الخبثاء أن يطوروا برامج لاستغلال الثغرات، تستهدف الثغرات التي لم يتم إصلاحها قبل بعض الوقت من إصدار التحديثات الأمنية المهمة للغاية، لبرامج الشركة. لهذا السبب، يجب أن تستفيد الحماية الكُلية للبنية الأساسية للشركة من حلول الأمن المتقدمة، المزودة بتقنياتٍ يمكنها التصدي لهجمات برامج استغلال الثغرات. تتصدى تقنية المنع التلقائي لاستغلال الثغرات من كاسبرسكي لاب بفاعليةٍ لهجمات برامج استغلال الثغرات، بالاشتراك مع عددٍ هائلٍ من التقنيات المتقدمة الأخرى التي يوفرها برنامج كاسبرسكي للحماية القصوى لقطاع الأعمال “Kaspersky Endpoint Security for Business“.

للمستهلكين:

*معظم البرامج الحديثة كبرنامج جافا، وأدوب ريدر، وفلاش بلاير تحتوي على نظام تحديثٍ للبرنامج مثبتٍ بداخلها. لا تنس أن تستخدمها، ولا تتجاهل الطلبات الخاصة بتثبيت التحديثات؛ لأن تلك هي الطريقة التي يمكنك الوثوق بها بشكلٍ كبيرٍ لتحديث البرامج التي تعمل على جهازك في المنزل.

*قد يتعرض المستخدمون لبرامج استغلال الثغرات في أماكن غير صفحات الويب الخبيثة. غالبًا، يجد المستخدمون الخبثاء أخطاءً في المواقع الشرعية والشهيرة؛ مثل وسائل الإعلام، والشبكات الاجتماعية، أو أحد المتاجر على الإنترنت؛ حيث تُستخدم في نشر برامج استغلال الثغرات. لكي تستطيع حماية نفسك بشكلٍ يُطمئنك من جميع أنواع التهديدات المحتملة، بما في ذلك الهجمات من خلال البرمجيات ذات الثغرات الأمنية ـ استخدم حلًّا أمنيًّا ذا جودةٍ عاليةٍ على الإنترنت – مثل برنامج كاسبرسكي للحماية على الإنترنت – المزود بتقنياتٍ متخصصةٍ قادرةٍ على التصدي لعمليات التصيد، والبريد المزعج، والفيروسات، وبرامج تروجان، والهجمات المعقدة.

*يُعد برنامج جافا أحد البرامج واسعة الانتشار، التي يحتاجها وبشدةٍ جهاز الكمبيوتر ليعمل بشكلٍ طبيعيٍّ عند تشغيل محتوى للوسائط المتعددة على شبكة الإنترنت. ومع ذلك، فإن البرنامج ليس ضروريًّا للعمل على الشبكة؛ لذلك، إذا قمت بتثبيت جميع التحديثات ذات الصلة وأفضل الحلول الأمنية الممكنة، وما زلت تشعر بأن جهازك ليس آمنًا، فببساطةٍ قم بإغلاق برنامج جافا الموجود على جهاز الكمبيوتر الخاص بك. قد يمنع هذا الإجراء بعض الوظائف على بعض المواقع الإلكترونية من العمل، لكن في نفس الوقت، يمكن الحصول على تلك الموارد والخواص دائمًا باستخدام تقنيةٍ بديلةٍ أكثر أمنًا.

النصائح

النصائح