ما كُشِف عنه مؤخرًا عن المراقبة الحكومية،أعاد مرةً أخرى برنامج PGP القديم، الذي يبلغ منالعمرعَقدين من الزمان ـ إلى دائرة الضوء؛ حيث إنه لا يزال آليةً قويةً جدًّا وآمنةً للاتصالات. ومع ذلك، فإن التقدم في صناعة الحوسبة يتطلب استخدام مفاتيح أطول؛ لتقليل إمكانية حدوث الهجمات على أزواج المفاتيح. ولذا، فإن هدفي هو أن أزودك بالمعلومات الضرورية لإنشاء زوج مفاتيح بخوارزمية RSA(Rivest-Shamir-Adleman)بطولٍأكبر من 4096 بت. كلما كان عُمر البيانات لديك أطول، كلما توَجّب عليك أن تجعل المفتاح أطول. ومع ذلك، لا يوجد شيءٌ مجاني، وفي كل مرةٍ تُضاعِف فيها طول مفتاحك، يصبح فك التشفير أبطأ بست أو سبع مرات. لهذا، فقد اخترنا مفتاحًا طوله 8192 بت في هذا المقال.

لا يوجد العديد من الأدوات المتاحة حاليًا تدعم حجم هذا المفتاح بشكلٍ افتراضي؛ لذلك، كي نُنشئ مفتاحنا الجديد سنقوم بتحميل وتعديل الإصدار الأخير من GnuPG (الإصدار الحالي 1.4.15). سنستخدم أوبونتو لينوكس (Ubuntu Linux)؛ حيث أصبح توزيعه اليوم شعبيًّا جدًّا، وسوف يسمح لك باتباع هذه الخطوات بأسلوبٍ بسيطٍ ومباشر. وكبديلٍ، يمكنك استخدام سيغوين (Cygwin)؛ حيثإنه يعد وسيلةً جيدةً لتحصل على بيئة لينوكس، مثل تلك الأساسية في نظام تشغيل ويندوز الخاص بك.

بمجرد انتهائك من إنشاء مفتاحك باستخدام الدليل التالي، يمكنك استخدام إحدى الأدوات العديدة المتاحة لنظام التشغيل الذي اخترته لإدارتها. على سبيل المثال: في نظام تشغيل ماكنتوش X لديك GPG Suite، وفي ويندوز يمكنك تحميل GP4Win؛فكلاهما يسمحان بإنشاء المفتاح، وإدارته، وكل العمليات الأساسية التي ستقوم بإجرائها يوميًّا بواسطة PGP.

من ناحية، لديك GPG4Win (GNU Privacy Guard لنظام ويندوز)، والذي تم تطويره من قِبَل مطوري GnuPGليقدم لك برنامجًاللتشفير والتوقيع الرقمي للملفات، ورسائل البريد الإلكتروني ـ وهو ما من شأنه أن يحمي معلوماتك واتصالاتك القيّمة. إنه برنامج مجاني ويوصى به بشدةٍ لجميع مستخدمي ويندوز.

ومن ناحيةٍ أخرى، إذا كان لديك GPG Suite لنظام تشغيل ماكنتوش X، والذي يندمج بشكلٍ جيدٍ مع نظام التشغيل لديك، ويقدم برنامجًا مساعدًا مفتوح المصدر للبريد الإلكتروني لــ”أبل” (Apple Mail)، ويُمَكِّنك من تشفير وتوقيع رسائلك بسهولة ـ فإنهيوجد أيضًا تطبيقٌ لإدارة سلسلة مفاتيحك، وإصدار مجموعةٍ من أوامر GPGمن أجل المزيد من الاستكشاف لجميع البدائل التي تقدمها هذه الأداة.

سنبدأ بالحصول على مصادر GnuPG وفَك ضغطها في أحد الملفات على القرص الصلب لدينا. يوصى أولًا بالتحقق من توقيع SHA1(وظيفةتجزئةالتشفيرالمصمَّمةمنقِبَلوكالةالأمنالوطنيالأمريكي) لهذا الملف؛ للتحقق من أن كل شيءٍ يسير بشكلٍ صحيح، وأننا قد قمنا بتحميل النسخة المُصدَّقة من البرنامج. من أجل ذلك، يمكننا استخدام الأداة المساعدة المثبَّتة بالفعل “sha1sum”، وإذا كانت التجزئة التي تم حسابها تُطابِق تلك المتاحة على الموقع الإلكتروني لــــــ GnuPG، فنحن مستعدون حينئذٍ.

سنبدأ بالحصول على مصادر GnuPG وفَك ضغطها في أحد الملفات على القرص الصلب لدينا. يوصى أولًا بالتحقق من توقيع SHA1(وظيفةتجزئةالتشفيرالمصمَّمةمنقِبَلوكالةالأمنالوطنيالأمريكي) لهذا الملف؛ للتحقق من أن كل شيءٍ يسير بشكلٍ صحيح، وأننا قد قمنا بتحميل النسخة المُصدَّقة من البرنامج. من أجل ذلك، يمكننا استخدام الأداة المساعدة المثبَّتة بالفعل “sha1sum”، وإذا كانت التجزئة التي تم حسابها تُطابِق تلك المتاحة على الموقع الإلكتروني لــــــ GnuPG، فنحن مستعدون حينئذٍ.

من أجل هذا الدليل، سنقوم بتعديل زوجٍ من ملفات المصدر، ولكن أعدك بألا تكون العملية معقدة للغاية، والمكافآت ستكون كافية لتبرير هذا الجهد المبذول.

سأقوم بتحميل ملف المصدر GnuPG المضغوط بصيغة gzip وبمساعدة أمر”[filename] tar xvzf”، سأحصل على مجلدٍ مفكوك الضغط يحتوي على المحتويات الأصلية للملف. عليك استبدال الجزء الخاص بـــ [filename] من الأمر بالاسم الفعلي للسجل الذي تم تحميله. لا توجد حاجةٌ لوضع أقواسٍ معقوفةٍ في الأمر الفعلي.

بعد ذلك، نحتاج لتصفح الدليل المستخرج مؤخرًا بتنفيذ “[gnupg-folder]”،وهناك سنجد المحتويات التي نحتاجها لبناء ثنائية GnuPGالخاصة بنا. الخطوة الأولى تنطوي على تعديل ملف “keygen.c” الموجود في “دليلg10 “.

بعد ذلك، نحتاج لتصفح الدليل المستخرج مؤخرًا بتنفيذ “[gnupg-folder]”،وهناك سنجد المحتويات التي نحتاجها لبناء ثنائية GnuPGالخاصة بنا. الخطوة الأولى تنطوي على تعديل ملف “keygen.c” الموجود في “دليلg10 “.

يمكنك التعديل على ملف “Keygen.c” باستخدام “gedit” على سبيل المثال، وعندما تظهر المحتويات يُمكنك البحث عن السلسلة “4096”، والتي هي الحد الأقصى لحجم المفتاح الذي قام GnuPG بإعداده بشكلٍ افتراضي. سنقوم بتغيير تلك القيمة إلى “8192”من أجل الوصول إلى أهدافنا، في السطر 1572. لا تنس حفظ التغييرات التي قمت بها. تأكد من عدم قيامك بإجراء أي تغييراتٍ أخرى!

يمكنك التعديل على ملف “Keygen.c” باستخدام “gedit” على سبيل المثال، وعندما تظهر المحتويات يُمكنك البحث عن السلسلة “4096”، والتي هي الحد الأقصى لحجم المفتاح الذي قام GnuPG بإعداده بشكلٍ افتراضي. سنقوم بتغيير تلك القيمة إلى “8192”من أجل الوصول إلى أهدافنا، في السطر 1572. لا تنس حفظ التغييرات التي قمت بها. تأكد من عدم قيامك بإجراء أي تغييراتٍ أخرى!

بعد أن أجرينا هذا التعديل البسيط، نحن مستعدون للتجميع البرمجي لنسختنا الجديدة من GnuPG. من أجل ذلك، ينبغي أن تكون الأوامر “./configure” و”make” كافيةً للقيام بالأمر. علاوةً على ذلك، إذا كنا نرغب باستبدال نسخة GPG التي تأتي مع أوبونتو افتراضيًّا، سنقوم بتنفيذ أمر “sudo make install”. في هذه اللحظة، سنستخدم ثنائيتنا المُنشأة حديثًا محليًّا من أجل إعداد زوج المفاتيح 8192 بت الخاص بنا.

قبل تنفيذ “gpg” سنقوم بتعديل ملف gpg.conf الموجود في الدليل الرئيسي لديك. في هذه الحالة، سيكون “/home/Giuliani/.gnupg/gpg.conf” افتراضيًّا، ولن يكون بداخله أي محتوى، ولكن سنقوم بإضافة اختيارنا مما نفضله من شفرات، وملخصات، وخوارزميات الضغط، وآليات التجزئة.

لهذه الحالة بالذات، سأضيف في نهاية الملف المحتويات التالية (يمكنك بالطبع تغيير هذا وفقًا لتفضيلاتك/ احتياجاتك):

personal-cipher-preferences AES256 TWOFISH AES192 AES

personal-digest-preferences SHA512 SHA384 SHA256

personal-compress-preferences ZLIB ZIP

بعد كل هذا العمل الشاق، أخيرًا أصبحنا على استعدادٍ لإنشاء مفتاحنا، وسنقوم بتنفيذ أمر “./gpg –gen-key”من دليل “g10” (حيث قمنا مُسبقًا بتعديل الملف “Keygen”)، وسنتبع التعليمات الموجودة على الشاشة. العملية سهلة جدًّا، سنختار الخيار الأول لإنشاء زوج المفاتيح الذي سيُستخدَم للتوقيع والتشفير، وسوف نختار أيضًا حجم المفتاح 8192 بت.

لإضافة بعض الواقعية فقط إلى المثال، سأقوم بوضع تاريخ انتهاء الصلاحية لهذا المفتاح أيضًا. سنستخدم “5y” لإخبار “gpg” أن هذا المفتاح ستنتهي صلاحيته خلال 5 سنوات.

بعد ذلك نقوم بإضافة الاسم، وعنوان البريد الإلكتروني والتعليق (اختياري) لهذه الهوية. يمكننا إضافة مزيد من الهويات لاحقًا، لذا لا تقلق إذا كانت لديك عناوين بريد إلكتروني متعددة، ترغب في إدخالها إلى زوج المفاتيح هذا.

سيُطلَب منك بعد ذلك إدخال كلمة المرور (يعتمد هذا على تفضيلاتك الشخصية، التي ينبغي عليك اختيار واحدةٍ منها هنا). توجد بعض المبادئ التوجيهية الجيدة لاختيار عبارة مرورٍ جيدةٍ من شأنها أن تجعل مفتاحك آمنًا، وستقوم أيضًا بتبسيط مهمة تَذَكُّره. إذا كنت تريد معرفة المزيد من المعلومات، يمكنك مراجعة بعض الأسئلة الشائعة المتاحة على شبكة الإنترنت.

تذَكَّر أنه إذا كنت ترغب في تغيير كلمة المرور الخاصة بك لاحقًا، فيمكنك القيام بذلك من دون الحاجة إلى إعادة إنشاء مفتاحك، أو توزيع المفتاح العام لجهات الاتصال لديك مرةً أخرى.

بعد إدخال كافة المعلومات ستبدأ عملية إنشاء زوج المفاتيح، وبالتالي سيبدأ GPG بجمع بايْتات عشوائية لتحسين عملية إنشاء الرقم العشوائي. استمر في استخدام جهاز الكمبيوتر الشخصي الخاص بك حتى انتهاء العملية (يمكن أن تستغرق هذه العملية بعض الوقت اعتمادًا على إمكانيات جهاز الكمبيوتر الذي تستخدمه، في جهاز الكمبيوتر الشخصي I5 الخاص بي والذي يحتوي على ذاكرة وصول عشوائي حجمها 8 جيجا بايت، استغرق الأمر 15 دقيقةً لإتمامه).

أخيرًا، انتهت عملية إنشاء المفتاح. سيُظهِر GPG بصمة المفتاح، وتاريخ انتهاء الصلاحية، وجميع المعلومات التي أدخلتها مسبقًا. تأكد من أن كل شيءٍ قد تم بشكلٍ صحيحٍ قبل توزيع المفتاح العام إلى جهات اتصالك.

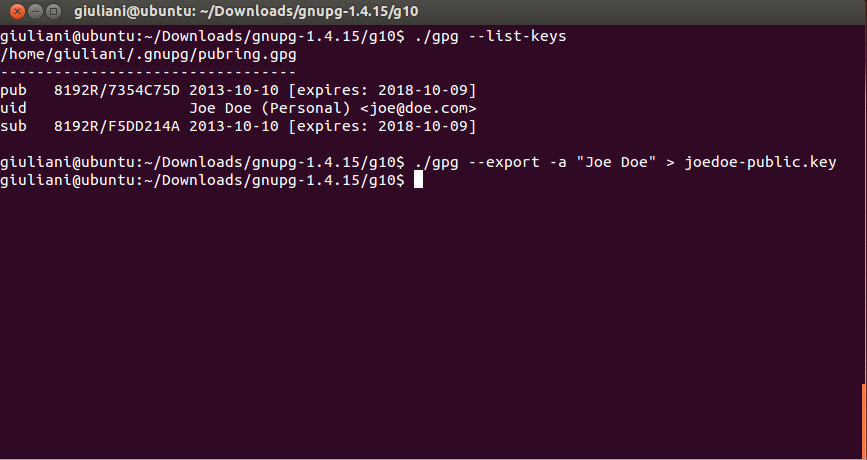

يمكنك استخدام أمر GPG”قائمة”(–list-keys) للتحقق من جميع المفاتيح الموجودة في نظامك، وتقوم بتصدير ما تحتاجه منها. سنقوم بتصدير المفتاح العام لهويتنا التي أُنشئت مؤخرًا “Joe Doe”، وستكون النتيجة هي ملف المفتاح الذي يمكنك لاحقًا تحميله يدويًّا إلى أحد خوادم مفاتيح PGP المتاحة، أو توزيعه مباشرةً لجهات اتصالك. إن الطريقة الأسهل للقيام بهذا الأمر هيكتابة”gpg –export –a [username] > [public-key-filename]” .

يمكنك استخدام أمر GPG”قائمة”(–list-keys) للتحقق من جميع المفاتيح الموجودة في نظامك، وتقوم بتصدير ما تحتاجه منها. سنقوم بتصدير المفتاح العام لهويتنا التي أُنشئت مؤخرًا “Joe Doe”، وستكون النتيجة هي ملف المفتاح الذي يمكنك لاحقًا تحميله يدويًّا إلى أحد خوادم مفاتيح PGP المتاحة، أو توزيعه مباشرةً لجهات اتصالك. إن الطريقة الأسهل للقيام بهذا الأمر هيكتابة”gpg –export –a [username] > [public-key-filename]” .

إذا كنت ترغب في تحميل مفتاحك العام من سطر الأوامر، فيمكنك القيام بذلك باستخدام أمر “gpg –keyserver [serverurl] –send-keys [keyID]”.

يمكنك أيضًا استيراد مفاتيح عامة باستخدام المُبدِّل “—recv-keys” بدلًا من ذلك. كل ذلك باستخدام واجهة سطر الأوامر فقط.

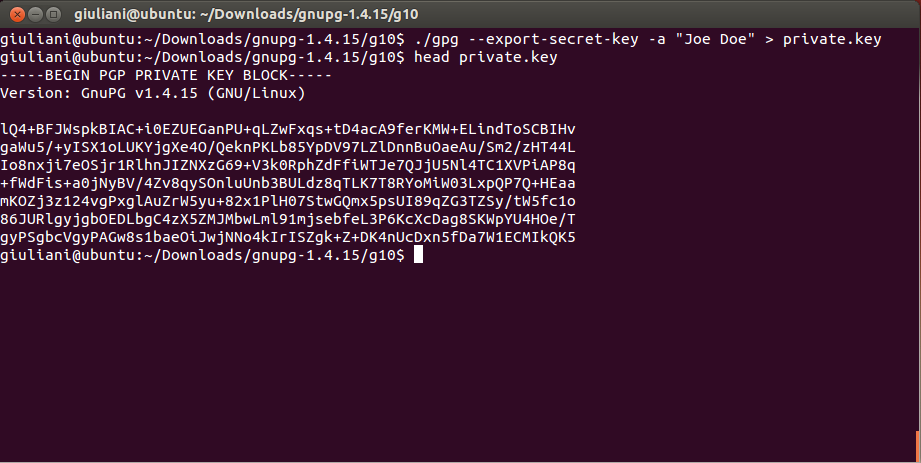

أخيرًا، سنقوم بإنشاء نسخة احتياطية من مفتاحنا الخاص. كن حذرًا جدًّا أثناء قيامك بهذا، وتذكّر ألا تتشارك هذا الملف مع أي شخص. العملية مشابهةٌ إلى حدٍّ بعيدٍ لما رأيناه سابقًا، ويمكننا إنشاء نسخةٍ احتياطيةٍ من مفتاحنا باستخدام “gpg export-secret-key –a [username] > [private-key-filename]”.

الآن، لديك زوج مفاتيح GPGجديد تمامًا، والذي يمكنك استخدامه للاستمتاع بالعالم الجديد كليَّةً من خصوصية الاتصالات والبيانات الآمنة. مرحبًا بك!

“رحلة الألف ميل تبدأ بخطوةٍ واحدة” – لاو تزو.

بعد أن خطوْت أولى خطواتك مع PGP آمل عودتك للتحقق من وجود المزيد من التحديثات حول هذا الموضوع. في الوقت الحالي، يمكنك تصفح مجموعة الملاحظات (Cheat sheets) العديدة المتاحة، الخاصة بــــــGPG ، والتي ستُمَكِّنك من ضبط الأداء الوظيفي للتشفير/ فك التشفير، وتوقيع الملفات والرسائل، وأكثر من ذلك بكثير.

النصائح

النصائح