يعتقد كثيرون أن البرامج مفتوحة المصدر أكثر أمنًا من البرامج مسجلة الملكية. واستنادًا إلى هذه الفكرة، نشهد اليوم أيضًا محاولاتٍ لتطبيق نظرية مماثلة على تطوير الأجهزة. بيد أن الخبراء في مؤتمر فوضى الاتصالات السادس والثلاثين (36C3) لقراصنة الإنترنت كان لهم رأي آخر. حيث أثار الشكوك أندرو هوانغ (الملقّب بـ Bunnie) وشون كروس (الملقب بـ Xobs) وتوم ماربل بشأن كفاية استخدام التكنولوجيا المتطورة مفتوحة المصدر لحل المشاكل في الأجهزة. وتناول هوانغ هذا الموضوع بالتفصيل في معرض حديثه خلال المؤتمر.

الاختلافات بين الأجهزة والبرامج من حيث الثقة

إن سلامة البرامج مفتوحة المصدر لا تكمن في انفتاحها فحسب، بل في أدواتها المستخدمة على نطاقٍ واسعٍ للمساعدة في ضمان كون البرامج التي يشغّلها المستخدم في نقطة النهاية متوافقة مع رمز المصدر المنشور. على سبيل المثال، يوقع المبرمجون برامجهم بشهادة رقمية، ويفحص النظام الشهادة قبل تشغيل البرنامج على حاسوب المستخدم.

إن الأمر مختلف تمامًا بالنسبة للأجهزة. ففي غياب نظائر للتجزئة والتوقيعات الرقمية في حالة الأجهزة، لا تكون بحوزة المستخدمين أدوات للتحقق من صحة الأجهزة مقابل المعلومات المنشورة عنها. والنقطة الأخيرة التي يخضع فيها الجهاز للفحص فعليًا هي المصنع. وكلما زادت الفجوة بين فحص الجهاز في المصنع واستخدامه، زادت فرصة نجاح هجوم الوسيط.

ما المشاكل التي يمكن أن تحدث؟

بشكل عام، يمكن أن يحدث أي شيء للرقائق أو الأجهزة بالكامل بين لحظة مغادرة المصنع ولحظة استخدامها أول مرة. بدايةً، يمكن أن تُستبدَل البرامجُ الثابتة. (بالتأكيد، تُعدّ البرامج الثابتة مشكلة برمجية في واقع الحال، وبالتالي يمكن التحقق منها، ولكن لا يزال عليك الاعتماد على الأجهزة أثناء التحقق). ولهذا انصب تركيز هوانغ على المشاكل ذات الصلة الوثيقة بالأجهزة، كاستبدال المكوّنات والتعديلات والرقائق التي تزرع في الأجهزة.

إضافة المكونات

في هذه الأيام، يمكن دمج وحدات نمطية غير مصرّح بها على الإطلاق بموصل كابل شحن. USB وبطبيعة الحال، من الأسهل العبث بالمعدّات المتطورة ومتعددة المكونات والتي تتيح مجالاً أوسع لزرع الرقائق. والناحية الإيجابية الجيدة هنا هي أنه من السهل نسبيًا اكتشاف الرقائق المزروعة.

استبدال المكونات

إن أبسط حيل الاستبدال هي التلاعب بالعلامات على الأجهزة. وفي ما يلي أحد الأمثلة الواقعية في هذا الصدد: تبيّن من خلال الفحص البصري لجهاز تحكّم يعمل بشكل خاطئ أن نوع رقاقة الجهاز مختلفة تمامًا عن العلامة التي تحملها (العلامة الموجودة هي علامة شركة STMicroelectronics). وفي هذه الحالة، تمثّلت الخدعة في استبدال مكوّنٍ باهظ الثمن بمكوّنٍ آخر رخيص، ولكن كان بوسع من دبّر هذه الحيلة وضع أي شيء مكان القطعة الأصلية.

تعديل الرقائق

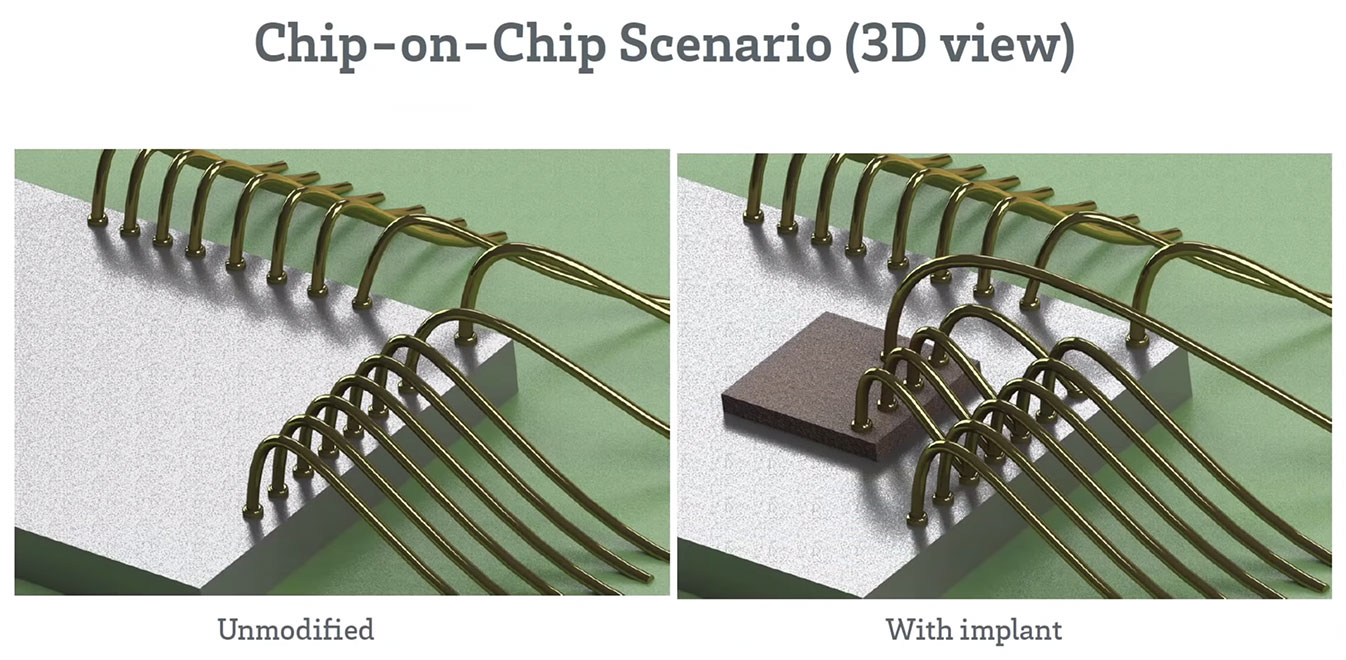

يميل الناس إلى الاعتقاد أنه لا يمكن تعديل الرقائق بمجرد مغادرتها المصنع، ولكن ذلك غير صحيح. ففي الكثير من الحالات، ما نراه على أنه رقاقة واحدة هو في الحقيقة عدّة دوائر دقيقة ومنفصلة ضمن حزمة واحدة. يمكن للخصوم المتمرسين استخدام التقنية نفسها لوضع قطعة إضافية بالغة الصغر من السيليكون في الحزمة ذاتها وتوصيل هذه القطعة المزروعة بوصلات التماس الموجودة.

إن المعدّات اللازمة لإنجاز هذه الحيلة في الواقع غير مكلفة نسبيًا ومتاحةٌ بسهولة (وفقًا لما ذكره المتحدث، تبلغ تكلفة آلة ربط الأسلاك المستعملة في الصين حوالي 7000 دولار)، على الرغم من إمكانية كشف القطع المزيفة بالأشعة السينية.

ويعدّ تعديل حزم نطاق الرقائق على مستوى الحلقة الرقاقية (WL-CSP) أعلى تكلفة بكثير، ولا يمكن للأشعة السينية كشف تلك الخدعة.

تعديل الدوائر المتكاملة

درجت العادة أن تصمم الشركات رقائقها وفقًا للمهام الخاصة بالمجال الذي تنشط فيه، بيد أنها تستعين بمصادر خارجية لإنتاج تلك الرقائق، حيث إن الشركات الكبيرة الفاعلة في السوق هي القادرة فقط على إنتاج رقائقها بنفسها. وفي هذا النوع من الترتيبات، ثمّة أكثر من طريقة واحدة لتعديل المنتجات النهائية بحيث تبقى متوافقة مع الشروط المرجعية المتعارف عليها. علاوةً على ذلك، بعد أن يفرغ المصمم من مهمة تصميم الرقاقة أو الجهاز، من النادر أن يتكلّف أحدهم عناء تدقيق مواصفات المنتج الناتج بالمقارنة مع المواصفات الأصلية.

ما النقطة التي يمكن عندها تعديل الأجهزة؟

عرض المتحدّث العديد من سيناريوهات الاستبدال، بدءًا من الحيل شديدة التعقيد (في اعتراض بضائع الشحن أثناء عبورها كمثال صارخ على ذلك) وانتهاءً بالحيل البسيطة نسبيًا. يمكن على العموم لأي شخص شراء منتجٍ ما، والعبث به، ثم إعادته إلى البائع الذي يمكن أن يبيعه مجددًا. بإمكان فريق التغليف لدى الجهة المصنّعة، وموظفي الجمارك، وجهات أخرى كثيرة الوصول إلى المعدّات رسميًا خلال مراحل مختلفة من عملية الشراء، وبوسع أي منهم التلاعب بها لو شاء. مهما تعدّدت النوايا والأغراض، فلن يثمر استخدام الأجهزة مفتوحة المصدر تحسنًا أمنيًا كبيرًا.

النتائج

قبيل انتهاء العرض، تأمّل هوانغ بالتغييرات في إنتاج الأجهزة والتي من شأنها أن تمكّن المستخدمين النهائيين من التحقق من أمان الأجهزة والرقائق. على المهتمين بفلسفة الحركة والتفاصيل التقنية لتعديل الرقائق الاطلاع على فيديو العرض التقديمي.

ليست جميع الطرق الكثيرة لتحوير الأجهزة بحيث تصبح ضارةً باهظة الثمن أو شاقّة، والأهم من ذلك، ليس ثمة صلة مباشرة بين تعقيد الهجوم ومدى صعوبة اكتشافه. لذلك، حريّ بالمستخدمين من قطاع الأعمال أن يبقوا في حالة يقظة دائمة إزاء التهديدات وألا يعتمدوا فقط على منتجات أمن نقاط النهاية، حيث تعمل أنظمة حماية البنية التحتية للشركات على صد التهديدات المتقدمة والهجمات المستهدفة.

الأعمال

الأعمال

النصائح

النصائح