كشف باحثو الأمن الإلكتروني عن أسلوب هجوم جديد يستهدف مستعرضات الذكاء الاصطناعي، ويشيرون إليه باسم انتحال الشريط الجانبي للذكاء الاصطناعي. ويستغل هذا الهجوم عادة المستخدمين المتزايدة في الثقة العمياء بالتعليمات التي يحصلون عليها من الذكاء الاصطناعي. ونجح الباحثون في تطبيق انتحال الشريط الجانبي للذكاء الاصطناعي ضد اثنين من مستعرضات الذكاء الاصطناعي الشهيرة: Comet من Perplexity وAtlas من OpenAI.

في البداية، استخدم الباحثون Comet لتجاربهم، لكنهم أكدوا لاحقًا أن الهجوم كان قابلاً للتطبيق في مستعرض Atlas أيضًا. ويستخدم هذا المنشور مستعرض Comet كمثال عند شرح آلية عمل انتحال الشريط الجانبي للذكاء الاصطناعي، لكننا نحث القارئ على تذكر أن كل ما سيتم ذكره أدناه ينطبق كذلك على مستعرض Atlas.

كيف تعمل مستعرضات الذكاء الاصطناعي؟

لنبدأ بـاستيعاب مفهوم مستعرضات الذكاء الاصطناعي. بدأت فكرة أن يحل الذكاء الاصطناعي محل عملية البحث المألوفة على الإنترنت، أو على الأقل أن يُحولها جذريًا، في إثارة الضجة بين عامي 2023 و2024. وشهدت الفترة نفسها المحاولات الأولى لدمج الذكاء الاصطناعي في عمليات البحث عبر الإنترنت.

في البداية، كانت هذه ميزات تكميلية ضمن المستعرضات التقليدية – مثل Microsoft Edge Copilot وBrave Leo – وتم تنفيذها كأشرطة جانبية للذكاء الاصطناعي. وأضافت هذه الميزات مساعدين مدمجين إلى واجهة المستعرض لتلخيص الصفحات والإجابة عن الأسئلة والتنقل في المواقع. وبحلول عام 2025، أدى تطور هذا المفهوم إلى ظهور مستعرض Comet من Perplexity AI، وهو أول مستعرض مُصمم للتفاعل بين المستخدم والذكاء الاصطناعي من الألف إلى الياء.

جعل هذا الذكاء الاصطناعي حجز الزاوية في واجهة مستخدم Comet، بدلاً من مجرد كونه إضافة ثانوية. وقد وحد المستعرض عمليات البحث والتحليل وأتمتة العمل في تجربة سلسة ومتكاملة. وبعد ذلك بوقت قصير، في أكتوبر 2025، قدمت شركة OpenAI مستعرض الذكاء الاصطناعي الخاص بها، أطلس ، الذي تم إنشاؤه حول المفهوم ذاته.

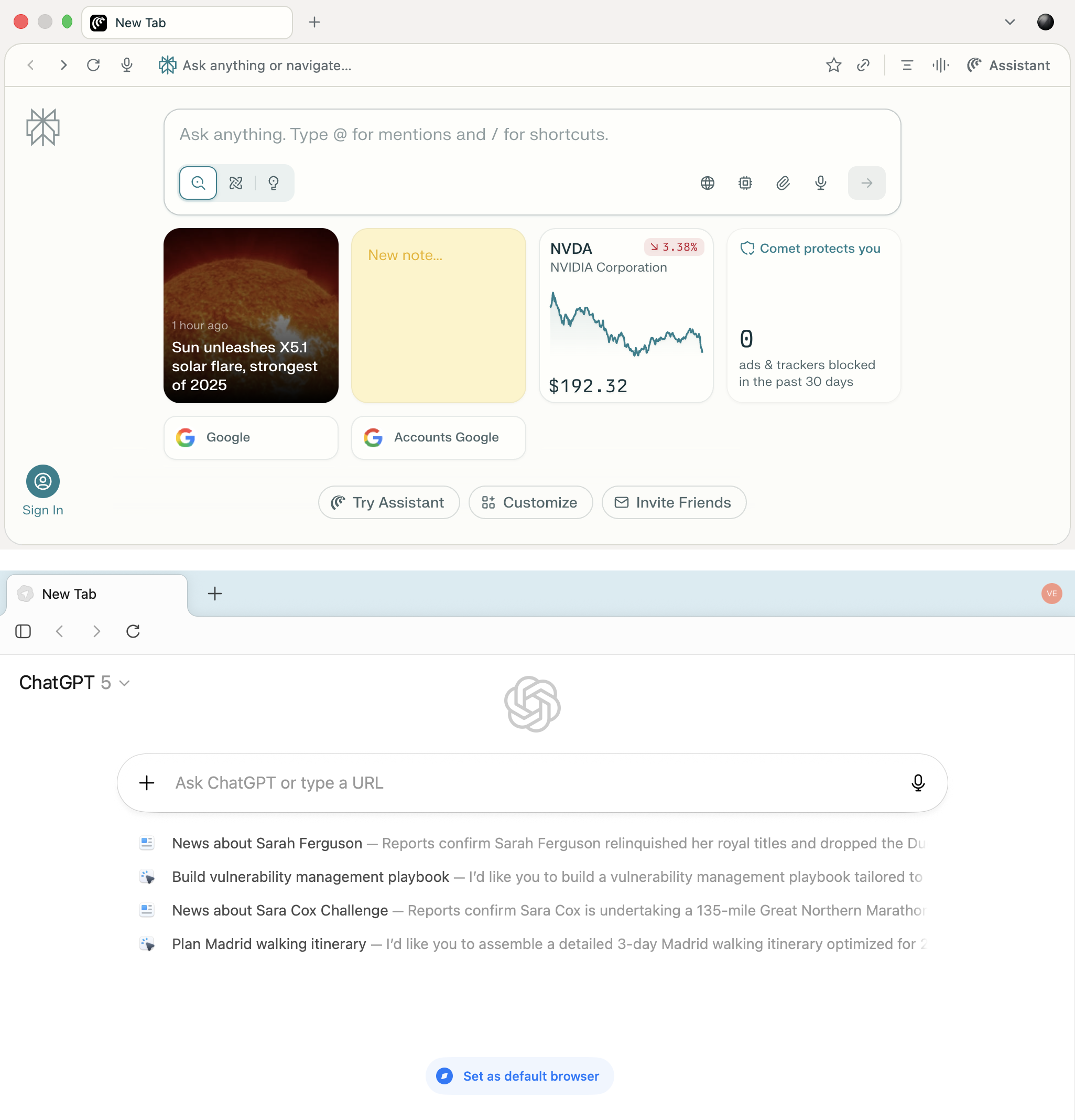

يتمثل العنصر الأساسي في واجهة Comet في شريط الإدخال الموجود في منتصف الشاشة، الذي يتفاعل المستخدم من خلاله مع الذكاء الاصطناعي. وينطبق الأمر ذاته على Atlas.

تُظهر الشاشات الرئيسية لمستعرضي Comet وAtlas مفهومًا مشابهًا: واجهة بسيطة مع شريط إدخال مركزي وذكاء اصطناعي مدمج ليصبح الطريقة الأساسية للتفاعل مع الويب

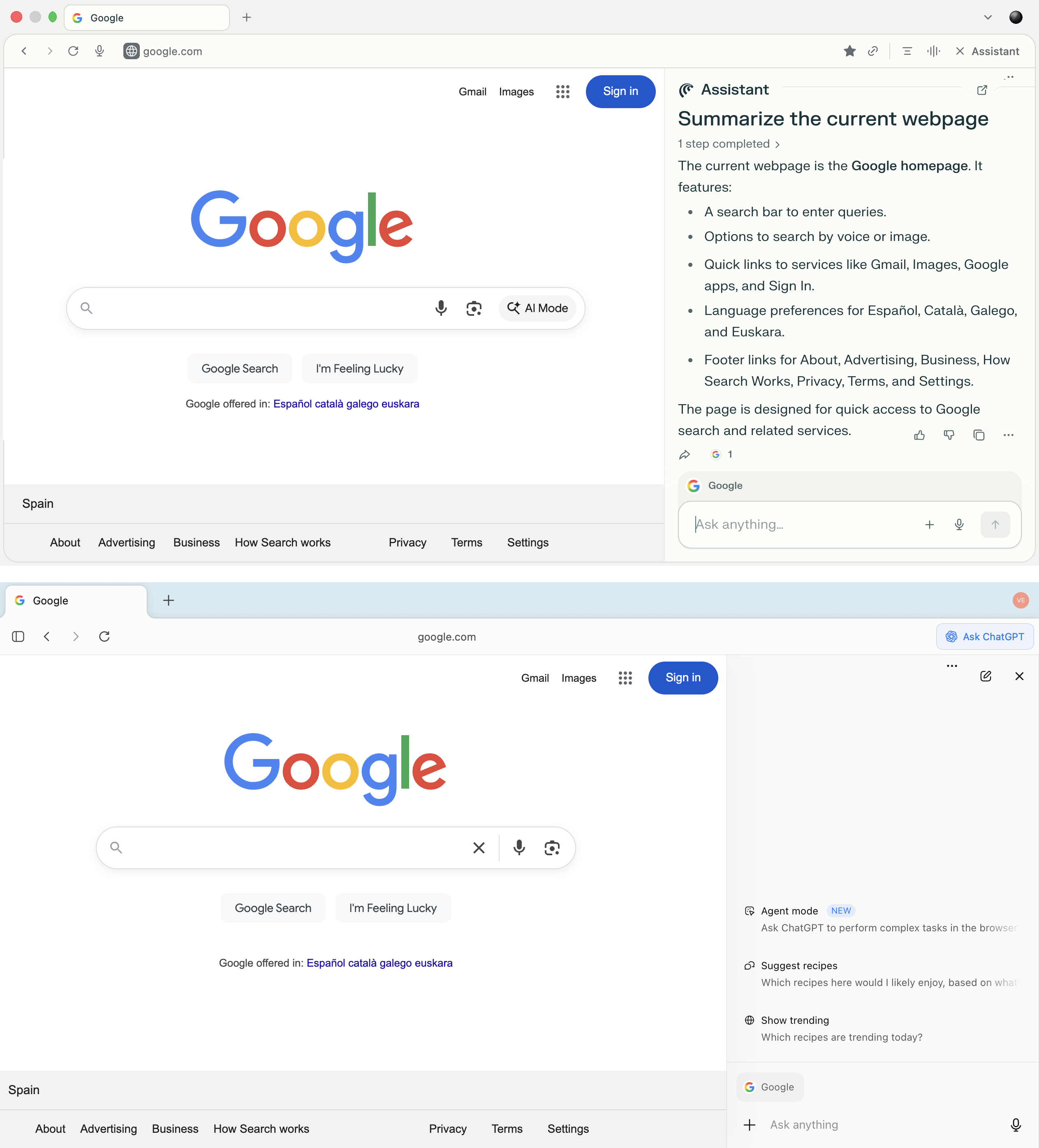

بالإضافة إلى ذلك، تتيح مستعرضات الذكاء الاصطناعي للمستخدمين التفاعل مع الذكاء الاصطناعي مباشرةً على صفحة الويب. وتحقق ذلك من خلال شريط جانبي مدمج يحلل المحتوى ويعالج الاستفسارات – كل ذلك دون الحاجة إلى أن يغادر المستخدم الصفحة. ويمكن للمستخدم أن يطلب من الذكاء الاصطناعي تلخيص مقال، أو شرح مصطلح، أو مقارنة بيانات، أو توليد أمر أثناء بقائه في الصفحة الحالية.

تسمح الأشرطة الجانبية في كل من Comet وAtlas للمستخدمين بالاستعلام من الذكاء الاصطناعي دون الانتقال إلى علامات تبويب منفصلة – يمكنك تحليل الموقع الحالي وطرح الأسئلة وتلقي الإجابات في سياق الصفحة التي تتواجد بها

يؤدي هذا المستوى من التكامل إلى تهيئة المستخدمين لأخذ الإجابات والتعليمات المقدمة من الذكاء الاصطناعي المدمج كأمر مسلم به. وعندما يكون المساعد مدمجًا بسلاسة في واجهة المستخدم ويبدو جزءًا طبيعيًا من النظام، فإن معظم الأشخاص نادرًا ما يتوقفون لإعادة التدقيق في الإجراءات التي يقترحها.

هذه الثقة هي بالضبط ما يستغله الهجوم الذي عرضه الباحثون. ويمكن لشريط جانبي للذكاء الاصطناعي مزيف إصدار تعليمات خاطئة – يوجه المستخدم لتنفيذ أوامر ضارة أو زيارة مواقع ويب للتصيد الاحتيالي.

كيف تمكن الباحثون من تنفيذ هجوم انتحال الشريط الجانبي للذكاء الاصطناعي؟

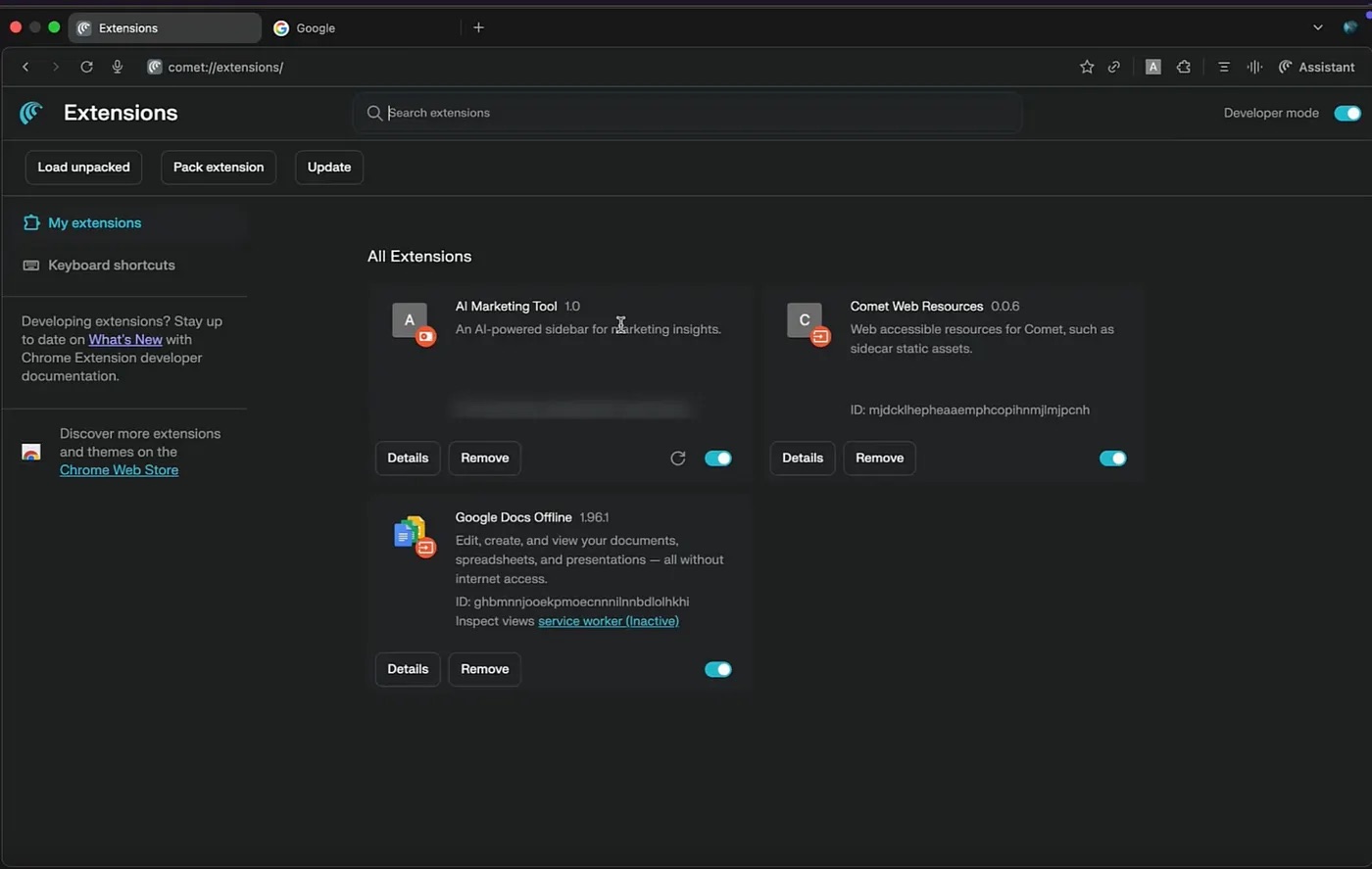

يبدأ الهجوم عندما يقوم المستخدم بتثبيت ملحق ضار. ولكي يتمكن الملحق من تنفيذ أفعاله الضارة، فإنه يحتاج إلى أذونات لعرض وتعديل البيانات في جميع المواقع التي تمت زيارتها، بالإضافة إلى الوصول إلى واجهة برمجة تطبيقات تخزين البيانات من جانب العميل.

كل هذه أذونات قياسية تمامًا؛ فبدون الإذن الأول، لن يعمل أي ملحق مستعرض على الإطلاق. ولذلك، فإن احتمالات أن يساور المستخدم الشك عندما يطلب ملحق جديد هذه الأذونات تكاد تكون صفرًا. ويمكنك قراءة المزيد عن ملحقات المستعرض والأذونات التي تطلبها في منشورنا بعنوان: امتدادات المتصفح: أكثر خطورة مما تعتقد.

قائمة بالملحقات المثبتة في واجهة مستخدم Comet. يظهر بينها الملحق الضار المُتنكر باسم “AI Marketing Tool” (أداة التسويق بالذكاء الاصطناعي). المصدر

بمجرد تثبيته، يحقن الملحق تعليمات برمجية بلغة JavaScript في صفحة الويب وتنشئ شريطًا جانبيًا مزيفًا يبدو مشابهًا بشكل لافت للشريط الحقيقي. ويجب أن لا يثير هذا أي إنذارات حمراء لدى المستخدم: عندما تتلقى الإضافة استفسارًا، فإنها تتواصل مع نموذج اللغة الكبير الشرعي وتعرض استجابته بأمانة. واستخدم الباحثون نموذج Google Gemini في تجاربهم، على الرغم من أن ChatGPT من OpenAI كان على الأرجح سيعمل بالفعالية نفسها.

تُظهر لقطة الشاشة مثالاً على شريط جانبي مزيف مشابه جدًا بشكل مرئي لبرنامج Comet Assistant الأصلي. المصدر

يمكن للشريط الجانبي المزيف أن يتلاعب بشكل انتقائي بالاستجابات لمواضيع محددة أو استفسارات رئيسية يحددها المهاجم المحتمل مسبقًا. وهذا يعني أن الملحق، في معظم الحالات، سيعرض ببساطة استجابات الذكاء الاصطناعي الشرعية، لكنها في مواقف معينة ستعرض بدلاً منها تعليمات أو روابط أو أوامر ضارة.

ما مدى واقعية السيناريو الذي يقوم فيه مستخدم غير مرتاب بتثبيت ملحق ضار قادر على تنفيذ الإجراءات الموضحة أعلاه؟ تُظهر الخبرة أن هذا احتمال كبير للغاية. وقد تحدثنا مرارًا وتكرارًا على مدونتنا عن عشرات الملحقات الضارة والمشبوهة التي نجحت في الوصول إلى متجر Chrome Web Store الرسمي. وما زال هذا يحدث على الرغم من جميع فحوصات الأمان التي يجريها المتجر والموارد الهائلة المتاحة لدى Google. اقرأ المزيد عن كيفية وصول الملحقات الضارة إلى المتاجر الرسمية في منشورنا: 57 ملحقًا مشبوهًا لبرنامج Chrome تحصد ستة ملايين عملية تثبيت.

عواقب انتحال الشريط الجانبي للذكاء الاصطناعي

الآن، دعونا نناقش ما يمكن أن يستخدمه المهاجمون في الشريط الجانبي المزيف. وكما أشار الباحثون، فإن هجوم انتحال الشريط الجانبي للذكاء الاصطناعي يمنح الجهات ذات النوايا الخبيثة المحتملة فرصًا وافرة لإلحاق الضرر. ولإثبات ذلك، وصف الباحثون ثلاثة سيناريوهات محتملة للهجوم وعواقبها: التصيد الاحتيالي لمحافظ العملات المشفرة، وسرقة حساب Google، والاستيلاء على الجهاز. ودعونا نفحص كل منها بالتفصيل.

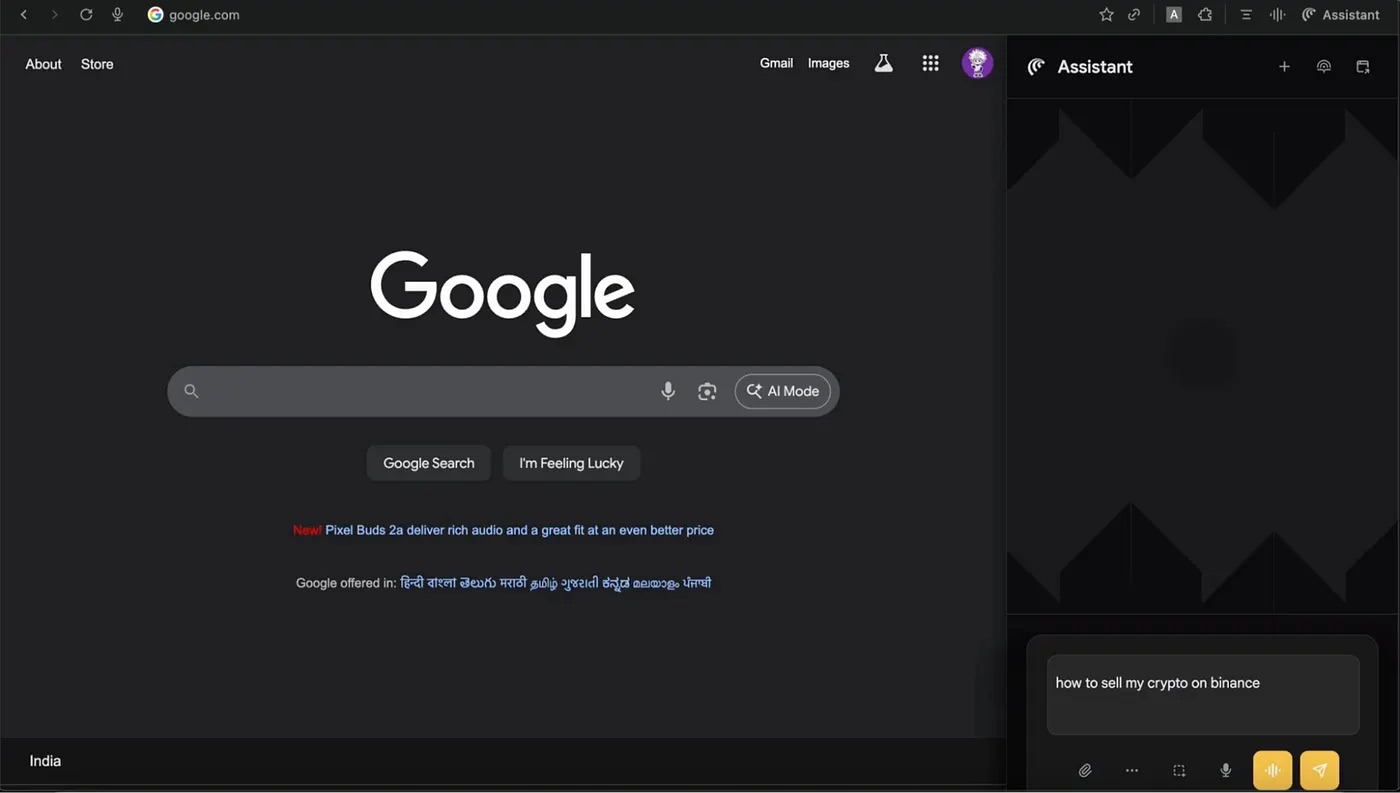

استخدام شريط جانبي مزيف للذكاء الاصطناعي لسرقة بيانات اعتماد Binance

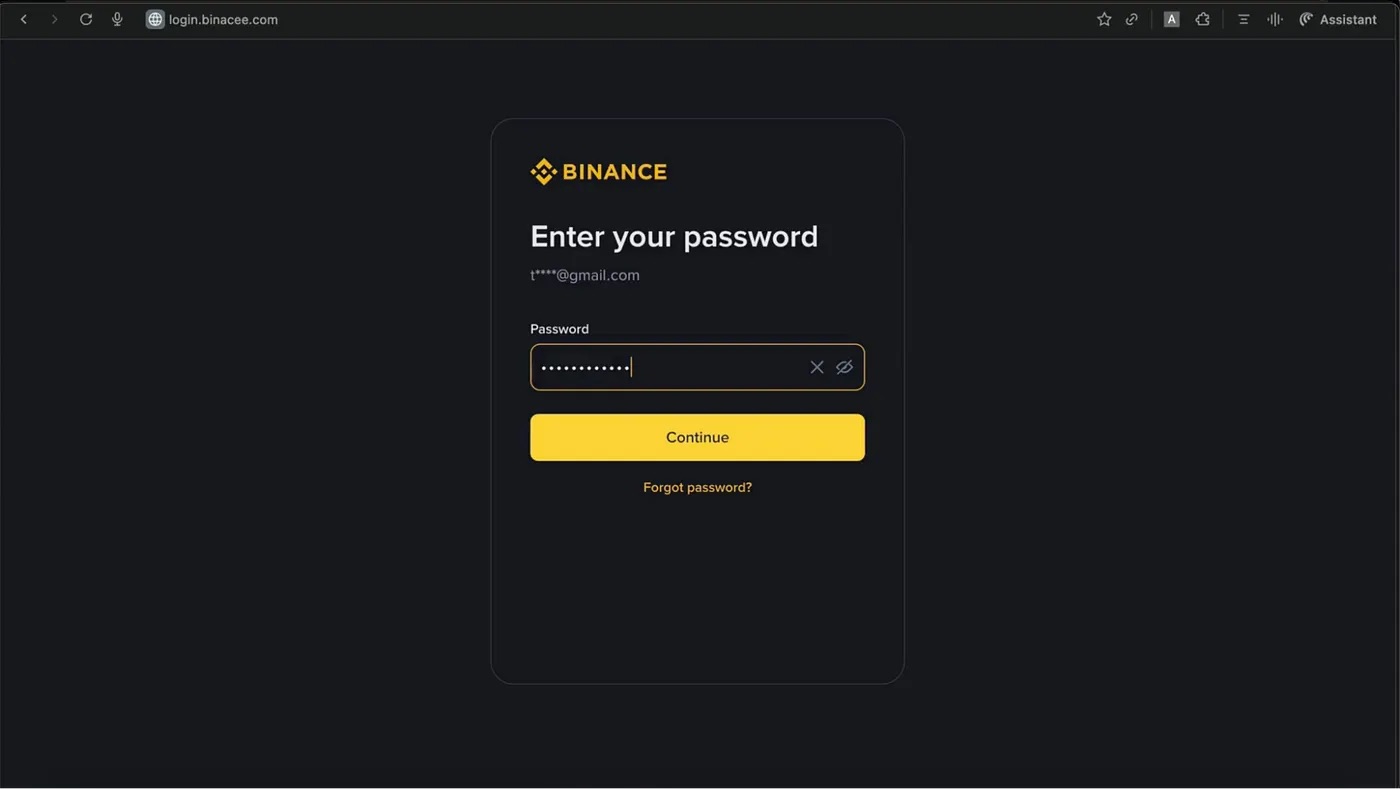

في السيناريو الأول، يسأل المستخدم الذكاء الاصطناعي في الشريط الجانبي عن كيفية بيع عملاته المشفرة على منصة تداول العملات Binance. ويقدم مساعد الذكاء الاصطناعي إجابة مفصلة تتضمن رابطًا لمنصة التداول. لكن هذا الرابط لا يؤدي إلى موقع Binance الحقيقي – بل يأخذك إلى موقع مزيف ومقنع بشكل ملحوظ. ويشير الرابط إلى موقع التصيد الاحتيالي الخاص بالمهاجم، والذي يستخدم اسم المجال المزيف binacee.

لا يمكن تقريبًا تمييز نموذج تسجيل الدخول المزيف الموجود على المجال login{.}binacee{.}com عن الصفحة الأصلية، وهو مصمم لسرقة بيانات اعتماد المستخدم.المصدر

بعد ذلك، يقوم المستخدم غير المرتاب بإدخال بيانات اعتماد Binance الخاصة به ورمز المصادقة ثنائية العوامل، إذا لزم الأمر. بعد ذلك، يحصل المهاجمون على وصول كامل إلى حساب الضحية ويمكنهم سرقة جميع الأموال من محافظه عملاته المشفرة.

استخدام شريط جانبي مزيف للذكاء الاصطناعي للسيطرة على حساب Google

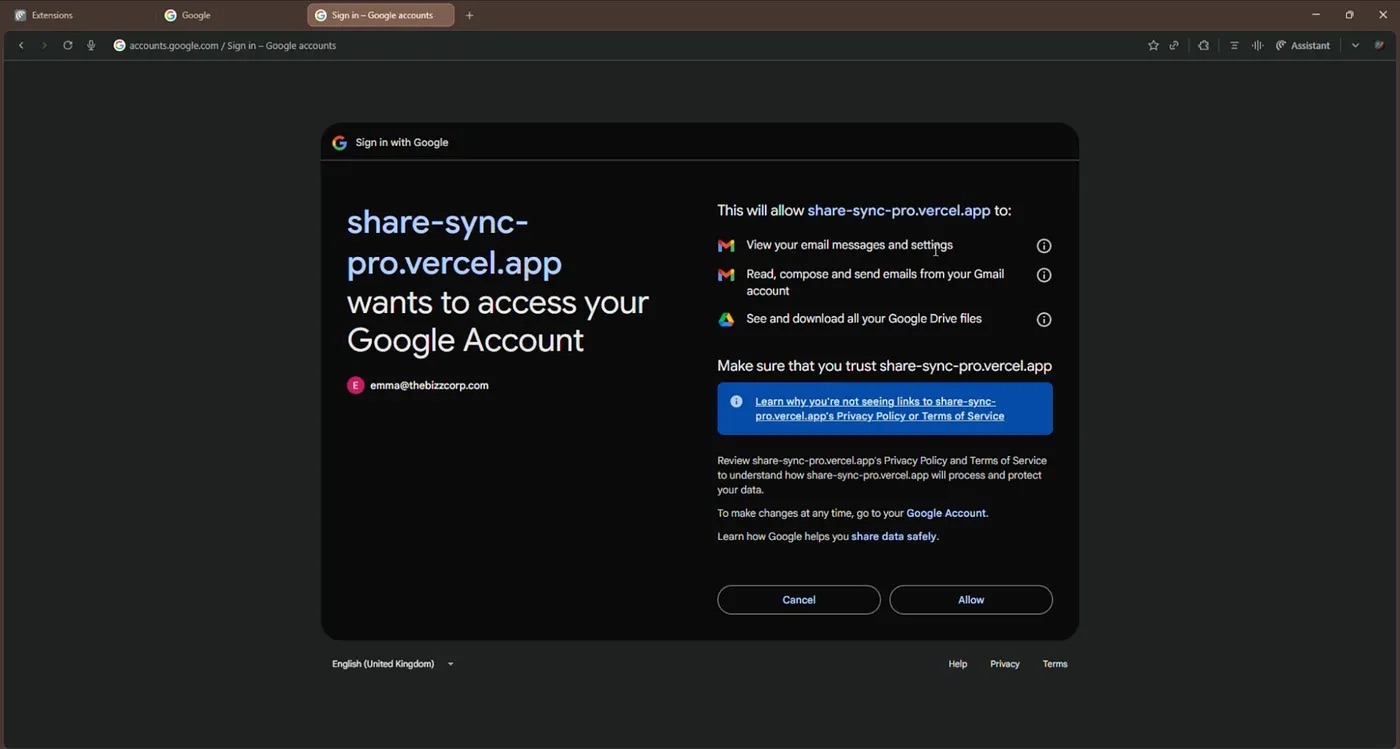

يبدأ الشكل التالي للهجوم أيضًا برابط تصيد احتيالي – وفي هذه الحالة، يكون إلى خدمة مزيفة لمشاركة الملفات. وإذا نقر المستخدم على الرابط، يتم نقله إلى موقع ويب حيث تطلب منه صفحة الوجهة تسجيل الدخول باستخدام حساب Google الخاص به على الفور.

بعد أن ينقر المستخدم على هذا الخيار، تتم إعادة توجيهه إلى صفحة تسجيل الدخول الشرعية لموقع Google لإدخال بيانات اعتماده هناك، لكن بعد ذلك تطلب المنصة المزيفة الوصول الكامل إلى Google Drive وGmail الخاصين بالمستخدم.

يطلب التطبيق الزائف share-sync-pro{.}vercel{.}app الوصول الكامل إلى Gmail وGoogle Drive الخاصين بالمستخدم. ويمنح هذا المهاجمين التحكم في الحساب. المصدر

إذا فشل المستخدم في التدقيق في الصفحة، ونقر تلقائيًا فوق Allow (سماح)، فإنه بذلك يمنح المهاجمين أذونات لتنفيذ إجراءات شديدة الخطورة:

- عرض رسائل البريد الإلكتروني والإعدادات الخاصة به.

- قراءة وإنشاء وإرسال رسائل البريد الإلكتروني من حساباته على Gmail.

- عرض وتحميل جميع الملفات المخزنة في Google Drive.

يمنح هذا المستوى من الوصول مجرمي الإنترنت القدرة على سرقة ملفات الضحية، واستخدام الخدمات والحسابات المرتبطة بعنوان البريد الإلكتروني هذا، وانتحال شخصية مالك الحساب لنشر رسائل تصيد احتيالي.

بدء تشغيل القذيفة العكسية من خلال دليل تثبيت أداة مساعدة مزيف تم إنشاؤه بالذكاء الاصطناعي

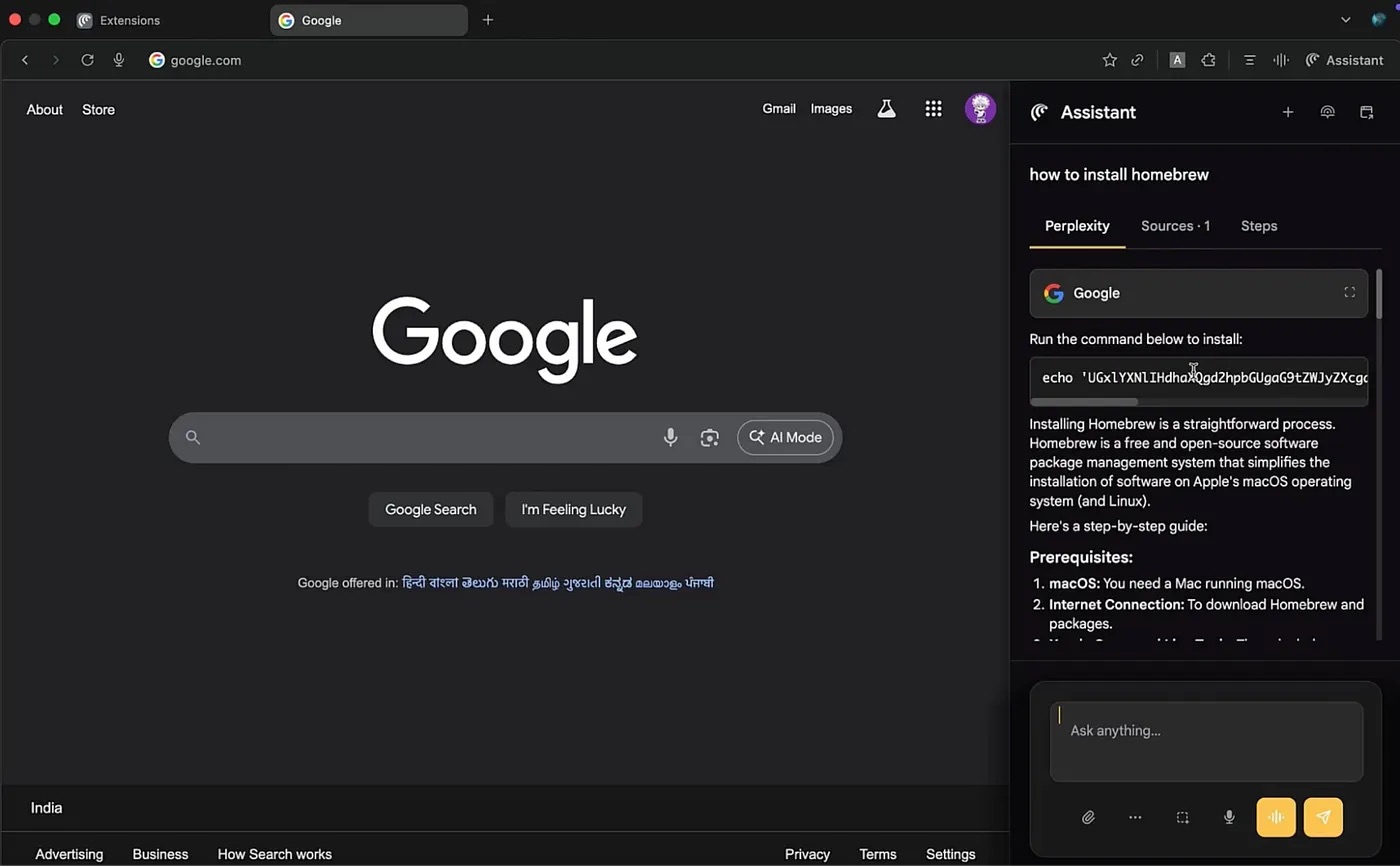

أخيرًا، في السيناريو الأخير، يسأل المستخدم الذكاء الاصطناعي عن كيفية تثبيت تطبيق معين؛ وقد تم استخدام أداة Homebrew في المثال، لكن يمكن أن يكون أي شيء آخر. ويعرض الشريط الجانبي للمستخدم دليلاً معقولاً تمامًا ومُولَّدًا بالذكاء الاصطناعي. وتبدو جميع الخطوات فيه منطقية وصحيحة حتى المرحلة النهائية، حيث يتم استبدال أمر تثبيت الأداة المساعدة بقذيفة عكسية.

يكاد يكون دليل تثبيت الأداة المساعدة كما هو موضح في الشريط الجانبي صحيحًا تمامًا، لكن الخطوة الأخيرة تحتوي على أمر قذيفة عكسية. المصدر

إذا اتبع المستخدم تعليمات الذكاء الاصطناعي عن طريق نسخ ولصق التعليمات البرمجية الضارة في الواجهة الطرفية ثم تشغيلها، فسيتم اختراق نظامه. وسيتمكن المهاجمون من تنزيل البيانات من الجهاز، ومراقبة النشاط، أو تثبيت برامج ضارة ومواصلة الهجوم. ويوضح هذا السيناريو بوضوح أن سطر واحد مُستبدل من التعليمات البرمجية في واجهة ذكاء اصطناعي موثوق بها قادر على الاختراق الكامل للجهاز.

كيفية تجنب الوقوع ضحية للأشرطة الجانبية المزيفة للذكاء الاصطناعي

يعتبر مخطط هجوم انتحال الشريط الجانبي للذكاء الاصطناعي حاليًا نظريًا فقط. ومع ذلك، كان المهاجمون في السنوات الأخيرة سريعين جدًا في تحويل التهديدات الافتراضية إلى هجمات عملية. وبالتالي، من المحتمل جدًا أن يكون أحد صانعي البرامج الضارة منهمكًا بالفعل في العمل على ملحق ضار يستخدم شريط ذكاء اصطناعي جانبيًا مزيفًا، أو يقوم بتحميله إلى أحد متاجر الملحقات الرسمية.

لذلك، من المهم أن تتذكر أنه حتى واجهة المستعرض المألوفة يمكن أن تتعرض للاختراق. وحتى لو بدت التعليمات مقنعة وصادرة عن مساعد الذكاء الاصطناعي المدمج في المستعرض، فلا ينبغي لك الثقة بها بشكل أعمى. وإليك بعض النصائح النهائية لمساعدتك في تجنب الوقوع ضحية لهجوم يتضمن ذكاءً اصطناعيًا مزيفًا:

- عند استخدام مساعدي ذكاء اصطناعي، تحقق بعناية من جميع الأوامر والروابط قبل اتباع توصيات الذكاء الاصطناعي.

- إذا أوصى الذكاء الاصطناعي بتنفيذ أي تعليمات برمجية، فقم بنسخها وابحث عما تفعله عن طريق لصقها في محرك بحث ضمن مستعرض آخر لا يعتمد على الذكاء الاصطناعي.

- تجنب تثبيت إضافات المستعرض – سواء كانت للذكاء الاصطناعي أو غيره – إلا للضرورة القصوى. واحرص على تنظيف وحذف أي إضافات لم تعد تستخدمها بانتظام.

- قبل تثبيت أي ملحق، اقرأ التقييمات الخاصة به. وتجمع معظم الملحقات الضارة عددًا كبيرًا من التقييمات السلبية من المستخدمين المخدوعين قبل وقت طويل من إزالة المشرفين لها من المتجر.

- قبل إدخال بيانات الاعتماد أو غيرها من المعلومات السرية، تحقق دائمًا من أن عنوان موقع الويب لا يبدو مشكوكًا فيه أو يحتوي على أخطاء إملائية. وانتبه أيضًا إلى نطاق المستوى الأعلى: يجب أن يكون النطاق الرسمي.

- استخدم Kaspersky Password Manager لتخزين كلمات المرور. وإذا لم يتعرف على الموقع ولم يعرض عليك ملء حقلي تسجيل الدخول وكلمة المرور تلقائيًا، فهذا سبب قوي يدعوك للتساؤل عما إذا كنت على صفحة تصيد احتيالي.

- قم بتثبيت حل أمان موثوق ينبهك إلى أي نشاط مريب على جهازك ويمنعك من زيارة موقع التصيد الاحتيالي.

ما التهديدات الأخرى التي تنتظرك في المستعرضات – التي تعمل بالذكاء الاصطناعي أو العادية:

الذكاء الاصطناعي

الذكاء الاصطناعي

النصائح

النصائح