في نهاية عام 2021، أصدرت شركة Google تقريرها الأول حول الهجمات النموذجية على مستخدمي السحابة، ويركز التقرير على الأمان في Google Cloud Platform. تقدم الخدمة لعملاء الشركات سيناريوهات متعددة لتصميم أنظمة سحابية، تتراوح من مجرد استضافة تطبيقات فردية وتشغيلها إلى نشر الحوسبة عالية الأداء.

أسباب الهجمات على مثيلات Google Cloud Platform

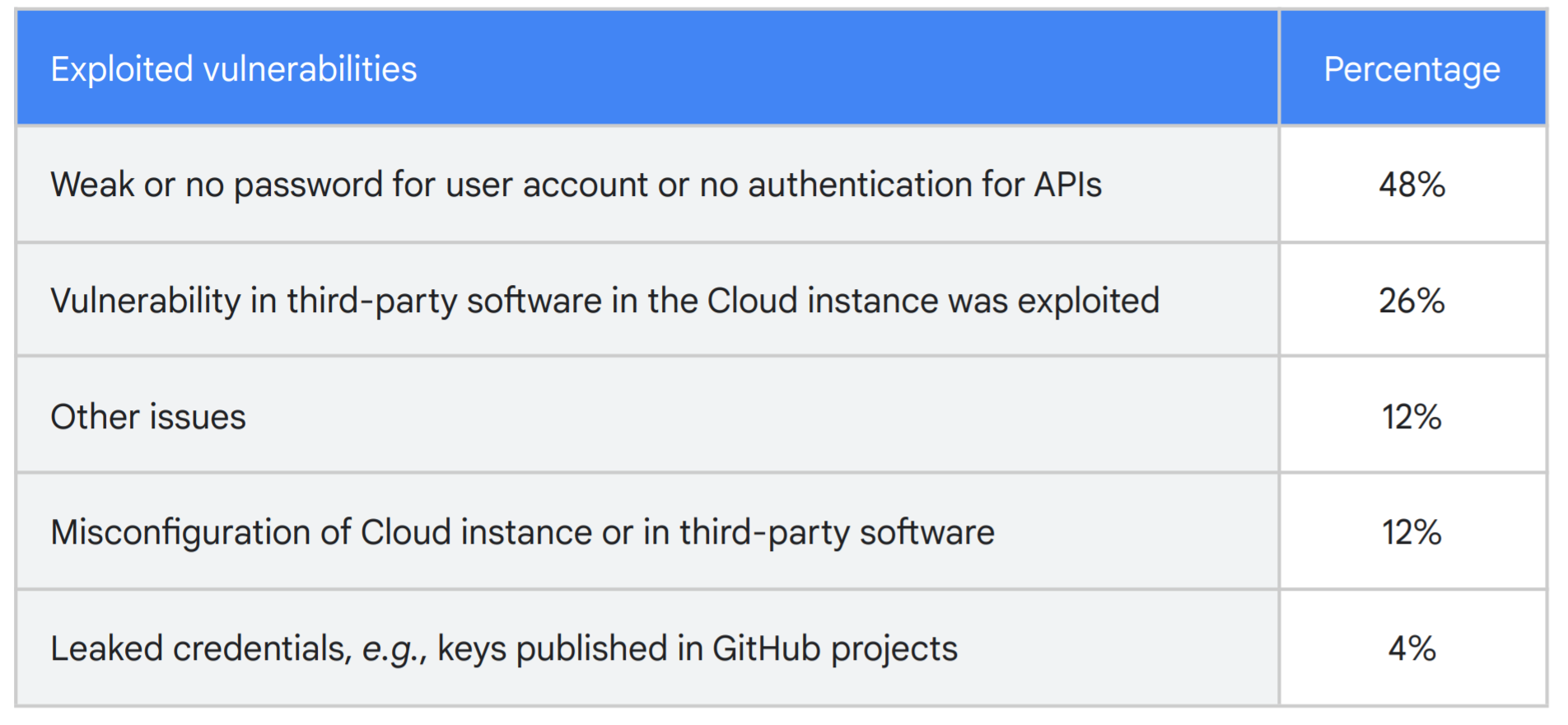

يركز التقرير على أسباب الهجمات على مثيلات GCP المخصصة وعواقبها، محللاً 50 هجمة ناجحة على الخوادم أو التطبيقات المخصصة مؤخرًا. من بين الحالات التي حللتها شركة Google، كانت 48% من الهجمات نتيجة ضعف كلمات المرور (أو عدم توفر كلمات المرور) الخاصة بالحسابات المعتمدة على الخوادم. في 26% من الحالات، استخدم المخترقون ثغرة أمنية في برنامج خادم السحابة. كان التكوين الخاطئ للخوادم أو التطبيقات سببًا في 12% من الهجمات، بينما رجع 4% فقط منها إلى تسريبات أساسية في معلومات كلمات المرور أو إمكانية الوصول.

تشتمل الفئة الأخيرة على خطأ يُعد شائعًا لدى المطورين: تحميل بيانات المصادقة بجانب الكود المصدر إلى مستودع عام على GitHub أو خدمة مشابهة. وفقًا لتقرير أعدته منصة GitGuardian، فإن ما يصل إلى 5000 “سر” (مفاتيح API، أزواج كلمات المرور/أسماء المستخدمين، الشهادات) قد تم تحميلها إلى GitHub، وشهد عام 2020 مليوني تسريب للمعلومات.

وفقًا لشركة Google، فقد تركت هذه الثغرات الأمنية الخوادم مفتوحة أمام الاختراق. كما أتاح ضعف كلمات المرور أو غيابها تمكن المخترقين من عملهم.

تلاحظ Google أن مجرمي الإنترنت يميلون إلى عدم استهداف شركات بعينها. لكنهم، بدلاً من ذلك، يبحثون في نطاق عناوين IP الكامل، تلك العناوين التي تنتمي إلى Google Cloud Platform، بحثًا عن المثيلات العُرضة للخطر. التعريف الضمني لهذه الأتمتة واضح، وهو كالتالي: إذا تركت خادمًا غير محمي بحيث يمكن الوصول إليه عبر الإنترنت، فمن شبه المؤكد أنه سيتم اختراقه، وربما يكون ذلك قريبًا (بدأت الهجمة، في عدد من الحالات، خلال 30 دقيقة من ظهور مثيل جديد). والفترة الزمنية بين الاختراق والشروع في النشاط المُضر تكون أقصر، حيث تُوضع معظم الخوادم التي تمت مهاجمتها في عمليات غير قانونية في غضون نصف دقيقة.

لما يلجأ المخترقون إلى مثيلات Google Cloud Platform

ماذا يفعل مجرمو الإنترنت بموارد السحابة بعد اختراقها؟ في أغلب الحالات (بنسبة تبلغ 86%)، تم تثبيت برنامج cryptominer (برنامج يستخدم موارد الآخرين لإنشاء عملة مشفَّرة) على الخادم. في الغالب، تكون هذه موارد CPU/GPU، لكن يذكر التقرير أيضًا تعدين عملة تشيا المشفرة، وهذا يتضمن استغلال مساحة حرة على القرص. وفي حالاتٍ أخرى تبلغ نسبة 10%، استُخدمت خوادم مخترقة للبحث في المنافذ — لإيجاد ضحايا جدد. في 8% من الحالات، شُنت هجمة على موارد الشبكة الأخرى من خلال الخادم. تشمل الأنواع النادرة من الأنشطة غير القانونية التي تتضمن خوادم الأنظمة الأساسية السحابية المسروقة ما يلي: استضافة البرامج الضارة أو المحتوى المحظور أو كليهما؛ وتنفيذ هجمات موزعة لحجب الخدمة؛ وتوزيع البريد الإلكتروني العشوائي.

النص البديل/التعليق التوضيحي: أنواع الأنشطة الضارة على الخوادم السحابية التي تم اختراقها. في بعض الحالات، أُجريتْ أنواع متعددة من العمليات غير القانونية بشكل متزامن.

إذا اخترق شخص ما خدمة سحابية وقام بتثبيت cryptominer، فلن تضر تصرفاته فقط بسمعة العميل وتعرض الوصول إلى التطبيق أو موقع الويب الخاص به للخطر، ولكن يمكن أن يواجه الضحايا أيضًا فواتير خدمة باهظة الأسعار، حتى بعد إجرائهم أنشطة على الحواسيب لساعات قليلة.

توصيات لتأمين مثيلات GCP

في معظم الحالات التي تناولتها دراسة Google، كان بإمكان المستخدمين تجنب المشاكل باتباع الحد الأدنى من متطلبات الأمان: استخدام كلمات مرور قوية وعوامل مصادقة إضافية؛ مما يضمن العناية الواجبة عند تحميل الكود المصدر وتحديث البرامج المثبتة بانتظام لتصحيح الثغرات الأمنية المعروفة.

تتطلب الأنظمة السحابية، بشكل عام، نفس إجراءات الحماية مثل أي نوع آخر من البنية الأساسية. فعلى الأقل، تحتاج هذه الأنظمة إلى عمليات تدقيق منتظمة ومراقبة الأنشطة المريبة وعزل البيانات الهامة.

لكن يتضمن نشر البنية الأساسية في الخدمات السحابية العامة بعض التوصيات الإضافية – وهذا لا يتعلق فقط بالمؤسسات التي تستخدم Google Cloud Platform. كما تلاحظ Google، فأحد أهم هذه التوصيات هو تعيين تنبيهات شرطية تلقائية لتحديد التوقيت التي سيتجاوز استهلاك الموارد فيه حدودًا معينة أو لاكتشاف زيادة سريعة في التكاليف.

أمن السحابة

أمن السحابة

النصائح

النصائح