تتيح رقمنة (التحول الرقمي) الأعمال – خاصةً في قطاع الشركات الصغيرة والمتوسطة – التوسع السريع، وتحسين خدمة العملاء، والدخول إلى أسواق جديدة. لكن على الجانب السلبي، تُضخم الرقمنة الأضرار الناجمة عن الهجمات الإلكترونية، وتُعقد عملية التعافي. ونظرًا لأن موارد الشركات محدودة دائمًا، فما الهجمات التي ينبغي التصدي لها أولاً؟

للإجابة على هذا السؤال، درسنا تقرير الإنتربول لتقييم التهديدات الإلكترونية في أفريقيا 2025. وتكمن أهمية الوثيقة في أنها تجمع إحصائيات الجرائم الإلكترونية من الشرطة وبيانات شركات أمان المعلومات – بما في ذلك Kaspersky – مما يتيح لنا مقارنة عدد الهجمات وأنواعها بالأضرار الفعلية التي تسببت بها. ويمكن استخدام هذه البيانات لبناء إستراتيجية أمان معلومات الشركة.

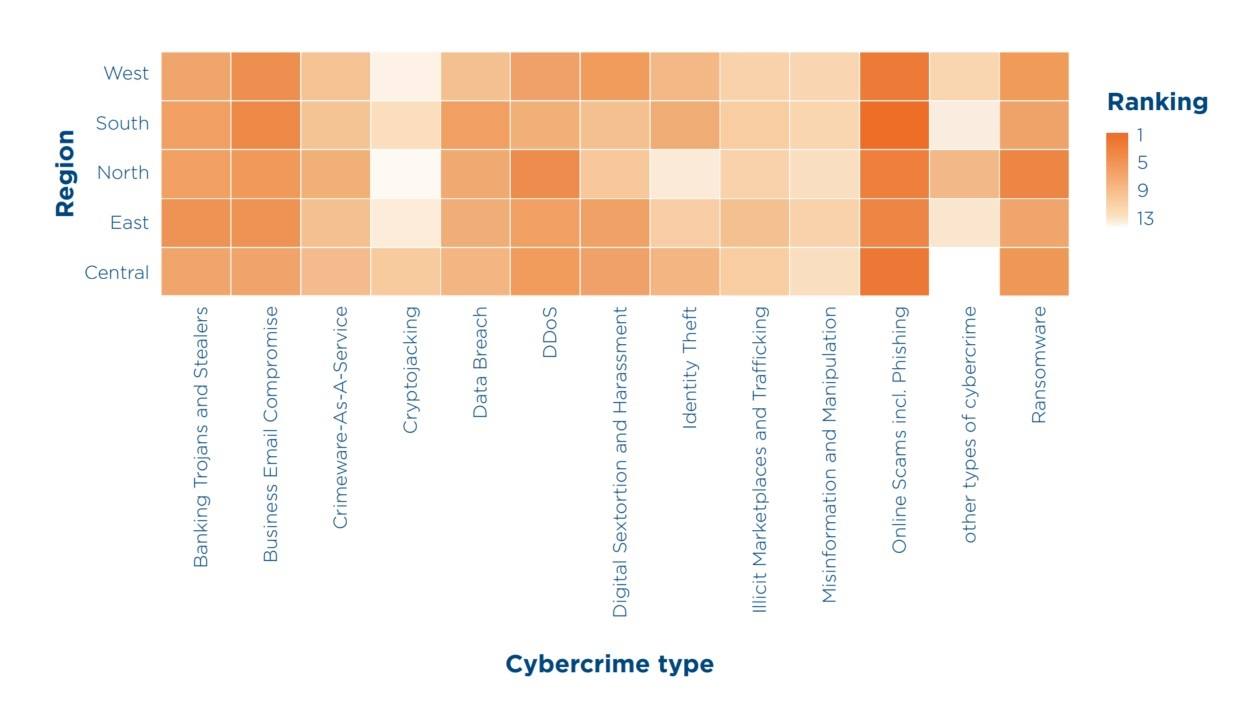

متوسط ترتيب أنواع الجرائم الإلكترونية حسب الأثر المالي المُبلغ عنه عبر الأقاليم الأفريقية الفرعية، استنادًا إلى بيانات البلدان الأعضاء في الإنتربول. المصدر

الاحتيال عبر الإنترنت الموجه

كانت العمليات الاحتيالية هي المتصدر الواضح من حيث الأضرار التي سببتها في جميع أنحاء القارة. وهي تكتسب زخمًا بالتوازي مع تزايد شعبية الخدمات المصرفية عبر الهاتف المحمول والتجارة الرقمية ووسائل التواصل الاجتماعي. وبالإضافة إلى التصيد الاحتيالي الجماعي الذي يهدف إلى سرقة البيانات الشخصية وبيانات الدفع، تتزايد الهجمات الموجهة بمعدل سريع. ويقوم المحتالون بتهيئة الضحايا المحتملين في تطبيقات المراسلة لأشهر، وبناء الثقة وتوجيههم إلى مخطط لابتزاز الأموال – على سبيل المثال، استثمار مزيف في العملات المشفرة. وغالبًا ما تستغل هذه المخططات العلاقات الرومانسية ولذلك تسمى “عمليات الاحتيال الرومانسية”، لكن هناك أشكال أخرى. ففي نيجيريا وساحل العاج، على سبيل المثال، تم القبض على محتالين لمهاجمتهم منصات إعلامية ووكالات إعلانية صغيرة. وقد سرقوا ما يقرب من 1.5 مليون دولار أمريكي من الضحايا من خلال انتحال شخصية معلنين.

تعزز حقيقة أن 93% من الأفارقة يستخدمون تطبيق WhatsApp القديم البسيط بدلاً من أدوات التواصل الخاصة بالشركات في العمل بشكل كبير من معدل نجاح الهجمات على الموظفين وأصحاب الشركات.

حوادث برامج طلب الفدية

قد تعطي عناوين الصحف انطباعًا بأن مشغلي برامج طلب الفدية يستهدفون بشكل أساسي المؤسسات الكبيرة، لكن الإحصائيات الواردة في التقرير تدحض هذه النظرية – حيث تظهر أن كلاً من عدد الهجمات والأضرار المالية الفعلية التي تسببت بها كبيرة عبر جميع قطاعات الأعمال. علاوة على ذلك، هناك علاقة مباشرة بين مستوى الرقمنة وعدد الهجمات. لذا، إذا لاحظت إحدى الشركات زيادة إجمالية في النشاط التجاري “الرقمي” في قطاع السوق الخاص بها، فمن المؤكد أن مستوى التهديد سيرتفع وفقًا لذلك. وفي أفريقيا ، يتحمل “الشركاء المنتسبون” لأكبر وأخطر منصات برامج طلب الفدية كخدمة – مثل LockBit وHunters International – مسؤولية الحوادث الكبرى على نطاق وطني.

تبرز بين حوادث برامج الفدية الرئيسية في أفريقيا – التي قلما يُسلط عليها الضوء خارج القارة – ما يلي: سرقة 7 ملايين دولار من شركة التكنولوجيا المالية النيجيرية Flutterwave؛ وهجمات استهدفت مزود الكهرباء الكاميروني ENEO؛ وهجوم واسع النطاق ببرامج طلب الفدية لسرقة البيانات من شركة Telecom Namibia؛ واستهداف خدمة مختبرات الصحة الوطنية (NHLS) في جنوب أفريقيا، مما أدى إلى إلغاء العمليات وفقدان ملايين من نتائج الفحوصات المخبرية.

فيروسات حصان طروادة وبرامج سرقة المعلومات للخدمات المصرفية

على الرغم من أن الخسائر المباشرة الناجمة عن فيروسات حصان طروادة وبرامج سرقة المعلومات للخدمات المصرفية لم تكن ضمن المراكز الثلاثة الأولى من حيث الأضرار، إلا أن “نجاحات” هذه الصناعة الإجرامية تؤثر بشكل مباشر على عدد الهجمات الأخرى وخطورتها – خاصة برامج طلب الفدية واختراق البريد الإلكتروني الخاص بالأعمال (BEC). وبعد سرقة ما يمكنهم من بيانات اعتماد من آلاف المستخدمين باستخدام برامج سرقة المعلومات، يقوم المهاجمون بتصفيتها وتجميعها وفقًا لمعايير مختلفة، ثم يبيعون مجموعات منسقة من الحسابات في السوق غير المشروعة. ويسمح هذا للمجرمين الآخرين بشراء كلمات مرور لاختراق المؤسسات التي تثير اهتمامهم.

اختراق البريد الإلكتروني الخاص بالأعمال

بالنسبة للشركات الصغيرة والمتوسطة التي تستخدم بشكل أساسي خدمات عامة مثل Gmail أو Office 365، فإن الإصابة ببرامج سرقة المعلومات تمنح المهاجمين وصولاً كاملاً إلى مراسلات الشركة والعمليات التجارية. ويمكن للمهاجمين بعد ذلك استغلال ذلك لخداع العملاء والأطراف المقابلة لدفع ثمن السلع والخدمات إلى حساب احتيالي. وتحتل هجمات اختراق البريد الإلكتروني الخاص بالأعمال مكانة راسخة في صدارة قوائم الأضرار، ويمكن للشركات الصغيرة أن تقع ضحية لها بطريقتين. أولاً، يمكن لمجرمي الإنترنت انتزاع الأموال من العملاء أو الشركاء الأكبر حجمًا عن طريق انتحال صفة الشركات الصغيرة التي تعرضت للاختراق. ثانيًا، من الأسهل مع الشركات الصغيرة إقناع المالك أو المحاسب بتحويل الأموال مقارنةً بالشركات الكبيرة.

توجد العديد من العصابات الإجرامية الكبيرة المتمركزة في أفريقيا والمسؤولة عن عمليات اختراق البريد الإلكتروني الخاص بالأعمال (BEC) الدولية التي تسبب أضرارًا بمليارات الدولارات. وتستهدف هذه العصابات أيضًا المؤسسات الأفريقية — بشكل أساسي تلك العاملة في القطاعين المالي والتجارة الدولية.

كيفية حماية الشركات من التهديدات الإلكترونية

لمواجهة التهديدات الرقمية بفعالية، تحتاج وكالات إنفاذ القانون إلى مشاركة البيانات مع شركات أمان المعلومات التجارية التي تستفيد من القياس عن بُعد لتحديد بؤر توزيع التهديدات. وتشمل النجاحات الأخيرة لهذه الشراكات عمليات Serengeti (1000 اعتقال، تعطيل 134000 من الموارد الخبيثة على الإنترنت)، وRed Card (300 اعتقال)، و Secure (32 اعتقالًا، تعطيل 20000 من الموارد الخبيثة). واستخدمت هذه العمليات، التي أجريت تحت رعاية الإنتربول، معلومات عن التهديدات الإلكترونية الواردة من الشركاء – بما في ذلك Kaspersky.

لا يمكن للشركات أن تعتمد على الشرطة وحدها في الأمن الإلكتروني؛ بل يجب عليها اتخاذ تدابير أمنية خاصة بها، تتسم بالبساطة والفعالية.

- قم بتمكين المصادقة متعددة العوامل المقاومة للتصيد الاحتيالي (MFA) لجميع الحسابات عبر الإنترنت: Google وMicrosoft وWhatsApp وما إلى ذلك.

- قم بتثبيت حماية موثوقة من البرامج الضارة على جميع الأجهزة الشخصية والخاصة بالشركة. يُنصح بتطبيق الإدارة الأمنية المركزية للأجهزة الخاصة بالشركات – مثلما هو الحال، على سبيل المثال، في Kaspersky Endpoint Detection and Response.

- نظم تدريبًا دوريًا على الأمن الإلكتروني – على سبيل المثال، باستخدام منصة Kaspersky Automated Security Awareness Platform. وسيقلل هذا من خطر وقوع شركتك ضحية لهجمات اختراق البريد الإلكتروني الخاص بالأعمال (BEC) والتصيد الاحتيالي. ويجب على جميع الموظفين، بما في ذلك الإدارة، المشاركة في التدريب بانتظام.

- أنشئ نسخة احتياطية من جميع بيانات الشركة بانتظام وبطريقة لا يمكن إتلافها أثناء أي هجوم. ويعني هذا نسخ البيانات احتياطيًا إلى إما إلى وسائط يتم قطع اتصالها فعليًا بالشبكة، أو إلى تخزين سحابي تمنع سياسته حذف البيانات.

التهديدات

التهديدات

النصائح

النصائح