تخيل أنك تلقيت رسالة بريد إلكتروني تقول إن Google قد تلقت أمر استدعاء قضائي للكشف عن محتويات حسابك. وتبدو رسالة البريد الإلكتروني وكأنها صادرة من Google تمامًا، ويبو عنوان المرسل شرعيًا أيضًا: no-reply@accounts.google.com. هذا أمر مزعج بعض الشيء (أو ربما يثير الذعر؟) على أقل تقدير، أليس كذلك؟

ويا له من حظ – تحتوي رسالة البريد الإلكتروني على رابط لصفحة دعم Google التي تحتوي على كل التفاصيل بشأن ما يحدث. ويبدو اسم النطاق الموجود في الرابط شرعيًا أيضًا، ويبدو أنه ينتمي إلى Google…

من المحتمل أن يكون القراء الدائمون لمدونتنا قد أدركوا بالفعل أننا بصدد الحديث عن مخطط تصيد احتيالي جديد. وتخمينهم صائب تمامًا. هذه المرة، يستغل المحتالون العديد من خدمات Google الأصلية بهدف خداع ضحاياهم وجعل رسائل البريد الإلكتروني تبدو مقنعة قدر الإمكان. وإليكم كيف تجري الأمور في هذا المخطط…

كيف تحاكي رسائل البريد الإلكتروني للتصيد الاحتيالي إخطارًا رسميًا من Google

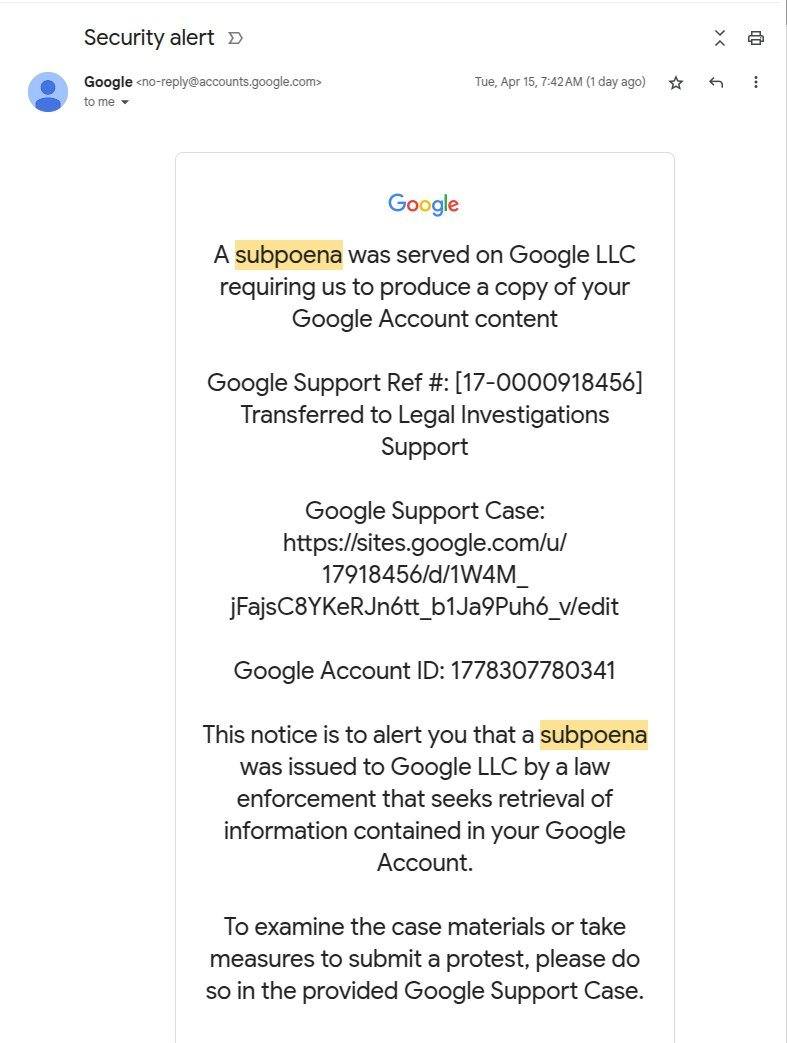

تُبين لقطة الشاشة أدناه رسالة البريد الإلكتروني التي ينطلق منها الهجوم؛ وقد تم إعدادها بمهارة فائقة لتبدو وكأنها تحذير موثوق من نظام أمان Google. وتخبر الرسالة المستخدم بأن الشركة قد تلقت أمرًا قضائيًا بالاطلاع على البيانات المخزنة في حسابه على Google.

رسالة بريد إلكتروني احتيالية من no-reply@accounts.google.com، متنكرة في هيئة أمر استدعاء صادر إلى Google LLC من إحدى هيئات تنفيذ القانون، والتي تطلب من Google تقديم نسخة من محتوى حساب المستخدم على Google. المصدر

يحتوي الحقل “من” على عنوان Google حقيقي: no-reply@accounts.google.com. هذا هو العنوان الإلكتروني ذاته الذي تُرسل منه إخطارات الأمان من Google. وتحتوي رسالة البريد الإلكتروني أيضًا على بعض التفاصيل التي تعزز من مظهرها الاحتيالي كمراسلة حقيقية: معرف حساب Google، ورقم تذكرة الدعم الفني، ورابط للقضية. والأهم من ذلك، أن رسالة البريد الإلكتروني تخبر المستلم أنه إذا رغب في معرفة المزيد عن مستندات القضية أو الاعتراض على أمر الاستدعاء، فيمكنه فعل ذلك عن طريق النقر فوق رابط.

يبدو الرابط نفسه مقنعًا جدًا أيضًا. ويتضمن العنوان نطاق Google الرسمي ورقم تذكرة الدعم الفني المشار إليه أعلاه. لكن لن يكتشف المشكلة سوى المستخدم المتمرس: توجد صفحات دعم Google على support.google.com، لكن هذا الرابط يؤدي إلى sites.google.com بدلاً من ذلك. ويعتمد المحتالون، بالطبع، على المستخدمين الذين إما لا يفهمون هذه الجوانب الفنية أو لا يلاحظون استبدال الكلمة.

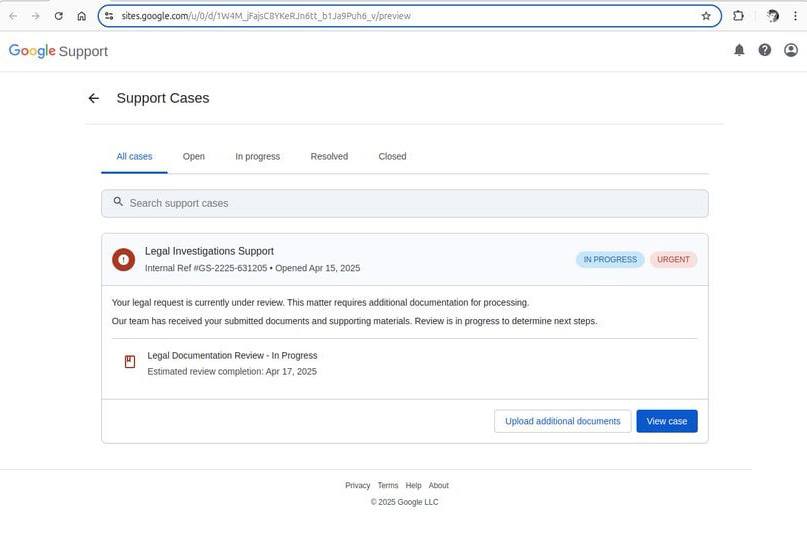

إذا لم يكن المستخدم قد سجل الدخول، فإن النقر فوق الرابط ينقله إلى صفحة تسجيل دخول أصلية لحساب Google. وبعد منح الإذن، ينتقل إلى صفحة على sites.google.com، والتي تحاكي بشكل مقنع موقع دعم Google الرسمي.

هذا هو شكل صفحة دعم Google المزيفة التي تم تضمين رابطها في رسالة البريد الإلكتروني.المصدر

المثير للاهتمام، أن نطاق sites.google.com هو في الأصل جزء من خدمة مواقع Google الرسمية. وقد انطلقت هذه الخدمة في عام 2008، وهي أداة بسيطة إلى حد ما لإنشاء مواقع ويب – ولا تقدم أي شيء غير عادي. ويتمثل الفارق الدقيق في فهم مواقع Google في أن جميع مواقع الويب التي يتم إنشاؤها داخل المنصة يتم استضافتها بشكل تلقائي على نطاق فرعي ضمن google.com هو: sites.google.com.

يستطيع المهاجمون استخدام هذا النوع من العناوين لتقليل حذر الضحايا والتحايل على أنظمة الأمان المختلفة، حيث يميل كل من المستخدمين وحلول الأمان إلى الثقة في نطاق Google. وليس من المستغرب أن يكثف المحتالون استخدام مواقع Google لإنشاء صفحات تصيد احتيالي.

اكتشاف التزييف: الخطر يكمن في التفاصيل (البريد الإلكتروني)

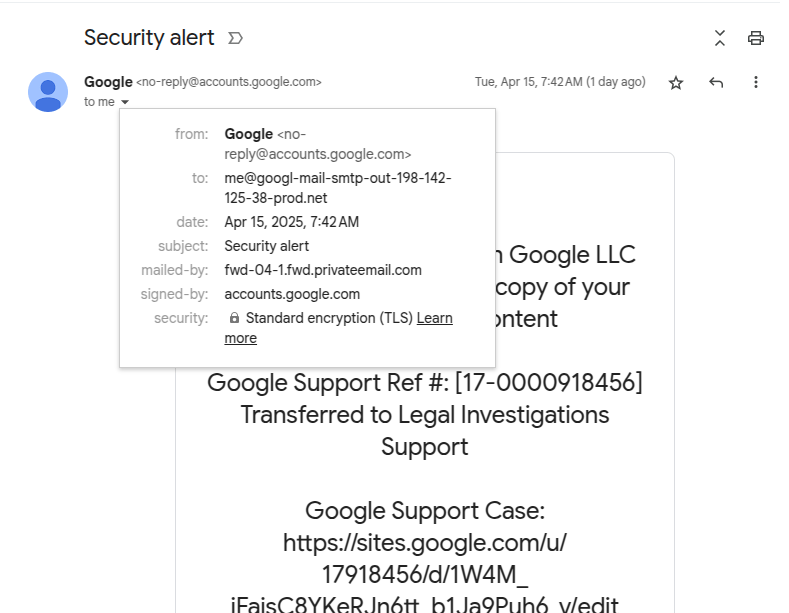

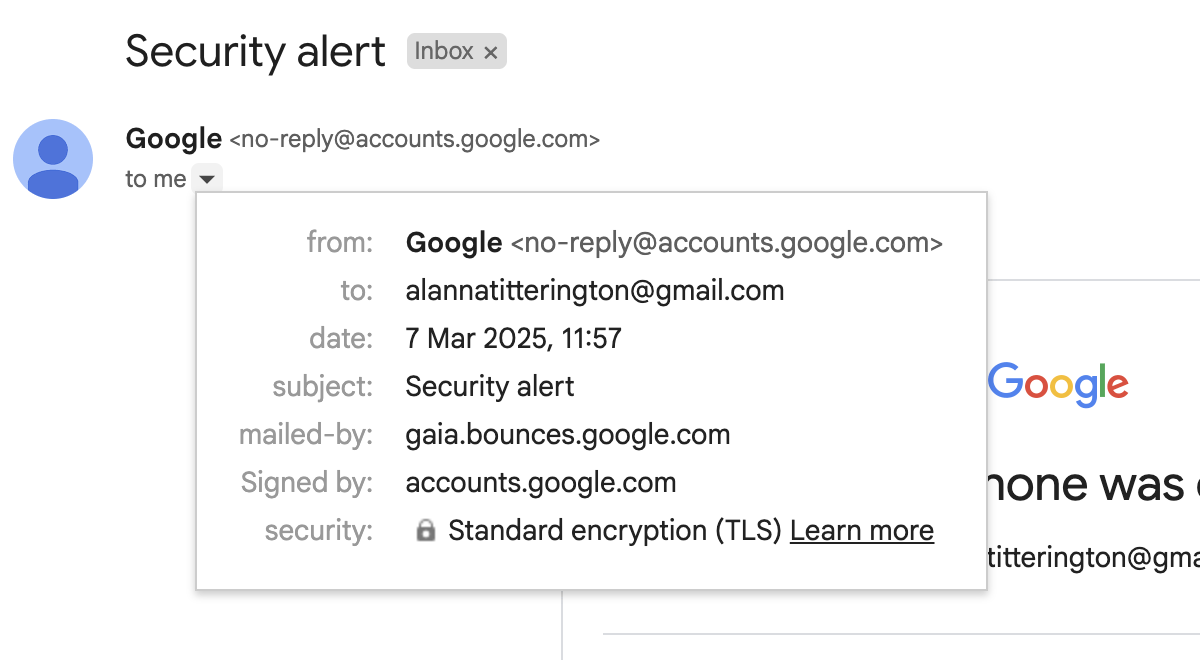

وصفنا بالفعل أولى علامات الاشتباه في رسالة البريد الإلكتروني هذه: عنوان صفحة الدعم الزائفة الموجودة على sites.google.com. انظر إلى ترويسة رسالة البريد الإلكتروني للبحث عن المزيد من مؤشرات التحذير:

اكتشف التزييف: انظر إلى حقلي “إلى” و”مرسل بواسطة” في الترويسة. المصدر

الحقول التي يجب الانتباه إليها هي “من” و”إلى” و”مرسل بواسطة“. ويبدو الخيار “من” جيدًا: المرسل هو البريد الإلكتروني الرسمي من Google وهو no-reply@accounts.google.com.

لكن لاحظ أن الحقل “إلى” الموجود أسفله مباشرةً يكشف عن عنوان المستلم الفعلي، وهو بالتأكيد يبدو احتياليًا: me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. يبذل العنوان جهدًا كبيرًا ليُشبه أحد عناوين Google الفنية، لكن الخطأ الإملائي في اسم نطاق الشركة يكشفه تمامًا. علاوة على ذلك، لا ينبغي أن يكون موجودًا هناك إطلاقًا – من المفترض أن يحتوي هذا الحقل على عنوان البريد الإلكتروني للمستلم.

بينما نواصل فحص الترويسة، يبرز عنوان آخر يثير الشكوك في الحقل “مرسل بواسطة“. والمثير للانتباه الآن أن هذا العنوان لا يمت بصلة إلى نطاق Google على الإطلاق: fwd-04-1.fwd.privateemail[.]com. ومرة أخرى، لا مكان لمثل هذا الهراء في رسالة بريد إلكتروني حقيقية. وللمقارنة، إليك كيف تبدو هذه الحقول في تنبيه أمان حقيقي صادر من Google:

ليس من المستغرب أن تغيب ملاحظة هذه العلامات الخفية عن المستخدم العادي – خاصةً عندما يكون في حالة هلع بالفعل بسبب المشكلة القانونية التي تلوح في الأفق. ومما يزيد الارتباك حقيقة أن رسالة البريد الإلكتروني المزيفة تم توقيعه بالفعل بواسطة Google: يعرض حقل “تم التوقيع بواسطة” accounts.google.com. وفي الجزء التالي من هذا المنشور، نشرح كيف تمكن المجرمون من فعل ذلك، وبعد ذلك سنتحدث عن كيفية حماية أنفسنا من الوقوع ضحايا لهم.

إعادة بناء الهجوم خطوة بخطوة

لمعرفة كيف تمكن المحتالون بالضبط من إرسال رسالة البريد الإلكتروني هذه وما الذي يسعون إليه، أعاد باحثو الأمن السيبراني تمثيل الهجوم. وكشف تحقيقهم أن المهاجمين استخدموا Namecheap لتسجيل نطاق googl-mail-smtp-out-198-142-125-38-prod[.]net (الذي تم إلغاؤه الآن).

بعد ذلك، استخدموا الخدمة ذاتها مرة أخرى لإنشاء حساب بريد إلكتروني مجاني على هذا النطاق: me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. بالإضافة إلى ذلك، سجل المجرمون إصدارًا تجريبيًا مجانيًا من Google Workspace على النطاق ذاته. وفي خطوة لاحقة، سجل المحتالون تطبيق الويب الخاص بهم في نظام Google OAuth، ومنحوا هذا التطبيق حق الوصول إلى حساب Google Workspace الذي أنشأوه.

Google OAuth هي تكنولوچيا تسمح لتطبيقات الويب التابعة لجهات خارجية باستخدام بيانات حساب Google لمصادقة المستخدمين بعد الحصول على إذن منهم. ومن المحتمل أنك صادفت Google OAuth كطريقة لمصادقة خدمات الجهات الخارجية: إنه النظام الذي تستخدمه في كل مرة تنقر فيها على زر “تسجيل الدخول باستخدام Google”. بالإضافة إلى ذلك، يمكن للتطبيقات استخدام Google OAuth للحصول على إذن لحفظ الملفات على Google Drive على سبيل المثال.

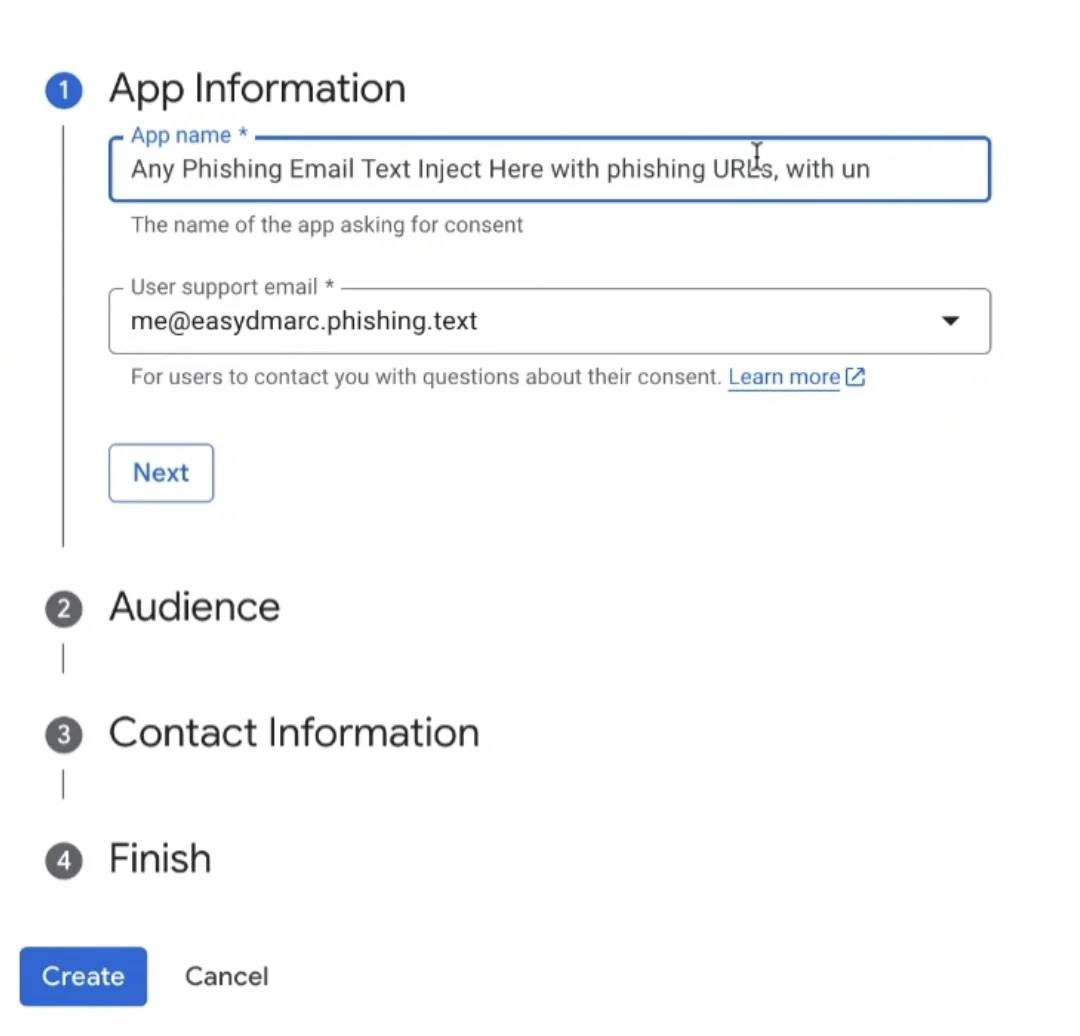

لكن دعونا نعود إلى المحتالين. بعد تسجيل تطبيق Google OAuth، تسمح الخدمة بإرسال إخطار إلى عنوان البريد الإلكتروني المرتبط بالنطاق الذي تم التحقق منه. والأكثر إثارة للدهشة أن مسؤول تطبيق الويب لديه الحرية في إدخال أي نص يريده يدويًا في حقل “اسم التطبيق” – وعلى ما يبدو أن المجرمين قد استغلوا هذه الثغرة.

في لقطة الشاشة أدناه، يوضح الباحثون ذلك من خلال تسجيل تطبيق باسم “Any Phishing Email Text Inject Here with phishing URLs…”.

تسجيل تطبيق ويب باسم عشوائي في Google OAuth: يمكن إدخال نص رسالة بريد إلكتروني احتيالية مع رابط احتيالي كاسم. المصدر

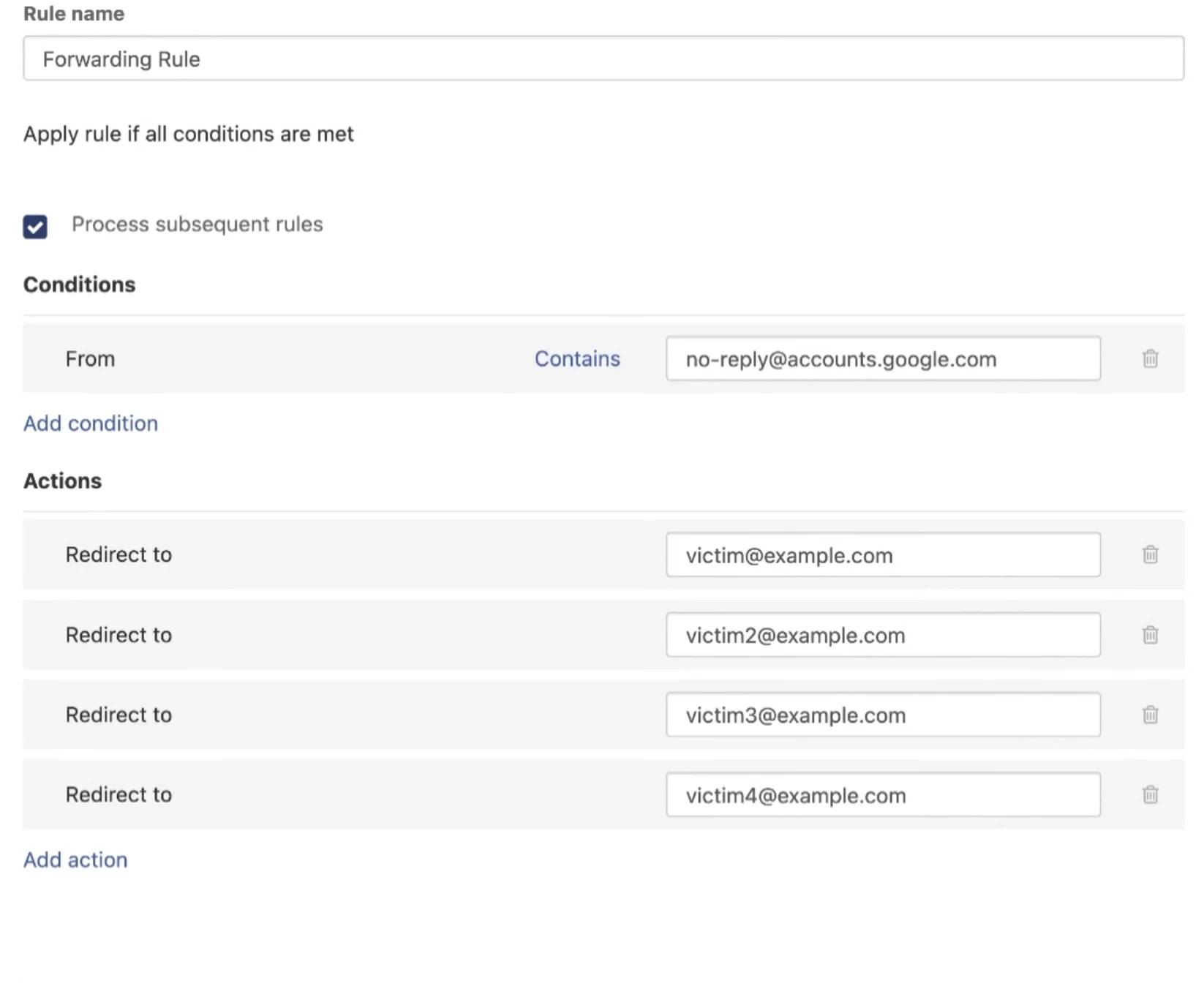

بعد ذلك، ترسل Google تنبيهًا أمنيًا يحتوي على نص التصيد الاحتيالي هذا من عنوانها الرسمي. وتصل رسالة البريد الإلكتروني هذه إلى عنوان البريد الإلكتروني الخاص بالمحتالين على النطاق المسجل من خلال Namecheap. وتسمح هذه الخدمة بإعادة توجيه الإخطار المستلم من Google إلى أي عناوين. وكل ما يلزمهم هو تعيين قاعدة إعادة توجيه محددة وتحديد عناوين البريد الإلكتروني للضحايا المحتملين.

إعداد قاعدة إعادة توجيه تسمح بإرسال البريد الإلكتروني المزيف إلى عدة مستلمين. المصدر

كيف تحمي نفسك من هجمات التصيد الاحتيالي مثل هذه

ليس من الواضح تمامًا ما الذي كان يأمل المهاجمون في تحقيقه من خلال حملة التصيد الاحتيالي هذه. ولا يعني استخدام Google OAuth للمصادقة أن بيانات اعتماد حساب Google الخاص بالضحية تتم مشاركتها مع المحتالين. وتنتج العملية رمزًا مميزًا يمنح فقط وصولاً محدودًا إلى بيانات حساب المستخدم – اعتمادًا على الأذونات التي منحها المستخدم والإعدادات التي تم تكوينها بواسطة المحتالين.

اقترحت صفحة دعم Google المزيفة التي وصل إليها المستخدم المخدوع إلى أن الهدف هو إقناعه بتنزيل بعض “المستندات القانونية” التي يُزعم ارتباطها بقضيته. وتعتبر طبيعة هذه الوثائق غير معروفة، لكن الأرجح أنها كانت تحتوي على تعليمات برمجية خبيثة.

أبلغ الباحثون Google عن حملة التصيد الاحتيالي هذه. وأقرت الشركة بوجود هذا الخطر المحتمل على المستخدمين وتعمل حاليًا على إصلاح ثغرة OAuth الأمنية. ومع ذلك، لا يزال من غير الواضح المدة التي سيستغرقها حل هذه المشكلة.

في غضون ذلك، إليك بعض النصائح لمساعدتك على تجنب الوقوع ضحية لمخططات التصيد المعقدة هذه وغيرها من المخططات.

- حافظ على هدوئك إذا تلقيت رسالة بريد إلكتروني كهذه. وابدأ بفحص جميع حقول ترويسة البريد الإلكتروني بعناية ومقارنتها برسائل البريد الإلكتروني الأصلية من Google – من المرجح أن تجد بعضًا منها في صندوق الوارد لديك. وإذا لاحظت أي تناقضات، فلا تتردد في النقر على الزر “حذف”.

- كن حذرًا من مواقع الويب الموجودة على نطاق google.com التي تم إنشاؤها باستخدام مواقع Google. وفي الآونة الأخيرة، يستغلها المحتالون بشكل متزايد في مجموعة واسعة من مخططات التصيد الاحتيالي.

- كقاعدة عامة، تجنب النقر فوق الروابط في رسائل البريد الإلكتروني.

- استخدم حل أمان قوي سيقدم تحذيرات في الوقت المناسب عن الخطر ويحظر روابط التصيد الاحتيالي.

اتبع الروابط أدناه لتقرأ عن خمسة أمثلة أخرى للتصيد الاحتيالي غير العادي.

التصيد الاحتيالي

التصيد الاحتيالي

النصائح

النصائح