كيف يمكنك التأكد من جهاز تخزين USB “الآمن” الذي تستخدمه آمن حقا ولا يمكن استخراج البيانات التي تخزنها عليه؟ هذا بالضبط السؤال الذي تناوله باحثو أمن غوغل إيلي بورستين، جان ميشيل بيكود، وريمي أوديبيرت في حديثهم، Attacking encrypted USB keys the hard(ware) way,” في مؤتمر بلاك هات 2017 بالولايات المتحدة الأمريكية.

ويقول الباحثون أنه في الوقت الحاضر، تأمين الشركات المصنعة لجهاز تخزين USB يتبعون معيار FIPS 140 ، والتي تم تطويرها من قبل NIST (المعهد الوطني للمعايير والتكنولوجيا) لجميع أنواع وحدات التشفير، على حد سواء الأجهزة والبرمجيات. وتتضمن الشهادة عملية الكشف عن التشفير والتحقق من صحتها

كما وضح الباحثون، الإبقاء على الشهادة الحالية مهم لأنها تساعدهم على معرفة المشاكل المحتملة. ولكن هذا ليس كافيا. لا يتم تغطية كل الهجمات المحتملة على أجهزة تخزين USB من قبل FIPS 140. وكما ترون أدناه، بعض أجهزة تخزي USB المشفرة اجتازت اختبار FIPS 140. ولكن لا تزال عرضة للهجمات – في بعض الأحيان حتى من ابسط الهجمات.

لهذا السبب يقترح الباحثون تطوير منهجية جديدة لمراجعة الحسابات أمن أجهزة تخزين USB المشفرة

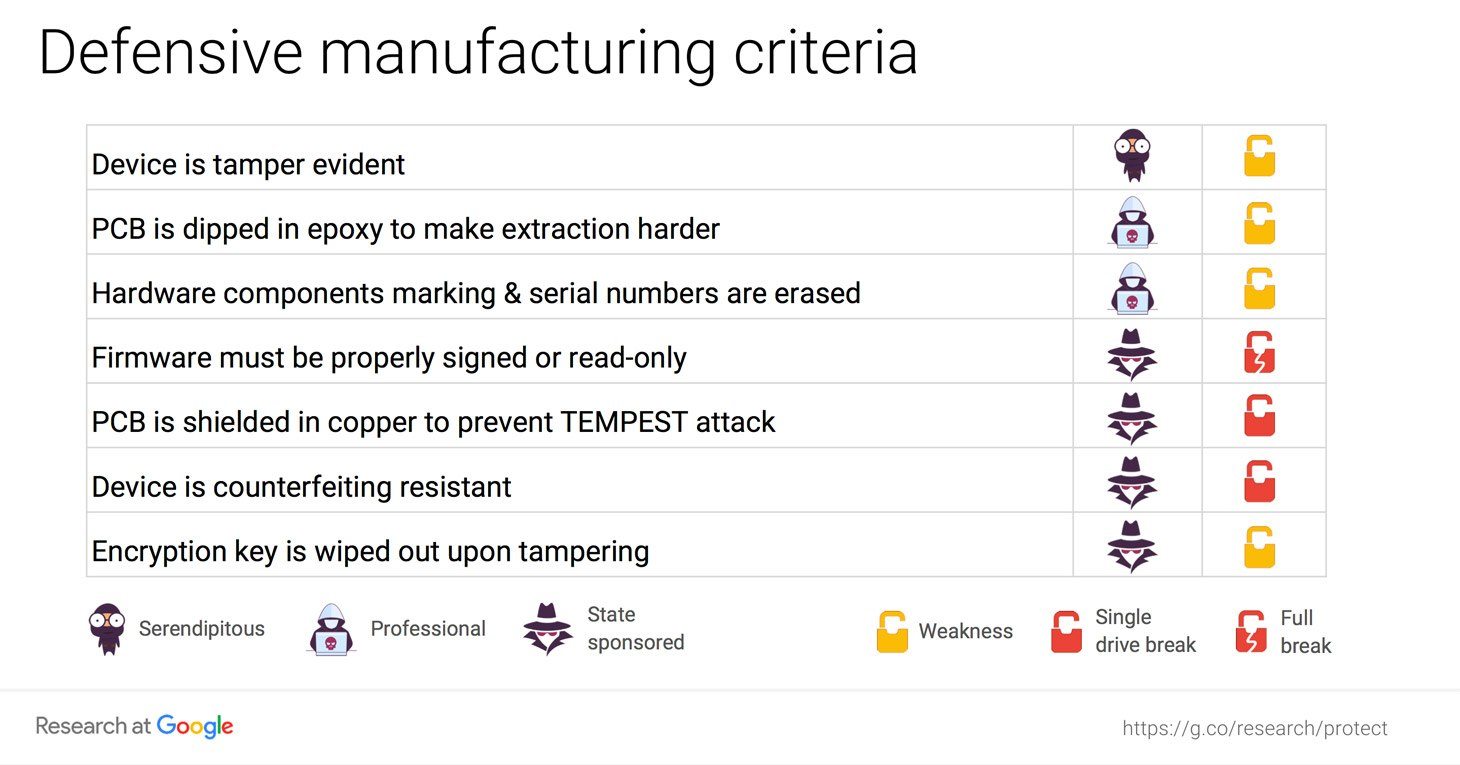

. كبداية، يقسم الباحثون المشاكل الأمنية إلى ثلاث فئات:

- نقاط الضعف: المشاكل التي تجعل من عملية القرصنة أسهل؛

- اختراق جهاز USB معين : نقاط الضعف التي تسمح للمهاجم لاختراق جهاز واحد معين فقط.

- اختراق كامل: نقاط الضعف التي يمكن أن تسمح لمنفذ الهجوم بالوصول إلى المعلومات على أي وحدة تخزين من نفس الطراز.

وبالإضافة إلى ذلك، يتطلب استغلال نقاط الضعف مهارات وموارد محددة. وبعض نقاط الضعف يمكن استخدامها بدون حاجة الي معرفة او مهارة، وبعضها يتطلب الكثير من الموارد المتاحة في الغالب للقراصنة الاحترافية. ولذلك، يمكن تقسيم مستوى الخطر إلى ثلاث فئات:

- Serendipitous: مفتوحة لمهاجم مع الحد الأدنى من الموارد.

- الاحترافية: للمهاجمين لذي لديهم الموارد، وإن كانت محدودة. في الغالب، المهاجمين على هذا المستوى مهتمون في جمع كميات كبيرة من المعلومات؛

- برعاية المؤسسات: للمهاجمين الذي لديهم الكثير من الموارد. عادة، مثل هؤلاء المهاجمين يبحثون عن بيانات محددة، المعلومات التي يتم بيعها بمبالغ كبيرة.

مزيد من تصنيف التهديدات أجهزة USB يكون من خلال تقسيم اساليب الهجوم المحتملة إلى عدة مجموعات، وهذا يتوقف على مكونات الجهاز مثل: التصميم وخصائص التصنيع، عامل التصديق، USB / المحتكم في التشفير، خوارزمية التشفير، وذاكرة الفلاش. لنلق نظرة سريعة على هذه الفئات.

التصميم والتصنيع

أولا وقبل كل شيء، يجب أن يتم تصميم جهاز أقراص USB المشفرة وتصنيعها بطريقة تضمن مستوى معين من الحماية.

وإذا كان من السهل الوصول الي مكونات الUSB الإلكترونية فإن عملية اختراق الجهاز تصبح سهلة.

ولمنع ذلك يجب جعل الوصول الي الدوائر الكهربائية.

يجب ان تكون الدوائر الكهربائية جيدة وليست ضعيفة او سيئة الصنع، وقد وجد الباحثون أنه في بعض الحالات يدعي المصنعين أنها تستخدم دائر epoxy، ولكن في الواقع أنها تستخدم بدائل أقل قوة. ونتيجة لذلك، يمكن إزالة الطلاء بسهولة مع الأسيتون والوصول إلى الأجهزة.

في حالة قرصنة الجهاز، فبمجرد الوصول لوحة الالكترونيات، أول شيء أي مهاجم يبحث عن هو معلومات الوحدة ” omponent markings

. هذا ضروري لمعرفة المزيد من المعلومات حول الجهاز وكيفية اختراقه.

إذا تم إزالة جميع معلومات الوحدة مثل الأرقام التسلسلية وما إلى ذلك بعناية من الرقائق، سوف يجد المهاجمون أنفسهم في موقف صعب حيث يتوجب عليهم إجراء أبحاث أكثر تعقيدا لمعرفة كيفية اختراق هذا الجهاز الغير معروف نوعه.

في بعض الأحيان تحاول الشركات المصنعة مسح المعلومات من الرقائق، ومع ذلك، فإنها تفشل في القيام بذلك بشكل صحيح.

استبدال firmware بنسخة معيوبة يسمح للمهاجم بتجاوز الحماية هو عمل شاق. ومع ذلك، المهاجمين المهرة مع موارد كثيرة قد يختاروا هذه الطريقة. والأسوأ من ذلك، هذا النوع من الهجوم يمكن تكرارها: إذا قام احد المهاجمين بعكس الهندسة الثابتة وعرف كيفية إجراء التعديلات المطلوبة، فإنه يمكنه اختراق أي USB من نفس الطراز.

TEMPEST هو نوع من الهجمات التي تسمح للمهاجم بالتجسس على ما يحدث داخل جهاز من خلال الانبعاثات الكهرومغناطيسية. هذا الهجوم معقد وعلى الأرجح لن يحدث في كثير من الأحيان، على الأقل ليس للأشخاص العاديين والشركات. ومع ذلك، يجب على أي شخص يريد التأكد من ان أسرارهم آمنة من قراصنة برعاية المؤسسات استخدام USB المزودة بدرع نحاسي، وهي حماية موثوقة وغير مكلفة نسبيا من TEMPEST.

لن يذهب أي قرصان إلى حد لتزييف ونسخ USB. ولكن مرة أخرى، يمكن للمهاجمين برعاية المؤسسات. لذلك، إذا كنت ترغب في الحفاظ على أسرارك من التجسس الاحترافي، وربما كنت ترغب في جهاز USB مشفر ليتم تصميمه بطريقة تحميه من التزوير.

المدخلات

وهناك مشكلة أخرى على مستوى حماية الجزء من محرك أقراص USB الذي يفتح للمستخدمين الشرعيين الجهاز. أولا، هذا النوع من القرصنة هو أسهل بكثير من القرصنة ذاكرة الفلاش أو قرصنة خوارزمية التشفير. ثانيا، هناك فرصة كبيرة أن الشركة المصنعة ارتكبت بعض الأخطاء في تطوير آلية المصادقة. ولذلك، فإن هذا النوع من القرصنة اسهل للاستخدام.

هناك أربع طرق لمصادقة المستخدم: باستخدام لوحة PIN، مع شارة لاسلكية، مع بصمات الأصابع، أو إدخال PIN code.

الخطأ الأول الذي يمكن أن يقوم به المصنع هو تخزين رقم التعريف الشخصي في البرنامج. حتى المهاجمين غير المهرة يمكنهم معرفة كيفية استخراجه وبالتالي اختراق ليس فقط جهاز معين واحد، ولكن أي جهاز من نفس النوع. في بعض الحالات، قد يكون لدى البرامج نقاط ضعف يمكن أن تعيد استخدامها الهجمات – كان هذا هو الحال في العديد من أجهزة التخزين FIPS المعتمدة على نظام فيبس التي درسها باحثون من شركة سيس الألمانية في عام 2009.

قد تكون اجهزة إدخالPIN عرضة للاختراق السهل مما يكشف عن الارقام التي يمكن استخدامها لفتح الجهاز.

الشارات اللاسلكية هي اسهل من ذلك: يمكن استنساخها باستخدام جهاز بسيط جدا. باستخدام الشارة المستنسخة، أي مهاجم يمكن فتح جهاز USB في أي وقت من الأوقات، دون ترك أي أثر.

قدم الباحثون أربعة أساليب خلال حديثهم في مؤتمر بلاك هات:

أما بالنسبة لبصمات الأصابع، فإنها قد تبدو عامل توثيق قوي، ولكن في الواقع أنها بعيدة كل البعد عن الكمال. وهناك طرق متنوعة لاستنساخ بصمات الأصابع، وبعض منهم لا تتطلب أي تواصل جسدي – يمكن للمهاجم الحصول على بصمة جيدة بصورة من كاميرا دسلر وطبع نسخة بالحبر البارز.

والأسوأ من ذلك، انه لا يمكنك تغيير بصمات الأصابع الخاصة بك – انها ليست مثل كلمات السر.

التخزين

آخر فئة من فئات الهجوم المحتملة هي القراءة المباشرة للذاكرة الفلاش. وقد يبدو من الصعب: حيث يحتاج المهاجم إلى استخراج بعناية رقاقة الذاكرة من لوحة الدوائر الكهربائية ومن ثم توصيله إلى جهاز القراءة. في بعض الحالات، يجعل المصنعين هذا الجزء أسهل بكثير، وذلك باستخدام بطاقة microSD بدلا من رقاقة ملحومة.

في الواقع، ان الجزء التالي هو الأصعب: في الواقع استخراج المعلومات من رقاقة ذاكرة الفلاش. على مستوى الأجهزة، فلاش لا تخزين البيانات في شكل ملفات بطريقة سهلة القراءة، لذلك على المهاجم أن يقوم بالكثير من العمل لاستخراج شيء مفيد من ذاكرة الفلاش.

ومع ذلك، يمكن أن ترتكب الشركة المصنعة أخطاء خطيرة، على سبيل المثال طبع رمز PIN على رقاقة الذاكرة

وكما يشير بورستين وزملاؤه، فقد بدأوا للتو في بحث هذا الجزء من اللغز، ويتطلعون إلى التعاون في هذا الشأن مع باحثين آخرين. والشيء نفسه ينطبق على المشروع ككل: وهم يدعون الجميع للمساهمة في وضع منهجية تدقيق كبيرة لمحركات الأقراص الصلبة USB.

ماذا يمكننا أن نفعل في هذه الأثناء لحماية المعلومات المخزنة على اجهزة USB “الآمنة” الخيار الأفضل هو تشفير البيانات أنفسنا قبل أن نثق في جهاز USB.

على سبيل المثال، يمكن أن يقوم Kaspersky Endpoint Security for Business بتشفير المعلومات باستخدام خوارزمية AES-256. إذا كنت بحاجة إلى نقل البيانات السرية، يمكنك بسهولة استخدام كلمة السر المحمية، ومشفرة. بفضل الوضع المحمول الخاص للتشفير على مستوى الملف، يمكن قراءة الملفات حتى على أجهزة الكمبيوتر التي لا تقوم بتشغيل منتجات كاسبيرسكي سيكوريتي.

بلاك هات

بلاك هات

النصائح

النصائح