يستخدم المهاجمون روابط دعوات Discord منتهية الصلاحية والمحذوفة لتوزيع سلالتين من البرامج الضارة: AsyncRAT للتحكم عن بعد في أجهزة الكمبيوتر المصابة، وSkuld Stealer لسرقة بيانات محافظ العملات المشفرة. ويفعلون ذلك من خلال استغلال ثغرة أمنية في نظام روابط دعوات Discord لإعادة توجيه المستخدمين بخفاء من المصادر الموثوقة إلى خوادم ضارة.

يستغل هذا الهجوم تقنية ClickFix، وآليات تحميل متعددة، والتنفيذ المؤجل لتجاوز آليات الدفاع وتسليم البرامج الضارة دون كشفها. ويتناول هذا المنشور بالتفصيل كيفية استغلال المهاجمين لنظام راوبط الدعوات، وما هي ClickFix ولماذا يستخدمونها، والأهم من ذلك، كيفية عدم الوقوع ضحية لهذا المخطط.

كيف تعمل روابط دعوات Discord

أولاً، دعنا نلقي نظرة على كيفية عمل روابط دعوات Discord وكيف تختلف عن بعضها البعض. ومن خلال فعل ذلك، سنكتسب فهمًا لكيفية تمكن المهاجمين من استغلال نظام إنشاء الروابط في Discord.

روابط دعوات Discord هي عناوين URL خاصة يمكن للمستخدمين استخدامها للانضمام إلى الخوادم. ويتم إنشاؤها بواسطة المسؤولين لتبسيط الوصول إلى المجتمعات دون الحاجة إلى إضافة الأعضاء يدويًا. ويمكن أن تأخذ روابط الدعوات في Discord تنسيقين بديلين:

- https://discord.gg/{invite_code}

- https://discord.com/invite/{invite_code}

لا يعد وجود أكثر من تنسيق، بحيث يستخدم أحدهما نطاق “meme”، الحل الأفضل من وجهة نظر أمنية، لأنه يثير الارتباك في أذهان المستخدمين. لكن هذا ليس كل شيء. وتحتوي روابط دعوات Discord أيضًا على ثلاثة أنواع رئيسية، تختلف بشكل كبير عن بعضها البعض من حيث الخصائص:

- روابط الدعوات المؤقتة

- روابط الدعوات الدائمة

- روابط الدعوات المخصصة (عناوين URL المميزة)

الروابط من النوع الأول هي التي ينشؤها Discord بشكل افتراضي. علاوة على ذلك، في تطبيق Discord، يمتلك مسؤول الخادم خيارًا لتحديد أوقات انتهاء صلاحية ثابتة للدعوات: 30 دقيقة، أو ساعة واحدة، أو 6 ساعات، أو 12 ساعة، أو يوم واحد، أو 7 أيام (الخيار الافتراضي). وبالنسبة للروابط التي يتم إنشاؤها من خلال واجهة برمجة تطبيقات Discord، يمكن تعيين وقت انتهاء صلاحية مخصص — أي قيمة تصل إلى 7 أيام.

يتم إنشاء رموز روابط الدعوات المؤقتة بشكل عشوائي وتحتوي عادةً على 7 أو 8 أحرف، بما في ذلك الأحرف الكبيرة والصغيرة، بالإضافة إلى الأرقام. أمثلة على رابط مؤقت:

- https://discord.gg/a7X9pLd

- https://discord.gg/fq5zw2cn

لإنشاء رابط دعوة دائم، يجب على مسؤول الخادم تحديد Never (أبدًا) يدويًا في حقل Expire After (تنتهي الصلاحية بعد). وتتكون رموز الدعوة الدائمة من 10 أحرف عشوائية – أحرف كبيرة وصغيرة وأرقام، كما في السابق. مثال على رابط دائم:

- https://discord.gg/hT9aR2kLmB

أخيرًا، تتوفر روابط الدعوات المخصصة (الروابط المميزة) فقط لخوادم Discord من المستوى 3. وللوصول إلى هذا المستوى، يجب أن يحصل الخادم على 14 تعزيزًا، وهي ترقيات مدفوعة يمكن لأعضاء المجتمع شراؤها لفتح امتيازات خاصة. ولهذا السبب تصل عادة المجتمعات الشعبية التي تمتلك جمهورًا نشطًا – خوادم المدونين، ومقدمي البث المباشر، أو مجموعات الألعاب، أو المشاريع العامة – إلى المستوى 3.

تتيح روابط الدعوات المخصصة للمسؤولين تعيين رمز الدعوة الخاص بهم، والذي يجب أن يكون فريدًا بين جميع الخوادم. ويمكن أن يحتوي الرمز على أحرف صغيرة وأرقام وواصلات، ويمكن أن يكون طوله عشوائيًا تقريبًا – من 2 إلى 32 حرفًا. ويمكن أن يمتلك الخادم رابطًا مخصصًا واحدًا فقط في أي وقت.

تكون هذه الروابط دائمًا دائمة — فهي لا تنتهي صلاحيتها طالما احتفظ الخادم بميزات المستوى 3. وإذا فقد الخادم هذا المستوى، يصبح رابطه المخصص متاحًا لإعادة الاستخدام من قبل خادم آخر بالمستوى المطلوب. أمثلة على رابط دعوة مخصص:

- https://discord.gg/alanna-titterington

- https://discord.gg/best-discord-server-ever

- https://discord.gg/fq5zw2cn

من هذا المثال الأخير، قد يخمن القراء اليقظون إلى أين نتجه.

كيف يستغل المحتالون نظام الدعوات

الآن بعد أن استعرضنا الأنواع المختلفة لروابط دعوات Discord، دعنا نرى كيف تحول الجهات الخبيثة هذه الآلية إلى سلاح. تجدر الإشارة إلى أنه عندما تنتهي صلاحية رابط دعوة عادي وغير مخصص أو يُحذف، لا يمكن لمسؤول الخادم الشرعي الحصول على الرمز نفسه مرة أخرى، لأن جميع الرموز يتم إنشاؤها عشوائيًا.

لكن عند إنشاء رابط دعوة مخصص، يمكن لمالك الخادم إدخال أي رمز متاح يدويًا، بما في ذلك الرمز الذي يتطابق مع رمز رابط منتهي الصلاحية أو محذوف سابقًا.

يستغل المهاجمون هذه الخاصية الغريبة في نظام الدعوات: يتتبعون الرموز الشرعية منتهية الصلاحية، ثم يسجلونها كروابط مخصصة على خوادمهم التي تتمتع بامتيازات المستوى 3.

نتيجة لذلك، يمكن للمحتالين استخدام:

- أي روابط دعوات مؤقتة منتهية الصلاحية (حتى لو كان الرابط المنتهي يحتوي على أحرف كبيرة واستبدلها المحتالون بأحرف صغيرة في عنوان URL المخصص لهم، فإن النظام يعيد توجيه المستخدم تلقائيًا إلى عنوان URL المخصص هذا)

- روابط الدعوة الدائمة المحذوفة من الخوادم، إذا كان الرمز يتكون فقط من أحرف صغيرة وأرقام (لا توجد إعادة توجيه هنا)

- روابط الدعوة المخصصة، إذا فقد الخادم الأصلي امتيازات المستوى 3 وأصبح رابطه متاحًا لإعادة التسجيل

ماذا يؤدي إليه هذا الاستبدال؟ يكتسب المهاجمون القدرة على توجيه المستخدمين الذين يتبعون روابط منشورة مسبقًا على مصادر شرعية تمامًا (شبكات التواصل الاجتماعي، ومواقع الويب، والمدونات، ومنتديات المجتمعات المختلفة) إلى خوادمهم الخبيثة الخاصة على Discord.

علاوة على ذلك، قد لا يدرك المالكون الشرعيون لهذه الموارد حتى أن روابط الدعوة القديمة تشير الآن إلى خوادم Discord مزيفة تم إعدادها لتوزيع برامج ضارة. وهذا يعني أنهم لا يستطيعون حتى تحذير المستخدمين من خطورة الرابط، أو حذف الرسائل التي يظهر فيها.

كيف تعمل ClickFix في الهجمات المستندة إلى Discord

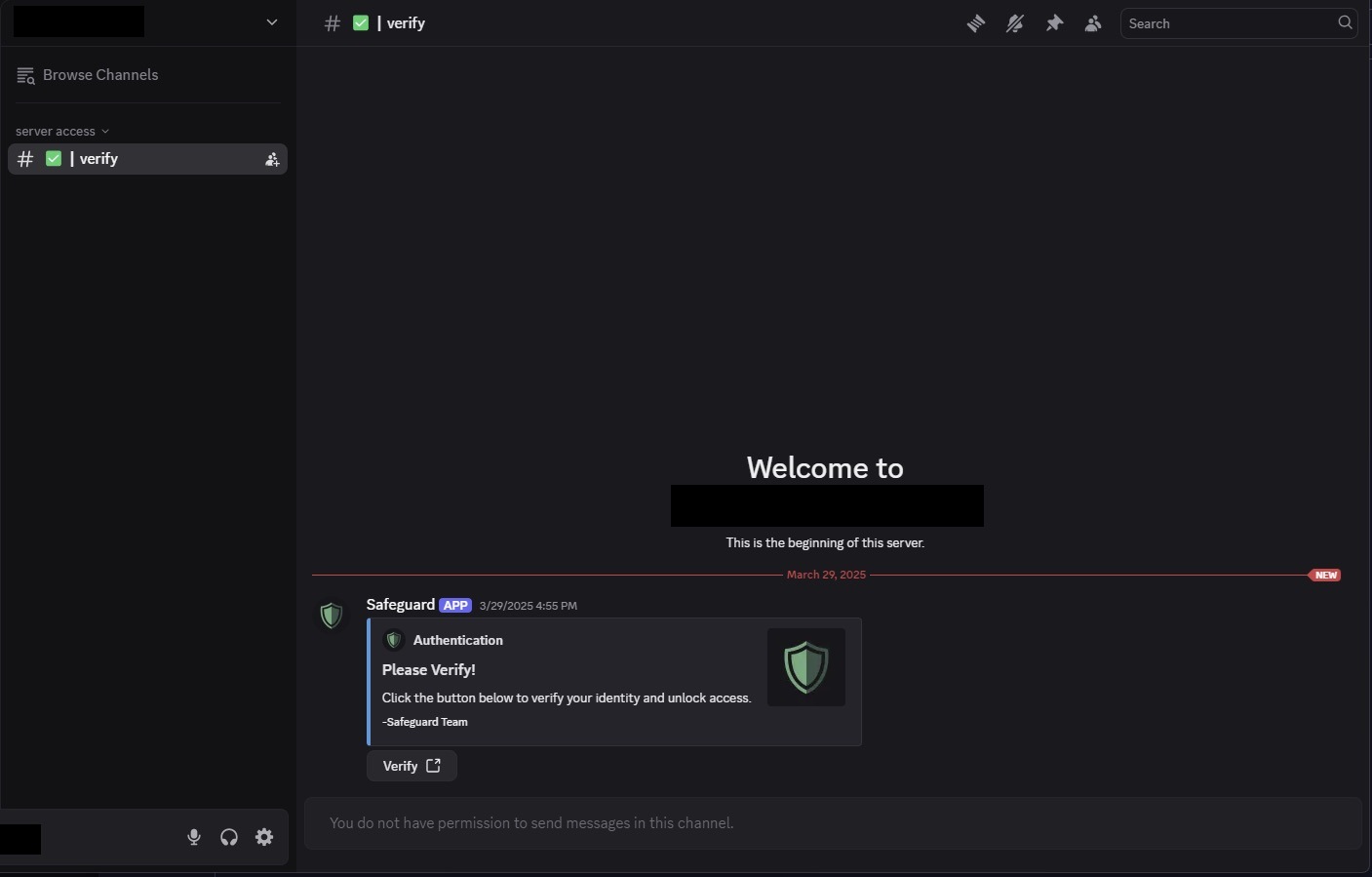

الآن دعنا نتحدث عما يحدث للمستخدمين الذين يتبعون روابط الدعوة المخترقة التي تلقوها من مصادر موثوقة. بعد الانضمام إلى خادم المهاجمين على Discord، يجد المستخدم أن جميع القنوات غير متاحة له باستثناء قناة واحدة تسمى verify.

على خادم المهاجمين على Discord، لا يمكن للمستخدمين الذين اتبعوا الرابط المخترق الوصول إلا إلى قناة واحدة، تسمى verify المصدر

تضم هذه القناة برنامج روبوت يسمى Safeguard يقدم وصولاً كاملاً إلى الخادم. وللحصول على ذلك، يجب على المستخدم النقر فوق زر Verify، والذي يتبعه مطالبة بتفويض برنامج الروبوت.

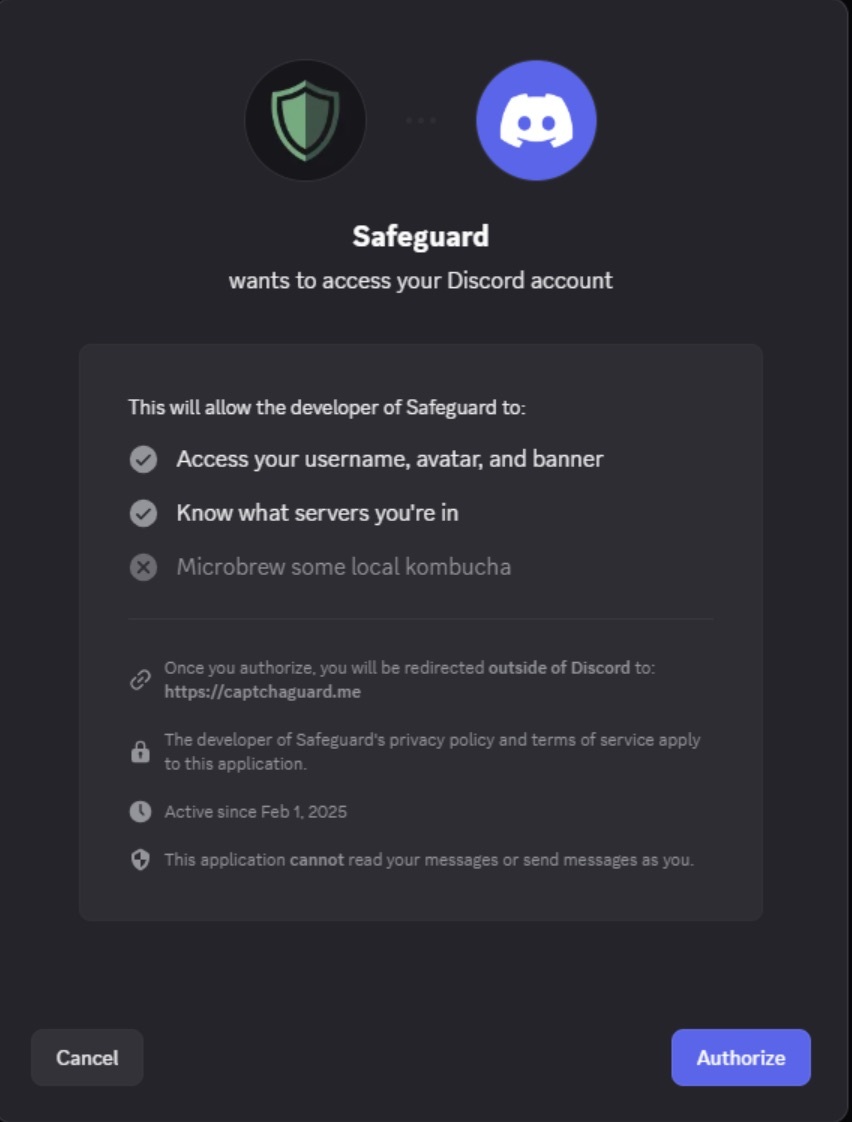

عند النقر على زر Authorize، تتم إعادة توجيه المستخدم تلقائيًا إلى الموقع الخارجي للمهاجمين، حيث تبدأ المرحلة التالية والأهم من الهجوم. المصدر

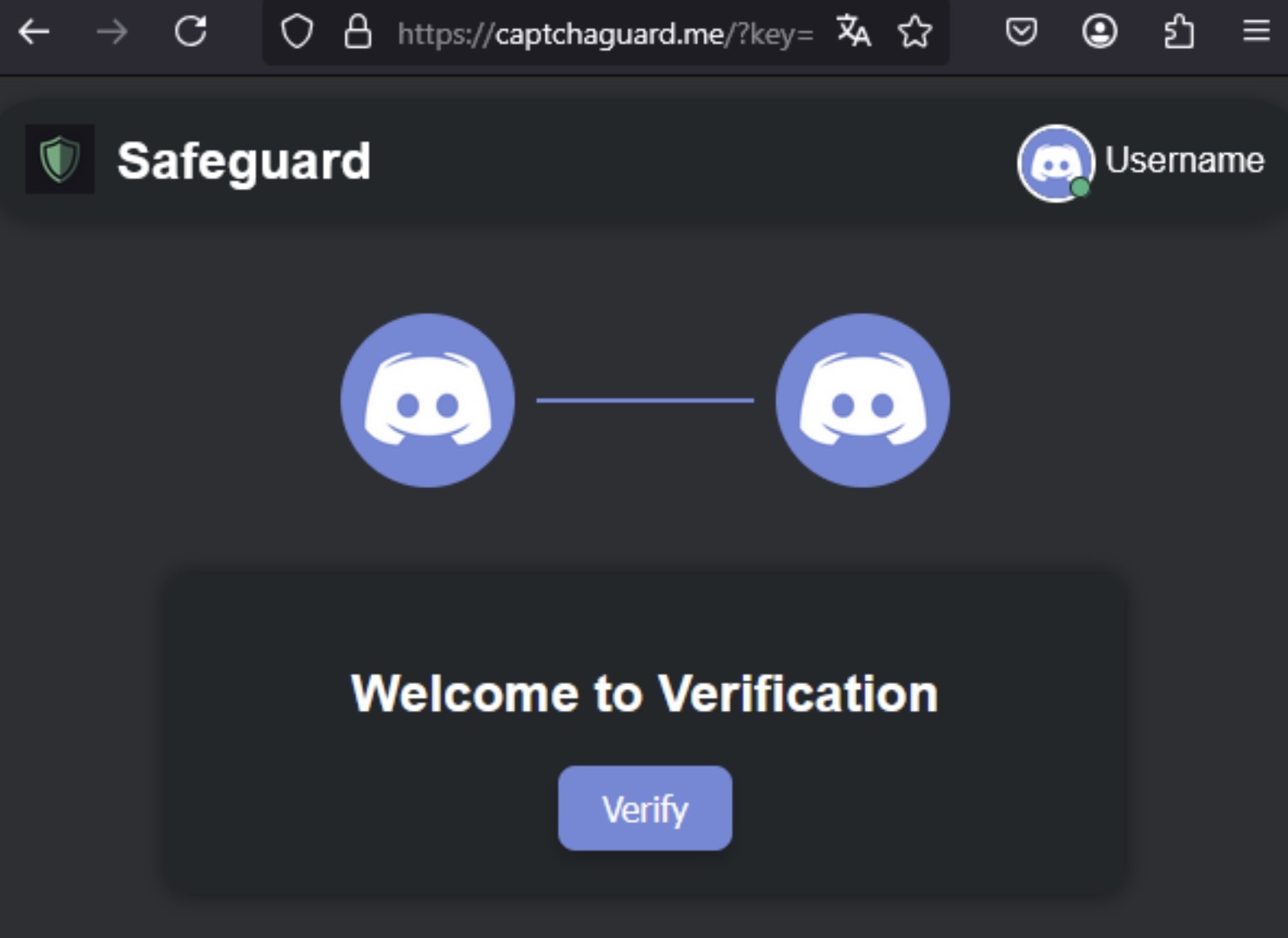

بعد التفويض، يحصل برنامج الروبوت على حق الوصول إلى معلومات الملف الشخصي (اسم المستخدم، الصورة الرمزية، الشعار)، ويتم إعادة توجيه المستخدم إلى موقع خارجي: https://captchaguard[.]me. وبعد ذلك، يمر المستخدم عبر سلسلة من عمليات إعادة التوجيه وينتهي به الأمر على صفحة ويب مصممة بشكل جيد تحاكي واجهة Discord، مع وجود زر Verify في المنتصف.

تنقل إعادة التوجيه المستخدم إلى صفحة مزيفة مصممة لتبدو مثل واجهة Discord. يؤدي النقر فوق زر Verify إلى تنشيط تعليمات برمجية بلغة JavaScript ضارة تنسخ أمر PowerShell إلى الحافظة المصدر

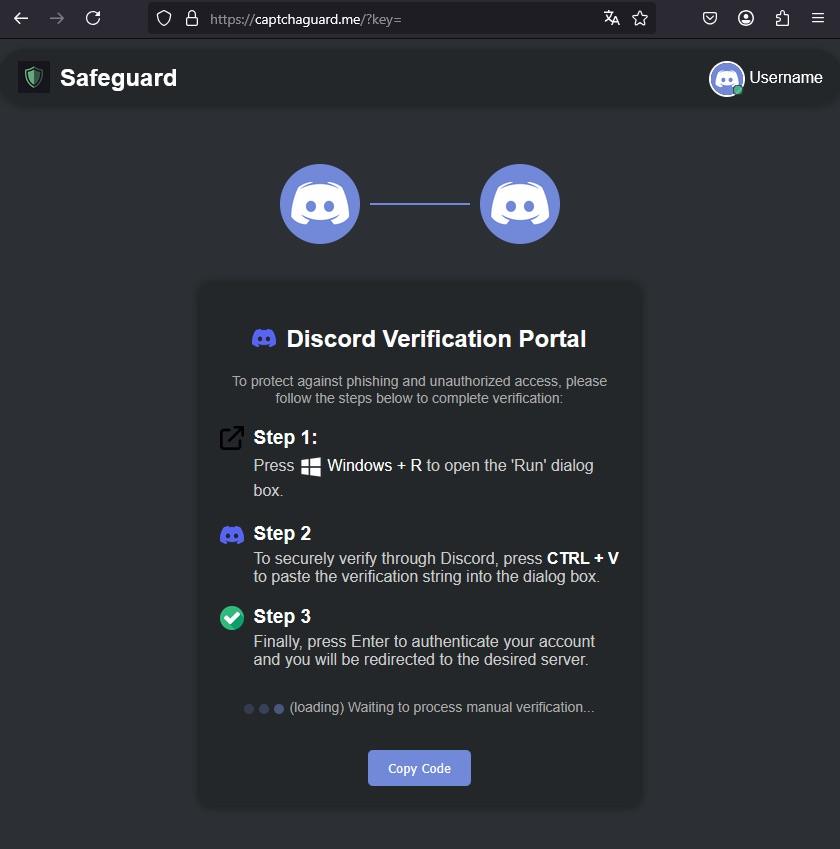

يؤدي النقر فوق زر Verify إلى تنشيط التعليمات البرمجية بلغة JavaScript التي تنسخ أمر PowerShell الضار إلى الحافظة. وبعد ذلك يتم إعطاء المستخدم تعليمات دقيقة عن كيفية “اجتياز الاختبار”: افتح نافذة Run (Win + R)، والصق النص الموجود في الحافظة (Ctrl + V)، وانقر فوق Enter.

بعد ذلك تأتي تقنية ClickFix: يتم توجيه المستخدم للصق وتشغيل الأمر الضار الذي تم نسخه إلى الحافظة في الخطوة السابقة. المصدر

لا يطلب الموقع من المستخدم تنزيل أي ملفات أو تشغيلها يدويًا، مما يؤدي إلى إزالة علامات التحذير المعتادة. وبدلاً من ذلك، يُصيب المستخدمون أنفسهم بشكل أساسي عن طريق تشغيل أمر PowerShell ضار ينقله الموقع إلى الحافظة. وتشكل كل هذه الخطوات جزءًا من تكتيك إصابة يسمى ClickFix، والذي قمنا بتغطيته بالتفصيل في مدونتنا.

البرنامجان الضاران AsyncRAT وSkuld Stealer

يعد البرنامج النصي PowerShell الذي يتم تنشيطه بواسطة المستخدم الخطوة الأولى في عملية التسليم متعددة المراحل للحمولة الضارة. ويكون الهدف التالي للمهاجمين تثبيت برنامجين ضارين على جهاز الضحية – دعونا نلقي نظرة عن كثب على كل منهما.

أولاً، يقوم المهاجمون بتنزيل نسخة معدلة من AsyncRAT للسيطرة عن بُعد على النظام المصاب. وتوفر هذه الأداة مجموعة واسعة من الإمكانات: تنفيذ الأوامر والبرامج النصية، واعتراض الضغطات على المفاتيح، وعرض الشاشة، وإدارة الملفات، والوصول إلى سطح المكتب البعيد والكاميرا.

بعد ذلك، يقوم مجرمو الإنترنت بتثبيت Skuld Stealer على جهاز الضحية. ويجمع سارق العملات المشفرة هذا معلومات النظام، ويستنزف بيانات اعتماد تسجيل الدخول إلى Discord ورموز أداة التصديق المحفوظة في المستعرض، والأهم من ذلك، يسرق عبارات الاسترداد وكلمات المرور الخاصة بمحافظ العملات المشفرة Exodus وAtomic عن طريق حقن التعليمات البرمجية الضارة مباشرة في واجهتها.

يرسل Skuld جميع البيانات المجمعة عبر Webhook Discord — وهي قناة HTTP أحادية الاتجاه تسمح للتطبيقات بإرسال الرسائل تلقائيًا إلى قنوات Discord. ويوفر هذا طريقة آمنة لسرقة المعلومات مباشرة في Discord دون الحاجة إلى بنية تحتية إدارية متطورة.

نتيجة لذلك، يتم نشر جميع البيانات – من كلمات المرور ورموز أداة التصديق إلى عبارات محفظة العملات المشفرة – تلقائيًا في قناة خاصة تم إعدادها مسبقًا على خادم المهاجمين على Discord. وباستخدام عبارات الاسترداد، يمكن للمهاجمين استعادة جميع المفاتيح الخاصة للمحافظ المخترقة والحصول على السيطرة الكاملة على جميع أصول العملات المشفرة لضحاياهم.

كيف تتجنب الوقوع ضحية؟

للأسف، يفتقر نظام الدعوات في Discord إلى الشفافية والوضوح. ويُصعب هذا للغاية، خاصة بالنسبة للمبتدئين، اكتشاف الخدعة قبل النقر على رابط مخترق وأثناء عملية إعادة التوجيه.

مع ذلك، هناك بعض تدابير الأمان التي، في حالة تنفيذها بشكل صحيح، ستمنع أسوأ النتائج – جهاز كمبيوتر مصاب بالبرامج الضارة والخسائر المالية:

- لا تقم أبدًا بلصق الرمز في نافذة Run إذا كنت لا تعرف بالضبط ما يفعله. ومن الخطير للغاية فعل ذلك، ولن تعطي المواقع العادية مثل هذه التعليمات أبدًا.

- كوّن خصوصية وأمان Discord من خلال اتباع دليلنا التفصيلي. لن يؤدي هذا إلى الحماية من روابط الدعوات المخترقة، لكنه سيقلل من المخاطر الأخرى المرتبطة مع Discord.

- استخدم حل أمان موثوق يعطي تحذيرًا مسبقًا من الخطر ويمنع تنزيل البرامج الضارة. ومن الأفضل تثبيته على جميع الأجهزة، لكن بشكل خاص على الأجهزة التي تستخدم فيها محافظ العملات المشفرة والبرامج المالية الأخرى.

يستهدف المجرمون الخبيثون في الغالب Discord سرقة العملات المشفرة وحسابات الألعاب والأصول، ويسببون عمومًا البؤس للمستخدمين. تفضل بإلقاء نظرة على منشوراتنا للحصول على المزيد من الأمثلة على عمليات الاحتيال على Discord:

Discord

Discord

النصائح

النصائح