لنجاح أي هجوم عبر البريد الإلكتروني، يتمثل التحدي الأول لمجرمي الإنترنت في إيصال رسائلهم إلى الضحايا المحتملين. وفي منشور حديث، تناولنا كيف استغل المحتالون الإخطارات الواردة من GetShared – وهي خدمة شرعية تمامًا لمشاركة الملفات الكبيرة. ونستعرض اليوم طريقة أخرى لتوصيل رسائل البريد الإلكتروني الضارة. وقد تعلم الأشخاص الذين يقفون خلف عملية الاحتيال هذه كيفية إدراج نص مخصص في رسائل الشكر الحقيقية التي يرسلها Microsoft 365 إلى مشتركي الأعمال الجدد في خدمته.

بريد إلكتروني حقيقي من Microsoft يحتوي على مفاجأة سيئة في الداخل

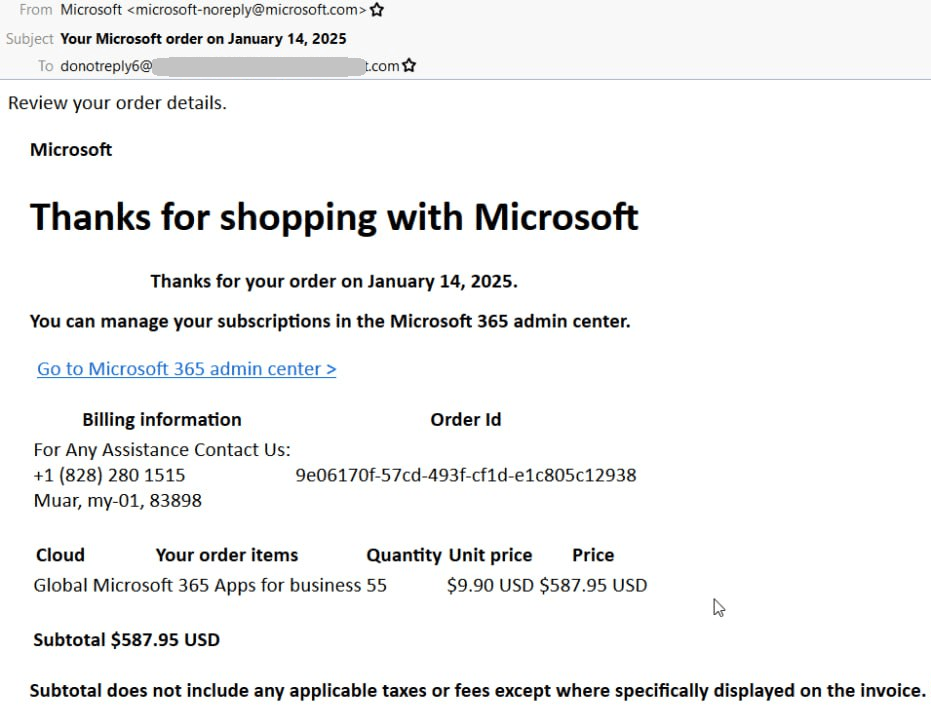

يبدأ الهجوم برسالة بريد إلكتروني شرعية تشكر فيها Microsoft المستلم على شراء اشتراك Microsoft 365 Apps for Business. وتصل رسالة البريد الإلكتروني، بالفعل، من العنوان الشرعي لعملاق التقنية في ريدموند: microsoft-noreply@microsoft.com. ويكاد يكون من المستحيل على المرء تخيل عنوان بريد إلكتروني يتمتع بسمعة أكثر موثوقية، مما يضمن مرور الرسالة بسهولة عبر أي مرشحات لخوادم البريد الإلكتروني.

مرة أخرى، للتوضيح فقط: هذه رسالة بريد إلكتروني حقيقية من Microsoft. وتتطابق المحتويات مع تأكيد شراء نموذجي. وفي لقطة الشاشة أدناه، تشكر الشركة المستلم على شراء 55 اشتراكًا في Microsoft 365 Apps for Business تبلغ قيمتها الإجمالية 587.95 دولارًا.

يكمن جوهر عملية الاحتيال في النص الذي يضيفه المهاجمون إلى قسم معلومات الفوترة. ويحتوي هذا القسم عادةً على اسم الشركة المشتركة وعنوان الفوترة. ومع ذلك، يستبدل المحتالون تلك المعلومات ويضعون محلها رقم هاتفهم الخاص، بالإضافة إلى ملاحظة تشجع المستلم على الاتصال بشركة “Microsoft” إذا احتاج إلى أي مساعدة. وتشير أنواع الاشتراكات “المشتراة” إلى أن المحتالين يستهدفون موظفي الشركات.

يستغل المحتالون خوفًا شائعًا لدى الموظف العادي: قد يتسبب إجراء عملية شراء باهظة وغير ضرورية في حدوث مشاكل لهم في العمل. ونظرًا لأن حل المشكلة عن طريق البريد الإلكتروني غير ممكن (تأتي الرسالة من عنوان لا يقبل)، فلا يجد الضحية خيارًا أمامه سوى الاتصال برقم الهاتف المذكور.

من يرد على المكالمات، وماذا يحدث بعد ذلك؟

إذا ابتلع الضحية الطُعم وقرر الاتصال للاستفسار عن الاشتراكات التي يُفترض أنه اشتراها، ينشر المحتالون حيل الهندسة الاجتماعية.

شارك أحد مستخدمي Reddit، الذي تلقى رسالة بريد إلكتروني مشابهة واتصل بالرقم، تجربته. وبحسب الضحية، أصر الشخص الذي رد على المكالمة على تثبيت برنامج دعم، وأرسل ملف EXE. وتشير المحادثة اللاحقة إلى أن الملف احتوى على نوع من برامج الوصول عن بُعد (RAT).

لم يشك الضحية في وجود خطأ إلا عندما وعد المحتال بإعادة الأموال إلى حسابه البنكي. وكان تلك النقطة بمثابة علامة حمراء، إذ لم يكن ينبغي للمحتال أن يمتلك إمكانية الوصول إلى التفاصيل البنكية للضحية. ثم طلب المحتال من الضحية تسجيل الدخول إلى الخدمات البنكية عبر الإنترنت للتحقق من إتمام العملية.

يعتقد الضحية أن البرنامج الذي تم تثبيته على جهاز الكمبيوتر الخاص به كان برنامجًا ضارًا كان سيسمح للمهاجمين باعتراض بيانات اعتماد تسجيل الدخول الخاصة به. ولحسن الحظ، أدرك الخطر في وقت مبكر بما فيه الكفاية وأنهى المكالمة. وفي إطار الموضوع نفسه، أبلغ مستخدمو Reddit آخرون عن رسائل بريد إلكتروني مماثلة تحتوي على تفاصيل اتصال مختلفة.

كيف يرسل المحتالون رسائل بريد إلكتروني للتصيد الاحتيالي من عنوان Microsoft حقيقي

ما زالت الطريقة الدقيقة التي يتمكن بها المهاجمون من إرسال إخطارات Microsoft إلى ضحاياهم غامضة بعض الشيء. وجاء التفسير الأكثر منطقية من مستخدم آخر علىReddit والذي أشار إلى أن مشغلي الاحتيال كانوا يستخدمون بيانات اعتماد مسروقة أو إصدارات تجريبية للوصول إلى Microsoft 365. وباستخدام النسخة المخفية (BCC) أو ببساطة إدخال عنوان البريد الإلكتروني للضحية عند شراء اشتراك، يمكنهم إرسال رسائل مثل تلك الموضحة في لقطة الشاشة أعلاه.

هناك نظرية هي أن المحتالين يحصلون على إمكانية الوصول إلى حساب لديه اشتراك نشط في Microsoft 365 ثم يستخدمون ميزة إعادة إرسال معلومات الفوترة – مع تحديد المستخدم المستهدف كمستلم.

أياً كانت الحقيقة، فإن هدف المهاجمين هو استبدال معلومات الفوترة – التي تعد الجزء الوحيد من إخطار Microsoft الذي يمكنهم تعديله – برقم هاتفهم الخاص.

كيفية حماية نفسك من هذه الهجمات

تواصل الأطراف الخبيثة اكتشاف ثغرات جديدة في الخدمات المعروفة والشرعية تمامًا لاستخدامها في حملات التصيد الاحتيالي وعمليات الاحتيال. ولهذا السبب، للحفاظ على أمان أي مؤسسة، لا تحتاج فقط إلى وسائل حماية فنية، بل أيضًا إلى ضوابط إدارية. وإليك ما نوصي به:

- احرص على تدريب موظفيك على اكتشاف التهديدات المحتملة في وقت مبكر. ويمكن تنفيذ هذه العملية بشكل آلي باستخدام أداة تعلم إلكتروني مثل Kaspersky Automated Security Awareness Platform.

- تأكد من تثبيت حل أمان قوي على كل جهاز تابع للشركة لصد برامج التجسس وفيروسات حصان طروادة للوصول عن بُعد والبرامج الضارة الأخرى.

التصيد الاحتيالي

التصيد الاحتيالي

النصائح

النصائح