من خلال الوصول إلىالبريد الإلكتروني للشركة–يمكن لمجرمي الإنترنت تنفيذ هجمات عن طريق اختراق البريد الإلكتروني للأعمال. ولهذا السبب نرى العديد من رسائل التصيد الاحتيالي التي توجه مستخدمي الشركات لتسجيل الدخول إلى مواقع ويب مصممة مثل صفحة تسجيل الدخول إلى MS Office. وهذا يعني أنه من المهم جدًا معرفة ما يجب الانتباه إليه إذا كان أحد الروابط يعيد التوجيه إلى صفحة كهذه.

لا تعد سرقة بيانات اعتماد حسابات Microsoft Office من قبل مجرمي الإنترنت أمرًا جديدًا. ومع ذلك، فإن الأساليب التي يستخدمها المهاجمون تزداد تقدمًا. واليوم، نستعرض حالة واقعية – رسالة تلقيناها بالفعل – لإظهار أفضل الممارسات ولإيجاز بعض الحيل الجديدة.

خدعة جديدة للتصيد: مرفق HTML

فعادةً ما تحتوي رسالة التصيد الاحتيالي على رابط تشعبي إلى موقع ويب مزيف. وكما نقول مرارًا وتكرارًا، تحتاج الروابط التشعبية إلى فحص دقيق لكل من المظهر العام وعناوين الويب الفعلية التي تؤدي إليها (يؤدي التمرير فوق عنوان URL إلى إظهار عنوان الهدف في معظم عملاء البريد وواجهات الويب). فمن المؤكد أنه بمجرد استيعاب عدد كافٍ من الأشخاص لهذا الإجراء الوقائي البسيط، بدأ المحتالون في استبدال الروابط بملفات HTML المرفقة، والغرض الوحيد منها هو أتمتة إعادة التوجيه.

إذ يؤدي النقر فوق مرفق HTML إلى فتحه في المستعرض. أما بالنسبة إلى جانب التصيد الاحتيالي، فيحتوي الملف على سطر واحد فقط من التعليمات البرمجية (javascript: window.location.href) مع عنوان موقع الويب للتصيد الاحتيالي كمتغير. مما يفرض على المتصفح فتح موقع الويب في نفس النافذة.

ما الذي تبحث عنه في رسالة التصيد

وبغض النظر عن التكتيكات الجديدة، فإن التصيد الاحتيالي سيظل هو التصيد الاحتيالي، لذا ابدأ بالحرف نفسه. وهذه رسالة حقيقية تلقيناها بالفعل. في هذه الحالة يكون إشعارًا مزيفًا برسالة صوتية واردة:

لذا قبل النقر على المرفق، إليك بعض الأسئلة التي ينبغي عليك التفكير فيها:

- هل تعرف المرسل؟ هل من المحتمل أن يترك المرسل لك رسالة صوتية في العمل؟

- هل من المعتاد في شركتكم أن يتم إرسال رسائل صوتية بالبريد الإلكتروني ؟ ولا يعني ذلك أنه يتم استخدامه كثيرًا في الوقت الحاضر، ولكن Microsoft 365 لم يدعم البريد الصوتي منذ يناير 2020.

- هل لديك فكرة واضحة عن التطبيق الذي أرسل الإشعار ؟ إذ إن MS Recorder لا يعد جزءًا من حزمة Office – وعلاوة على ذلك، فإن تطبيق تسجيل الصوت الافتراضي من Microsoft، والذي يمكنه نظريًا إرسال رسائل صوتية، يسمى Voice Recorder، وليس MS Recorder.

- هل يبدو المرفق كملف صوتي؟ إذ يمكن لـتطبيق Voice Recorder مشاركة التسجيلات الصوتية، لكنه يرسلها كملفات من نوع m3a. وحتى إذا كان التسجيل يأتي من أداة غير معروفة لك ومخزنة هي نفسها على خادم، فينبغي أن يكون هناك رابط لها، وليس مرفقًا.

الخلاصة: لدينا خطاب من مرسل مجهول يقدم رسالة صوتية مزعومة (ميزة لا نستخدمها أبدًا) مسجلة باستخدام برنامج غير معروف، ويتم إرسالها كصفحة ويب مرفقة. أيستحق محاولة الفتح؟ الجواب هو بالتأكيد ﻻ.

كيفية التعرف على صفحة التصيد

لنفترض أنك نقرت على هذا المرفق ودخلت صفحة تصيد بالخطأ. كيف يمكنك معرفة أنه ليس موقعًا شرعيًا؟

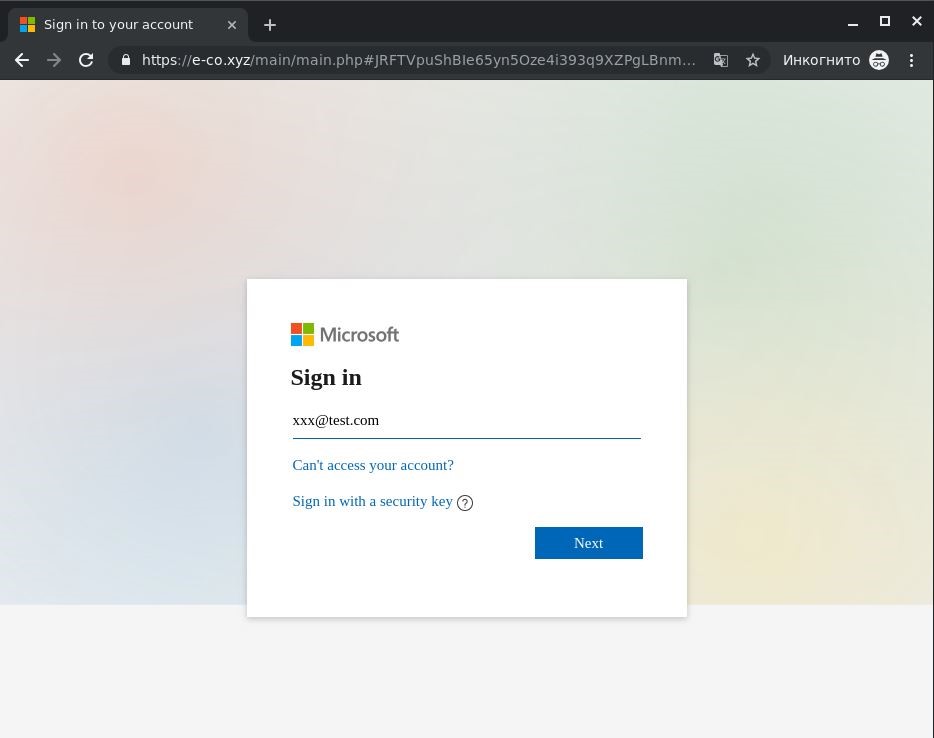

صفحة إلكترونية تصيدية

إليك ما ينبغي أن تبحث عنه:

- هل يبدو محتوى شريط العناوين كعنوان Microsoft؟

- هل الروابط “لا تستطيع الوصول إلى حسابك؟” و “تسجيل الدخول باستخدام مفتاح أمان” يوجهك إلى حيث ينبغي عليهم ذلك؟ حتى على صفحات التصيد الاحتيالي، فقد تؤدي إلى صفحات Microsoft حقيقية، على الرغم من أنها في حالتنا كانت غير نشطة، وهي علامة واضحة على الاحتيال.

- هل تبدو النافذة صحيحة؟ لا تواجه صفحة Microsoft الحقيقية عادًة أي مشاكل مع التفاصيل مثل مقياس صورة الخلفية. يمكن أن تحدث مواطن الخلل لأي شخص، بالطبع، ولكن يجب أن ترفع الحالات غير الطبيعية العلم.

وفي أي حال كان لديك أي شك، ابحث عن https://login.microsoftonline.com/ لمعرفة الشكل الذي تبدو عليه صفحة تسجيل الدخول الفعلية من Microsoft.

كيفية تجنب الوقوع في مأزق

لتجنب إعطاء كلمات مرور حساب Office الخاص بك لمهاجمين غير معروفين:

- انتبه إلى: استخدم أسئلتنا لتجنب أبسط أشكال التصيد الاحتيالي. لمعرفة المزيد من الحيل، تابع وانضم إلى دوراتنا التدريبية الحديثة للتوعية بالتهديدات الإلكترونية ؛

- حماية صناديق بريد الموظفين باستخدام وحماية Office 365 للكشف عن محاولات التصيد باستخدام الارتباطات التشعبية أو باستخدام ملفات HTML المرفقة، وحماية نقطة النهاية لمنع فتح مواقع التصيد الاحتيالي.

التصيد الاحتيالي

التصيد الاحتيالي

النصائح

النصائح