في سبتمبر 2025، نشر باحثون في ETH Zurich (المعهد الفيدرالي السويسري للتكنولوجيا) ورقة بحثية كشفوا فيها عن هجوم Phoenix، وهو تعديل لهجوم Rowhammer الذي يعمل على وحدات ذاكرة DDR5. ولم يكتف المؤلفون بإظهار قدرة الهجوم على اختراق 15 وحدة ذاكرة خضعت للاختبار، بل واقترحوا أيضًا ثلاثة سيناريوهات استخدام واقعية: قراءة البيانات وكتابتها من الذاكرة، وسرقة مفتاح تشفير خاص مُخزّن في الذاكرة، وتجاوز حماية أداة sudo في نظام Linux للحصول على امتيازات أعلى.

هجوم Rowhammer: لمحة تاريخية موجزة

لفهم هذه الدراسة المعقدة إلى حد ما، يتعين علينا أولًا أن نستعرض بإيجاز تاريخ هجوم Rowhammer. وُصِف هجوم Rowhammer لأول مرة في ورقة بحثية عام 2014. وفي ذلك الوقت، أظهر باحثون من جامعة كارنيجي ميلون وشركة Intel كيف يؤدي الوصول المتكرر إلى صفوف خلايا الذاكرة إلى تغيير قيمة خلايا الذاكرة المجاورة لها. وقد تحتوي هذه الخلايا المجاورة على بيانات مهمة للغاية – يمكن أن يؤدي أي تعديل عليها إلى عواقب وخيمة (مثل رفع الامتيازات).

يحدث هذا لأن كل خلية في شريحة الذاكرة تعمل أساسًا كمكثف: وهو مكون بسيط يمكنه الاحتفاظ بشحنة كهربائية لفترة قصيرة فقط. ولهذا السبب تُعد هذه الذاكرة متطايرة: بمجرد إيقاف تشغيل الكمبيوتر أو الخادم، تختفي البيانات. وللسبب نفسه، يجب إعادة تنشيط الشحنة في الخلايا بشكل متكرر – حتى إذا لم يصل أحد إلى منطقة الذاكرة هذه.

ليست خلايا الذاكرة معزولة؛ بل هي منظمة في صفوف وأعمدة، ومترابطة بطرق يمكن أن تسبب التداخل. ويمكن أن يؤثر الوصول إلى صف واحد على صف مجاور له؛ على سبيل المثال، قد يؤدي تنشيط صف واحد إلى إتلاف البيانات في صف آخر. ولسنوات، اقتصرت معرفة هذا التأثير على الشركات المصنعة للذاكرة، التي سعت جاهدة للتخفيف من حدته من أجل تعزيز الموثوقية. لكن مع تقلص حجم الخلايا وزيادة كثافتها، أصبح تأثير “الضرب المتكرر للصفوف” قابلاً للاستغلال في الهجمات التي تُنفّذ في العالم الحقيقي.

بعد إثبات هجوم Rowhammer، بدأ مطورو الذاكرة في تقديم وسائل دفاع، ما أسفر عن ظهور تقنية الأجهزة المعروفة باسم “تحديث الصف المستهدف” (TRR). ومن الناحية النظرية، فإن عمل تقنية TRR بسيط: تتم مراقبة الوصول العنيف للصفوف، وفي حال اكتشافه، يتم إجبار الصفوف المجاورة على التنشيط. ومن الناحية العملية، لم تكن هذه التقنية بالفعالية المرجوة. وفي عام 2021، وصف الباحثون هجوم Blacksmith، الذي نجح في تجاوز تقنية TRR باستخدام أنماط وصول أكثر تعقيدًا إلى خلايا الذاكرة.

تكيف المطورون مجددًا، فأضافوا دفاعات أكثر تطورًا لمواجهة هجمات Rowhammer في وحدات DDR5، وزادوا من معدل التنشيط الإجباري. ولزيادة إعاقة أي هجمات جديدة، امتنعت الشركات المصنعة عن الكشف عن الإجراءات المضادة التي تم تطبيقها. وأدى ذلك إلى اعتقاد الكثيرين أن ذاكرة DDR5 قد حلت مشكلة Rowhammer بشكل فعال. ومع ذلك، في العام الماضي فقط، تمكن باحثون من معهد ETH Zurich ذاته من مهاجمة وحدات DDR5 بنجاح، وإن كان ذلك في ظل ظروف معينة: يجب أن تكون الذاكرة مقترنة بوحدات معالجة مركزية من طراز AMD Zen 2 أو Zen 3، وحتى في هذه الحالة، ظلت بعض الوحدات غير متأثرة بالهجوم.

سمات الهجوم الجديد

لتطوير هجوم Phoenix، أجرى الباحثون هندسة عكسية لآلية TRR. وقد حللوا سلوكها تحت أنماط مختلفة للوصول إلى صفوف الذاكرة، وتحققوا مما إذا كانت الحماية قد تم تفعيلها للصفوف المجاورة. واتضح أن آلية TRR أصبحت أكثر تعقيدًا بكثير، وأن أنماط الوصول المعروفة سابقًا لم تعد تجدي نفعًا؛ ويصنّف النظام حالياً تلك الأنماط بشكل صحيح على أنها قد تكون خطرة ويُجبر الصفوف المجاورة على التنشيط. ونتيجة لذلك، اكتشف الباحثون أنه بعد 128 عملية وصول للذاكرة تتتبعها آلية TRR، تظهر “نافذة فرصة” لعدد 64 عملية وصول تكون فيها الدفاعات أضعف. ولا يعني هذا أن نظام الحماية يفشل تمامًا، ولكن استجاباته تصبح غير كافية لمنع تغيير القيمة في خلية الذاكرة المستهدفة. وتُظهر النافذة الثانية نفسها بعد الوصول إلى خلايا الذاكرة على مدار 2608 فترة تنشيط.

بعد ذلك، درس الباحثون هذه النقاط الضعيفة بالتفصيل لتوجيه ضربة عالية الاستهداف على خلايا الذاكرة بالتزامن مع تعطيل الدفاعات. وببساطة، يعمل الهجوم على النحو التالي: تنفذ تعليمات برمجية ضارة سلسلة من عمليات الوصول “الوهمية” التي تخدع آلية TRR بشكل فعال، مما يمنحها إحساسًا زائفًا بالأمان. ثم تبدأ المرحلة النشطة من الهجوم، التي تؤدي في النهاية إلى تعديل قيمة الخلية المستهدفة. ونتيجة لذلك، أكد الفريق أن الهجوم نجح بشكل موثوق ضد جميع وحدات DDR5 الخمسة عشر التي خضعت للاختبار، والتي كانت مُصنّعة من قبل شركة SK Hynix، إحدى الشركات الرائدة في السوق.

ثلاثة سيناريوهات للهجوم في العالم الحقيقي

يجب أن يُغيّر الهجوم الواقعي قيمة في منطقة مُحددة بدقة من الذاكرة، وهي مهمة صعبة. أولاً، يحتاج المهاجم إلى معرفة تفصيلية بالبرنامج المستهدف. ويجب عليه تجاوز العديد من ضوابط الأمان التقليدية، إذ أن عدم إصابة الهدف بفارق “بت” واحد أو اثنين فقط قد يؤدي إلى انهيار النظام بدلاً من نجاح الاختراق.

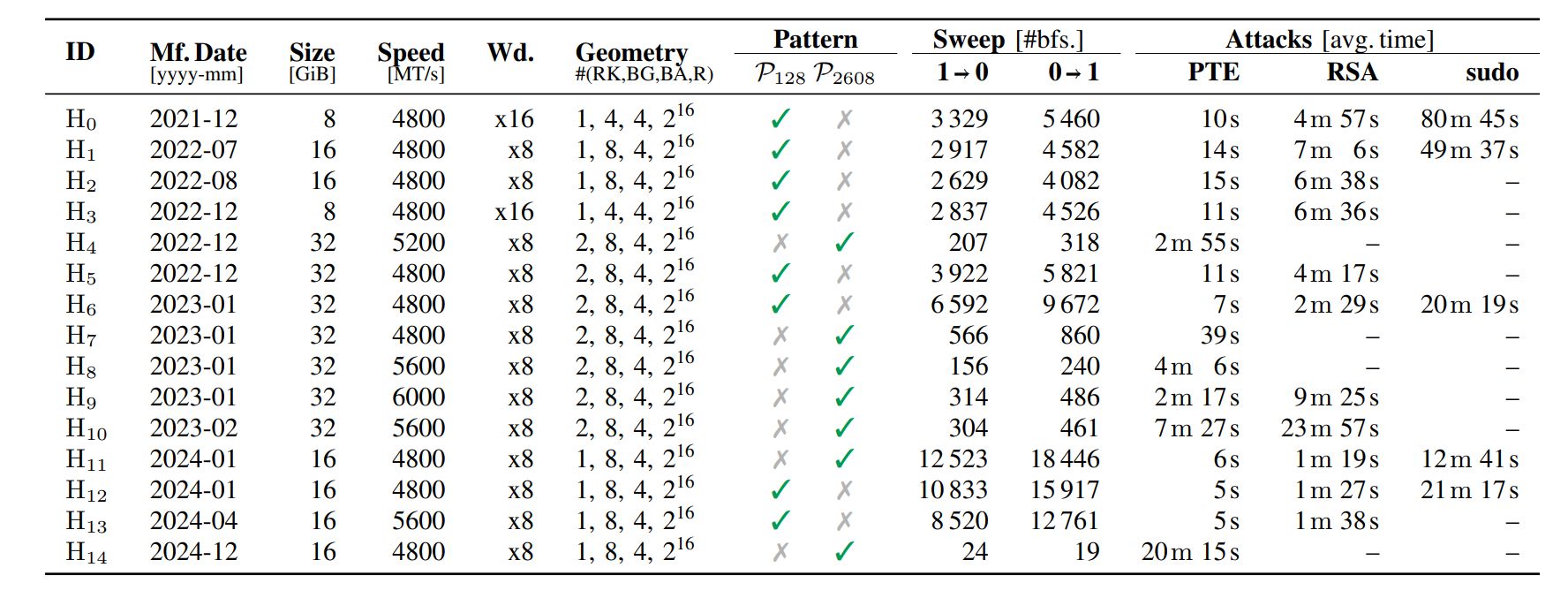

شرع الباحثون السويسريون في إثبات إمكانية استخدام هجوم Phoenix لإحداث ضرر حقيقي. وقاموا بتقييم ثلاثة سيناريوهات للهجوم: تضمن السيناريو الأول (PTE) الوصول إلى جدول الصفحات لتهيئة الظروف اللازمة لقراءة / كتابة بيانات ذاكرة الوصول العشوائي (RAM) بشكل عشوائي. وكان السيناريو الثاني (RSA) يستهدف سرقة مفتاح تشفير خاص من نوع RSA-2048 من الذاكرة. وتضمن السيناريو الثالث (sudo) تجاوز حماية أداة sudo القياسية في Linux بهدف رفع الامتيازات. ويلخص هذا الجدول النتائج الختامية للدراسة:

فعالية هجوم Phoenix. المصدر

بالنسبة لبعض الوحدات، كانت النسخة الأولى من الهجوم (128 فاصل تنشيط) هي الفعالة، بينما لم ينجح مع وحدات أخرى سوى الأسلوب الثاني (2608 فاصل تنشيط). وفي بعض التجارب، لم تنجح عمليات استغلال سرقة مفتاح RSA أو تجاوز sudo. ومع ذلك، تم العثور على طريقة للقراءة والكتابة العشوائية للذاكرة لجميع الوحدات، وكان زمن الاستغلال قصيرًا نسبيًا لهذه الفئة من الهجمات، حيث تراوح من خمس ثوانٍ إلى سبع دقائق. وهذا يكفي لإثبات أن هجمات Rowhammer تشكل خطرًا حقيقيًا، على الرغم من أنها محصورة في مجموعة محدودة للغاية من السيناريوهات.

الصلة والإجراءات المضادة

يوضح هجوم Phoenix أنه يمكن تنفيذ هجمات من نمط Rowhammer ضد وحدات DDR5 بالفعالية نفسها للهجوم على وحدات DDR4 وDDR3. وعلى الرغم من أن الاختبارات شملت وحدات من بائع واحد فقط، وأن الباحثين كشفوا عن نقطة ضعف بسيطة نسبيًا في خوارزمية TRR الخاصة بهذا المورد قد يكون إصلاحها سهلاً، إلا أن هذا يمثل خطوة هامة إلى الأمام في الأبحاث الأمنية لوحدات الذاكرة.

اقترح المؤلفون عدة تدابير مضادة ضد الهجمات من نوع Rowhammer. أولاً، يمكن أن يؤدي تقليل فاصل التنشيط الإجباري لجميع الخلايا إلى إعاقة الهجوم بشكل كبير. وقد يزيد هذا الإجراء من استهلاك الطاقة ودرجة حرارة الشريحة، لكنه حل مباشر. ثانيًا، يمكن استخدام الذاكرة المزودة برمز تصحيح الأخطاء (ECC). ويؤدي هذا الأمر إلى تعقيد هجمات Rowhammer، على الرغم من أنه – ومن المفارقات إلى حد ما – لا يجعلها مستحيلة تمامًا.

إضافة إلى هذه التدابير الواضحة، يذكر المؤلفون إجراءين آخرين. أولهما طريقة حماية “التنشيط ذي الدقة المتناهية”، التي يجري تطبيقها بالفعل. وتعمل هذه الطريقة، المدمجة في متحكم الذاكرة بالمعالج، على تعديل سلوك تنشيط خلايا الذاكرة لمقاومة هجمات Rowhammer. أما بالنسبة للإجراء الثاني، فيحث الباحثون مطوري وحدات وشرائح الذاكرة على التوقف عن الاعتماد على التدابير الأمنية الخاصة بالملكية الفكرية (“الأمان عبر الغموض”). وبدلاً من ذلك، يوصون بتبني منهج شائع في التشفير، حيث تكون خوارزميات الأمان متاحة علنًا وتخضع لاختبار مستقل.

الأجهزة

الأجهزة

النصائح

النصائح