يشدد Android باستمرار قيود التطبيق لمنع المحتالين من استخدام البرامج الضارة لسرقة الأموال وكلمات المرور والأسرار الخاصة للمستخدمين. ومع ذلك، تتجاوز ثغرة جديدة أُطلق عليها اسم Pixnapping جميع طبقات الحماية في نظام Android، وتسمح للمهاجم بقراءة بكسلات الصورة بشكل غير محسوس من الشاشة – وهي في الأساس عملية التقاط للشاشة. ويمكن لتطبيق ضار لا يملك أية أذونات رؤية كلمات المرور، وأرصدة الحسابات البنكية، والرموز لمرة واحدة، وأي شيء آخر يشاهده المالك على الشاشة. ولحسن الحظ، لا تزال ثغرة Pixnapping حاليًا مشروعًا قائمًا على الأبحاث البحتة ولم يتم استغلاله بشكل نشط من قبل جهات التهديد الفاعلة بعد. والأمل هو أن تصحح Google الثغرة الأمنية تمامًا قبل دمج التعليمات البرمجية للهجوم في البرامج الضارة في العالم الحقيقي. وفي الوقت الحالي، من المحتمل أن تؤثر ثغرة Pixnapping ( CVE-2025-48561 ) على جميع الهواتف الذكية الحديثة التي تعمل بنظام Android – بما في ذلك تلك التي تعمل بأحدث إصدارات Android.

لماذا تعتبر لقطات الشاشة وعرض الوسائط وقراءة الشاشة أمرًا خطيرًا

كما أظهر برنامج سرقة المعلومات SparkCat لسرقة النصوص عبر تقنية التعرف الضوئي على الحروف (OCR) التي اكتشفناها، فقد أتقنت جهات التهديد بالفعل معالجة الصور. وإذا كانت صورة ما على هاتف ذكي تحتوي على معلومة قيّمة، يمكن للبرنامج الضار اكتشافها، وإجراء التعرف الضوئي على الحروف مباشرةً على الهاتف، ومن ثم تسريب البيانات المستخلصة إلى خادم المهاجم. ويُشار إلى SparkCat بشكل خاص لأنها تمكنت من التسلل إلى أسواق التطبيقات الرسمية، بما في ذلك متجر App Store. ولن يكون من الصعب على تطبيق ضار يدعم ميزة Pixnapping محاكاة هذه الخدعة – خاصةً وأن الهجوم لا يتطلب أي أذونات خاصة. ويمكن لتطبيق يبدو أنه يقدم ميزة شرعية ومفيدة أن يرسل في الوقت نفسه وبصمت رموز المصادقة متعددة العوامل لمرة واحدة، وكلمات مرور محافظ العملات المشفرة، وأي معلومات أخرى إلى المحتالين.

من الأساليب الشائعة الأخرى التي يستخدمها المهاجمون هي عرض البيانات المطلوبة فور ظهورها، وفي الوقت الفعلي. ولتطبيق نهج الهندسة الاجتماعية هذا، يتم التواصل مع الضحية عبر تطبيق مراسلة، وإقناعه بتفعيل خاصية مشاركة الشاشة تحت ذرائع مختلفة.

تحليل هجوم Pixnapping

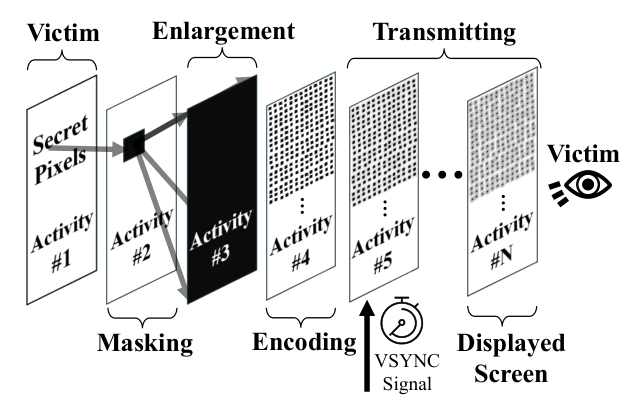

تمكّن الباحثون من التقاط لقطات شاشة لمحتوى تطبيقات أخرى عن طريق الجمع بين طريقتين معروفتين سابقًا لسرقة البكسلات من المتصفحات ومن وحدات معالجة الرسوميات (GPUs) الخاصة بهواتف ARM. ويقوم التطبيق المهاجم بتغطية النوافذ المستهدفة بشكل صامت بنوافذ شفافة ثم يقيس كيف يدمج نظام الفيديو بكسلات هذه النوافذ المتعددة الطبقات في صورة نهائية واحدة.

بالعودة إلى عام 2013، وصف باحثون هجومًا سمح لأحد مواقع الويب بتحميل موقع آخر ضمن جزء من نافذته الخاصة (عبر إطار iframe)، ومن خلال إجراء عمليات مشروعة لتطبيق طبقات الصور وتحويلها، تمكنوا من استنتاج ما تم رسمه أو كتابته على الموقع الآخر تحديدًا. وبينما نجحت المتصفحات الحديثة في التخفيف من هذا الهجوم تحديدًا، توصلت مجموعة من الباحثين الأمريكيين الآن إلى كيفية تطبيق المبدأ الأساسي نفسه على نظام Android.

يرسل التطبيق الضار أولاً نداء نظام إلى التطبيق المستهدف. وفي نظام Android، يُعرف هذا باسم Intent (النية). وتُمكّن “النوايا” عادةً ليس فقط من الإطلاق البسيط للتطبيقات، بل تُمكّن أيضًا من أشياء مثل الفتح الفوري للمتصفح على رابط URL محدد أو تطبيق المراسلة على محادثة جهة اتصال معينة. ويرسل التطبيق المهاجم Intent (نية) مصممة لإجبار التطبيق المستهدف على عرض الشاشة بالمعلومات الحساسة. ويتم استخدام Launch Flags (علامات إطلاق) خاصة ومخفية. وبعد ذلك، يرسل التطبيق المهاجم Launch Intent (نية إطلاق) إلى نفسه. ويسمح هذا المزيج المحدد من الإجراءات لتطبيق الضحية بعدم الظهور على الشاشة إطلاقًا، ومع ذلك فإنه يظل يعرض المعلومات التي يسعى إليها المهاجم في نافذته في الخلفية.

في المرحلة الثانية من الهجوم، يغطي التطبيق الضار النافذة المخفية لتطبيق الضحية بسلسلة من النوافذ الشفافة، حيث تغطي كل منها المحتوى الموجود تحتها وتشوّشه. ويظل هذا الترتيب المعقد غير مرئي للمستخدم، لكن نظام Android يحسب بواجبه كيف يجب أن يبدو هذا المزيج من النوافذ إذا جلبه المستخدم إلى المقدمة.

يمكن للتطبيق المهاجم قراءة البكسلات من نوافذه الشفافة فقط بشكل مباشر؛ فالصورة النهائية المدمجة، التي تشمل محتوى شاشة تطبيق الضحية، لا يمكن للمهاجم الوصول إليها مباشرة. ولتجاوز هذا التقييد، يستخدم الباحثون حيلتين مبتكرتين: (1) يتم عزل البكسل المحدد المراد سرقته عن محيطه من خلال تغطية تطبيق الضحية بنافذة معتمة في الغالب تحتوي على نقطة شفافة واحدة تحديدًا فوق البكسل المستهدف؛ (2) بعد ذلك، يتم وضع طبقة تكبير فوق هذا المزيج، تتكون من نافذة تم تفعيل تشويش شديد عليها.

لحلّ الغموض الناتج وتحديد قيمة البكسل في الأسفل، استغل الباحثون ثغرة أخرى معروفة باسم GPU.zip (قد يبدو هذا كأنه رابط ملف، لكنه في الواقع يقود إلى الموقع الذي يعرض ورقة بحثية). وتستند هذه الثغرة إلى حقيقة أن جميع الهواتف الذكية الحديثة تضغط بيانات أي صورة يتم إرسالها من وحدة المعالجة المركزية (CPU) إلى وحدة معالجة الرسوميات (GPU). وهذا الضغط غير فاقد للبيانات (مثل ملف ZIP)، لكن سرعة الحزم والفك تتغير اعتمادًا على المعلومات المنقولة. وتسمح ثغرة GPU.zip للمهاجم بقياس الوقت الذي تستغرقه عملية ضغط المعلومات هذه. ومن خلال توقيت هذه العمليات، يمكن للمهاجم استنتاج ما هي البيانات التي يتم نقلها. وبمساعدة ثغرة GPU.zip، يمكن للتطبيق المهاجم قراءة البكسل المعزول والمشوش والمكبَّر بنجاح من نافذة تطبيق الضحية.

تتطلب سرقة شيء ذي معنى تكرار عملية سرقة البكسل بأكملها مئات المرات، نظرًا للحاجة إلى تطبيقها على كل نقطة بشكل منفصل. ومع ذلك، فإن هذا الأمر يمكن تنفيذه بالكامل خلال إطار زمني قصير. وفي مقطع فيديو توضيحي للهجوم، تم استخلاص رمز سداسي الأرقام من تطبيق Google Authenticator بنجاح في 22 ثانية فقط بينما كان الرمز لا يزال ساري المفعول.

كيف يحمي نظام Android سرية الشاشة

يتمتع مهندسو Google بخبرة تناهز عقدين من الزمن في مكافحة مختلف هجمات الخصوصية، مما أسفر عن بناء دفاع متعدد الطبقات ضد الالتقاط غير القانوني للقطات الشاشة ومقاطع الفيديو. وستستغرق قائمة كاملة بهذه الإجراءات صفحات عدة، لذا سنقتصر على إدراج بعض سُبل الحماية الرئيسية فقط:

- تمنع علامة النافذة FLAG_SECURE نظام التشغيل من التقاط لقطات شاشة للمحتوى.

- يتطلب الوصول إلى أدوات عرض الوسائط (التقاط محتوى الشاشة كبث للوسائط) تأكيدًا صريحًا من المستخدم، ولا يمكن تنفيذه إلا عن طريق تطبيق مرئي ونشط.

- يتم وضع قيود صارمة على الوصول إلى الخدمات الإدارية مثل AccessibilityService والقدرة على عرض عناصر التطبيق فوق التطبيقات الأخرى.

- يتم إخفاء كلمات المرور لمرة واحدة والبيانات السرية الأخرى تلقائيًا في حالة اكتشاف عرض للوسائط.

- يقيد نظام Android التطبيقات من الوصول إلى بيانات التطبيقات الأخرى. بالإضافة إلى ذلك، لا يمكن للتطبيقات طلب قائمة كاملة بجميع التطبيقات المثبتة على الهاتف الذكي.

للأسف، تتجاوز ثغرة Pixnapping كل هذه القيود القائمة ولا تتطلب أي أذونات خاصة على الإطلاق. ويحتاج التطبيق المهاجم فقط إلى قدرتين أساسيتين: عرض نوافذه الخاصة، وإرسال نداءات النظام (Intents) إلى تطبيقات أخرى. وتعتبر هذه الميزات من اللبنات الأساسية لوظائف نظام Android، لذا يصعب جدًا تقييدها.

ما الأجهزة التي تتأثر بثغرة Pixnapping، وكيفية الدفاع عن النفس

تم تأكيد جدوى الهجوم على إصدارات Android 13-16 عبر أجهزة Google Pixel من الأجيال 6-9، بالإضافة إلى جهاز Samsung Galaxy S25. ويعتقد الباحثون أن الهجوم سيكون فعالًا على أجهزة Android الأخرى كذلك، نظرًا لأن جميع الآليات المستخدمة قياسية. ومع ذلك، قد تكون هناك فروق دقيقة متعلقة بتطبيق المرحلة الثانية من الهجوم (تقنية تكبير البكسل).

أصدرت Google تصحيحًا في سبتمبر بعد إخطارها بالهجوم في فبراير. وللأسف، تبيّن أن الطريقة المختارة لإصلاح الثغرة لم تكن موثوقة بما فيه الكفاية، وسرعان ما استنبط الباحثون طريقة لتجاوز التصحيح. ومن المقرر إصدار محاولة جديدة للقضاء على الثغرة ضمن تحديث Google في ديسمبر. وبالنسبة لثغرة GPU.zip، فلا توجد خطط لإصدار تصحيح لقناة تسريب البيانات هذه تحديدًا. على الأقل، لم تعلن أي جهة مصنعة لوحدة معالجة الرسوميات للهواتف الذكية عن خطط بهذا الشأن منذ أن أصبحت الثغرة معروفة في عام 2024.

تعتبر خيارات المستخدم للدفاع ضد ثغرة Pixnapping محدودة. ونوصي بالإجراءات التالية:

- التحديث الفوري إلى أحدث إصدار من Android مع جميع تصحيحات الأمان الحالية.

- تجنب تثبيت التطبيقات من مصادر غير رسمية، وتوخَّ الحذر مع التطبيقات الموجودة في المتاجر الرسمية إذا كانت جديدة جدًا، أو لديها عدد قليل من التنزيلات، أو كانت تقييماتها ضعيفة.

- تأكد من استخدام نظام شامل ومتكامل على هاتفك، مثل كاسبرسكي لنظام أندرويد.

ما طرق الهجوم الأخرى غير القياسية على نظام Android:

- برنامج تجسس يتظاهر بأنه برنامج لمكافحة الفيروسات

- فيروس حصان طروادة مُثبت في هواتف ذكية مزيفة بنظام Android

- سرقة البيانات أثناء شحن الهاتف الذكي

- صور قططك في خطر: التهديد الذي يشكله فيروس حصان طروادة SparkKitty الجديد

- كيف تمكنت فيروسات Necro Trojan من مهاجمة 11 مليون مستخدم لنظام Android

Android

Android

النصائح

النصائح