يدعي كل مطوري حلول أمان المعلومات تقريبًا أن منتجاتهم قادرة على التصدي لهجمات برامج الفدية الضارة. ويبدو هذا الأمر صحيحًا: ويوفر كل برنامج درجة معينة من الحماية ضد برامج الفدية الضارة. لكن ما مقدار القوة التي تتمتع بها هذه الحماية؟ ما مقدار فعالية تلك التقنيات؟

لا تتسم تلك الأسئلة بالخمول. تمثل الحماية الجزئية من برامج الفدية الضارة إنجازًا مثيرًا للشكوك. ففي حالة عجز الحل عن إيقاف تهديد في مساراته، فأين الضمانات التي تكفل المحافظة على أمان الملفات الهامة على الأقل؟

مع وضع ذلك في الاعتبار، وضعت منظمة إيه في تيست (AV-TEST) المستقلة 11 منتجًا لمنصة حماية نقطة النهاية من خلال خطواتها المتبعة في 113 هجومًا مختلفًا؛ لتحديد المدى الذي تحمي به المستخدمين على أرض الواقع. وقد اختارت إيه في تيست (AV-TEST) برنامج Kaspersky Endpoint Security Cloud للاختبار، وكان أداء منتجنا لا تشوبه شائبة طوال الوقت، واستخدمت الاختبارات ثلاثة سيناريوهات:

حماية ملفات المستخدم من برامج الفدية الضارة المعروفة

تصور سيناريو الاختبار الأول وقوع هجوم من برامج الفدية الضارة، وهو هجوم يقوم فيه الضحية بتشغيل برامج ضارة على أجهزة الحواسيب الخاصة به، ومن ثم يحاول البرنامج الضار الوصول إلى الملفات المحلية. تعني النتيجة الإيجابية القدرة على تحييد التهديد (أي تم حذف جميع ملفات البرامج الضارة، وإيقاف تنفيذ العمليات، وإحباط جميع محاولات الحصول على موطئ قدم في النظام)، مع عدم تشفير كل ملف مستخدم ويمكن الوصول إليه. وتمكنت المؤسسة من إجراء إجمالي 85 اختبارًا في هذا السيناريو مع عائلات برامج الفدية الضارة العشرين التالية: conti وdarkside وfonix وlimbozar وlockbit وmakop وmaze وmedusa (ako) وmountlocker وnefilim وnetwalker (المعروف أيضًا باسم mailto) وphobos وPYSA (المعروف أيضًا باسم mespinoza) وRagnar Locker وransomexx (المعروف أيضًا باسم defray777) وrevil (المعروف أيضًا باسم Sodinokibi أوSodin) وryuk وsnatch وstop وwastedlocker.

قام كل حل أمني في هذا السيناريو تقريبًا بعمل ممتاز، وهذا ليس مفاجئًا، استخدمت عائلات البرامج الضارة المعروفة. وكانت السيناريوهات التالية صعبةً للغايةً.

الحماية من التعرض للتشفير عن بعد

احتفظ الجهاز المحمي، في السيناريو الثاني، بالملفات التي يمكن الوصول إليها عبر الشبكة المحلية، وجاء الهجوم من جهاز حاسوب آخر على الشبكة نفسها (لم يكن في الحاسوب الآخر حلاً أمنيًا، مما ترك المجال مفتوحًا أمام المهاجمين لتشغيل البرامج الضارة وتشفير الملفات المحلية، ومن ثم البحث عن معلومات يمكن الوصول إليها عن المضيفين المجاورين). كانت عائلات البرامج الضارة هي: avaddon وconti وfonix وlimbozar وlockbit وmakop وmaze وmedusa (ako) وnefilim وphobos وRagnar Locker وRansomexx (المعروف أيضًا باسم defray777) وrevil (المعروف أيضًا باسم Sodinokibi أوSodin) وryuk.

الحل الأمني الذي يراقب عملية نظام تتلاعب بالملفات الداخلية ولكن غير قادر للوصول إلى لحظة بدء تشغيل البرنامج الضار، لا يمكنه التحقق من سمات العملية الضارة أو الملف الذي بدأها أو فحص الملف. وكما اتضح، من بين 11 مختبرًا، لم يقدم سوى ثلاثة منها أي نوع من الحماية ضد هذا النوع من الهجوم، ولم يتعامل معها بشكل مثالي سوى Kaspersky Endpoint Security Cloud. علاوة على ذلك، على الرغم من تشغيل منتج Sophos في 93٪ من الحالات، إلا أنه يحمي ملفات المستخدم بالكامل في 7٪ فقط.

الحماية من البرامج الضارة القائمة على إثبات المبدأ

يوضح السيناريو الثالث طريقة تعامل المنتجات مع البرامج الضارة التي لا تتعامل وتتصدى لها من قبل والتي لا يمكن أن تكون موجودة في قواعد بيانات البرامج الضارة حتى من الناحية الافتراضية. نظرًا لعدم قدرة حل الأمان على تحديد تهديد غير معروف حتى الآن إلا من خلال التقنيات الاستباقية التي تتفاعل مع سلوك البرامج الضارة، فقد أنشأ الباحثون 14 عينة جديدة من برامج الفدية الضارة التي استخدمت أساليب وتقنيات نادرًا ما يستخدمها مجرمو الإنترنت، فضلاً إلى اللجوء إلى تقنيات التشفير الأصلي التي لم يسبق لها مثيل. كما في السيناريو الأول، عرّفوا النجاح على أنه اكتشاف التهديدات ومنعها، بما في ذلك الحفاظ على سلامة جميع الملفات على جهاز الضحية وإزالة جميع آثار التهديد تمامًا من الحاسوب.

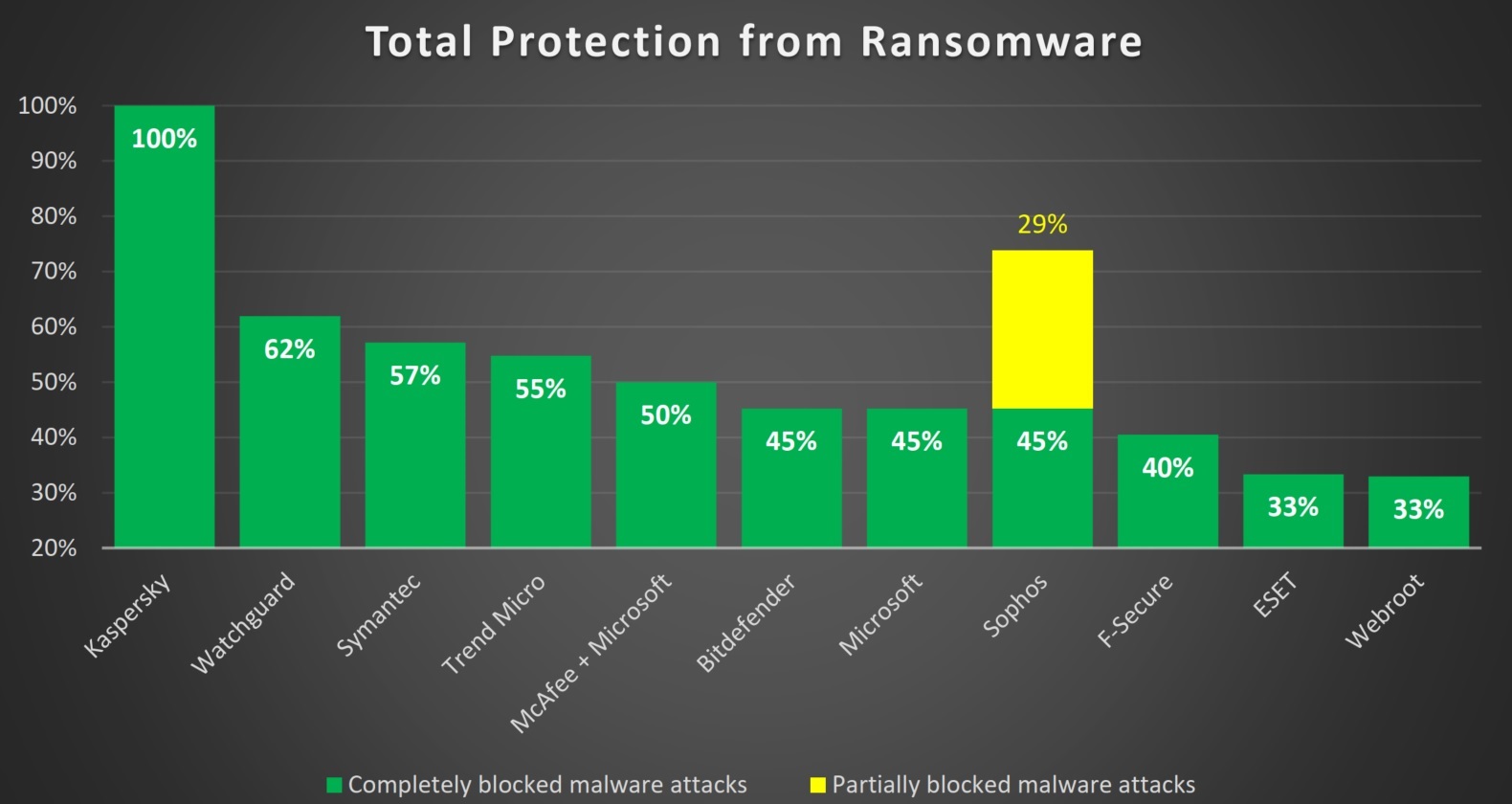

تباينت النتائج، حيث لم يكتشف بعض (ESET وWebroot) البرامج الضارة المصممة خصيصًا على الإطلاق وأداء البعض الآخر بطريقةٍ أفضلٍ (WatchGuard 86٪ وTrendMicro 64٪ وMcAfee وMicrosoft 50٪). والحل الوحيد الذي أظهر أداءً بنسبة 100٪ كان Kaspersky Endpoint Security Cloud.

نتائج الاختبار

باختصار، تجاوز أداء Kaspersky Endpoint Security Cloud على أقرانه في جميع سيناريوهات مؤسسة إيه في تيست (AV-TEST)؛ مما يحمي المستخدمين من التهديدات المعروفة في البرية والتي تم إنشاؤها حديثًا.

النتائج الإجمالية لجميع سيناريوهات الاختبار الثلاثة.

كشف السيناريو الثاني بصورة عرضية عن حقيقة أخرى غير متوقعة نوعًا ما على نحو ما يلي: معظم المنتجات التي أخفقت في حماية ملفات المستخدمين أزالت مع ذلك ملفات مذكرة الفدية. وحتى في حالة تنحية الفشل جانبًا، فهذه ليست ممارسة جيدة؛ فقد تحتوي هذه الملفات على معلومات فنية يمكن أن تساعد محققي الحوادث في استعادة البيانات.

يمكنك تنزيل التقرير الكامل، مع وصف تفصيلي للبرامج الضارة للاختبار (المعروفة والتي تم إنشاؤها بواسطة المختبرين)، بعد ملء هذا النموذج.

برامج الفدية الضارة

برامج الفدية الضارة

النصائح

النصائح