كلما زاد إدراكنا للأسلوب الذي يتبعه المجرمون في ارتكاب الجرائم الإلكترونية ولحجم عملياتهم، زادت قدرتنا على مكافحة شرورهم. وحين يتعلق الأمر ببرامج الفدية، فإن معرفة مدى نجاح وأرباح أي مجموعة إجرامية بعينها ليس بالأمر الهين. ذلك أن مقدمي خدمات الحماية يعرفون عادةً بأمر هجماتٍ كهذه من خلال ملاحظتهم لعملائهم وتواصلهم معهم، ما يعني بصفة أساسية أننا لا نشهد سوى المحاولات الفاشلة. وفي الوقت نفسه، يميل ضحايا برامج الفدية إلى التزام الصمت (وبخاصة في حالة دفعهم الفدية المطلوبة).

ومن ثم، يندر وجود بيانات موثوقة حول ما يقع من هجمات ناجحة. ورغم ذلك، فقد تمكن فريق من الباحثين في مؤتمر كايوس للاتصالات المقام عن بُعد (RC3) لعام 2020، من تقديم طريقة مدهشة نوعًا لتحليل حملات الجرائم الإلكترونية من بدايتها وحتى نهايتها، وذلك بالاعتماد على آثار العملات المشفرة.

وقد أجرى هذه الدراسة – بين عامي 2016 و2017 – مُحللون من جامعة برنستون، وجامعة نيويورك، وجامعة كاليفورنيا بسان دياجو، بالتعاون مع موظفين من شركتي جوجل وتشين آناليسيس. وقد مر على تقديم هذه الطريقة بضع سنوات حتى الآن، ولكنها ما زالت ذات جدوى.

طريقة البحث

يخشى المجرمون أن تخلف الأموال من ورائهم آثارًا يستطيع متعقبها الوصول إليهم، لذا فإن من يسايرون العصر في جرائمهم يفضلون استخدام العملات المشفرة (البيتكوين على وجه التحديد)، إذ ليست هناك ضوابط حاكمة لها وتضمن إخفاء هوياتهم. إلى جانب ذلك، فإن العملات المشفرة متاحة للجميع، ولا يمكن إلغاء ما تُستخدم فيه من معاملات.

إلا أن هناك خاصية مهمة لعملة البيتكوين تتعلق بما نحن بصدده: كل معاملات البيتكوين علنية. ما يعني إمكانية تعقب التدفقات المالية، وإلقاء نظرة على حجم الأعمال الداخلية لاقتصاد مرتكبي الجرائم الإلكترونية. وهذا تحديدًا ما فعله الباحثون.

يعمد بعض المهاجمين -وليس جميعهم- إلى إنشاء عنوان فريد لمحفظة بيتكوين لكل ضحية على حدة، وهكذا قام الباحثون في البداية بجمع المحافظ المعدة لتحصيل مدفوعات الفدية. وقد وجدوا بعض العناوين في رسائل عامة تتحدث عن الإصابة (فقد نشر الكثير من الضحايا على الإنترنت لقطات شاشة توضح رسالة الفدية)، وحصلوا على عناوين أخرى بتشغيل برامج الفدية على أجهزة معدة للاختبار.

ثم راح الباحثون يتعقبون مسار العملات المشفرة بعد تحويلها للمحفظة، الأمر الذي تطلب منهم في بعض الأحيان دفع مبالغ صغيرة من أموالهم بعملة البيتكوين. نظرًا لدعم البيتكوين لآلية الإنفاق المشترك – حيث يتم تحويل الأموال من محافظ متعددة إلى محفظة واحدة – فهي تتيح لمرتكبي الجرائم الإلكترونية دمج مبالغ الفدية التي تقاضوها من ضحايا كُثر. لكن مع عملية كهذه، لا بد للعقل المدبر فيها أن يملك مفاتيح المحافظ المتعددة. وهكذا، يمكن عن طريق تعقب هذه العمليات معرفة المزيد من الضحايا، وفي الوقت نفسه العثور على عنوان المحفظة المركزية التي يتم تحويل الأموال إليها.

بعد قضاء سنتين في دراسة التدفقات المالية بين المحافظ، توصل الباحثون إلى تصور عن إيرادات مرتكبي الجرائم الإلكترونية وطرق غسلهم للأموال.

المستخلصات الرئيسية

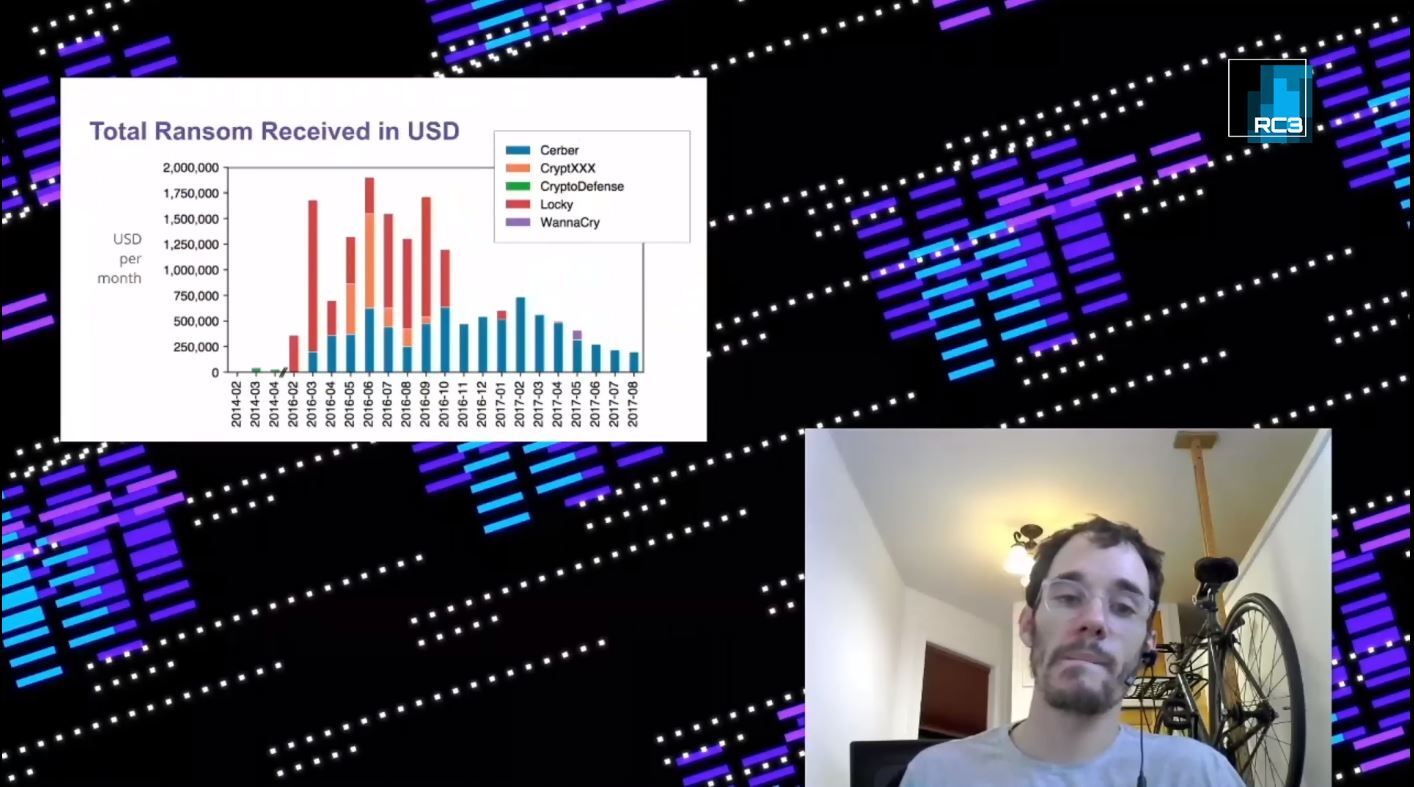

كان أهم ما كشف عنه الباحثون أنه خلال فترة السنتين؛ قام 19750 ضحية بتحويل ما يقرب من 16 مليون دولار للمسئولين عن تشغيل أشهر خمسة أنواع من برامج الفدية. وبالطبع ليس هذا المبلغ دقيقًا (فمن المستبعد أنهم تعقبوا كل المعاملات)، ولكن ما توصلوا إليه يقدم لنا تقديرًا تقريبيًا لحجم نشاط مرتكبي الجرائم الإلكترونية خلال بضع سنواتٍ مضت.

ومن المثير للاهتمام، أن 90% من هذه الإيرادات كان من نصيب مجموعتي لوكي وسيربر (أنشط برنامجي فدية يشكلان تهديدًا في الوقت الحالي). وبالإضافة لما سبق، فلم يحقق برنامج واناكراي سيئ السمعة سوى مائة ألف دولار (رغم أن كثيرًا من الخبراء يصنفونه على أنه برنامج ضار هدفه المسح، وليس برنامج فدية).

يفوق في أهميته كل ما سبق هو ما كشف عنه تقصي الباحثين من حجم الإيرادات التي يحققها مرتكبو الجرائم الإلكترونية، وكيف يتمكنون من ذلك. ولهذا الغرض استخدم الباحثون طريقة تحليل المعاملات نفسها لمعرفة محافظ مرتكبي الجرائم الإلكترونية التي ظهرت في معاملات مشتركة تضم المحافظ المعروفة التابعة لخدمات صرف العملات الرقمية عبر الإنترنت. وبالطبع لا يمكن تعقب كل الأموال بهذه الطريقة، لكنها مكنتهم من إثبات أن مرتكبي الجرائم الإلكترونية في الأغلب يسحبون الأموال من موقعي BTC-e.com وBitMixer.io (أغلقت السلطات لاحقًا كلا موقعي الصراف لارتكابهما جريمة، كما لعلك خمنت، غسيل أموال غير مشروعة).

وللأسف لا يقدم موقع RC3 العرض التوضيحي الكامل بالفيديو، لكن ستجد نص التقرير بأكمله متاحًا.

كيف تحمي نفسك من برامج الفدية

الأرباح الطائلة التي حصل عليها مرتكبو الجرائم الإلكترونية من برامج الفدية جعلتهم يتصرفون بتهور أكبر. فيومًا يطرحون أنفسهم روبن هود العصر الحديث، فتراهم يتوجهون إلى الاستثمار في الأعمال الخيرية، ويومًا يمولون حملة إعلانية لممارسة المزيد من الإزعاج لضحاياهم. وفي هذه الدراسة، حاول الباحثون تحديد نقاط التأثير التي يمكن استغلالها في إيقاف التدفقات المالية لمرتكبي الجرائم الإلكترونية وزعزعة يقينهم بتحقيق أرباح من وراء برامج الفدية الجديدة.

الطريقة الوحيدة الناجعة لمكافحة الجرائم الإلكترونية هي الحيلولة دون وقوعها. لذا ننصحكم بالتزام القواعد التالية التزامًا تامًا:

· تدريب الموظفين على معرفة أساليب هجمات الهندسة الاجتماعية. فباستثناء مرات نادرة، يحاول المهاجمين عادةً إصابة أجهزة الكمبيوتر عبر إرسال مستند ضار أو رابط ضار إلى المستخدمين.

· ضرورة تحديث جميع البرامج بانتظام، وبخاصة أنظمة التشغيل. فغالبًا ما تستغل برامج الفدية والأدوات المساعدة في توصيلها نقاط الضعف المعروفة، والتي لم تجري معالجتها.

· استخدام الحلول الأمنية مع التقنيات المدمجة لمكافحة برامج الفدية. والحلول المثلى هنا تلك القادرة على التعامل مع التهديدات المعروفة والتي لم تُكتشف بعد.

· لا بد من نسخ البيانات احتياطيًا بصورة منتظمة، ويُفضّل تخزين النسخ الاحتياطية على وسائط منفصلة غير متصلة بالشبكة المحلية بشكلٍ دائم.

مؤتمر كايوس للاتصالات المقام عن بُعد (RC3)

مؤتمر كايوس للاتصالات المقام عن بُعد (RC3)

النصائح

النصائح