اكتشف باحثو الأمن السيبراني 57 ملحقًا مشبوهًا في متجر Chrome الإلكتروني الرسمي لديها أكثر من ستة ملايين مستخدم. ولفتت الإضافات انتباههم لأن الأذونات التي تطلبها لا تتطابق مع أوصافها.

علاوة على ذلك، هذه الملحقات “مخفية” – بمعنى أنها لا تظهر في عمليات بحث سوق Chrome الإلكتروني، ولا تقوم محركات البحث بفهرستها. ويتطلب تثبيت هذا المكون الإضافي رابطًا مباشرًا إليه في سوق Chrome الإلكتروني. ويوضح هذا المنشور بالتفصيل لماذا يمكن أن تكون الملحقات أداة خطيرة في أيدي مجرمي الإنترنت، ويشرح التهديد المباشر الذي تشكله هذه المكونات الإضافية المكتشفة مؤخرًا، ويقدم إرشادات لتجنب الوقوع ضحية لها.

لماذا تعتبر الملحقات خطيرة، وكيف تقوض الراحة الأمان

نشرنا عدة مرات عن سبب عدم وجوب تثبيت ملحقات المستعرض دون تفكير. وغالبًا ما تساعد المكونات الإضافية للمستعرض المستخدمين على تسريع المهام الروتينية، مثل ترجمة المعلومات على مواقع الويب أو التدقيق الإملائي؛ ومع ذلك، فإن الدقائق التي توفرها غالبًا ما تأتي على حساب الخصوصية والأمان.

لكي تعمل الإضافات بفعالية، تحتاج عادةً إلى الوصول إلى كل ما تفعله في المستعرض. وحتى خدمة ترجمة Google تطلب الإذن “لقراءة وتغيير كل بياناتك على كل مواقع الويب” التي تزورها – أي أنها لا تستطيع فقط مراقبة ما تفعله على الإنترنت، بل يمكنها أيضًا تغيير أي معلومات على الصفحة. على سبيل المثال، قد تعرض ترجمة بدلاً من النص الأصلي. وإذا كان هذا ما يمكن أن يفعله مترجم عبر الإنترنت، فتخيل فقط ما يمكن أن يصل إليه ملحق خبيث يمتلك صلاحيات الوصول نفسها.

تكمن المشكلة في أن معظم المستخدمين غير مدركين للمخاطر التي تشكلها المكونات الإضافية. وبينما أصبح يُنظر إلى الملفات القابلة للتنفيذ من مصادر غير موثوقة على أنها قد تكون خطرة، تتمتع ملحقات المستعرض بمستوى واسع من الثقة – خاصةً إذا تم تنزيلها من متجر رسمي.

عدد كبير جدًا من الأذونات غير الضرورية

في حالة 57 ملحقًا مشبوهًا التي تم العثور عليه في سوق Chrome الإلكتروني، كانت العلامة الرئيسية للنية الخبيثة هي النطاق الواسع للأذونات المطلوبة، مثل الوصول إلى ملفات تعريف الارتباط – بما في ذلك أذونات المصادقة.

من الناحية العملية، يسمح هذا للمهاجمين بسرقة ملفات تعريف الارتباط الخاصة بالجلسة من أجهزة الضحايا، وتُستخدم ملفات تعريف ارتباط الجلسة هذه لتجنب إدخال كلمة مرور في كل مرة يزورون فيها موقع ويب. وتتيح ملفات تعريف الارتباط هذه أيضًا للمحتالين تسجيل الدخول إلى الحسابات الشخصية للضحايا على شبكات التواصل الاجتماعي أو المتاجر الإلكترونية.

Browser Checkup for Chrome by Doctor هو أحد الملحقات المشبوهة التي تتنكر في شكل “مكافحة فيروسات” للمستعرض. المصدر

بالإضافة إلى ذلك، تمنح الأذونات المطلوبة الملحقات الخبيثة مجموعة من القدرات المثيرة للاهتمام، بما في ذلك:

- تتبع إجراءات المستخدم في Chrome

- تغيير محرك البحث الافتراضي وتعديل نتائج البحث

- حقن وتنفيذ البرامج النصية في الصفحات التي يزورها المستخدمون

- تفعيل التتبع المتقدم لإجراءات المستخدم عن بعد

كيف بدأ التحقيق

بدأ الباحث في الأمن السيبراني جون تاكنر في تتبع الملحقات المشبوهة بعد فحص التعليمات البرمجية لأحدها الذي يسمى: Fire Shield Extension Protection. واكتشف تاكنر في البداية هذا الملحق لأنه نُشر في متجر Chrome الرسمي بشكل مخفي – لم يظهر في نتائج البحث وكان الوصول إليه متاحًا فقط عبر رابط مباشر إلى الصفحة في سوق Chrome الإلكتروني.

لاحظ أن الملحقات والتطبيقات المخفية في المتاجر الرسمية ليست أمرًا غير مألوف. وتسمح المنصات الكبيرة للمطورين بإخفائها عن أعين المستخدمين العاديين. وعادة ما تكون هذه الممارسة حكرًا على مالكي البرامج الخاصة بالشركات، والمخصصة للاستخدام فقط من قبل موظفي شركة معينة. وهناك سبب وجيه آخر لإخفاء منتج ما عندما لا يزال في مرحلة التطوير.

ومع ذلك، يمكن استبعاد كلا هذين التفسرين في حالة Fire Shield Extension Protection، الذي يتباهى بأكثر من 300000 مستخدم: هل هذه أداة خاصة بالشركات في مرحلة التطوير مع قاعدة مستخدمين كهذه؟ غير محتمل.

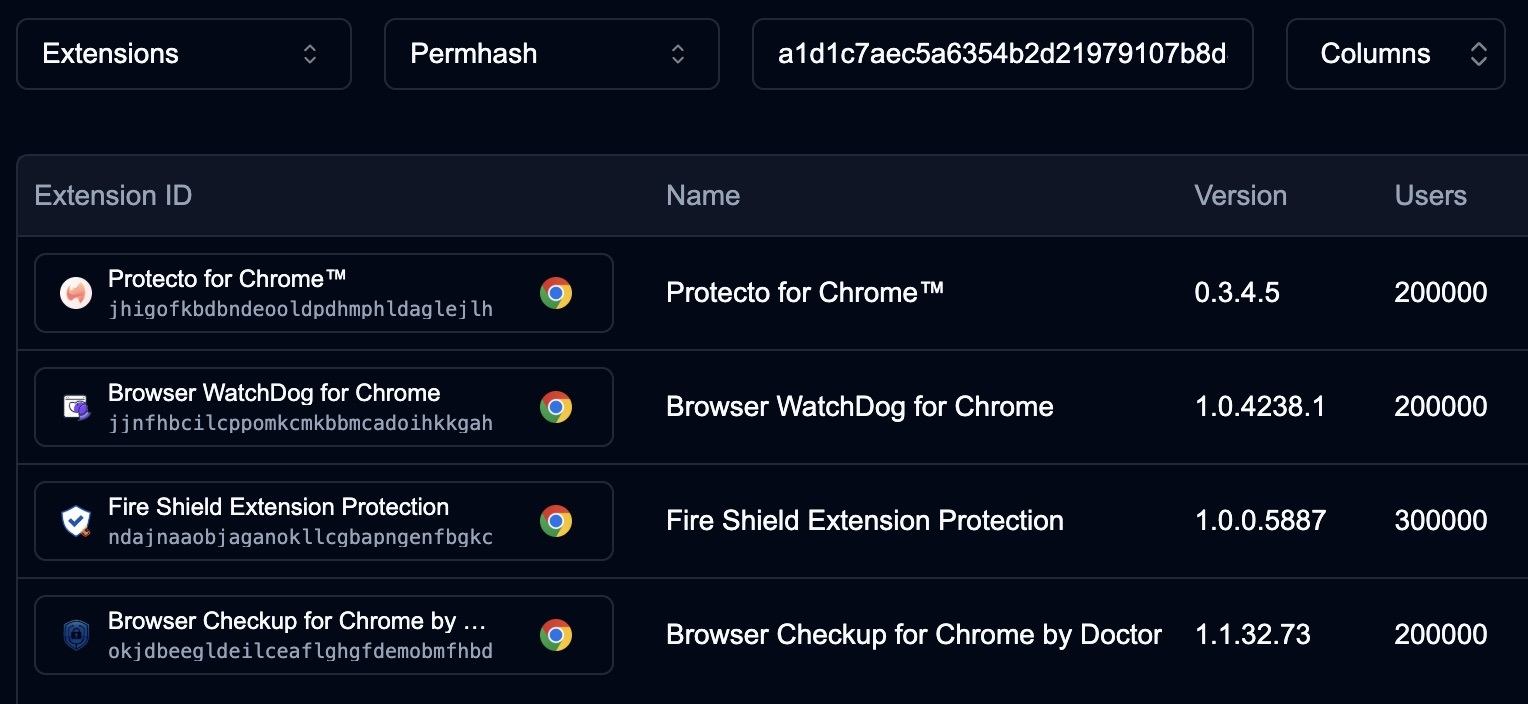

ملحقات مشبوهة لدى كل منها من 200 ألف إلى 300 ألف مستخدم. المصدر

علاوة على ذلك، لم تتناسب ميزات المكون الإضافي مع ملف تعريف الحل المؤسسي المتخصص للغاية: ذكر الوصف أن Fire Shield يتحقق من الأذونات التي تطلبها الملحقات الأخرى التي يتم تثبيتها بواسطة المستخدم، ويحذر من المكونات الإضافية غير الآمنة.

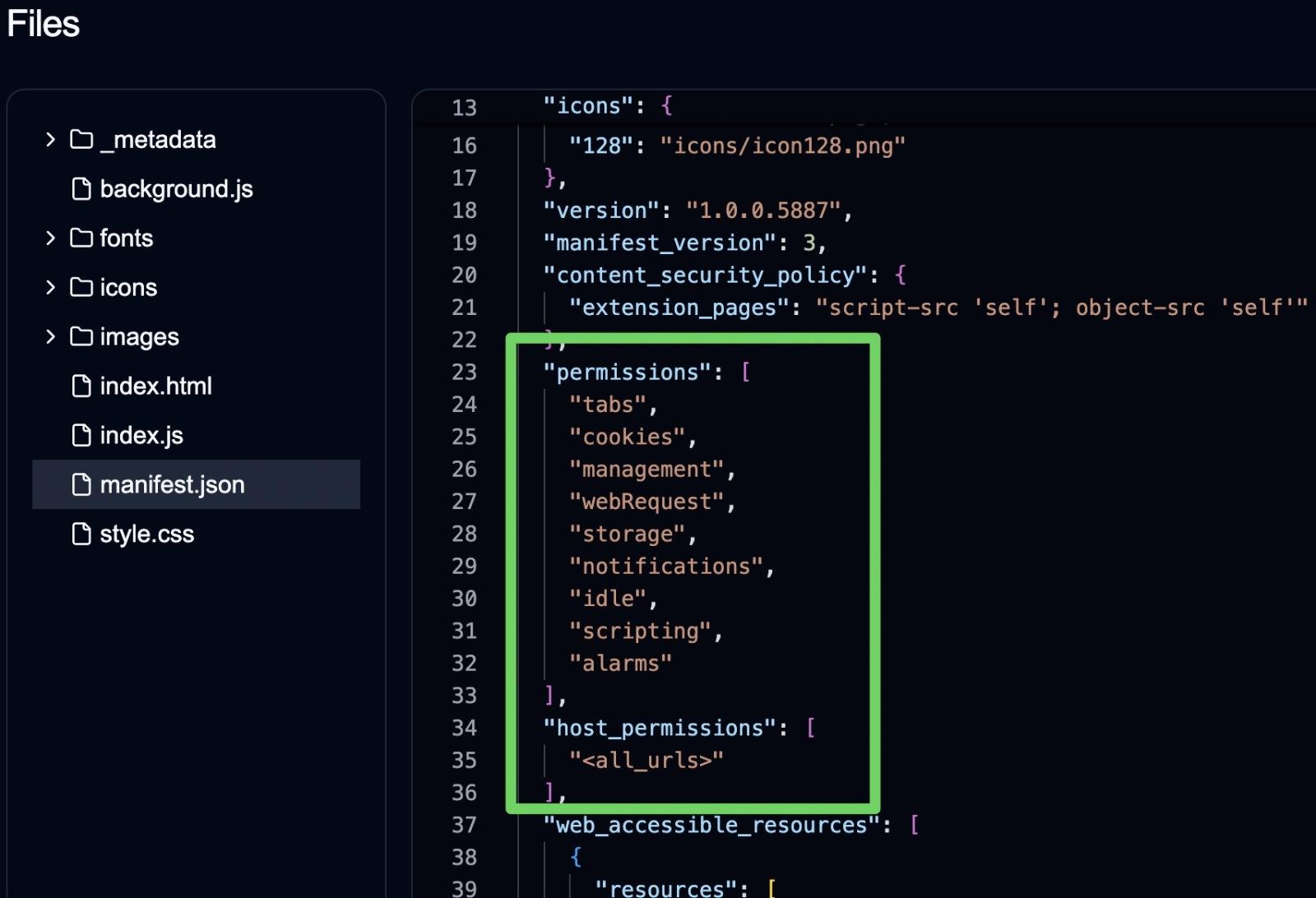

لتنفيذ هذه المهام، كان الملحق يحتاج فقط إلى إذن لاستخدام واجهة برمجة تطبيقات chrome.management، والذي كان سيسمح له بالحصول على معلومات عن المكونات الإضافية المثبتة الأخرى وإدارتها. لكن Fire Shield أراد حقوقًا أوسع بكثير، والتي ذكرناها أعلاه مع وصف للتهديدات المرتبطة بهذا المستوى من الوصول.

يتطلب المكون الإضافي المريب أذونات كثيرة جدًا – بما في ذلك الوصول إلى جميع المواقع وملفات تعريف الارتباط ونشاط المستخدم. المصدر

57 ملحقًا مخفية كأدوات شرعية

أثناء تحليل Fire Shield Extension Protection، وجد تاكنر دليلًا أدى إلى 35 مكونًا إضافيًا مشبوهًا. ومن بين الروابط المستخرجة من التعليمات البرمجية للملحق، لاحظ نطاقًا يسمى unknow[.]com (يبدو أنه خطأ إملائي لكلمة “unknown”). ويعتبر الخطأ المطبعي في النطاق بمثابة علامة حمراء لأي خبير في الأمن السيبراني، لأنها خدعة شائعة يستخدمها المحتالون، على أمل ألا يلاحظها الضحية.

باستخدام أداة خاصة، عثر تاكنر 35 ملحقًا إضافيًا مرتبطة بالمجال المشبوه نفسه. وكانت هناك الكثير من القواسم المشتركة بين أسماء الملحقات، مما يؤكد وجود صلة بينها. وقد طالبت جميعها بحقوق وصول واسعة النطاق لا تتطابق مع الوصف المذكور.

![ملحقات مرتبطة بالمجال المشبوه unknow[.]com](https://media.kasperskydaily.com/wp-content/uploads/sites/38/2025/06/19134845/suspicious-chrome-extensions-with-6-million-installs-4.jpg)

الملحقات المرتبطة بالمجال unknow[.]com، الذي أدى إلى بدء تحقيق جون تاكنر. المصدر

تحتوي معظم الملحقات المشبوهة التي عثر عليها تاكنر على مجموعة قياسية إلى حد ما من الميزات الموصوفة: حظر الإعلانات، وتحسين نتائج البحث، وحماية خصوصية المستخدم. ومع ذلك، في الواقع، افتقر العديد منها إلى التعليمات البرمجية لأداء هذه المهام. جاءت بعض الملحقات جميعها من الشركات نفسها.

قاد البحث تاكنر إلى اكتشاف 22 مكونًا إضافيًا مشبوهًا، كان بعضها متاحًا للجمهور (غير مخفي). وإليك القائمة الكاملة لها – نذكر أدناه فقط الملحقات المخفية التي حققت أكبر عدد من التنزيلات:

- Fire Shield Extension Protection (300000 مستخدم)

- Total Safety for Chrome (300000 مستخدم)

- Protecto for Chrome (200000 مستخدم)

- Securify for Chrome (200000 مستخدم)

- Choose Your Chrome Tools (200000 مستخدم)

الخلاصة

تشير جميع الأدلة إلى أن المهاجمين يخفون مكوناتهم الإضافية الخبيثة لتجنب اكتشافها من قبل مشرفي المتاجر الرسمية. وفي الوقت نفسه، غالبًا ما يتم توزيع هذه الملحقات من خلال إعلانات البحث أو المواقع الضارة.

لم يجد الباحثون أي حالات لملحقات مشبوهة تم اكتشافها تسرق كلمات مرور المستخدم أو ملفات تعريف الارتباط. وبعد دراسة تفصيلية للتعليمات البرمجية، بالإضافة إلى سلسلة من التجارب، خلصوا إلى أن التتبع الموسع لنشاط المستخدم لا يبدأ على الفور لكن بعد مرور بعض الوقت على تثبيت الملحق، ويمكن إطلاقه بواسطة أمر من خادم بعيد.

تقودنا طبيعة التعليمات البرمجية الخاصة بها، وخيار التحكم عن بُعد ، وأنماط سلوكها المتكررة، والوظائف المضمنة إلى استنتاج أن جميع الملحقات تنتمي إلى عائلة برامج التجسس أو برامج سرقة البيانات نفسها. ولذلك، ننصحك بما يلي:

- افحص جهازك للبحث عن الملحقات المشبوهة (انظر القائمة الكاملة).

- قم بتنزيل الملحقات التي تحتاجها بالفعل فقط؛ وتحقق بشكل دوري من القائمة في المستعرض الخاص بك، واحذف أي ملحقات غير مستخدمة أو مشبوهة على الفور.

- قم بتثبيت حل أمان موثوق على جميع أجهزتك لتحذيرك من أي خطر في الوقت المناسب.

تعد المكونات الإضافية للمستعرض أكثر خطورة مما تبدو عليه. اقرأ أيضًا:

- الملحقات الخبيثة في سوق Chrome الإلكتروني

- ملحقات Chrome الخطيرة

- امتدادات المتصفح: أكثر خطورة مما تعتقد

- ملحقات المستعرض الخطيرة

الملحقات

الملحقات

النصائح

النصائح