اكتشفنا مؤخرًا حملة خبيثة جديدة تستخدم منهجًا مثيرًا للاهتمام إلى حد ما. ينشئ المهاجم نسخًا موقعة خاصة به من أداة وصول عن بُعد (RAT) شرعية. ولتوزيعها، يستخدمون خدمة مدعومة بالذكاء الاصطناعي لإنشاء صفحات ويب خبيثة بكميات كبيرة، تنتحل صفة مواقع رسمية لتطبيقات مختلفة بشكل مُقنع.

تابع القراءة لمعرفة طريقة عمل هذا الهجوم، ولماذا تمثل خطرًا بشكل خاص على المستخدمين، وكيف تحمي نفسك.

كيف يعمل الهجوم

يستغل المهاجم على ما يبدو عدة طرق لبدء هجماته. أولاً، يعتمد بوضوح على وصول عدد كبير من المستخدمين إلى صفحاته المزيفة عبر عمليات بحث بسيطة على Google. وذلك لأن عناوين المواقع المزيفة تتطابق عادةً – أو تكون قريبة جدًا من – ما يبحث عنه المستخدمون.

بالنظر في نتائج بحث Google، يمكنك أحيانًا اكتشاف مجموعة من مواقع Pokémon المزيفة التي تنتحل صفة المواقع الشرعية. وفي هذه الحالة تحديدًا، ننظر إلى نسخ مقلدة من موقع Polymarket.

ثانيًا، يستخدم حملات البريد الإلكتروني الخبيثة كبديل. ,في هذا السيناريو، يبدأ الهجوم عندما يتلقى المستخدم رسالة بريد إلكتروني تحتوي على رابط يؤدي إلى موقع ويب مزيف. وقد يبدو المحتوى على النحو التالي:

أعزائي حاملي عملة $DOP،

أُغلقت نافذة الترحيل من DOP-v1 إلى DOP-v2 رسميًا، مع ترحيل أكثر من 8 مليارات رمز بنجاح.

يسرنا أن نعلن أن بوابة المطالبة الخاصة بـ DOP-v2 مفتوحة الآن!

يمكن لجميع حاملي عملة $DOP الآن زيارة البوابة للمطالبة برموزهم بأمان والدخول إلى المرحلة التالية من المنظومة.

اطلب رموز DOP-v2 الخاصة بك الآن على https://migrate-dop{dot}org/

مرحبًا بكم في DOP-v2 - يبدأ اليوم فصل أقوى وأكثر ذكاءً وأكثر مكافأة.

شكرًا لكونك جزءًا من هذه الرحلة.

فريق DOP

تنتحل بعض الصفحات الخبيثة التي اكتشفناها في هذه الحملة صفة مواقع الويب لتطبيقات إدارة كلمات المرور أو برامج مكافحة الفيروسات. ومن الواضح أن محتواها مُصمم لتخويف المستخدم بتحذيرات وهمية حول نوع من المشكلات الأمنية.

لذلك، يستغل المهاجمون أيضًا تكتيكًا معروفًا باسم برامج التخويف: وهو فرض تطبيق غير آمن على المستخدمين تحت ستار توفير الحماية من تهديد وهمي.

تحذر صفحة مزيفة لبرنامج Dashlane من “تعرض لبيانات التعريف الخاصة بالتشفير عالي الخطورة يؤثر على مزامنة ترحيل السحابة” – أياً كان ما يعنيه ذلك. وبالطبع، لا يمكنك إصلاح المشكلة ما لم تقم بتنزيل شيء ما.

مواقع ويب مزيفة تم إنشاؤها باستخدام Lovable

على الرغم من الاختلافات في المحتوى، تشترك مواقع الويب المزيفة المتورطة في هذه الحملة الخبيثة في العديد من الميزات المشتركة. فبادئ ذي بدء، يتم بناء معظم عناوينها وفقًا للصيغة {popular app name} + desktop.com – وهو عنوان URL يتطابق بشكل وثيق مع عبارة بحث شائعة وواضحة.

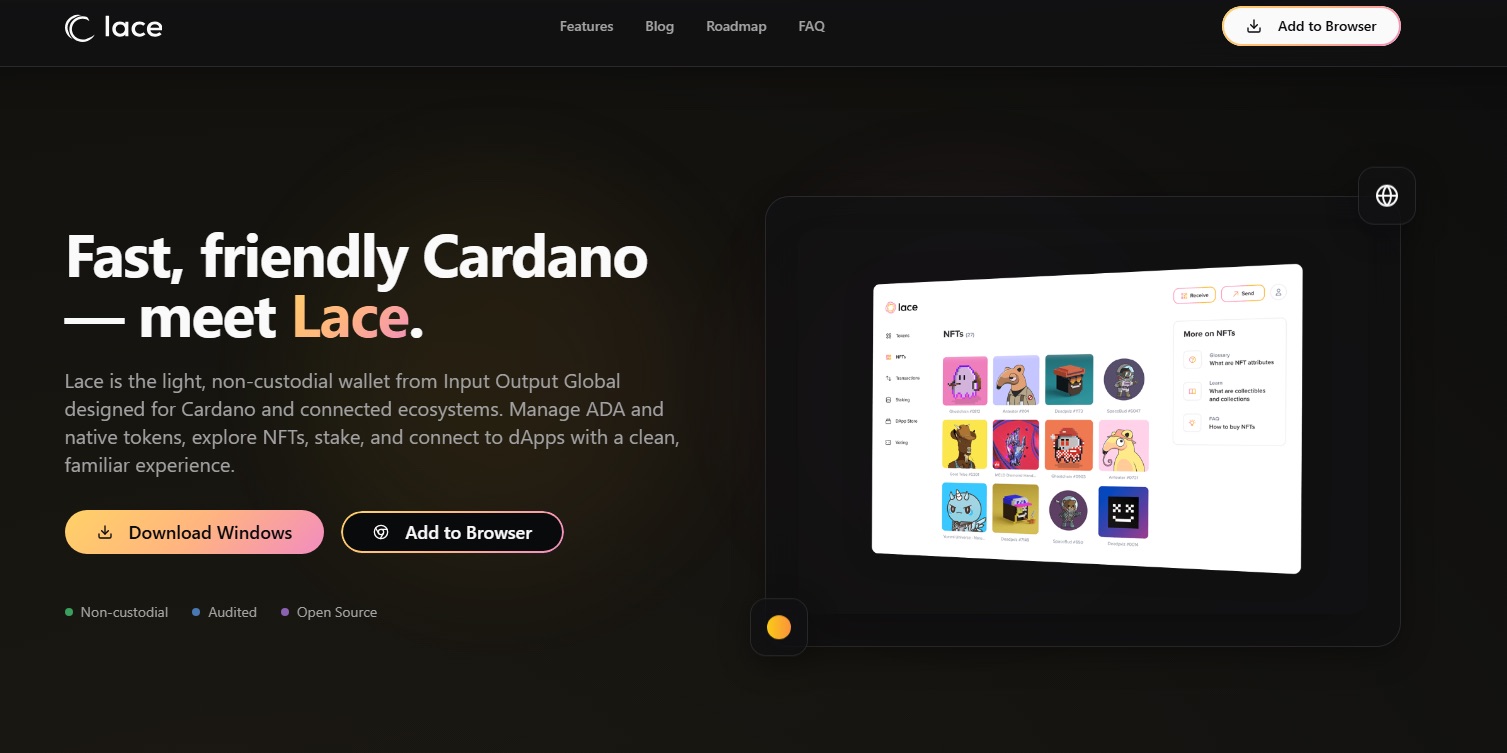

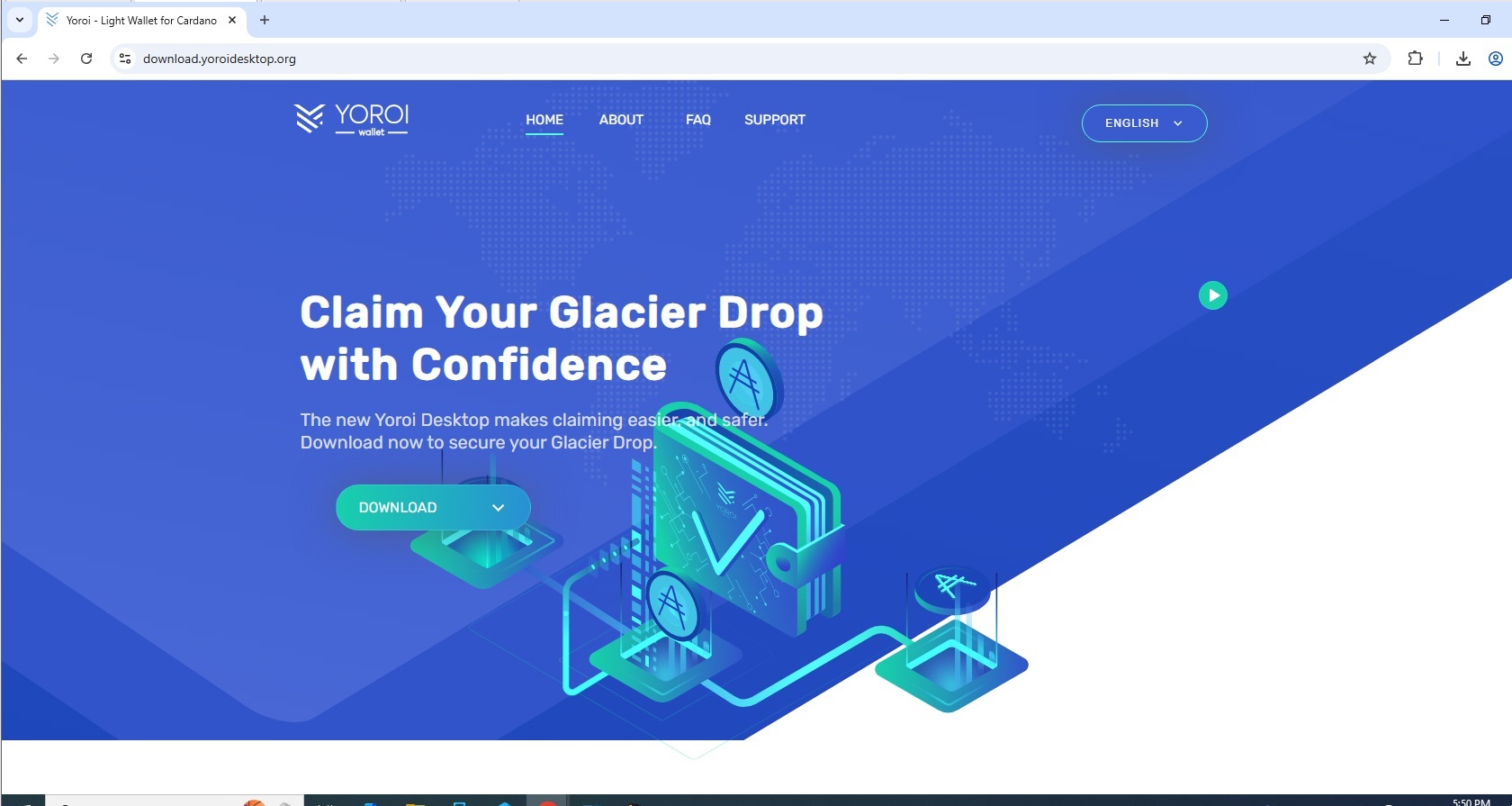

علاوة على ذلك، تبدو الصفحات المزيفة نفسها احترافية للغاية. ومن المثير للاهتمام أن مظهر المواقع المزيفة لا يطابق تمامًا تصميم المواقع الأصلية – فهي ليست نسخًا طبق الأصل مباشرة. وبدلاً من ذلك، فهي اختلافات مقنعة جدًا حول الموضوع ذاته. وكمثال على ذلك، يمكننا إلقاء نظرة على بعض النسخ المزيفة من صفحة محفظة Lace للعملات المشفرة. وتبدو واحدة منها بهذا الشكل:

تبدو النسخة الأخرى على هذا النحو:

تبدو هذه المواقع المزيفة شبيهة جدًا بموقع ويب Lace الأصلي، لكنها تختلف عنه في العديد من الجوانب الواضحة.

تتشابه الإصدارات المزيفة من بعض النواحي مع موقع ويب Lace الأصلي، بينما تختلف في نواحٍ أخرى. المصدر

اتضح أن المهاجمين قاموا بتحويل أداة بناء مواقع ويب مدعومة بالذكاء الاصطناعي إلى سلاح لإنشاء الصفحات المزيفة. ولأن المهاجمين اختصروا الطريق وتركوا عن غير قصد بعض الآثار الدالة الواضحة، تمكنا من تحديد الخدمة التي يستغلونها بالضبط: Lovable.

سمح لهم استخدام أداة الذكاء الاصطناعي بتقليل الوقت اللازم لإنشاء موقع مزيف بشكل كبير – وضخ نسخ مزورة على نطاق صناعي.

أداة الإدارة عن بُعد Syncro

هناك سمة أخرى مشتركة للمواقع المزيفة المتورطة في هذه الحملة وهي أنها توزع جميعها الحمولة الخبيثة نفسها بالضبط. ولم ينشئ المهاجم الخبيث فيروس حصان طروادة خاص به، ولم يشترِ واحدًا من السوق السوداء. وبدلاً من ذلك، يستخدم نسخة خاصة به تم إعدادها من أداة وصول عن بعد شرعية تمامًا، وهي Syncro.

يسهل التطبيق الأصلي المراقبة المركزية والوصول عن بُعد لفرق دعم تكنولوجيا المعلومات في الشركات ومزودي الخدمات المدارة. وتعد خدمات Syncro غير مكلفة نسبيًا، حيث تبدأ من 129 دولارًا في الشهر مع عدد غير محدود من الأجهزة المدارة.

في الوقت ذاته، تمتلك الأداة بعض الإمكانيات الجدية: بالإضافة إلى مشاركة الشاشة، توفر الخدمة أيضًا تنفيذ الأوامر عن بُعد، ونقل الملفات، وتحليل السجلات، وتحرير سجل النظام، وإجراءات أخرى في الخلفية. ومع ذلك، فإن الجاذبية الرئيسية لأداة Syncro تكمن في عملية التثبيت والاتصال المبسّطة. ويتعين على المستخدم – أو في هذه الحالة الضحية – تنزيل ملف التثبيت وتشغيله فقط.

منذ تلك اللحظة فصاعدًا، يتم التثبيت بالكامل في الخلفية، حيث يتم تحميل نسخة Syncro الخبيثة سرًا على جهاز الكمبيوتر. ونظرًا لأن نسخة هذا الإصدار تحتوي على رمز CUSTOMER_ID الخاص بالمهاجم مُرمّزًا بشكل ثابت، فإنه يكتسب على الفور سيطرة كاملة على جهاز الضحية.

تومض نافذة مُثبت Syncro على الشاشة لبضع ثوانٍ فقط، وقد يلاحظ المستخدم ذو العين الثاقبة فقط أن البرنامج الخاطئ قيد الإعداد.

بمجرد تثبيت أداة Syncro على جهاز الضحية، يكتسب المهاجمون وصولاً كاملاً ويمكنهم استخدامه لتحقيق أهدافهم. وبالنظر إلى السياق، يبدو أن هذه الأهداف تتمثل في سرقة مفاتيح محافظ العملات المشفرة من الضحايا وتحويل الأموال إلى حسابات المهاجمين الخاصة.

موقع مزيف آخر، هذه المرة لبروتوكول Liqwid DeFi. وعلى الرغم من أن Liqwid لا تقدم سوى تطبيق ويب، فإن الموقع المزيف يتيح للمستخدمين تحميل نسخ مخصصة لأنظمة Windows وmacOS وحتى Linux.

كيفية حماية نفسك من هذه الهجمات

تشكل هذه الحملة الخبيثة تهديدًا متزايدًا للمستخدمين لسببين رئيسيين. أولاً، تبدو المواقع المزيفة التي صُممت باستخدام خدمة الذكاء الاصطناعي احترافية للغاية، كما أن عناوين URL الخاصة بها ليست مشبوهة بشكل مفرط. وبالطبع، يختلف كل من تصميم الصفحات المزيفة والنطاقات المستخدمة بشكل ملحوظ عن المواقع الحقيقية، لكن هذا لا يتضح إلا عند إجراء مقارنة مباشرة. ومع ذلك، للوهلة الأولى، من السهل جدًا الخلط بين الموقع المزيف والموقع الأصلي.

ثانيًا، يستخدم المهاجمون أداة وصول عن بعد شرعية لإصابة المستخدمين. وهذا يعني أن اكتشاف الإصابة قد يكون صعبًا.

يحتوي حل الأمان الخاص بنا على حكم خاص باسم «Not-a-virus» (ليس فيروسًا) لمثل هذه الحالات. ويتم تعيين هذا الحكم، ضمن أشياء أخرى، عند اكتشاف أدوات وصول عن بعد مختلفة – بما في ذلك أداة Syncro الشرعية – على الجهاز. وبالنسبة لإصدارات Syncro المستخدمة لأغراض خبيثة، فإن حل الأمان الخاص بنا يكتشفها تحت اسم HEUR:Backdoor.OLE2.RA-Based.gen.

من المهم أن نتذكر أن برنامج مكافحة الفيروسات لن يحظر جميع أدوات الإدارة عن بُعد الشرعية بشكل افتراضي، لتجنب التداخل مع الاستخدام المتعمد. ولذلك، نوصي بأن تولي اهتمامًا وثيقًا بالإشعارات الصادرة عن الحل الأمان الخاص بك. وإذا رأيت تحذيرًا يفيد باكتشاف برنامج Not-a-virus (ليس فيروسًا) على جهازك، فخذ الأمر على محمل الجد، وتحقق على الأقل من التطبيق الذي أثار هذا التحذير.

إذا كان تطبيق Kaspersky Premium مثبتًا لديك، فاستخدم ميزة اكتشاف الوصول عن بُعد، وخيار إزالة التطبيق، إذا لزم الأمر، وهما متوفران ضمن اشتراكك المميز. وتكتشف هذه الميزة حوالي 30 من أشهر تطبيقات الوصول عن بُعد الشرعية، وإذا كنت تعلم أنك لم تقم بتثبيت أي منها بنفسك، فهذا مدعاة للقلق.

يكتشف Kaspersky Premium (ويسمح لك بإزالة) حتى النسخ الشرعية من Syncro وتطبيقات الوصول عن بُعد الأخرى.

توصيات إضافية:

- لا تقم بتنزيل التطبيقات من مصادر مشبوهة – خاصة على الأجهزة التي تم تثبيت تطبيقات مالية أو تطبيقات عملات مشفرة عليها.

- تحقق دائمًا جيدًا من عناوين الصفحات التي تزورها قبل تنفيذ أي إجراءات قد تكون خطيرة، مثل تحميل تطبيق أو إدخال بيانات شخصية.

- انتبه جيدًا للتحذيرات الصادرة عن برامج مكافحة الفيروسات ووسائل الحماية من التصيد الاحتيالي المضمنة في حلول الأمان الخاصة بنا.

فيروس حصان طروادة للوصول عن بعد

فيروس حصان طروادة للوصول عن بعد