إذا نشرت صورًا لتذاكر حفلة موسيقية على تطبيق Instagram بدون إخفاء الكود الشريطي، فقد يذهب شخص ما لمشاهدة الفرقة الموسيقية المفضلة لك بدلاً منك. وقد يحدث نفس الشيء إذا أخفيت الكود الشريطي ولكن باستخدام الأداة غير المناسبة.

وفي ضوء ما سبق، لا يُعد تذكُّر حجب الكود الشريطي بالطريقة الصحيحة قبل التباهي بالتذاكر أمرًا صعبًا. وهذا أمر مختلف تمامًا عند نشر صورة عبر الإنترنت بدون ملاحظة ظهور تذكرة، أو فرضًا، ظهور ورقة ملاحظات ملصقة تتضمن كلمات المرور في الإطار عن طريق الخطأ. فيما يلي حالات عديدة عندما أقدم أشخاص على نشر بيانات سرية عبر الإنترنت بدون إدراك لذلك.

1. نشر صور أمام خلفية لكلمات مرور

تعتبر الصور ومقاطع الفيديو الملتقطة في المكاتب أو المرافق الأخرى وسيلة شائعة للغاية أكثر مما تعتقد للكشف عن كلمات المرور والأسرار. عند أخذ لقطات مصورة للزملاء، ينتبه القليل من الأشخاص إلى الخلفية، وقد تكون النتيجة محرجة — وقد تصل حتى مستوى الخطورة.

الاستخبارات العسكرية (الافتقار إلى حس الاستخبارات)

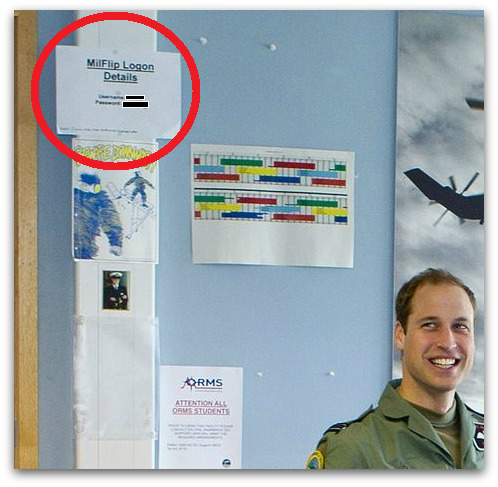

في عام2012، واجه سلاح الجو الملكي البريطاني مشكلة كبيرة، ولفترة طويلة. فقد ظهر بجانب تقرير مصور للأمير ويليام، وقد كان يخدم في وحدة سلاح الجو الملكي حينها، بيانات تسجيل الدخول إلى المنشورات الإعلامية للطيران العسكري (MilFLIP) علنًا. كان اسم المستخدم وكلمة المرور على قطعة ورقية تزيِّن الجدار خلف دوق كامبريدج.

وبعد فترة وجيزة من النشر على الموقع الإلكتروني الرسمي للعائلة الملكية، استُبدِلَت الصور بنسخ منقحة، وبعدها تم تغيير بيانات الاعتماد المسرّبة. ولا يُعرَف ما إذا تم تثبيتها على الجدار مرة أخرى.

[ بيانات تسجيل الدخول الخاصة بالمنشورات الإعلامية للطيران العسكري “MilFLIP” ظاهرة كتزيين داخلي. Source]

[ بيانات تسجيل الدخول الخاصة بالمنشورات الإعلامية للطيران العسكري “MilFLIP” ظاهرة كتزيين داخلي. Source]

كانت واقعة الأمير ويليام نادرة وفريدة من نوعها. شارك أيضًا أفراد عسكريون أقل شهرة أسرارًا عبر الإنترنت، بمساعدة الصحافة وبدونها على السواء. على سبيل المثال، نشر أحد الضباط صورة شخصية على شبكات التواصل الاجتماعي أمام خلفية لشاشات عرض مشغلة وتعرض معلومات سرية. عوقب الجندي بعقوبة طفيفة بالإضافة إلى “إعادة التعليم والتدريب.”

التسريب أثناء البث المباشر

في عام 2015، وقعت شركة التلفاز الفرنسية “TV5Monde” ضحية هجوم إلكتروني. قام أفراد مجهولو الهوية باختراق الموقع الإلكتروني وصفحة Facebook للمؤسسة وتشويههما، كما قطعوا البث لعدة ساعات.

حوَّلت الأحداث اللاحقة القصة إلى مهزلة. فقد أجرى موظف في TV5Monde مقابلة مع مراسلين عن الهجوم — أمام خلفية لكلمات مرور ملفات التعريف على وسائط التواصل الاجتماعي الخاصة بالشركة. كان النص في الصور صعب القراءة، ولكن استطاع متحمسون للأمر الحصول على كلمة المرور لحساب YouTube الخاص بشركة TV5Monde.

وفي نفس الوقت، كان الأمر بمثابة درس عن كيفية عدم إنشاء كلمة مرور: فقد تبيَّن أن العبارة السرية المشار إليها “lemotdepassedeyoutube”، كانت حرفيًا، بعد الترجمة من اللغة الفرنسية، بمعنى “كلمة مرور “youtube “youtubepassword”.ولحسن الحظ، نجا حساب YouTube والحسابات الأخرى للشركة بدون ضرر. على الرغم من ذلك، تطرح قصة خلفية كلمات المرور بعض الأفكار للنظر بها بشأن الهجوم الإلكتروني الأولي.

[ يجري موظف TV5Monde مقابلة أمام خلفية لكلمات المرور. Source]

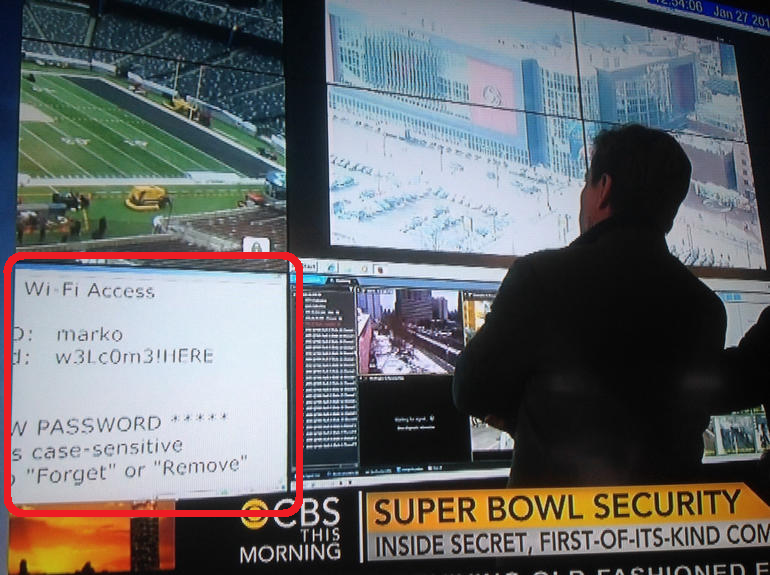

وقعت حادثة مشابهة قبل مباراة “Super Bowl XLVIII” في عام 2014، عندما ظهرت بيانات تسجيل الدخول إلى شبكة الإنترنت اللاسلكي “Wi-Fi” الداخلية الخاصة بالملعب على عدسات مصور التلفاز. وما يضيف السخرية إلى الموقف، أن تأتي اللقطات من مركز القيادة المسؤول عن تأمين الفعالية.

بيانات تسجيل الدخول لشبكة الإنترنت اللاسلكي “Wi-Fi” معروضة على الشاشة في مركز قيادة الملعب. Source]

2.استخدام أجهزة تعقب اللياقة البدنية

قد تمكِّن الأجهزة التي تستخدمها لمراقبة حالتك الصحية شخصًا ما من مراقبتك بشكل جيد للغاية، وقد يتمكَّن حتى من استخراج بيانات سرية مثل رمز التعريف الشخصي للبطاقة الائتمانية من خلال حركات يديك. في الحقيقة، السيناريو الأخير غير واقعي إلى حد ما.

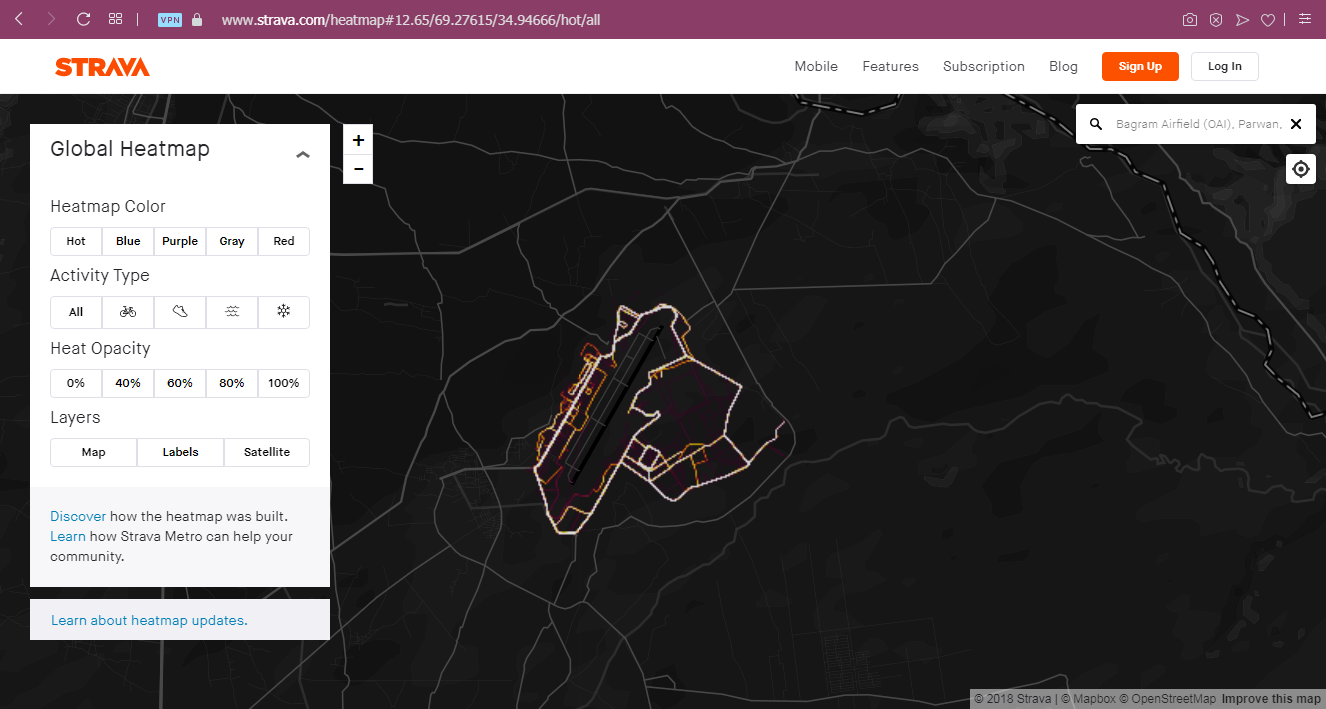

ولكن تُعد تسريبات البيانات لمواقع مرافقة سرية، للأسف، أمرًا واقعيًا تمامًا. على سبيل المثال، يحدد تطبيق اللياقة البدنية Strava، الذي يتضمن قاعدة مستخدمين تصل لأكثر من 10 ملايين، علامات بمسارات ركض المستخدمين على خريطة عامة. بالإضافة إلى أن التطبيق يوفر إضاءة للقواعد العسكرية.

وعلى الرغم من إمكانية تهيئة التطبيق على إخفاء المسارات عن أعين المتطفلين، إلا أنه من الواضح عدم دراية جميع المستخدمين العسكريين بتلك النواحي الفنية.

:عرض تحركات أحد الجنود في قاعدة عسكرية في الولايات المتحدة في أفغانستان على الخريطة الحرارية “Strava”. Source

واستنادًا إلى خطر وقوع تسريبات جديدة، ففي عام 2018 قررت وزارة الدفاع الأمريكية “البنتاغون” ببساطة منع جنود الولايات المتحدة المنتشرين من استخدام أجهزة تعقب اللياقة البدنية. وبالتأكيد بالنسبة لهؤلاء الأشخاص الذين لم يحدث أن يقضوا أيامهم في قواعد عسكرية خاصة بالولايات المتحدة، قد يكون هذا الحل مبالغة شديدة. ولكن في جميع الأحوال، نوصي باستغراق الوقت لتهيئة إعدادات الخصوصية في تطبيقات اللياقة البدنية الخاصة بك.

3.بث البيانات التعريفية

من السهل للغاية أن تنسى (أو ألا تعرف بالأساس) أنه قد يتم إخفاء الأسرار أحيانًا في معلومات متعلقة بالملفات، أو البيانات التعريفية. وعلى وجه الخصوص، تتضمن الصور الفوتوغرافية في كثير من الأحيان إحداثيات من المكان الذي التُقطت فيه.

في عام 2007، قام جنود في الولايات المتحدة (يبدو وجود نمط متطور هنا) بنشر صور عبر الإنترنت لطائرات مروحية تصل إلى قاعدة في العراق. تضمنت البيانات التعريفية الإحداثيات المحددة للموقع. ووفقًا لإحدى الروايات، فقد استخدمت المعلومات لاحقًا في هجمة للعدو مما كلَّف الولايات المتحدة أربع طائرات مروحية.

4. المشاركة الزائدة على وسائط التواصل الاجتماعي

يمكنك معرفة بعض الأسرار ببساطة من خلال النظر إلى أصدقاء الشخص. على سبيل المثال، إذا بدأ مندوبو المبيعات من منطقة محددة في الظهور فجأة في قائمة أصدقاء مدير شركة، فيمكن للمنافسين استنتاج أن المؤسسة تبحث عن أسواق جديدة وتحاول تحقيق منافع من خلالها بشكل سري.

في عام 2011، قامت Sharon Machlis، صحفية في موقع Computerworld بتنفيذ تجربة لتجميع المعلومات من تطبيق LinkedIn. خلال 20 دقيقة فحسب من البحث عبر الموقع، اكتشفت عدد مديري المنتديات عبر الإنترنت الخاصة بشركة “Apple”، وتكوين البنية التحتية لقسم الموارد البشرية للشركة، وأكثر من ذلك.

وكما أقرَّت الكاتبة، فلم تجد أي شيء مثل سر تجاري، على الرغم من أن شركة Apple نفسها تفتخر بالتعامل مع الخصوصية بالمزيد من الأهمية أكثر من الشركات العادية. وفي نفس الوقت، من خلال الواجبات الوظيفية لنائب رئيس شركة HP، وكما هو وارد أيضًا على LinkedIn، يمكن لأي شخص معرفة الخدمات السحابية التي كانت تعمل عليها الشركة.

كيفية تجنب تسرّب البيانات عن غير قصد

قد يشارك الموظفون الكثير عن شركتك بشكل غير متعمد. ضع قواعد صارمة بخصوص نشر المعلومات عبر الإنترنت للحفاظ على أسرارك بعيدة عن المعرفة العامة، وأبلغ جميع زملائك:

• عند التقاط الصور ومقاطع الفيديو لنشرها على وساط التواصل الاجتماعي، فينبغي التأكد من عدم ظهور أي شيء داخل الإطار ينبغي عدم ظهوره. وينطبق نفس الشيء على الصور الفوتوغرافية أو الأفلام الخاصة بك أو بمكتبك. لا يهتم الصحفيون، ولكنك قد تتعرض للمعاقبة أو الانتقادات إذا تم تداول كلمات المرور الخاصة بك عبر الإنترنت. حافظ على التقاط الصور في أماكن مخصصة لهذا الغرض تحديدًا. إذا لم يُخصص مكان لذلك، فعلى الأقل ينبغي تفقد الجدران والمكاتب مسبقًا.

• انتبه أيضًا إلى ما قد يراه الآخرون من خلفك أثناء مكالمات الفيديو أو الاجتماعات عن بُعد، حتى إذا كنت تتحدث مع زملائك أو شركائك.

• ينبغي إخفاء جهات الاتصال الشخصية الحساسة والخاصة بالأعمال التجارية في وسائط التواصل الاجتماعي. وتذكَّر أن المنافسين والمحتالين والمتربصين بشكل عام قد يستخدموا تلك المعلومات ضدك.

• وقبل نشر ملف، احذف الملفات التعريفية الخاصة به. يمكنك القيام بذلك من خصائص الملف على أجهزة الكمبيوتر بنظام Windows، وبالنسبة للهواتف الذكية، توجد تطبيقات خاصة. لا يحتاج القرَّاء لديك لمعرفة أين التُقطت الصورة أو صاحب جهاز الكمبيوتر الذي تم إنشاء الملف عليه.

• وفكِّر قبل التباهي ما إذا كانت نجاحات العمل من الأسرار التجارية بالفعل. وكحد أدنى، قد لا يكون من الحكمة إلقاء الضوء على إنجازاتك بالتفصيل الدقيق.

كما ينبغي أن يدرك الموظفون بوضوح ما المعلومات السرية، وأن يعرفوا كيفية التعامل معها. توفر منصتنا للتوعية الأمنية الآلية دورة تدريبية مخصصة عن هذا الموضوع.

الخصوصية

الخصوصية

النصائح

النصائح