تعتبر الرغبة في عدم الكشف عن الهوية على الإنترنت قديمة قدم الإنترنت نفسه. و في الماضي، كان المستخدمون يعتقدون أن الاختباء وراء اسم مستعار يعني أن بإمكانهم سب جيرانهم في المنتديات المحلية دون عقاب. والآن، يمكن التعرف على هؤلاء المتصيدون في ثوانٍ معدودة. ومنذ تلك الأيام الأولى، قفزت التكنولوجيا قفزة نوعية: ظهرت الشبكات الموزعة والمستعرضات المجهولة وغيرها من أدوات الخصوصية. وكان من بين هذه الأدوات، التي تم الترويج لها بشكل كبير قبل عقد من الزمن من قبل المقاول السابق لوكالة الأمن القومي إدوارد سنودن، مستعرض Tor، حيث يشير “TOR” إلى اختصار لكلمات “The Onion Router”.

لكن في عالم اليوم، هل يستطيع مستعرض Tor حقًا توفير إخفاء الهوية بالكامل؟ وإذا لم يحدث ذلك، فهل يجب أن ننسى كل شيء عن إخفاء الهوية والاعتماد على مستعرض عادي مثل Google Chrome؟

كيف يتم تحديد هوية مستخدمي Tor

إذا كان مستعرض Tor جديدًا عليك، فاطلع على مقالتنا القديمة منذ زمن بعيد. وأجبنا فيها على بعض الأسئلة الشائعة: كيف يضمن المستعرض إخفاء الهوية، ومن يحتاج إليه، وما الذي يفعله الناس عادةً على الويب المظلم. باختصار، يخفي Tor هوية حركة المستخدم من خلال شبكة موزعة من الخوادم، تسمى العُقد. ويتم تشفير حركة مرور شبكة الاتصال بالكامل بشكل متكرر لأنها تمر عبر عدد من العُقد بين جهازي كمبيوتر متصلين. ولا توجد عقدة واحدة تعرف عنواني المصدر والوجهة لحزمة البيانات، ولا يمكنها الوصول إلى محتوى الحزمة. حسنًا، انتهى الاستطراد القصير – دعونا الآن ننتقل إلى التهديدات الأمنية الحقيقية التي تواجه عشاق إخفاء الهوية.

في سبتمبر، حددت أجهزة المخابرات الألمانية أحد مستخدمي Tor. كيف فعلوا ذلك؟ كان مفتاح نجاحهم هو البيانات التي تم الحصول عليها من خلال ما يسمى “تحليل التوقيت”.

كيف يعمل هذا التحليل؟ تراقب وكالات إنفاذ القانون عُقد الخروج لمستعرض Tor (العُقد النهائية في السلاسل التي ترسل حركة المرور إلى وجهتها). وكلما زاد عدد عُقد مستعرض Tor التي تراقبها السلطات، زادت فرصة إخفاء المستخدم لاتصاله بإحدى تلك العُقد الخاضعة للمراقبة. بعد ذلك، من خلال توقيت حزم البيانات الفردية وربط هذه المعلومات مع بيانات مزود خدمة الإنترنت، يمكن لجهات إنفاذ القانون تتبع الاتصالات المجهولة إلى مستخدم Tor النهائي – على الرغم من أن جميع حركة مرور البيانات في Tor مشفرة عدة مرات.

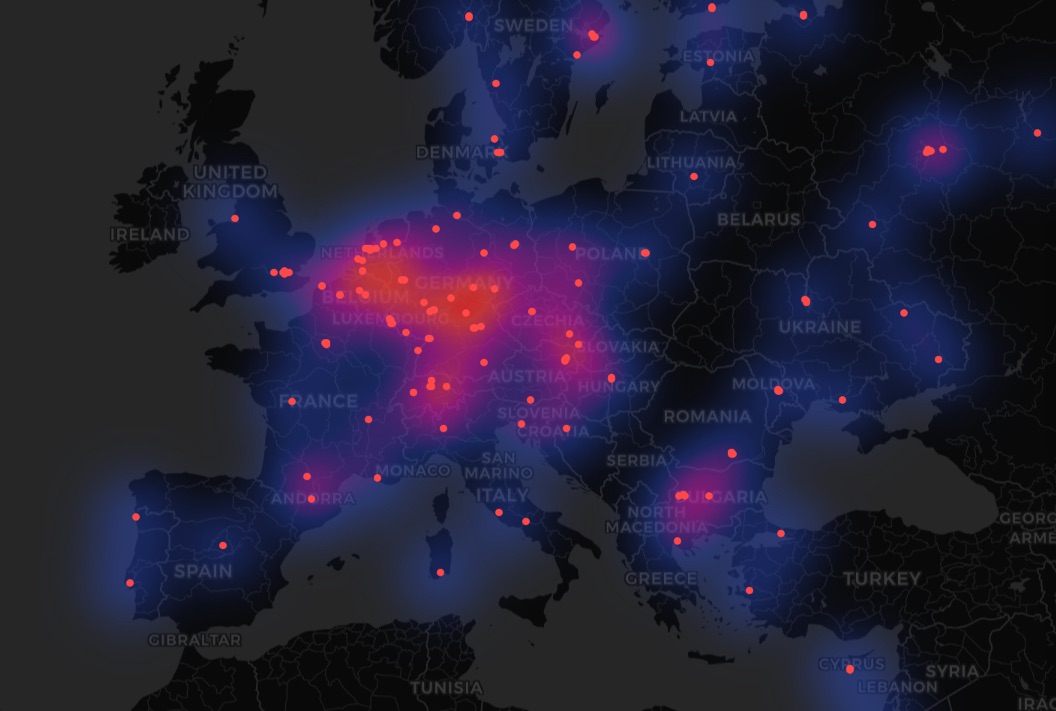

كانت العملية الموصوفة أعلاه، التي أدت إلى اعتقال مدير منصة الاعتداء الجنسي على الأطفال، ممكنة جزئيًا لأن ألمانيا تستضيف أكبر عدد من عُقد خروج Tor – حوالي 700. وتحتل هولندا المرتبة الثانية بحوالي 400 عقدة، وتأتي الولايات المتحدة في المرتبة الثالثة بحوالي 350 عقدة. وتضم البلدان الأخرى في أي مكان من بضعة عُقد إلى بضع عشرات. ولعب التعاون الدولي بين هذه الدول التي تتصدر عُقد الخروج دورًا هامًا في إزالة هوية مرتكب جريمة الاعتداء الجنسي على الأطفال. من الناحية المنطقية، كلما زاد عدد العُقد في بلد ما، زاد عدد العُقد التي يمكن أن يراقبها البلد، مما يزيد من احتمال القبض على المجرمين.

وتعد ألمانيا وهولندا من بين الدول الرائدة في عدد عُقد خروج Tor – ليس فقط في أوروبا لكن في جميع أنحاء العالم. المصدر

استجاب مشروع Tor بمنشور مدونة يناقش أمان المستعرض الخاص بهم. وخلص إلى أن المستعرض لا يزال آمنًا: كان الشخص الذي لم يتم إخفاء هويته مجرمًا (لماذا ستهتم السلطات أيضًا بذلك؟)، ويستخدم إصدارًا قديمًا من مستعرض Tor وتطبيق Ricochet للمراسلة. ومع ذلك، أشار مشروع Tor إلى أنه لم يتم منحه حق الوصول إلى ملفات الحالة، لذلك قد لا يكون تفسيرهم فيما يتعلق بأمان المستعرض الخاص بهم نهائيًا.

هذا النوع من القصص ليس جديدًا؛ ولطالما كانت مشكلة توقيت الهجمات معروفة لمشروع Tor ووكالات الاستخبارات والباحثين. لذلك على الرغم من أن طريقة الهجوم معروفة جيدًا، إلا أنها تظل ممكنة، وعلى الأرجح، سيتم التعرف على المزيد من المجرمين من خلال تحليل التوقيت في المستقبل. ومع ذلك، فإن هذه الطريقة ليست الوحيدة: في عام 2015، أجرى خبراؤنا بحثًا مكثفًا يوضح بالتفصيل طرقًا أخرى لمهاجمة مستخدمي Tor. وحتى لو أصبحت بعض هذه الأساليب قديمة في الأشكال المقدمة في تلك الدراسة، فإن مبادئ هذه الهجمات تظل كما هي دون تغيير.

“بشكل عام، من المستحيل أن يكون لديك إخفاء كامل للهوية، حتى مع مستعرض Tor”.

تفتح هذه العبارة “هل أنا مجهول تمامًا إذا استخدمت مستعرض Tor؟” في صفحة دعم مستعرض Tor. هنا، يقدم المطورون نصائح، لكن هذه النصائح في أحسن الأحوال يمكنها فقط زيادة فرص البقاء مجهول الهوية:

- تحكم في المعلومات التي تقدمها من خلال نماذج الويب. وننصح المستخدمين بعدم تسجيل الدخول إلى حساباتهم الشخصية على شبكات التواصل الاجتماعي، بالإضافة إلى عدم نشر أسمائهم الحقيقية وعناوين بريدهم الإلكتروني وأرقام هواتفهم والمعلومات المماثلة الأخرى على المنتديات.

- لا تستخدم برامج التورنت عبر مستعرض Tor. غالبًا ما تتجاوز برامج التورنت إعدادات الخادم الوكيل وتفضل الاتصالات المباشرة، التي يمكنها إلغاء هوية كل حركة المرور – بما في ذلك مستعرض Tor.

- لا تقم بتمكين أو تثبيت المكونات الإضافية للمستعرض. تنطبق هذه النصيحة أيضًا على المستعرضات العادية، حيث يوجد العديد من الملحقات الخطرة.

- استخدم إصدارات مواقع الويب التي تستخدم بروتوكول HTTPS. تنطبق هذه التوصية، بالمناسبة، على جميع مستخدمي الإنترنت.

- لا تفتح المستندات التي يتم تنزيلها من خلال مستعرض Tor أثناء الاتصال بالإنترنت. ويحذر مشروع Tor من أن مثل هذه المستندات قد تحتوي على ثغرات خبيثة.

مع كل هذه التوصيات، يُصدر مشروع Tor بشكل أساسي بيان إخلاء مسؤولية: “مستعرضنا مجهول الهوية، لكن إذا أسأت استخدامه، فربما تظل معرضًا للخطر”. وهذا أمر منطقي في الواقع – يعتمد مستوى إخفاء هويتك عبر الإنترنت بشكل أساسي على أفعالك كمستخدم – وليس فقط على القدرات الفنية للمستعرض أو أي أداة أخرى.

يوجد قسم آخر مثير للاهتمام على صفحة دعم Tor: “ما الهجمات المتبقية ضد توجيه onion؟” ويذكر على وجه التحديد الهجمات المحتملة باستخدام تحليل التوقيت مع ملاحظة أن “Tor لا تدافع ضد نموذج التهديد هذا”. ومع ذلك، في منشور حول إلغاء إخفاء الهوية للمستخدم الألماني، ادعى المطورون أن إضافة تسمى Vanguard، مصممة للحماية من هجمات التوقيت، تم تضمينها في مستعرض Tor منذ عام 2018، وفي Ricochet-Refresh منذ يونيو 2022. ويشير هذا التناقض إلى أحد أمرين: إما أن مشروع Tor لم يُحدّث مستنداته، أو أنه مخادع إلى حد ما. ويمثل كلاهما مشكلة لأنه يمكن أن يضلل المستخدمين.

إذن، ماذا عن عدم الكشف عن الهوية؟

من المهم أن تتذكر أن مستعرض Tor لا يمكنه ضمان إخفاء الهوية بنسبة 100%. وفي الوقت نفسه، فإن التبديل إلى أدوات أخرى مبنية على بنية شبكة عُقدة موزعة مماثلة لا طائل من ورائها، حيث إنها عرضة بالقدر نفسه لهجمات التوقيت.

إذا كنت شخصًا ملتزمًا بالقانون وتستخدم ميزة الاستعراض المجهول لمجرد تجنب الإعلانات السياقية المتطفلة، والتسوق سرًا لشراء هدايا لأحبائك، ولأغراض أخرى غير ضارة بالمثل، فمن المحتمل أن يكون وضع الاستعراض الخاص في أي مستعرض عادي كافيًا. ولا يوفر، هذا الوضع، بطبيعة الحال، المستوى نفسه من إخفاء الهوية مثل مستعرض Tor ونظرائه، لكنه يمكن أن يجعل استعراض الإنترنت أكثر خصوصية، بعض الشيء. فقط تأكد من فهمك الكامل لكيفية عمل هذا الوضع في المستعرضات المختلفة، وما الذي يمكنه حمايتك منه وما لا يمكنه حمايتك منه.

بالإضافة إلى ذلك، تشتمل جميع حلول الأمان المنزلي الخاصة بنا الاستعراض الخاص. وبشكل افتراضي، تكتشف هذه الميزة محاولات جمع البيانات وتسجيلها في تقرير لكنها لا تمنعها. ولمنع جمع البيانات، تحتاج إلى تمكين حظر جمع البيانات في تطبيق Kaspersky أو تفعيل المكون الإضافي Kaspersky Protection مباشرة في المستعرض.

إلى جانب هذا، تستطيع حمايتنا أيضًا منع الإعلانات، ومنع التثبيت المخفي للتطبيقات غير المرغوب فيها، واكتشاف وإزالة برامج الملاحقة والبرامج الإعلانية، وإزالة آثار نشاطك في نظام التشغيل. وفي الوقت نفسه، يوفر المكون الخاص المعاملات المالية الآمنة أقصى حماية لجميع العمليات المالية من خلال إجرائها في مستعرض محمي في بيئة منعزلة ومنع التطبيقات الأخرى من الوصول غير المصرح به إلى الحافظة أو التقاط لقطات شاشة.

Double VPN

يمكنك أيضًا البقاء مجهول الهوية على الإنترنت باستخدام خدمات VPN التي تدعم Double VPN (المعروف أيضًا باسم الاتصال متعدد القنوات). كما يوحي الاسم، تتيح لك هذه التقنية إنشاء سلسلة من خادمي VPN في أجزاء مختلفة من العالم: تمر حركة المرور الخاصة بك أولاً عبر خادم وسيط، ثم عبر خادم آخر. يستخدم Double VPN في Kaspersky VPN Secure Connection التشفير المتداخل – تعمل القناة المشفرة بين العميل وخادم الوجهة داخل قناة مشفرة ثانية بين العميل والخادم الوسيط. ويتم إجراء التشفير في كلتا الحالتين فقط من جانب العميل، ولا يتم فك تشفير البيانات على الخادم الوسيط. وهذا يوفر طبقة إضافية من الأمان وعدم الكشف عن الهوية.

ويتوفر Double VPN المزدوج لمستخدمي إصدارات Windows وMac من تطبيق Kaspersky VPN Secure Connection. وقبل تمكين Double VPN، تأكد من تحديد بروتوكول Catapult Hydra في إعدادات التطبيق: النافذة الرئيسية ← الإعدادات (أيقونة الترس) ← البروتوكول ← التحديد التلقائي، أو Catapult Hydra.

بعد ذلك، يمكنك تمكين Double VPN:

- افتح نافذة التطبيق الرئيسية.

- انقر فوق القائمة المنسدلة الموقع لفتح قائمة مواقع خوادم VPN.

- انقر فوق فئة Double VPN.

- حدد موقعين وانقر فوق اتصال.

يمكنك إضافة خادم Double VPN الخاص بك إلى المفضلة بالنقر فوق الزر إضافة إلى المفضلة.

تهانينا! يتم الآن تشفير حركة مرورك بشكل أكثر أمانًا من المعتاد – لكن تذكر أن طرق تشفير حركة المرور هذه ليست مخصصة للأنشطة غير القانونية. وسوف يساعدك Double VPN على إخفاء المعلومات الشخصية من مواقع جمع البيانات، وتجنب الإعلانات غير المرغوب فيها، والوصول إلى الموارد غير المتوفرة في موقعك الحالي.

Tor

Tor

النصائح

النصائح