يُنظر في الغالب إلى المصادقة ثنائية العوامل (2FA) باستخدام كلمات مرور لمرة واحدة (OTPs) على أنها علاج شامل ضد التصيد الاحتيالي والهندسة الاجتماعية وسرقة الحسابات وغيرها من المشاكل الإلكترونية. ومن خلال طلب كلمة مرور لمرة واحدة عند تسجيل الدخول، توفر الخدمة المعنية طبقة حماية إضافية للتحقق من المستخدم. ويمكن إنشاء الرمز في تطبيق خاص مباشرةً على جهاز المستخدم، على الرغم من أن القليل من الأشخاص للأسف يكلفون أنفسهم عناء تثبيت تطبيق المصادقة وتكوينه. لذلك، ترسل المواقع عادةً رمز تحقق في شكل رسالة نصية أو رسالة بريد إلكتروني أو إخطار فوري أو رسالة فورية أو حتى مكالمة صوتية.

يكون هذا الرمز صالحًا لفترة محدودة، ويعزز الأمان بشكل كبير. لكن هذا ليس حلًا سحريًا: حتى مع المصادقة ثنائية العوامل، تظل الحسابات الشخصية عرضة للبرامج الآلية لكلمة المرور لمرة واحدة (OTP) – وهي برامج آلية تخدع المستخدمين للكشف عن كلمات المرور لمرة واحدة من خلال الهندسة الاجتماعية.

لمعرفة الدور الذي تلعبه البرامج الآلية هذه في التصيّد الاحتيالي وكيفية عملها، تابع القراءة…

طريقة عمل البرامج الآلية لكلمة المرور لمرة واحدة

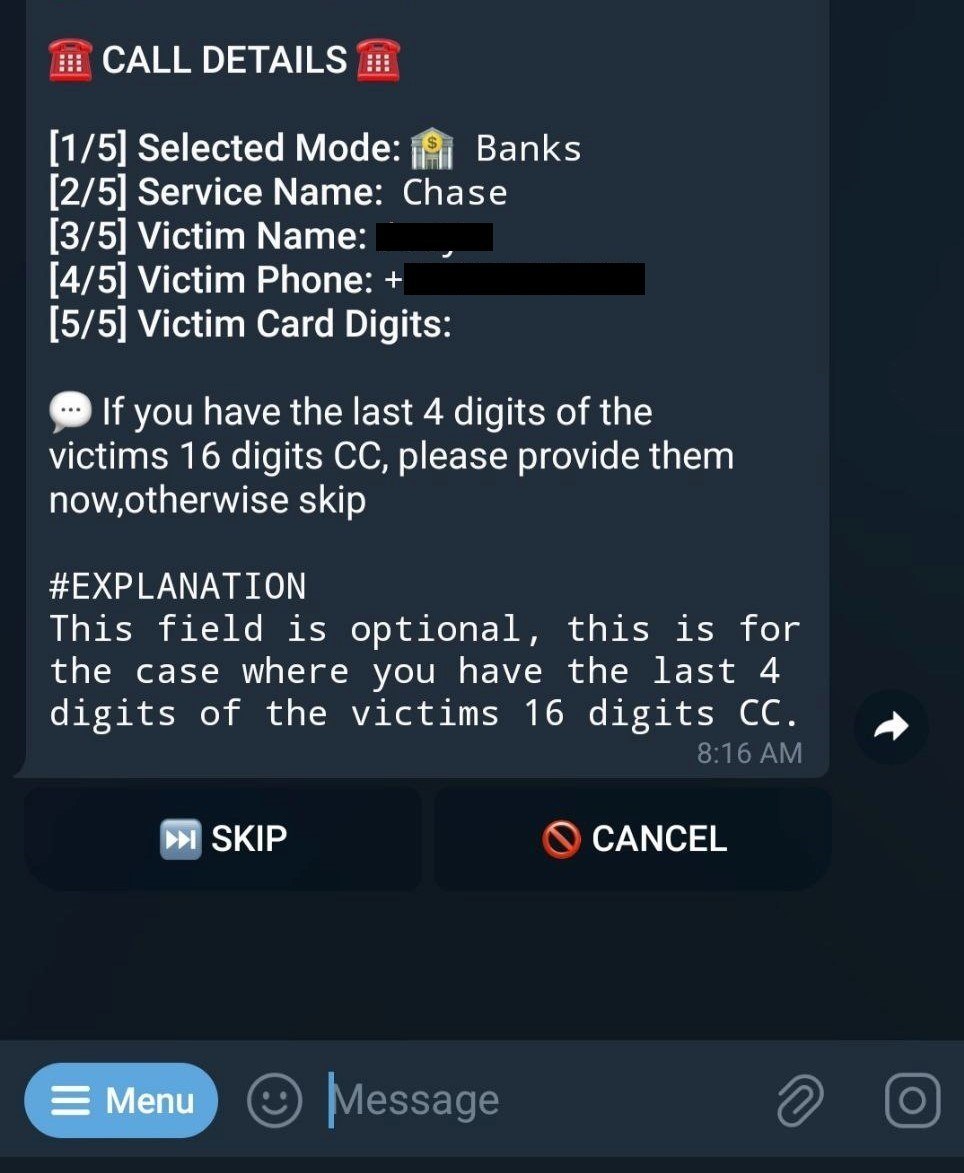

يتم التحكم في البرامج الآلية إما من خلال لوحة تحكم في مستعرض ويب أو من خلال Telegram، وهي تنتحل شخصية مؤسسات شرعية مثل البنوك لخداع الضحية للكشف عن كلمة مرور لمرة واحدة تم إرسالها. وإليك كيفية حدوث ذلك:

- بعد الحصول على بيانات اعتماد تسجيل الدخول الخاصة بالضحية – بما في ذلك كلمة المرور (انظر أدناه لمعرفة كيفية القيام بذلك) – يسجل المحتال الدخول إلى حساب الضحية ويطلب منه إدخال كلمة مرور لمرة واحدة.

- يتلقى الضحية كلمة المرور لمرة واحدة على هاتفه.

- يتصل البرنامج الآلي لكلمة المرور لمرة واحدة (OTP) بالضحية، وباستخدام برنامج نصي للهندسة الاجتماعية مسجل مسبقًا، يطلب منه إدخال الرمز الذي تم استلامه.

- يُدخل الضحية المطمئن الرمز مباشرة على هاتفه أثناء المكالمة.

- يتم إرسال الرمز إلى البرنامج الآلي لتطبيق Telegram الخاص بالمهاجم.

- يحصل المحتال على حق الوصول إلى حساب الضحية.

تتمثل الوظيفة الرئيسية للبرنامج الآلي لكلمة المرور لمرة واحدة (OTP) في الاتصال بالضحية، ويتوقف نجاح عملية الاحتيال على مدى قدرة البرنامج الآلي على الإقناع: عمر كلمات المرور لمرة واحدة قصير جدًا، لذا فإن فرص الحصول على رمز صالح خلال مكالمة هاتفية أعلى بكثير من أي طريقة أخرى. ولهذا السبب تقدم البرامج الآلية لكلمة المرور لمرة واحدة العديد من الخيارات لضبط معلمات الاتصال.

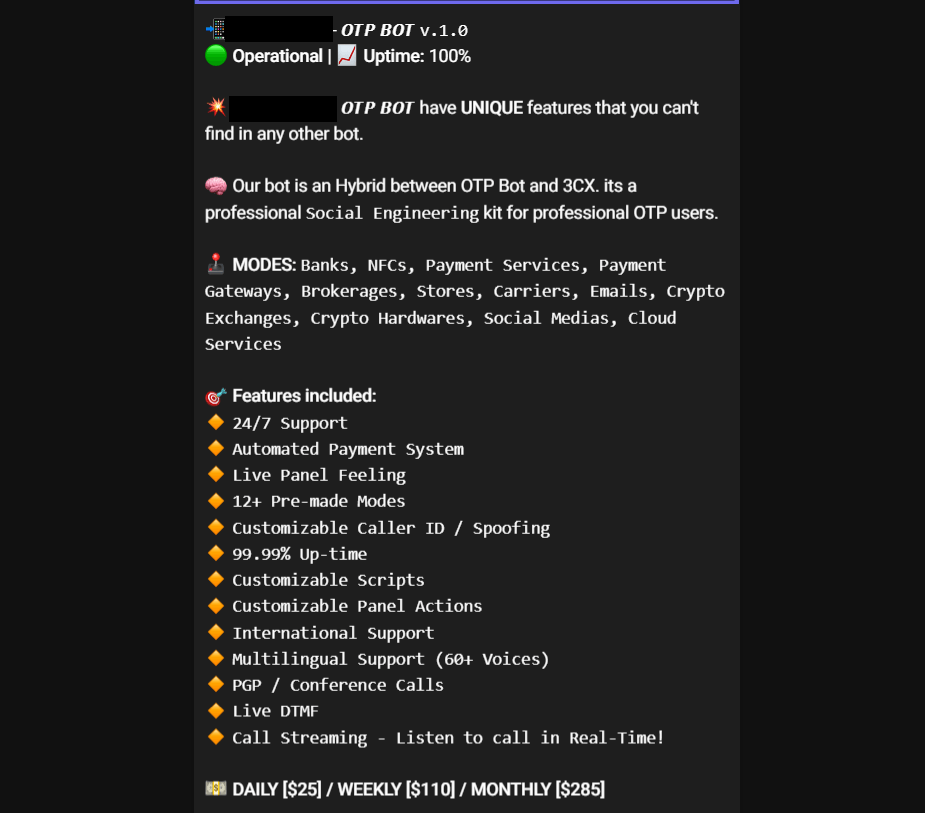

يتميز البرنامج الآلي لكلمة المرور لمرة واحدة بأكثر من اثنتي عشرة ميزة: نصوص جاهزة ومخصصة بلغات متعددة ، و12 وضع تشغيل، وحتى دعم فني على مدار الساعة وطوال أيام الأسبوع

تعد البرامج الآلية لكلمة المرور لمرة واحدة من قبيل الأعمال، لذا للبدء، يشتري المحتالون اشتراكًا في خدمة تشفير بتكلفة تعادل 420 دولارًا أمريكيًا في الأسبوع. ثم يزوّدون البرنامج الآلي باسم الضحية ورقمه وتفاصيله المصرفية، ويختارون المؤسسة التي يريدون انتحال شخصيتها.

يمكن الوصول إلى قائمة البرامج الآلية سهلة الاستخدام حتى من جانب المحتالين الذين لا يتمتعون بمهارات البرمجة

ولإضفاء المصداقية، يستطيع المحتالون تفعيل وظيفة الانتحال من خلال تحديد رقم الهاتف الذي يبدو أن المكالمة واردة منه، والذي يظهر على هاتف الضحية. ويمكنهم أيضًا تخصيص اللغة وحتى صوت البرنامج الآلي. ويتم إنشاء جميع الأصوات باستخدام الذكاء الاصطناعي، لذلك، على سبيل المثال، يستطيع البرنامج الآلي لكلمة المرور لمرة واحدة “التحدث” باللغة الإنجليزية بلكنة هندية أو الإسبانية القشتالية. وإذا تمت إعادة توجيه مكالمة إلى البريد الصوتي، فإن البرنامج الآلي يعرف أنه سيغلق المكالمة. وللتأكد من تكوين كل شيء بشكل صحيح، يمكن للمحتالين التحقق من إعدادات البرنامج الآلي لكلمة المرور لمرة واحدة عن طريق الاتصال برقم الاختبار الخاص بهم قبل بدء الهجوم.

يحتاج الضحية إلى الاعتقاد بأن المكالمة شرعية، لذلك، قبل طلب الرقم، تستطيع بعض البرامج الآلية لكلمة المرور لمرة واحدة إرسال رسالة نصية تحذر من المكالمة القادمة. ويؤدي هذا إلى تهدئة يقظة الهدف، حيث أنه للوهلة الأولى لا يوجد شيء مريب: تتلقى إشعارًا نصيًا من “البنك” بشأن مكالمة قادمة، وبعد بضع دقائق يتصلون بالفعل – لذا لا يمكن أن يكون الأمر عملية احتيال. لكنها كذلك.

أثناء المكالمة، قد تطلب بعض البرامج الآلية ليس فقط كلمة مرور لمرة واحدة، لكن أيضًا بيانات أخرى، مثل رقم البطاقة البنكية وتاريخ انتهاء الصلاحية، ورمز الأمان أو رقم التعريف الشخصي، وتاريخ الميلاد، وتفاصيل المستند، وما إلى ذلك.

للتعمق أكثر في الأعمال الداخلية للبرامج الآلية لكلمة المرور لمرة واحدة، راجع تقريرنا على Securelist.

ليس عن طريق البرنامج الآلي وحده

في حين أن البرامج الآلية لكلمة المرور لمرة واحدة تعتبر أدوات فعالة لتجاوز المصادقة ثنائية العوامل (2FA)، إلا أنها عديمة الفائدة تمامًا بدون البيانات الشخصية للضحية. وللوصول إلى الحساب، يحتاج المهاجمون على الأقل إلى معلومات تسجيل الدخول الخاصة بالضحية ورقم هاتفه وكلمة مروره. لكن كلما زادت المعلومات المتوفرة لديهم عن الهدف (الاسم الكامل، تاريخ الميلاد، العنوان، البريد الإلكتروني، تفاصيل البطاقة المصرفية)، كان ذلك أفضل (بالنسبة لهم). ويمكن الحصول على هذه البيانات بعدة طرق:

- على الويب المظلم. يعرض المتسللون بانتظام قواعد البيانات للبيع على الويب المظلم، مما يسمح للمحتالين بشراء بيانات اعتماد تسجيل الدخول – بما في ذلك كلمات المرور وأرقام البطاقات المصرفية وغيرها من البيانات. وقد لا تكون حديثة للغاية، لكن معظم المستخدمين، للأسف، لا يُغيرون كلمات مرورهم لسنوات، وتبقى التفاصيل الأخرى ذات الصلة لفترة أطول. وبالمناسبة، يُخطرك على الفور بأي خروقات للبيانات تتضمن رقم هاتفك أو عنوان بريدك الإلكتروني، بينما يُبلغك بحوادث اختراق كلمة المرور.

- من معلومات المصادر المفتوحة. في بعض الأحيان يتم تسريب قواعد البيانات إلى الجمهور على شبكة الإنترنت “العادية”، لكن سرعان ما تصبح قديمة بسبب التغطية الإعلامية. على سبيل المثال، تتمثل الممارسة القياسية للشركة عند اكتشاف اختراق بيانات العميل في إعادة تعيين كلمات المرور لجميع الحسابات المسربة ومطالبة المستخدمين بإنشاء كلمة مرور جديدة عند تسجيل الدخول التالي.

- من خلال هجوم تصيد احتيالي. تتمتع هذه الطريقة بميزة لا يمكن إنكارها على غيرها من الطرق الأخرى – من المضمون أن تكون بيانات الضحية حديثة لأن التصيد الاحتيالي يمكن أن يحدث في الوقت الحقيقي.

مجموعات التصيد الاحتيالي (Phishkits) هي أدوات تسمح للمحتالين بإنشاء مواقع ويب مزيفة تلقائيًا لجمع البيانات الشخصية. وهي توفر الوقت وتسمح لمجرمي الإنترنت بجمع كل معلومات المستخدم التي يحتاجونها في هجوم واحد (في هذه الحالة تكون البرامج الآلية لكلمة المرور لمرة واحدة مجرد جزء واحد من هجوم التصيد الاحتيالي).

على سبيل المثال، قد يكون هجوم التصيّد الاحتيالي متعدد المراحل على النحو التالي: يتلقى الضحية رسالة يُفترض أنها من بنك أو متجر أو مؤسسة أخرى، تحثه على تحديث بيانات حسابه الشخصي. ويكون مرفقًا بهذه الرسالة رابط تصيد احتيالي. ومن المتوقع عند الوصول إلى موقع مطابق تقريبًا للموقع الأصلي، أن يقوم الضحية بإدخال بيانات اعتماد تسجيل الدخول الخاصة به – وسيسرق المحتالون بيانات اعتماد تسجيل الدخول الخاصة به. وسيستخدم المهاجمون هذه البيانات على الفور لتسجيل الدخول إلى الحساب الحقيقي للضحية.

إذا كان الحساب محميًا بمصادقة ثنائية العوامل (2FA)، يصدر المحتالون أمرًا إلى لوحة تحكم مجموعة أدوات التصيد الاحتيالي لعرض صفحة إدخال كلمة مرور لمرة واحدة على موقع التصيد الاحتيالي. وعندما يُدخل الضحية الرمز، يحصل مجرمو التصيد الاحتيالي على إمكانية الوصول الكامل إلى الحساب الحقيقي، مما يسمح لهم، على سبيل المثال، باستنزاف الحسابات المصرفية.

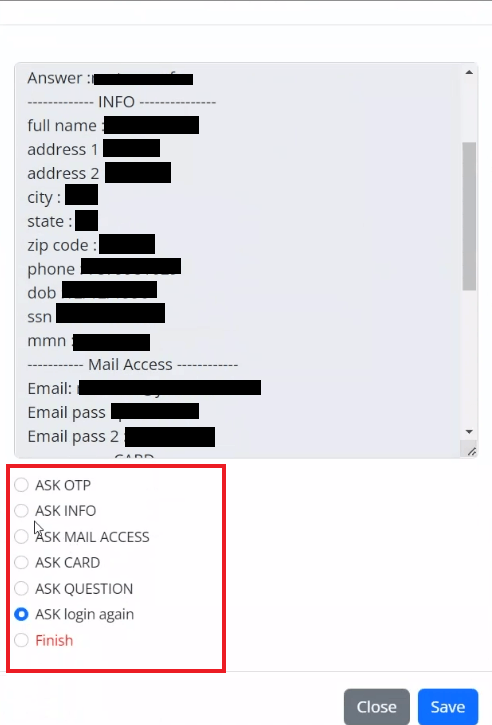

لكن الأمر لا ينتهي عند هذا الحد. ينتهز المحتالون الفرصة لاستخراج أكبر قدر ممكن من المعلومات الشخصية، ويضغطون على المستخدم “لتأكيد بيانات اعتماده” كشرط إلزامي. ومن خلال لوحة التحكم، يستطيع المهاجمون طلب عنوان البريد الإلكتروني ورقم البطاقة المصرفية وغيرها من البيانات الحساسة في الوقت الحقيقي. ويمكن استخدام هذه المعلومات لمهاجمة حسابات أخرى خاصة بالضحية. على سبيل المثال، يمكن أن يحاولوا الوصول إلى صندوق بريد الضحية باستخدام كلمة المرور التي تم الحصول عليها عن طريق التصيد – غالبًا ما يعيد الأشخاص استخدام كلمة المرور نفسها للعديد من حساباتهم إن لم يكن لجميع حساباتهم! وبمجرد أن يتمكنوا من الوصول إلى البريد الإلكتروني، يستطيع المهاجمون أن يفعلوا ما يحلو لهم: على سبيل المثال، تغيير كلمة مرور صندوق البريد وبعد تحليل موجز لمحتوى صندوق البريد يطلبون إعادة تعيين كلمة المرور لجميع الحسابات الأخرى المرتبطة بهذا العنوان.

كيفية الحفاظ على أمان حساباتك

- استخدم دائمًا Kaspersky Premium لإجراء الفحص التلقائي للبحث عن تسريب البيانات الذي يؤثر على حساباتك المرتبطة بعناوين البريد الإلكتروني وأرقام الهواتف – لك ولعائلتك. وإذا تم اكتشاف اختراق، اتبع نصيحة التطبيق للتخفيف من حدة الاختراق (على الأقل، قم بتغيير كلمة مرورك على الفور).

- إذا تلقيت كلمة مرور لمرة واحدة فجأة، فكن حذرًا. ربما يحاول أحدهم اختراقك وللحصول على تفاصيل بشأن ما يجب فعله في هذه الحالة، من فضلك راجع إرشاداتنا.

- أنشئ كلمات مرور قوية وفريدة لجميع حساباتك باستخدام Kaspersky Password Manager. ولا يستطيع المحتالون مهاجمتك باستخدام البرامج الآلية لكلمة المرور لمرة واحدة إلا إذا كانوا يعرفون كلمة مرورك، لذا أنشئ كلمات مرور معقدة واحرص على تخزينها بأمان.

- إذا تلقيت رسالة تحتوي على رابط لإدخال بياناتك الشخصية أو كلمة مرور لمرة واحدة، تحقق مرة أخرى من عنوان الموقع. ومن الحيل المفضلة لدى المحتالين توجيهك إلى موقع تصيّد احتيالي عن طريق استبدال بعض الأحرف في شريط العناوين. وخذ دائمًا لحظة للتحقق من أنك في موقع شرعي قبل إدخال أي بيانات حساسة. بالمناسبة، تمنع حمايتنا جميع محاولات إعادة التوجيه الخاصة بالتصيد الاحتيالي.

- لا تشارك أبدًا كلمات المرور لمرة واحدة (OTP) الخاصة بك مع أي شخص أو تدخلها على لوحة مفاتيح هاتفك أثناء مكالمة. وتذكر أن الموظفين الشرعيين في البنوك أو المتاجر أو الخدمات أو حتى مسؤولي إنفاذ القانون لن يطلبوا أبدًا كلمة المرور لمرة واحدة الخاصة بك.

- استبق الأحداث. اشترك في مدونتنا لتجعل حياتك في الفضاء الإلكتروني أكثر أمانًا.

الاحتيال

الاحتيال