مُلَخَّص الأمن المعلوماتي، 18/09 – 19/10

الثغرات الأمنية الموجودة في متصفح إنترنت إكسبلورر في النصف الثاني من أيلول/ سبتمبر، أعلنت شركة مايكروسوفت عن اكتشاف ثغرة خطيرة (CVE-2013-3893) والاختراق الفوري لها، وتوجد هذه الثغرة في جميع إصدارات

مقالات

الثغرات الأمنية الموجودة في متصفح إنترنت إكسبلورر في النصف الثاني من أيلول/ سبتمبر، أعلنت شركة مايكروسوفت عن اكتشاف ثغرة خطيرة (CVE-2013-3893) والاختراق الفوري لها، وتوجد هذه الثغرة في جميع إصدارات

إذا كنت تتابع أحدث الأخبار، ربما سمعت الكثير من القصص تتحدث عن الأمن، وتسرب المعلومات، والتجسس وما شابه ذلك. بالنظر إلى أن معظم اتصالاتنا في الوقت الحاضر تتم عن طريق

الرسائل المزعجة في دائرة الضوء الرسائل المزعجة الخاصة بعيد القديسين (هالوين) مرسلو الرسائل المزعجة والتوفير خدمات التأمين على السيارات التوزيع الجغرافي لمصادر الرسائل المزعجة المُرفقات الخبيثة في البريد الإلكتروني السمات

منذ أن قُمنا بنشر أحد المقالات على المدونة حول برنامج سفبنج من عائلة تروجان، الذي يصيب الرسائل النصية القصيرة الخاصة بأجهزة الهواتف النقالة، ونظام التشغيل أندرويد ـ قام المجرمون الإلكترونيون

نفى مسؤولو الاستخبارات أمام اللجنة الدائمة للاستخبارات في مجلس النواب الثلاثاء جمع سجلات الهواتف الخاصة بالمواطنين في فرنسا وإسبانيا وإيطاليا، وفقًا لأحدث التقارير التي بثتها وسائل الإعلام في تلك

تنفيذًا لما وعدتْ به، أطلقتْ ياهو رسميًّا برنامجها للكشف عن الثغرات الأمنية المعروف بـ “بيج بونتي”، في وقتٍ متأخرٍ من الأسبوع الماضي؛ بهدف إصلاح وتصحيح ما يراه الكثيرون في قطاع

بينما كان التدقيق يسير بِخُطى ثابتة نحو الحتمية، وبسبب البناء النظيف لبرنامج التشفير مفتوح المصدر والترخيص المستساغ- ضم المنظمون خبراء أمنيين وقانونيين بارزين، بصفتهم فريقًا استشاريًّا فنيًّا. لن يُقَدم الاستشاريون

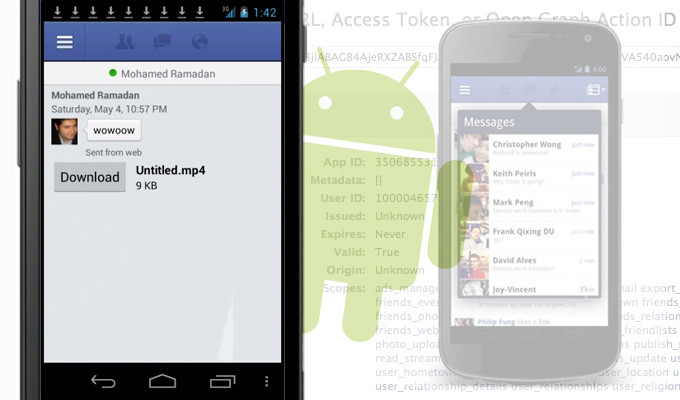

اكتشف أحد الباحثين ثغراتٍ أمنيةً خطيرةً في تطبيق فيس بوك الرئيسي؛ حيث توصل إلى أن تطبيق المحادثة فيس بوك ماسنجر الخاص بأجهزة الأندرويد، تُمَكِّن أي تطبيقاتٍ أخرى على الجهاز

أعلنت شركة ياهو، التي تُعَد واحدة من أحدث معاقل البريد الإلكتروني التي تُطَبِّق SSL (بروتوكول طبقة المنافذ الآمنة) بالوضع الافتراضي، أنها ستقوم بذلك في كانون الثاني/ يناير. لقد تم انتقاد

لقد قدمت شركة سيسكو للاتصالات السلكية واللاسلكية ثلاثة تصحيحات لعدة منتجات تم إصدارها بالأمس القريب؛ حيث قامت بمعالجة الثغرات الأمنية التي كان من شأنها رفض خدمة التصدي لهجوم DoS، أو

الحديث إلى الزملاء والزبائن المحتملين أثناء الفعاليات الكبرى للأمن الألكتروني ـ غالبًا ما يعود إليك، خاصةً إذا كان مجال اختصاصك هو حماية البنية التحتية الحيوية. هذا الجزء المُعيَّن من الجهد

في كاسبرسكي، نتحمل بشدةٍ وبكل جديةٍ مسؤوليتنا في توفير الحماية لك من الهجمات؛ لهذا السبب نُطْلِعك باستمرارٍ على أحدث الوسائل الموجودة، وخيارات الحماية المتعددة لتختار من بينها ما تشاء. ومع

منزل الشجرة المرعب المليء بالأهوال لمايكروسوفت في عام 2013 بما في ذلك قائمة طويلة من الإصلاحات لفساد الذاكرة التي كانت تؤثر على أغلب الإصدارات السابقة من البرنامج، وليس الإصدارات الأخيرة.

يمكنك أن تقابل على شبكة الإنترنت مناقشاتٍ عادية حول طريقة معيشة الناس قبل ظهور أجهزة الهواتف النقالة، حيث استطاعوا أن يعيشوا من دونها حتى أمدٍ قريب، لكن الآن فإن هذا

لاقت الجهود الرامية لتدقيق برنامج تشفير الملفات “تروكريبت ” أداة التشفير مفتوحة المصدر ـ تأييدًا الأسبوع الماضي، عندما حاول أحد أعضاء فريق تطويرها المجهول، التواصل مع مشغلي موقع IsTrueCryptAuditedYet؟ يقول

خلال زيارته الأخيرة لدولة أرمينيا، تسلم يوجين كاسبرسكي، الرئيس التنفيذي لشركة كاسبرسكي لاب جائزة الدكتوراه الفخرية من كلية الهندسة في جامعة أرمينيا، وهي الجامعة التقنية الرائدة في البلاد. وكان يوجين

في ضوء هذه القصص الحديثة عن التعاون القائم بين الوكالات الحكومية وشركات التكنولوجيا، واستجابةً للخطاب المفتوح الوارد من الائتلاف الدولي لمنظمات الحقوق الرقمية ـ تساهم كاسبرسكي لاب بسياستها بشأن استخدام

تمت سرقة نطاق موقع جوجل ماليزيا ليلة الخميس، وإعادة توجيه الزوار إلى الصفحة التي أظهرت أن مجموعة تُسَمَّى مادليتس Madleets من باكستان كانت قد نَفَّذَت الهجوم، وقد تمت استعادة النطاق

جوجل يقوم بتحديث تكنولوجيا ريكابتشا، والابتعاد عن النصوص المشوهة. من قِبَل “كريس بروك” 28 تشرين الأول / أكتوبر 2013، الساعة 4:21 مساءً. أعلنت جوجل عن تغييرٍ في نظام توثيق reCAPTCHA

مقدمة: لماذا قررنا التحقيق في أمر جافا؟* أسئلة وأجوبة سريعة حول جاف* منهجية التقرير: ما الذي قمنا بحسابه؟ وكيف قمنا بذلك؟* النتائج الرئيسية* الجزء الأول: عامٌ من الثغرات في جافا*

“يوجين كاسبرسكي” “يحتاج الشخص لاستحضار فكرة معينة، عليه التخلي عن أمواله. وإنه يحتاج إلى الانعزال أخلاقيًا، وتحتاج غرائزه الشخصية إلى كبتها”. لا، ليس “دون درابر” ؛ هذا اقتباس من “أوستاب