إذا كنت تتابع أحدث الأخبار، ربما سمعت الكثير من القصص تتحدث عن الأمن، وتسرب المعلومات، والتجسس وما شابه ذلك. بالنظر إلى أن معظم اتصالاتنا في الوقت الحاضر تتم عن طريق الإنترنت، أو على أقل تقدير، عبر جهازٍ إلكتروني، ينبغي أن نكون جميعًا على وعيٍ بكيفية حماية معلوماتنا القيمة. لا ينطبق هذا على المنظمات الكبيرة فقط، ولكن أيضًا على كل شخصٍ يستخدم الكمبيوتر على نحوٍ منتظم. جميعنا لدينا معلومات نرغب في الاحتفاظ بها خاصةً ومحمية، وجميعنا نحتاج للتواصل عبر الإنترنت مع وجود PGP، يمكنك إضافة مستوى حماية قويٍّ جدًّا، وسهلٍ في استخدامه حتى الآن، مع اتصالاتك عبر الإنترنت.

PGP، الذي أنشأه “فيل زيمرمان”، هو برنامج كمبيوتر يمكن استخدامه لحماية خصوصيتك، وإضافة الأمن لاتصالاتك، وضمان الموثوقية في الرسائل الإلكترونية. يمكنك تشفير أي معلوماتٍ شخصيةٍ أو خاصة (سواءٌ كانت رسالة بريد إلكتروني، أو ملف، أو حتى القرص الثابت الخاص بك بأكمله)، وتجعل من الصعب جدًّا على الأطراف الثالثة أن تتنصت أو تعترض المحتوى الأصلي لمصادرك. يمكنك أيضًا أن تقدم شيئًا يُسمى “التوقيع الرقمي”، والذي يسمح لك بإرسال رسائل يمكن التحقق منها من قِبَل المتلقي، مما يوفر راحة البال؛لمعرفة أن الرسالة لم يتم تعديلها في المنتصف، وأنها قد أتت منك أنت، وأنت فقط دون غيرك. تخيل عالمًا يُوَقِّع الجميع فيه على رسائلهم (الأمر سهلٌ للغاية إذا أردت التجربة) ـ إن من شأنه أن يجعل محاولات التصيد الاحتيالي أصعب بكثيرٍ في إجرائها، ويجعل العديد من الخدع ورسائل البريد الإلكتروني المزيفة التي تصلنا كل يومٍ تختفي ببساطة؛ بسبب أنها لن تكون فعالةً من حيث التكلفة لمجرمي الإنترنت لاستثمار كل هذا الجهد فيها.

“PGP تُمَكِّن الناس من حمل خصوصياتهم بين أيديهم. توجد حاجةٌ اجتماعيةٌ متناميةٌ لهذا الأمر. هذا هو السبب في أنني كتبت ذلك”.– “فيل زيمرمان”.

أكثر من 20 عامًا قد مضت منذ إنشاء PGP،وقد تم إحراز تقدمٍ جوهريٍّ منذ تلك الأيام. في البداية، كان زيمرمان قد تم التحقيق معه من قِبَل حكومة الولايات المتحدة؛ بسبب “استيراد ذخيرةٍ حربيةٍ من دون ترخيص”، منذ أن كانت منتجات التشفير الأعلى من 40 بت (الخصوصية الجيدة كانت منتج 128 بت) تعتبر ذخيرةً حربية. على الرغم من أن القضية قد أُغلقت من دون توجيه اتهاماتٍ جنائيةٍ له، فهو أمرٌ يُظهر مدى القوة التي يمكن أن يكون عليها التشفير كأداة، ولماذا يوجد لدى بعض الجهات المعنية الرئيسية مثل هذا الاهتمام الكبير في إبقائها تحت رقابةٍ صارمة.

أخيرًا، أصبحت النسخة كاملة المواصفات من PGP مع التشفير القوي متاحةً للجمهور العام في مختلف أنحاء العالم. وقد وضعت مؤسسة البرمجيات الحرة برنامجها الخاص؛ برنامج الشكاوى- Open PGPالمسمى GNU Privacy Guard (والذي تم اختصار اسمه إلى GnuPG أو GPG)، والذي هو متاحٌ بشكلٍ مجاني، ويوفر مكتبةً تُستخدم لمهام التشفير، وفك التشفير، والتوقيع،ويمكن استخدامها إلى جانب العديد من واجهات المستخدم الرسومية (GUI) المتوفرة لمجموعةٍ واسعةٍ من أنظمة التشغيل، مما يضمن أن PGP متاحةٌ للجميع وسهلة الاستخدام.

وبالنظر إلى أن كود المصدر لـ PGPمُتاحٌ للتحميل، فيمكنك مراجعته، والبحث عن الأخطاء البرمجية، والبحث عن الأبواب الخلفية أو فقط التعلم منه. حتى لو كنت غير قادرٍ على القيام بهذه الفحوصات من تلقاء نفسك، فيمكنك الوثوق بوجود مجتمعٍ أمنيٍّ واعٍ، لا علاقة له بأي حكومةٍ أو شركةٍ معينةٍ تقوم بهذا باستمرار من أجل التأكد من أن PGP خالٍ من تدخل الأطراف الثالثة. أصبح ذلك ذا أهميةٍ متزايدةٍ مؤخرًا، بعد الكشف عن وكالاتٍتتكون أسماؤها من ثلاثة أحرف، تحاول الالتفاف حول التشفير في برتوكولات الاتصالات الحديثة.

في هذه اللحظة، ربما ترغب على الأقل في تجربة GPG/PGP وترى ما يمكنه أن يفعل من أجلك. في التشفير غير المتماثل نحتاج إلى مفتاحين منفصلين، أحدهما خاص (يستخدم في فك التشفير أو التوقيع الرقمي)، والآخر عام (يستخدم في تشفير النصوص العادية، أو التحقق من التوقيع الرقمي). ليس من الضروري فهم كل شيءٍ على الفور، فقط تذكر أن عليك أن تفهم الموضوع بشكلٍ أفضل، بينما تحصل على خبرةٍ أكثر مع استخدامك اليومي. ومع ذلك، سنقوم بمراجعة بعض المفاهيم الأساسية للمفتاح العام، بحيث يمكنك أن تشعر براحةٍ أكبر عندما تبدأ في استخدام جميع الأدوات المتاحة لنظام التشغيل الخاص بك لتختار من بينها ما تشاء.

لا يوجد عذرٌ لعدم تجربة PGP/GPG؛ حيث إنها أدواتٌ متاحةٌ لجميع أنظمة التشغيل الرئيسية.

عندما نتحدث بشأن أحد المفاتيح، فإننا نشير إلى مجموعةٍ أو سلسلةٍ من النصوص الأبجدية الرقمية. هذا المفتاح يمكن تصديره إلى ملف، أو تحميله على الخادم الرئيسي، بحيث يمكنك مشاركته مع باقي العالم (هذا هو المفتاح العام الخاص بك). هذا المفتاح تم إنشاؤه من قِبَل PGP خصيصًا لك، باستخدام مجموعةٍ واسعةٍ من خوارزميات التشفير. عليك أن تتذكر أن كلًّا من المفتاحين الخاصين بك (الخاص والعام) مرتبطَين حسابيًّا بواسطة هذه الخوارزمية، وهذا ما يجعل في إمكانك مشاركة الجزء العام من دون المساس بأمن النظام.

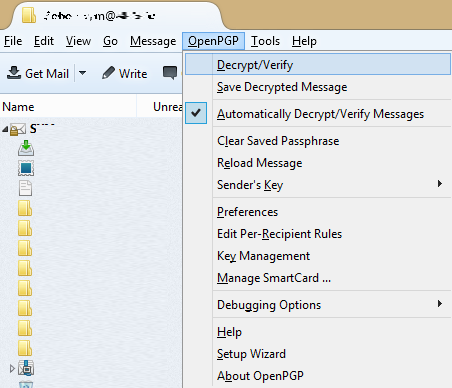

لا يوجد عذرٌ في عدم تجربة PGP؛ حيث إن هذه الأدوات متاحة لكل أنظمة التشغيل الرئيسية. كما ذُكِر سابقًا،متاحٌ لدينا GNU PGP، ولكن توجد أيضًا أدوات معينة تعمل بشكلٍ أفضل مع نظام التشغيل التي صُنعَت من أجله. بالنسبة لنظام تشغيل ماكنتوش X، لدينا GPG Suite، والذي يتضمن برنامجًا مساعدًا للبريد الإلكتروني لـــ”أبل” (Apple Mail)، وسلسلة مفاتيح لإدارة جميع مفاتيحك، وخدمات GPG لتشفير/ فك تشفير/ توقيع/ التحقق من أحد النصوص، أو الملفات، وأكثر من ذلك، وMacGPG والذي هو نسخةمجموعة الأوامر المعادلة لـــGnuPG. إذا كنت تستخدم نظام تشغيل ويندوز، توجد أداة مماثلة متاحة تسمى GPG4Win، والتي تتضمن منفذًا لـــ GnuPG، وسلسلة مفاتيح، وبرامج مساعدة لزبائن البريد الرئيسيين، وكل شيءٍ تحتاجه لكي تبدأ.

من المهم جدًّا تذَكُّر أن أمن مفتاحك يعتمد ليس فقط على كلمة المرور التي تستخدمها عند إنشائه، ولكن أيضًا على سرية المفتاح الخاص نفسه. في حال كان لدى شخصٍ ما إمكانية الوصول إلى الملف الخاص بمفتاحك وكلمة المرور (على سبيل المثال: إذا تعرض جهاز الكمبيوتر لديك لما يثير الشبهة، بواسطة أحد برامج التجسس على لوحة المفاتيح) ستتأثر خطة الأمن بأكملها بشدة. لا تقُم بتوزيع مفتاحك الخاص أبدًا، واختر كلمة مرورٍ يمكنك وحدك تذَكّرها، ولكن لا تجعلها سهلة التخمين.

عندما تُنشئ مفتاحين جديدين بواسطة PGP، سيكون عليك اختيار طولٍ للمفتاح، وكلمة مرورٍ من شأنها حماية مفتاحك الخاص. كلما زاد طول مفتاحك كلما طالت المدة المستغرقة في عملية إنشائه، ولكن بما أن هذا الأمر سيتم القيام به مرةً واحدةً فقط، فأنا أنصح باستخدام طول مفتاحٍ لا يقل عن 4096 بت. لتحقيق الحد الأقصى للأمن على المدى الطويل، سيكون 8192 بت رائعًا إذا كنت صبورًا بما فيه الكفاية، لانتظار انتهاء العملية؛ولدينا شرحٌ منفصلٌ شاملٌ خطوةً بخطوةٍ حول إنشاء مفاتيح PGP/GPG.

يستخدم PGP مفتاحين: مفتاحًا عامًّا وآخر خاصًّا. احتفظ بالأخير في مكانٍ سري، ولا تتردد في توزيع الأول للجميع.

لماذا يُعدّ اختيار الطول الأمثل للمفتاح وكلمة المرور أمرًا هامًّا للغاية؟ حسنًا، دعونا نفترض أن شخصًا ما لديه الحق في الوصول إلى سلسلة المفاتيح الخاصة بك، ويحصل على نسخةٍ من ملف مفتاحك الخاص. إذا لم يعلم هذا الشخص بكلمة المرور الخاصة بك، فتوجد طريقةٌ واحدةٌ فقط ممكنةٌ للحصول على المفتاح، وهي أن يهاجم نظام التشفير مباشرةً، والذي نظرًا لطول المفتاح الموصى به المستخدم (4096 أو 8192 بت)سيستغرق الأمر منه وقتًا طويلًا للغاية ليصل إلى فكه، نظرًا للحالة الراهنة لتكنولوجيا الحوسبة. الخيار الآخر هو استخدام قاموس، أو هجوم قوي غاشم، والعثور على تطابقٍ لعبارة المرور التي اخترتها لحماية مفتاحك. هذا الخيار الأخير هو الأكثر شيوعًا، وهو طريقةٌ أكثر جدوىومباشرة للوصول إلى البيانات المشفرة. بجعلك مفتاحك الخاص طويلًا للغاية، يمكنك تثبيط هذا النوع من الهجمات.

عندما تحصل على زوج المفاتيح الخاص بك من PGP، يمكنك البدء باستخدامهماكما يلي: تقوم بتوزيع المفتاح العام على الجميع، ثم تقوم بإدراجه في توقيع البريد الإلكتروني الخاص بك، وتعطيه لأصدقائك الذين يكتبون إليك في معظم الوقت. هُم أيضًا عليهم استخدام تثبيتٍ مماثلٍ من PGP/GPG لتشفير رسائلهم باستخدام مفتاحك العام. وأي طرفٍ ثالثٍفلن يكون قادرًا على فك تشفير هذه الرسالة؛ لأنه من المستحيل القيام بذلك باستخدام مفتاحٍ عام. أنت فقط، بامتلاكك للمفتاح الخاص جاهزًا، يمكنك فك تشفير هذه الرسالة. إذا كنت ترغب بإرسال ردّك في صيغةٍ مشفرة، عليك استخدام المفتاح العام لأصدقائك. التوقيعات الرقمية تعمل بالضبط بعكس هذه الطريقة: عندما ترسل رسالتك، فأنت “توقع عليها” بواسطة مفتاحك الخاص. أي شخصٍ يمكنه استخدام مفتاحك العام للتحقق من الرسالة، ويتأكد من توقيعها من قِبَلك،وأنها قد وصلت من دون تعديل. قد يبدو الأمر معقدًا قليلًا، ولكن رسائل البريد الإلكتروني المكتوبة بشكلٍ سليمٍ يمكن أن تتضمن التوقيع/ مكونات التشفير بنقرتين فقط على الفأرة.

في الختام، لقد رأينا البدايات الصعبة لــــ PGP، كما رأينا لمحةً تاريخيةً موجزةً عن السبب في اختراعها، والمفاهيم الأمنية الأساسية وبعض التوصيات الجديرة بالملاحظة. آمل بأن يكون هذا بمثابة الدافع الذي تحتاجه لتجربة PGP واستخدامها لتشفير/ توقيع ملفاتك ومعلوماتك. الخصوصية هي شيءٌ يحتاج كل واحد منَّا أن يحذر بشأنه، عندما يكون جزءًا من هذا العالم المتصل دائمًا، ومع توافر الأدوات المتاحة أصبح الأمرسهلًا، وستشكر نفسك عاجلًا وليس آجلًا لاتخاذك تلك الخطوة الأولى في هذا الاتجاه.

وقد أسست الحكومات ووكالات الاستخبارات برامجها على الخصوصية، وحتى الخارجين عن القانون قد قاموا بذلك أيضًا. ماذا عن المستخدم اليومي العادي؟ في السابق، هؤلاء الذين يملكون المال، كانوا هم فقط القادرون على تحمُّل نفقة ذلك التشفير من النوعية العسكرية، ولكن كان ذلك حتى ظهرت PGP في المشهد. كان المستخدم العادي لا يملك طريقةً للاحتفاظ بخصوصية اتصالاته ومعلوماته، حتى أن ذلك لم يكن شيئًا تريد الأطراف الأخرى حدوثه. كانتالحاجة ملحةً إلى ملء هذه الثغرة، ولحسن الحظ، بعد 20 عامًا أظهرت PGP أن حماية هذا الحق الأصيل في الحرية والخصوصية،أصبح أكثر من ممكن.

النصائح

النصائح