تخيل المشهد: مستخدم يصل إلى موقع احتيالي، يقرر إجراء عملية شراء، ويُدخل بيانات بطاقته البنكية واسمه وعنوانه. هل تحزر ماذا سيحدث بعد ذلك؟ إذا كنت تظن أن المهاجمين سيكتفون بسحب الأموال والاختفاء، فأعد التفكير مجددًا. للأسف، الأمر أكثر تعقيدًا من ذلك بكثير. في الواقع، تدخل هذه المعلومات في “خط إمداد” ضخم للأسواق الخفية، حيث تظل بيانات الضحايا تتداول لسنوات، وتنتقل من يد إلى أخرى ليُعاد استخدامها في هجمات جديدة.

في Kaspersky، درسنا بيانات الرحلة التي تسلكها البيانات بعد هجوم تصيد احتيالي: من يحصل عليها وكيف يتم فرزها وإعادة بيعها واستخدامها في الأسواق الخفية. وفي هذه المقالة، نرسم مسار البيانات المسروقة، ونشرح كيفية حماية نفسك إذا كنت قد تعرضت للتصيد الاحتيالي بالفعل، أو إذا كنت تريد تجنبه في المستقبل. ويمكنك قراءة التقرير التفصيلي المدعوم بالرؤى التقنية على موقع Securelist.

حصاد البيانات

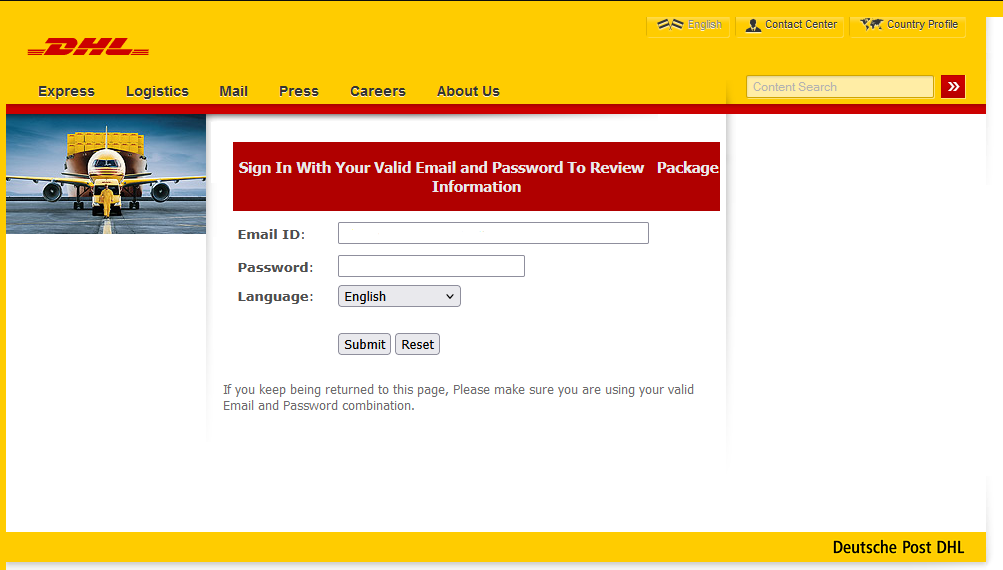

تُصمم مواقع التصيد الاحتيالي بعناية فائقة لتبدو شرعية؛ وأحيانًا يكون التصميم المرئي، وواجهة المستخدم، وحتى اسم النطاق، مطابقة تمامًا للموقع الأصلي بحيث يصعب التمييز بينهما. ولسرقة البيانات، يستخدم المهاجمون عادةً نماذج HTML تطلب من المستخدمين إدخال بيانات اعتماد تسجيل الدخول، أو تفاصيل بطاقة الدفع، أو غيرها من المعلومات الحساسة.

بمجرد أن يضغط المستخدم على تسجيل الدخول أو دفع، تُرسل المعلومات فورًا إلى المجرمين الإلكترونيين. ولا تكتفي بعض الحملات الضارة بحصد البيانات مباشرة عبر مواقع التصيد الاحتيالي، بل تسيء استغلال خدمات شرعية مثل Google Forms لإخفاء خادم الوجهة النهائي.

موقع ويب DHL مزيف. يُطلب من المستخدم إدخال معلومات تسجيل الدخول وكلمة المرور لحساب DHL الحقيقي الخاص به.

تُرسل البيانات المسروقة عادةً بإحدى الطرق الثلاث – أو مجموعة منها:

- البريد الإلكتروني. هذه الطريقة أقل شيوعًا اليوم بسبب التأخيرات أو الحظر المحتمل.

- روبوتات Telegram. يتلقى المهاجمون المعلومات على الفور. ويمكن التخلص من معظم هذه الروبوتات، مما يجعل تتبعها صعبًا.

- لوحات الإدارة. من الممكن أن يستخدم مجرمو الإنترنت استخدام برامج متخصصة لجمع البيانات وفرزها وعرض الإحصائيات وحتى التحقق تلقائيًا من المعلومات المسروقة.

ما أنواع البيانات التي يسعى المتصيدون الاحتياليون للحصول عليها؟

يتسع نطاق البيانات التي يسعى مجرمو الإنترنت للحصول عليها ليشمل قائمة طويلة ومتنوعة.

- البيانات الشخصية: أرقام الهواتف والأسماء الكاملة والبريد الإلكتروني وعناوين التسجيل والسكن. ويمكن استخدام هذه المعلومات لشن هجمات موجهة بدقة. وغالبًا ما يقع الضحايا في فخ الاحتيال لأن المهاجمين يمتلكون قدرًا كبيرًا من معلوماتهم الشخصية، مثل مناداتهم بأسمائهم، ومعرفة أماكن سكنهم، والخدمات التي يستخدمونها.

- الوثائق: البيانات والنسخ الممسوحة ضوئيًا من بطاقات الضمان الاجتماعي ورخص القيادة وبطاقات التأمين والمعرفات الضريبية وما إلى ذلك. ويستخدمها المجرمون لسرقة الهوية والتقدم بطلبات للحصول على قروض والتحقق من الهوية عند تسجيل الدخول إلى مواقع البنوك أو بوابات الحكومة الإلكترونية.

- بيانات الاعتماد: أسماء تسجيل الدخول وكلمات المرور ورموز المصادقة ثنائية العوامل لمرة واحدة.

- القياسات الحيوية: عمليات المسح الضوئي للوجه وبصمات الأصابع وعينات الصوت المستخدمة لإنشاء التزييف العميق أو لتجاوز المصادقة ثنائية العوامل.

- تفاصيل الدفع: تفاصيل البطاقات البنكية ومحفاظ العملات المشفرة.

- والكثير غيرها.

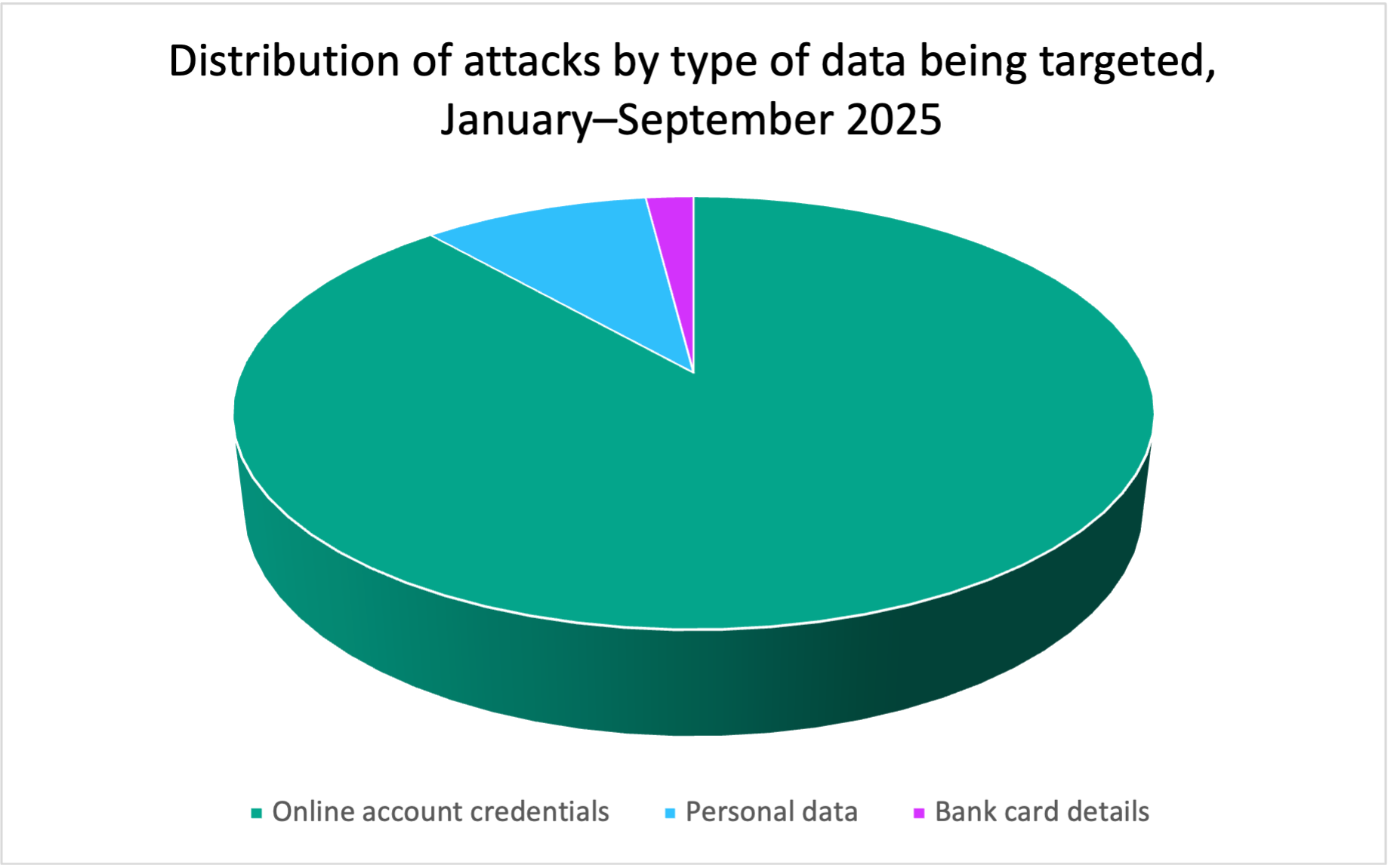

وفقًا لأبحاثنا، استهدفت الغالبية العظمى (88.5%) من هجمات التصيد الاحتيالي التي نُفذت في الفترة من يناير إلى سبتمبر 2025 بيانات اعتماد الحسابات عبر الإنترنت، بينما كانت نسبة 9.5% منها محاولات للحصول على البيانات الشخصية للمستخدمين، مثل الأسماء والعناوين والتواريخ. وأخيرًا، ركزت 2% من هجمات التصيد الاحتيالي على سرقة تفاصيل البطاقات البنكية.

ماذا يحدث للبيانات المسروقة بعد ذلك؟

ليست كل البيانات المسروقة تُستخدم مباشرة من قِبل المهاجمين لتحويل الأموال إلى حساباتهم الخاصة. وفي الواقع، نادرًا ما تُستخدم البيانات بشكل فوري؛ بل في الغالب تجد طريقها إلى الأسواق الخفية، لتصل إلى المحللين ووسطاء البيانات. وتبدو الرحلة النمطية لهذه البيانات على النحو التالي.

1. البيع بالجملة للبيانات

تُجمع مجموعات البيانات الأولية في أرشيفات ضخمة وتُعرض للبيع بالجملة في منتديات الشبكة المظلمة. وغالبًا ما تحتوي هذه البيانات المسربة على معلومات غير هامة أو قديمة، ولهذا السبب تُباع بأسعار رخيصة نسبيًا، تبدأ من حوالي 50 دولارًا أمريكيًا.

2. فرز البيانات والتحقق من صحتها

يشتري مخترقون يعملون كمحللين هذه الأرشيفات. ويعكفون على تصنيف مجموعات البيانات والتحقق من صلاحيتها عبر فحص ما إذا كانت بيانات الاعتماد تعمل في الخدمات المحددة، وما إذا كان يُعاد استخدامها في مواقع أخرى، أو ما إذا كانت تطابق بيانات من اختراقات سابقة. وبالنسبة للهجمات الموجهة، يجمع مجرمو الإنترنت ملفًا رقميًا. ويخزن المعلومات التي جُمعت من الهجمات الحديثة والقديمة على حد سواء؛ وهو في الأساس عبارة عن جدول بيانات جاهز للاستخدام في عمليات الاختراق.

3. إعادة بيع البيانات التي تم التحقق منها

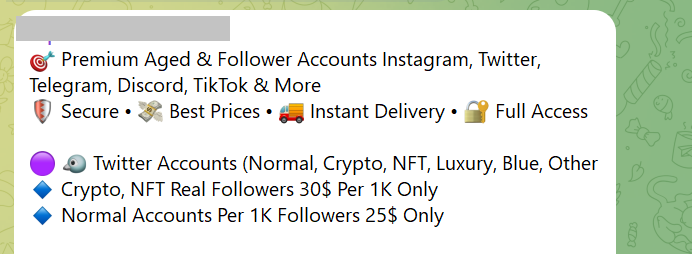

تُعرض مجموعات البيانات التي تم فرزها للبيع مرة أخرى، بسعر أعلى الآن – ولا يقتصر عرضها على الشبكة المظلمة فحسب، لكن يمتد ليشمل منصة Telegram الأكثر شيوعًا.

وفقًا لخدمة Kaspersky Digital Footprint Intelligence، تخضع أسعار الحسابات لمجموعة كبيرة من العوامل: عمر الحساب، وتفعيل المصادقة ثنائية العوامل، والبطاقات البنكية المرتبطة به، وقاعدة مستخدمي الخدمة. وليس من المستغرب أن السلعة الأغلى ثمنًا والأكثر طلبًا في هذا السوق هي الوصول إلى الحسابات المصرفية ومحافظ العملات المشفرة.

| الفئة | السعر، بالدولار الأمريكي | متوسط السعر، بالدولار الأمريكي |

| منصات العملات المشفرة | 60–400 | 105 |

| البنوك | 70–2000 | 350 |

| بوابات الحكومة الإلكترونية | 15–2000 | 82.5 |

| وسائل التواصل الاجتماعي | 0.4–279 | 3 |

| تطبيقات المراسلة | 0.065–150 | 2.5 |

| المتاجر عبر الإنترنت | 10–50 | 20 |

| الألعاب ومنصات الألعاب | 1–50 | 6 |

| بوابات الإنترنت العالمية | 0.2–2 | 0.9 |

| المستندات الشخصية | 0.5–125 | 15 |

متوسط أسعار الحساب في الفترة من يناير إلى سبتمبر 2025

4. الهجمات المتكررة

بمجرد أن يشتري مجرم الإنترنت الملف الرقمي للضحية، يبدأ في التخطيط لهجومه التالي. وقد يستخدم معلومات من مصادر مفتوحة لمعرفة مقر عمل الشخص، ومن ثم يكتب رسالة بريد إلكتروني مقنعة ينتحل فيها صفة مديره. أو بدلاً من ذلك، قد يخترق حسابًا على وسائل التواصل الاجتماعي لاستخراج صور محرجة والمطالبة بفدية مقابل استعادتها. ومع ذلك، كن مطمئنًا أن جميع رسائل البريد الإلكتروني للتهديد أو الابتزاز تقريبًا ليست سوى تكتيك ترهيب يتبعه المحتالون.

يستخدم مجرمو الإنترنت أيضًا الحسابات المخترقة لإرسال المزيد من رسائل التصيد الاحتيالي والروابط الضارة إلى جهات اتصال الضحية. لذا، إذا تلقيت رسالة تطلب منك التصويت لابنة أخت شخص ما في مسابقة، أو إقراض المال، أو النقر على رابط مشبوه، فلديك كل الأسباب التي تدعوك للحذر والارتباك.

ماذا تفعل إذا سُرقت بياناتك؟

- أولاً، استرجع في ذاكرتك المعلومات التي أدخلتها في موقع التصيد الاحتيالي. وإذا كنت قد قدمت تفاصيل بطاقة الدفع، فاتصل بمصرفك فورًا لطلب حظر البطاقات. أما إذا كنت قد أدخلت اسم مستخدم وكلمة مرور تستخدمهما في حسابات أخرى، فقم بتغيير كلمات المرور تلك على الفور. ويمكن أن يساعدك مدير كلمات المرور في إنشاء وتخزين كلمات مرور قوية وفريدة.

- قم بتفعيل المصادقة ثنائية العوامل (2FA) أينما كان ذلك متاحًا. وللحصول على مزيد من التفاصيل عن ماهية المصادقة ثنائية العوامل (2FA) وكيفية استخدامها، يمكنك قراءة دليلنا. وعند اختيار وسيلة المصادقة ثنائية العوامل، يُفضل تجنب الرسائل النصية القصيرة، حيث يمكن اعتراض الرموز التي تُرسل عبر النصوص. ومن الناحية المثالية، استخدم تطبيق أداة المصادقة، مثل Kaspersky Password Manager، لإنشاء رموز لمرة واحدة.

- تحقق من الجلسات النشطة (قائمة الأجهزة التي سجلت الدخول) في حساباتك المهمة. وإذا وجدت جهازًا أو عنوان IP لا تعرفه، قم بإنهاء هذه الجلسة على الفور. ثم قم بتغيير كلمة مرورك وتفعيل المصادقة ثنائية العوامل.

كيفية الحماية من التصيد الاحتيالي

- لا تنقر على الروابط في رسائل البريد الإلكتروني أو الرسائل دون فحصها أولاً باستخدام حل أمان.

- إذا تلقيت رسالة بريد إلكتروني مشبوهة، فتحقق دائمًا من عنوان المرسل لمعرفة ما إذا كان قد سبق لك التواصل معه. وإذا ادعى شخص ما أنه يمثل جهة حكومية أو شركة، فاحرص على مقارنة النطاق الذي تم إرسال البريد الإلكتروني منه بنطاق موقع الويب الرسمي للمؤسسة. ومن غير المقبول إطلاقًا أن تصدر أي مراسلات رسمية من خدمة بريد إلكتروني مجانية.

- استخدم تطبيق مصادقة ثنائية للمصادقة ثنائية العوامل.

- أنشئ كلمات مرور مقاومة للاختراق. وتظهر أبحاثنا أن المخترقين يمكنهم اختراق ما يقرب من 60% من جميع كلمات المرور في العالم في أقل من ساعة. وبدلاً من ذلك، ضع في اعتبارك التبديل إلى مفاتيح المرور، التي توفر حماية أقوى للحساب، لكن ضع في اعتبارك أنها تأتي مع محاذيرها الخاصة.

- تذكر: يعد استخدام كلمة المرور نفسها لخدمات متعددة خطأً فادحًا. وهذا هو بالضبط ما يستغله المهاجمون ذوي النوايا الخبيثة. وحتى لو لم تقع أبدًا ضحية لخداع تصيد احتيالي، فإن كلمات مرورك وبياناتك قد تظل عرضة للتسريب نتيجة اختراقات البيانات؛ حيث لا يستهدف المهاجمون الإلكترونيون الأفراد فحسب، بل شركات بأكملها. وقد سجل مركز موارد سرقة الهوية هذا العام أكثر من ألفي حالة اختراق للبيانات. وللحد من المخاطر، أنشئ كلمة مرور فريدة وقوية لكل حساب. ولست مضطرًا لحفظها كلها – وفي الواقع لن تستطيع ذلك. لذا من الأفضل استخدام مدير كلمات مرور، ينشئ كلمات مرور معقدة ويخزنها بشكل آمن، ويزامنها عبر جميع أجهزتك، ويقوم بتعبئتها تلقائيًا على مواقع الويب والتطبيقات، وينبهك إذا ظهرت أي من بيانات الاعتماد الخاصة بك في حالة اختراق معروفة للبيانات.

المزيد عن التصيد الاحتيالي والخداع:

- كيف يستغل مخترقو التصيُّد الاحتيالي والمحتالون الذكاء الاصطناعي

- ماذا تفعل إذا تلقيت رسالة بريد إلكتروني للتصيد الاحتيالي؟

- ابتزاز البريد الإلكتروني: كيف يستخدم المحتالون الابتزاز

- عمليات احتيال على Telegram باستخدام الروبوتات والهدايا والعملات المشفرة

- وما إلى ذلك

التصيد الاحتيالي

التصيد الاحتيالي

النصائح

النصائح