كاسبرسكي لاب تحذر من مخاطر البرمجيات الخبيثة السورية

كشفت أبحاث كاسبرسكي لاب النقاب عن عدد كبير من البرمجيات الخبيثة ذات الصلة بسوريا، وذلك باستخدام تقنيات مختلفة بما في ذلك خدع الهندسة الاجتماعية أو ما يعرف بفن اختراق العقول.

تعمقت الصراعات الجيوسياسية في الشرق الأوسط خلال السنوات القليلة الماضية، ولم تكن سوريا مستثناة من ذلك. فالصراع يشتد في الفضاء الإلكتروني حيث تحاول الأطراف إمالة النضال لصالحها من خلال استغلال الاستخبارات الإلكترونية وممارسة التزييف. كشفت أبحاث كاسبرسكي لاب النقاب عن عدد كبير من البرمجيات الخبيثة ذات الصلة بسوريا، وذلك باستخدام تقنيات مختلفة بما في ذلك خدع الهندسة الاجتماعية أو ما يعرف بفن اختراق العقول. إن ظهور نماذج برمجية خبيثة جديدة على أساس يومي يجعل من الضروري أن يكون لدى المستخدمين فهم واف بالتقنيات والأدوات التي تتم الاستعانة بها حاليا لاستهداف المستخدمين في الشرق الأوسط وتحديداً المواطنين السوريين، وذلك ليكونوا على استعداد تام لمواجهة تهديدات مماثلة.

يقول غريب سعد، الباحث في مجال أمن المعلومات، والعضو في فريق الأبحاث والتحليل العالمي في شركة كاسبرسكي لاب "إن مزيجا من العوامل - كالهندسة الاجتماعية، والتطورالسريع للتطبيقات وأدوات الإدارة عن بعد للسيطرة على معظم أنظمة الحاسوب الخاصة بالضحايا تقريبا، يخلق سيناريوهاً مقلقاً يهدد المستخدمين الاعتياديين الذين لا علم لهم بما يدور من حولهم. وإلى جانب ذلك، هناك توقعات بأن تشهد هجمات ناشئة عن برمجيات الخبيثة مثل السورية، بأن تستمر وتتطور من حيث الجودة والكمية. وفي هذه الحالة يجب على المستخدمين أن يتذكروا دائما الإنتباه إلى الروابط المشبوهة، والتحقق من التنزيلات البرامجية التي يجرونها وأن يكون عندهم حل أمني موثوق وشامل على أجهزتهم."

لقد دفعت السنوات القليلة الماضية الهجمات الإلكترونية في سوريا إلى الواجهة. وقد تم ربط العديد من الأحداث في الفضاء الإلكتروني بسوريا: فالجيش الإلكتروني السوري، وهو عبارة عن مجموعة من قراصنة الحاسوب، كان على صلة بالهجمات التي استهدفت بعض المؤسسات البارزة بما في ذلك العديد من وسائل الإعلام؛ وقد تم توزيع البرامج الضارة على مواقع الشبكات الإجتماعية للسيطرة على الأنظمة وسرقة البيانات ومعلومات التعريف الشخصية المهمة. لقد تم العثور على Flash 0day (CVE-2014-0515) على بعض المواقع في سوريا والتي كانت قد تعرضت للهجوم قبل أشهر. وقد قام مطور برنامج DarkComet RAT بسحب برنامجه الشهير بعد إبلاغات عن استخدامه على نطاق واسع في سوريا.

أظهرت أبحاث كاسبرسكي لاب أن المجرمين الإلكترونيين يستغلون الوضع في المنطقة لخلق مجموعة كبيرة من أنواع البرمجيات الخبيثة للوصول إلى بيانات المستخدمين. تعتمد البرمجيات الخبيثة السورية بشكل كبير على الهندسة الاجتماعية وتدعيم الثقة من أجل تحقيق رواج واسع وإصابة أكبر عدد من المستخدمين. وهناك طرق مختلفة لإخفاء البرمجيات الخبيثة تتنوع ما بين برامج مكافحة الفيروسات المزيفة، وتطبيقات التراسل الاجتماعي ونظم الخدمات المشروعة المحتوية على برامج Trojan والمتاحة للتنزيل في في مواقع التواصل الاجتماعي وخدمات تبادل الملفات العامة المجانية.

ومن خلال العينات التي تم اختبارها لوحظ أن مجرمي الإنترنت يلجؤون إلى إجراء مراقبة شاملة للنظام من خلال استخدام أداة الإدارة عن بعد المعروفة باسم (RAT) Dark Comet، والتي لا ترسل فقط كل ضغطة زر يقوم بها المستخدم على الفور تقريبا إلى خادم بعيد، بل وتجعل النظام المصاب عرضة للهجوم بكل سهولة. إن استخدام لغات تطويرعالية المستوى يسمح لمطوري البرمجيات الخبيثة تعديل وتغيير رموز التشفير الخاصة بهم بسهولة، ويمنحهم المجال لاختبار الحملات الخبيثة الجديدة بدون أدنى عناء، وكذلك الإعداد لهجمات مستهدفة في وقت قصير للغاية. وتشهد البرامج الخبيثة السورية تطوراً ملفتاً كذلك وليس هناك أي علامات تدل على أنها قد تتوقف على المدى القريب.

أمثلة من البرمجيات الخبيثة السورية

تستخدم مقاطع الفيديو الصادمة على نطاق واسع لجذب انتباه المستخدمين وتوزيع البرامج الخبيثة. من بين هذه الأمثلة، شريط فيديو يظهر الضحايا المصابين في أحد التفجيرات الأخيرة، والذي تم استخدامه لاستغلال خوف الناس وحملهم على تنزيل تطبيق خبيث متاح في موقع عام لتبادل الملفات. وتبين أن الملف معتم بشكل كثيف بواسطة الأداة التجارية MaxToCode من أجل تجنب الكشف المبكر عنه بواسطة برامج مكافحة الفيروسات. ولكن بعد تشغيل الملف، تم إنشاء ملف تنفيذي آخر متطابق مع أداة الدخول عن بعد. يستخدم برنامج Trojan لتعطيل أجزاء من مناطق الحماية، وتخزين جميع النقرات على المفاتيح ومعلومات النظام، وإعادة إرسالها عندما يتم الإتصال بالإنترنت.

من بين أنواع البرمجيات الخبيثة المختلفة التي اكتشفتها كاسبرسكي لاب، مجموعة من الملفات المضغوطة موجودة في موقع إحدى مواقع التواصل الاجتماعي العامة التي كانت تضم قائمة من الناشطين والمطلوبين في سوريا. كان رابط التحميل لتطبيق قاعدة البيانات موجودا في قسم المعلومات التابع لأحد مقاطع الفيديو، وكان يعيد توجيه المستخدمين إلى خدمة تبادل الملفات التي كانت تستضيف الملف. وتضمن ملف RAR المضغوط برنامجاً خبيثاً مزود بأداة الإدارة عن بعد تستخدم من قبل مجرمي الإنترنت.

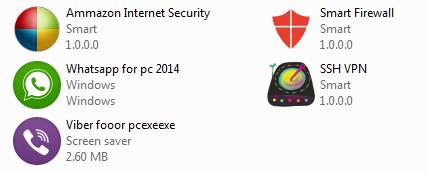

تكتسب التطبيقات المزيفة بما في ذلك برامج مكافحة الفيروسات المزيفة، رواجاً كبيراً بين المجرمين الإلكترونيين. فالآلات الحاسبة، وبرامج تحميل الألعاب وغيرها يستعملها المجرمون لنشر البرمجيات الخبيثة. مثال على ذلك، برنامج Ammazon Internet Security، وهو تطبيق خبيث يحاول محاكاة أحد برامج أمن الإنترنت. وقد كشف تحليل رمز هذا التطبيق الكثير من الوظائف المتعلقة بشكله ومظهره، ولكن بدون ميزات أمان حقيقية. إن جماعات البرمجيات الخبيثة السورية تأمل أن يسقط الضحايا المستهدفون في فخاخها من خلال استخدام معدات لا تتعدى عن كونها بضع مفاتيح/أزرار واسم جذاب. وفي حين قيامهم بتشغيل أداة الإدارة عن بعد بصمت عند تفعيل برنامج الحماية المعروف باسم security suite، يتركون المستخدمين المستهدفين دون حماية ويتم تثبيت أداة RAT على أجهزتهم.

تعتبرتطبيقات التراسل الفورية لأنظمة تشغيل سطح المكتب من بين الأدوات المستخدمة في نشر البرمجيات الخبيثة ويحاول مطورو البرمجيات الخبيثة السوريون الإستفادة منها كذلك. وبخلاف برنامج Ammazon Internet Security لا تحتوي هذه البرامج على أي واجهة رسومية للمستخدم ولا حتى على رسالة خطأ لتنبيه المستخدمين بأنه لاداعي للقلق بشأن أمن أنظمتهم، بل إنها تتجه مباشرة لنشر الإصابة في هذه الأنظمة.

وأظهرت الأبحاث أنه يتم استخدام البرمجيات الخبيثة كجزء لا يتجزأ من التطبيقات النظامية للتجسس على المواطنين السوريين. إن تقديم التطبيقات الأمنية لتوفير الحماية من المراقبة يعتبر من إحدى التقنيات العديدة المستخدمة من قبل الجماعات التي تضع البرمجيات الخبيثة والهادفة إلى دفع الأفراد الذين هم في حاجة ماسة للخصوصية إلى استخدام هذه البرامج المشبوهة. مثال على هذا برنامج Total Network Monitor الذي تم تعديله من قبل مجرمي الإنترنت لتفريغ معلومات النظام، في حين يتم إخفاء كل نشاط خبيث إلى أن يقوم المستخدم بتثبيت أداة legitimate بالكامل.

إدراك وفهم طبيعة المخاطر

تعتمد البرمجيات الخبيثة السورية بشكل كبير على الهندسة الاجتماعية والتنمية النشطة للمتغيرات الخبيثة الأكثر تعقيدا من الناحية التكنولوجية. ومع ذلك، فإن معظمها يكشف بسرعة عن طبيعتها الحقيقية عند تفحصها بعناية وهذا واحد من الأسباب الرئيسية لحث المستخدمين السوريين على التحقق مراراً وتكراراً من أولوية تحميلاتهم وإلى استخدام نهج الدفاع المتعدد الطبقات. إن استخدام برامج مكافحة الفيروسات وجدران الحماية الأصلية يجب أن يكون أول إجراء يتخذه المستخدمون الذين يعتزمون القيام بأي نوع من النشاط على الانترنت، وخصوصا خلال هذه الأوقات المضطربة من التهديدات الإلكترونية الجديدة التي تظهر كل يوم تقريبا.

تستخدم برامج مكافحة الفيروسات الكشف القائم إما على التوقيع أو القائم على التجربة لتحديد البرمجيات الخبيثة. فمن جهة، يبحث الكشف القائم على التوقيع عن سلسلة فريدة من وحدات البايت الخاصة تتميز بعدد من رموز التشفير الخبيثة، ومن جهة أخرى، يحدد الكشف القائم على التجربة البرمجيات الخبيثة على أساس سلوك البرنامج. في البحث الذي أجري في كاسبرسكي لاب تم جمع أكثر من 80 عينة من البرمجيات الخبيثة المستخدمة لمهاجمة المواطنين السوريين ومستخدمين آخرين في الشرق الأوسط. وعلى الرغم من أن معظم هذه البرمجيات معروفة، إلا أن مجرمي الإنترنت يعتمدون على عدد كبير من أدوات وتقنيات التشويش من أجل تغيير بنية البرمجيات الخبيثة وذلك لتجاوز التوقيعات وتجنب الكشف بواسطة برامج مكافحة الفيروسات. هذا يثبت مدى أهمية تقنيات الكشف القائم على التجربة عندما يتعلق الأمر بتوفير الحماية ضد هذا النوع من الهجمات. على سبيل المثال، كشفت الحلول الأمنية في كاسبرسكي لاب، المعروفة بقدرتها على تحديد الأنواع المختلفة من البرمجيات الخبيثة المعروفة أو حتى عائلات البرامج الضارة الجديدة، عن كافة العينات التي تم جمعها.

لمعرفة المزيد يرجى قراءة المدونة على الموقع: Securelist.com

كاسبرسكي لاب تحذر من مخاطر البرمجيات الخبيثة السورية

Kaspersky

مقالة ذات صلة أخبار الأعمال

أكثر من ثلث هجمات التصيّد استهدفت متعاملي القطاع المالي في الربع الثاني من 2018

نجحت تقنيات كاسبرسكي لاب المضادة لهجمات التصيد في منع أكثر من 107 ملايين محاولة لزيارة صفحات يُشتبه في قيامها بهجمات تصيّد، وذلك في الربع الثاني من العام 2018، كان 35.7% منها يتعلق بالخدمات المالية ويستهدف العملاء من خلال صفحات مزيفة لتقديم خدمات مصرفية أو خدمات مدفوعات.قراءة المزيد >أكثر من 40% من أجهزة نُظم الرقابة الصناعية تعرضت لهجمات في النصف الأول من 2018

تعرض أكثر من 40% من جميع أجهزة الحاسوب المتصلة بأنظمة الرقابة الصناعية التي تحميها شركة كاسبرسكي لاب إلى هجمات شنتها جهات تخريبية باستخدام برمجيات خبيثة، وذلك مرة واحدة على الأقل خلال النصف الأول من العام 2018. وتبيّن أن أكثر البلدان تأثراً في هذه الهجمات هي فيتنام والجزائر والمغرب، فيما كانت الدنمارك أكثر البلدان أماناً للأجهزة الصناعية، بحسب النتائج التي أوردها تقرير كاسبرسكي لاب الصادر بعنوان "مشهد التهديدات المحدقة بأنظمة الرقابة الصناعية في النصف الأول من 2018"، الذي يعدّه دورياً فريق الاستجابة لحالات الطوارئ الإلكترونية في نظم الرقابة الصناعية لدى كاسبرسكي لاب ICS CERT.قراءة المزيد >خلافات بين 73% من الأزواج في دولة الإمارات حول إفرط استخدام الأجهزة

أصبح من المعتاد اليوم في العالم الرقمي أن يعتمد الأزواج على الأجهزة في البقاء على اتصال، لكن أحدث دراسة بحثية أجرتها كاسبرسكي لاب، أظهرت أن "الاتصال الإلكتروني في العلاقات الزوجية" لا ينطوي على الحسنات فقط، بل فيه سلبيات يجب أن يُنظر إليها بعين الاعتبار.قراءة المزيد >