كاسبرسكي لاب تكتشف عن تهديدات خطيرة من الأدوات والتقنيات الإلكترونية

على مدى سنوات عديدة، يقوم فريق البحث والتحليل العالمي في كاسبرسكي لاب بمراقبة أكثر من 60 مشغلاً للتهديدات المتقدمة المسؤلة عن الهجمات الإلكترونية في جميع أنحاء العالم. ومع ذلك، بات بإمكان الخبراء في كاسبرسكي لاب أن يأكدوا الآن أنهم اكتشفوا مشغل للتهديدات يعرف باسم مجموعة "إكويشن"...

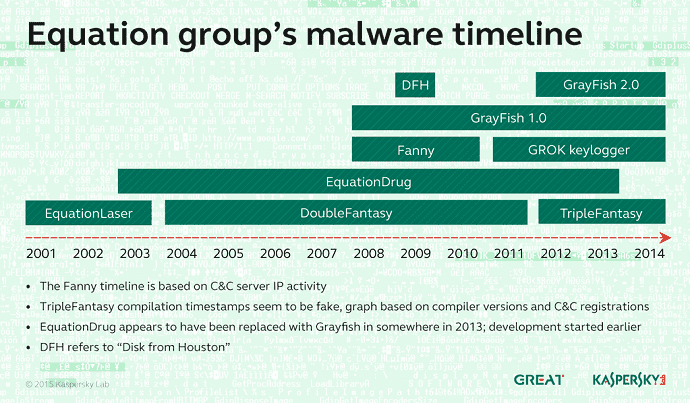

على مدى سنوات عديدة، يقوم فريق البحث والتحليل العالمي في كاسبرسكي لاب بمراقبة أكثر من 60 مشغلاً للتهديدات المتقدمة المسؤلة عن الهجمات الإلكترونية في جميع أنحاء العالم. ومع ذلك، بات بإمكان الخبراء في كاسبرسكي لاب أن يأكدوا الآن أنهم اكتشفوا مشغل للتهديدات يعرف باسم مجموعة "إكويشن"، يفوق أي مشغل معروف من حيث مستوى التعقيد والتقنيات المتطورة، وهو ناشط منذ عام 2001، كانت مجموعة "إكويشن" منهمكة باستهداف الآلاف من الأجهزة، أو ربما حتى عشرات الآلاف من الأجهزة في أكثر من 30 بلداً في جميع أنحاء العالم، وتغطي القطاعات التالية: الحكومة والمؤسسات الدبلوماسية والاتصالات والفضاء، والطاقة، والأبحاث النووية والنفط والغاز، وتقنية النانو، والنشطاء والعلماء الإسلاميين ووسائل الإعلام والنقل والمؤسسات المالية وشركات تطوير تقنيات التشفير.منذ عقدين من الزمن تقريباً.

وتستخدم مجموعة "إكويشن" بنية تحتية ضخمة من نوع C&C تضم أكثر من 300 مجال وأكثر من 100 خادم تتم استضافتها في دول متعددة، بما في ذلك الولايات المتحدة الأمريكية والمملكة المتحدة وإيطاليا وألمانيا وهولندا وبنما وكوستاريكا وماليزيا وكولومبيا وجمهورية التشيك. وتقوم كاسبرسكي لاب حالياً بإغلاق بضع عشرات من خوادم C&C.

ومن أجل إصابة الأجهزة، تستخدم المجموعة ترسانة قوية ومتطورة من البرامج الخبيثة. ولقد تمكن فريق البحث والتحليل العالمي في كاسبرسكي لاب من استرداد وحدتين تسمحان بإعادة برمجة البرامج الثابتة لمحرك الأقراص الصلبة لأكثر من اثني عشر من ماركات الأقراص الصلبة المشهورة. ولعل هذه هي أقوى أداة في ترسانة مجموعة "إكويشن" وأول برنامج خبيث معروف يصيب الأقراص الصلبة.

ومن خلال طريق إعادة برمجة البرامج الثابتة للأقراص الصلبة (أي إعادة كتابة نظام التشغيل الخاص بالقرص الصلب)، تحقق المجموعة غرضين:

- مستوى شديداً من الصلابة يساعد على تجنّب تنسيق القرص وإعادة التثبيت نظام التشغيل. إذا دخل البرنامج الخبيث في البرامج الثابتة، يصبح قادراً على "إحياء" نفسه إلى الأبد. وقد يمنع حذف جزء معين في القرص أو استبداله بجزء خبيث أثناء تشغيل النظام.

ويحذر كوستن رايو، مدير فريق البحث والتحليل العالمي في كاسبرسكي لاب قائلاً: "من الأمور الأخرى الخطيرة أنه بمجرد أن تتم إصابة القرص الصلب بهذه الحمولة الخبيثة، يصبح من المستحيل مسح البرامج الثابتة. بكل بساطة: بالنسبة لمعظم محركات الأقراص الصلبة هناك وظائف تتيح الكتابة في منطقة البرامج الثابتة الخاصة بالجهاز، ولكن لا توجد وظائف لقراءته مرة أخرى. وهذا يعني أننا عملياً غير قادرين على رؤية ذلك، ولا يمكننا الكشف عن الأقراص الصلبة التي أصيبت بهذه البرامج الضارة".

- القدرة على خلق منطقة صلبة وغير مرئية مخبأة داخل القرص الصلب. تستخدم هذه المنطقة لحفظ المعلومات المسحوبة والتي يمكن للمهاجمين استرجاعها في وقت لاحق. كما أن في بعض الحالات، قد تساعد المجموعة على فك التشفير، حيث يوضح كوستن رايو قائلاً: "مع الأخذ بعين الاعتبار حقيقة أن برنامج GrayFish المزروع في القرص يعمل مع بداية عملية تشغيل النظام، فهم لديهم القدرة على معرفة التقاط كلمة السر الخاصة بالتشفير وحفظها في هذه منطقة المخفية".

الى جانب ذلك، استخدمت مجموعة "إكويشن" فيروس "فاني" الذي يشكل أبرز أداة في هجماتهم. وكان الغرض الرئيسي منها رسم خريطة الشبكات المعزولة، وبعبارة أخرى - لفهم طوبولوجيا الشبكة التي لا يمكن الوصول إليها، وتنفيذ الأوامر لتلك النظم المعزولة. ، لذلك، استخدمت آلية فريدة للقيادة والسيطرة قائمة على نظام الناقل التسلسلي العالمي (USB) والتي سمحت للمهاجمين تمرير البيانات ذهاباً وإياباً من الشبكات المعزولة.

وعلى وجه الخصوص، تم استخدام جهاز USB مصاب ذات منطقة تخزين خفية لجمع معلومات أساسية عن النظام من جهاز كمبيوتر غير متصل بالانترنت وإرساله إلى بنية C&C عندما تم توصيل جهاز USB بجهاز الكمبيوتر المصاب بفيروس "فاني" وبوجود اتصال بالإنترنت. لو أراد المهاجمون تشغيل الأوامر على الشبكات المعزولة، كانوا ليحفظوها في المنطقة المخفية في جهاز USB. وعندما تم توصيل هذا الأخير بالكمبيوتر المعزول، تعرّفت بفيروس "فاني" على الأوامر وقامت بتنفيذها.

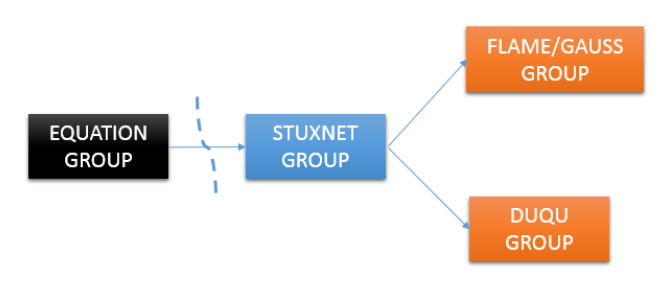

وبالإضافة إلى ذلك، هناك روابط متينة تشير إلى أن مجموعة "إكويشن" تفاعلت مع مجموعات قوية أخرى، مثل مشغلي "ستوكسنت" و"فليم"، وتم ذلك من مركز أعلى. وكانت مجموعة "إكويشن" قادرة على الوصول إلى هجمات دون انتظار قبل أن يتم استخدامها من قبل "ستوكسنت" و"فليم"، وقامت عند نقطة ما بمشاركة ما حققته مع الآخرين.

على سبيل المثال، في عام 2008 استخدمت "فاني" هجومين دون انتظار واللذين تم إدخالهما إلى "ستوكسنت" في يونيو 2009 ومارس 2010. وكان أحد هذين الهجومين في "ستوكسنت" في الواقع وحدة تابعة لـ"فليم" التي تستغل نفس نقاط الضعف والتي تم سحبها مباشرة من منصة "فليم" وتم دمجها في "ستوكسنت".

ولاحظت كاسبرسكي لاب سبعة استغلالات مستخدمة من قبل مجموعة "إكويشن" في برامجها الخبيثة. وقد استخدمت أربعة منها على الأقل باعتبارها هجمات دون انتظار. وبالإضافة إلى ذلك، لوحظ استخدام استغلالات غير معروفة، وهي على هجمات دون انتظار، لاستهداف فايرفوكس 17، كما تستخدم في متصفح تور.

وخلال مرحلة الإصابة، يكون لدى المجموعة القدرة على استخدام عشرة استغلالات في سلسلة واحدة. ومع ذلك لاحظ خبراء كاسبرسكي لاب أنه لم يتم استخدام أكثر من ثلاث استغلات: إذا لم يفلح أول واحد منها، يقومون بتجربة استغلال ثان، وبعد يختبرون الثالث. إذا فشلت كلها، لا يقومون بإصابة النظام.

كشفت منتجات كاسبرسكي لاب عدداً من المحاولات لمهاجمة مستخدميها، باء العديد منها بالفشل بسبب تقنية منع الاستغلال الآلي التي تقوم بشكل عام بكشف ومنع استغلال نقاط الضعف غير معروفة. وقد تم الكشف عن فيروس "فاني"، التي يفترض أنه تم تجميعه في يوليو 2008، وأضيف إلى القائمة السوداء من قبل نظمنا الأوتوماتيكية في ديسمبر 2008.

لمعرفة المزيد عن مجموعة "إكويشن"، يرجى قراءة المقالة المنشورة على المدونة Securelist.com

كاسبرسكي لاب تكتشف عن تهديدات خطيرة من الأدوات والتقنيات الإلكترونية

Kaspersky

مقالة ذات صلة أخبار الأعمال

أكثر من ثلث هجمات التصيّد استهدفت متعاملي القطاع المالي في الربع الثاني من 2018

نجحت تقنيات كاسبرسكي لاب المضادة لهجمات التصيد في منع أكثر من 107 ملايين محاولة لزيارة صفحات يُشتبه في قيامها بهجمات تصيّد، وذلك في الربع الثاني من العام 2018، كان 35.7% منها يتعلق بالخدمات المالية ويستهدف العملاء من خلال صفحات مزيفة لتقديم خدمات مصرفية أو خدمات مدفوعات.قراءة المزيد >أكثر من 40% من أجهزة نُظم الرقابة الصناعية تعرضت لهجمات في النصف الأول من 2018

تعرض أكثر من 40% من جميع أجهزة الحاسوب المتصلة بأنظمة الرقابة الصناعية التي تحميها شركة كاسبرسكي لاب إلى هجمات شنتها جهات تخريبية باستخدام برمجيات خبيثة، وذلك مرة واحدة على الأقل خلال النصف الأول من العام 2018. وتبيّن أن أكثر البلدان تأثراً في هذه الهجمات هي فيتنام والجزائر والمغرب، فيما كانت الدنمارك أكثر البلدان أماناً للأجهزة الصناعية، بحسب النتائج التي أوردها تقرير كاسبرسكي لاب الصادر بعنوان "مشهد التهديدات المحدقة بأنظمة الرقابة الصناعية في النصف الأول من 2018"، الذي يعدّه دورياً فريق الاستجابة لحالات الطوارئ الإلكترونية في نظم الرقابة الصناعية لدى كاسبرسكي لاب ICS CERT.قراءة المزيد >خلافات بين 73% من الأزواج في دولة الإمارات حول إفرط استخدام الأجهزة

أصبح من المعتاد اليوم في العالم الرقمي أن يعتمد الأزواج على الأجهزة في البقاء على اتصال، لكن أحدث دراسة بحثية أجرتها كاسبرسكي لاب، أظهرت أن "الاتصال الإلكتروني في العلاقات الزوجية" لا ينطوي على الحسنات فقط، بل فيه سلبيات يجب أن يُنظر إليها بعين الاعتبار.قراءة المزيد >