البرامج الضارة المكتشفة على حواسيب المستخدمين

في الجدول الأول أدرجت البرامج الضارة وغير المرغوب بها التي اكتشفت في حواسيب المستخدمين وتم إبطال مفعولها لدى أول تعامل معها.

| التصنيف | تغير التصنيف | البرنامج الضار | عدد الحواسيب المصابة بالعدوى |

| 1 |  0 0

| Net-Worm.Win32.Kido.ir | 274729 |

| 2 |  1 1

| Virus.Win32.Sality.aa | 179218 |

| 3 |  1 1

| Net-Worm.Win32.Kido.ih | 163467 |

| 4 |  -2 -2

| Net-Worm.Win32.Kido.iq | 121130 |

| 5 |  0 0

| Worm.Win32.FlyStudio.cu | 85345 |

| 6 |  3 3

| Trojan-Downloader.Win32.VB.eql | 56998 |

| 7 |  جديد جديد

| Exploit.JS.Aurora.a | 49090 |

| 8 |  9 9

| Worm.Win32.AutoIt.tc | 48418 |

| 9 |  1 1

| Virus.Win32.Virut.ce | 47842 |

| 10 |  4 4

| Packed.Win32.Krap.l | 47375 |

| 11 |  -3 -3

| Trojan-Downloader.WMA.GetCodec.s | 43295 |

| 12 |  0 0

| Virus.Win32.Induc.a | 40257 |

| 13 |  جديد جديد

| not-a-virus:AdWare.Win32.RK.aw | 39608 |

| 14 |  -3 -3

| not-a-virus:AdWare.Win32.Boran.z | 39404 |

| 15 |  1 1

| Worm.Win32.Mabezat.b | 38905 |

| 16 |  جديد جديد

| Trojan.JS.Agent.bau | 34842 |

| 17 |  3 3

| Packed.Win32.Black.a | 32439 |

| 18 |  1 1

| Trojan-Dropper.Win32.Flystud.yo | 32268 |

| 19 |  عائد عائد

| Worm.Win32.AutoRun.dui | 32077 |

| 20 |  جديد جديد

| not-a-virus:AdWare.Win32.FunWeb.q | 30942 |

بناء على عدد حالات العدوى، فإن وباء Kido قد خف، لكن ليس بشكل ملموس- إذ أن المراكز الخمسة الأولى لم تتغير..

واحتل المركز السابع ممثل البرامج المستغلة، التي تستغل الثغرات في مختلف البرامج وهو برنامج Exploit.JS.Aurora.a الذي سنتوقف عنده بالتفصيل في قسم "البرامج الضارة في الانترنت".

بالإضافة إلى هذا البرنامج ظهر هناك برنامجان جديدان من البرامج الضارة الإعلانية. المثال البارز على البرامج الإعلانية المنتشرة والتي حازت على المركز الثاني في التصنيف هو FunWeb.q. هذا البرنامج يعتبر لوحة تحكم لمواقع معروفة عبر المتصفح ويوفر للمستخدم سرعة الولوج إلى موارد مواقع الكترونية محددة (عادة ما تكون محتوياتها إعلامية). ولإظهار الدعايات تقوم هذه البرامج بتغيير واجهة الصفحات التي يزورها المستخدم.

فيما يتعلق بـ not-a-virus:AdWare.Win32.RK.aw (المركز 13) فالأمر يبدو أكثر صعوبة. هذا التطبيق تابع لشركة " Relevant Knowledge" الذي ينتشر مع مختلف البرامج الأخرى. في اتفاقية الاستخدام ULA يشار إلى أن هذا البرنامج يقوم آليا بجمع المعلومات الخاصة حول المستخدمين ويتابع جميع تحركات المستخدم بخاصة في الانترنت ويحفظها في ملقماته. ويشار في الاتفاقية إلى أن جميع البيانات تستخدم فقط لأغراض نبيلة ("تساعد في تكوين مستقبل الانترنت") وأنها محمية بعناية. والقرار حول منح الثقة لهذا الاتفاق من عدمه يعود إلى المستخدم.

البرامج الضارة في الانترنت

الجدول الثاني يبين ماهية الوضع في الانترنت. وقد دخلت التصنيف البرامج الضارة التي اكتشفت على صفحات المواقع وغيرها من البرامج التي حاولت أن تحمّل نفسها من الانترنت إلى حواسيب المستخدمين.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد محاولات التحميل |

| 1 |  عائد عائد

| Trojan-Downloader.JS.Gumblar.x | 453985 |

| 2 |  -1 -1

| Trojan.JS.Redirector.l | 346637 |

| 3 |  جديد جديد

| Trojan-Downloader.JS.Pegel.b | 198348 |

| 4 |  3 3

| not-a-virus:AdWare.Win32.Boran.z | 80185 |

| 5 |  -2 -2

| Trojan-Downloader.JS.Zapchast.m | 80121 |

| 6 |  جديد جديد

| Trojan-Clicker.JS.Iframe.ea | 77067 |

| 7 |  جديد جديد

| Trojan.JS.Popupper.ap | 77015 |

| 8 |  3 3

| Trojan.JS.Popupper.t | 64506 |

| 9 |  جديد جديد

| Exploit.JS.Aurora.a | 54102 |

| 10 |  جديد جديد

| Trojan.JS.Agent.aui | 53415 |

| 11 |  جديد جديد

| Trojan-Downloader.JS.Pegel.l | 51019 |

| 12 |  جديد جديد

| Trojan-Downloader.Java.Agent.an | 47765 |

| 13 |  جديد جديد

| Trojan-Clicker.JS.Agent.ma | 45525 |

| 14 |  جديد جديد

| Trojan-Downloader.Java.Agent.ab | 42830 |

| 15 |  جديد جديد

| Trojan-Downloader.JS.Pegel.f | 41526 |

| 16 |  عائد عائد

| Packed.Win32.Krap.ai | 38567 |

| 17 |  جديد جديد

| Trojan-Downloader.Win32.Lipler.axkd | 38466 |

| 18 |  جديد جديد

| Exploit.JS.Agent.awd | 35024 |

| 19 |  جديد جديد

| Trojan-Downloader.JS.Pegel.k | 34665 |

| 20 |  جديد جديد

| Packed.Win32.Krap.an | 33538 |

أما الوضع حول البرامج الضارة في الانترنت في شهر فبراير فإنه يبدو مشوقا أكثر من قبل ما انعكس على التصنيف الثاني.

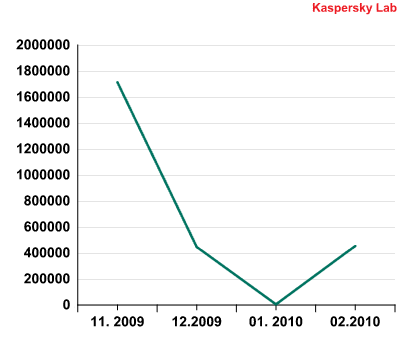

أولا، صعد إلى المركز الأول البرنامج Gumblar.x، بعد أن زال الوباء الذي يسببه في شهر يناير بشكل كامل تقريبا، أما في فبراير فقد زاد انتشاره بشكل كبير وكانت التوقعات تشير إلى إمكانية وقوع هجمة Gumblar. غير أنه هذه المرة لم يقم المجرمون الالكترونيون بأية تغييرات جذرية، فقط جمعوا بيانات جديدة للولوج إلى مواقع المستخدمين كي ينشروا الوباء. سنقوم بمتابعة الأوضاع والأحداث ومراقبة جميع التغيرات.

الرسم 1. عدد المواقع المصابة ببرنامج Gumblar.x

ثانيا، ازداد نطاق وباء Pegel في شهر يناير بنحو 6 أضعاف: في الجدول نرى من بين البرامج الجديدة أربع ممثلين من هذه العائلة، تبوأ أحدها المركز الثالث دفعة واحدة. هذا البرنامج الشبيه بعض الشيء بـ Gumblarيصيب أيضا المواقع الالكترونية القانونية. لدى قيام المستخدم بدخول الصفحة المصابة يقوم النص البرمجي المتوغل فيها بتوجيهه إلى موقع المجرمين الالكترونيين. من أجل تقليل إمكانية شك المستخدمين، يستغل المجرمون الالكترونيون عناوين مواقع معروفة، على سبيل المثال:

http://avast-com.deviantart.com.dangdang-com.**********.ru:8080/wsj.com/wsj.com/google.com/nokia.com/aweber.com.php

كما تتضمن هذه الروابط نصوص برمجية أخرى تحاول بشتى الطرق تحميل الملف التنفيذي الأساسي. عادة ما تكون الأساليب المستخدمة تقليدية- استغلال الثغرات في البرامج الكبيرة من متصفح CVE-2006-0003 Internet Explorer و CVE-2007-5659, CVE-2009-0927 Adobe Reader وكذلك التحميل بمساعدة بريمجات جاوا. أما الملف التنفيذي الأصلي فإنه برنامج Backdoor.Win32.Bredolab المعروف، المعبأ من قبل برامج التعبئة الضارة (من بينها التي تعرف على أنها Packed.Win32.Krap.ar و Packed.Win32.Krap.ao). لقد سبق وأن تناولنا هذا البرنامج الضار ولكن نود الإشارة إلى أنه إلى جانب وظيفته الأساسية في التحكم بحاسوب المستخدم، يمكنه أيضا أن يقوم بتحميل الملفات الضارة الأخرى.

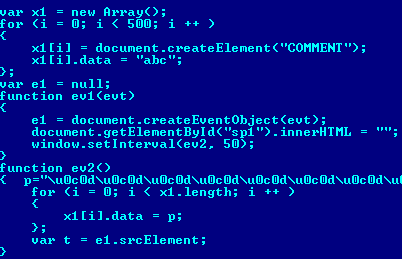

ونعود الآن إلى Exploit.JS.Aurora.a، الذي سبق وأن ذكرناه. . Aurora.a- هو برنامج يستغل ثغرة CVE-2010-0249 واكتشف بعد هجمات كبيرة مستهدفة في يناير في بعض نسخ متصفح Internet Explorer.

الهجمة، التي كتبت عنها جميع المواقع المعنية بتكنولوجيا المعلومات كانت موجهة نحو شركات كبرى (مثل Google و Adobe) وحصلت على اسم Aurora أي اسم الموجه الذي استخدم في أحد الملفات التنفيذية. وكان هدفها الحصول على بيانات شخصية للمستخدمين وكذلك الممتلكات الفكرية للشركات. وقد تم تنفيذها بمساعدة الرسائل الالكترونية مع إيراد الرابط المؤدي إلى الصفحة الضارة مع البرنامج – المستغل، والذي تم خلال عمله تحميل الملف التنفيذي الأصلي على حاسوب المستخدم دون درايته.

الرسم 2. مقطع من أحد احتمالات ظهور Exploit.JS.Aurora.a

والجدير بالذكر، أن العاملين في شركة Microsoft كانوا على علم بهذه الثغرة قبل عدة أشهر من الهجمة وتم ترتيقها بعد شهر من استغلالها. وهل لنا أن نقول أنه في غضون هذا الشهر أصبحت الشيفرة الأولية للبرنامج المستغل معروفة وقد استخدمت من قبل جميع المجرمين الالكترونيين في هجماتهم: في مجموعتنا هذه هناك مئات الأساليب المختلفة لاستغلال هذه الثغرة.

وهنا نستخلص أنه كما في السابق كان التهديد الرئيسي للمستخدمين هو الثغرات في المنتجات البرامجية المعروفة. بمراعاة أن المجرمين الالكترونيين يحاولون في هجماتهم استغلال الثغرات التي اكتشفت قبل عدة سنوات يمكننا القول أنها لا تزال تستخدم في الوقت الراهن. للأسف حتى مع تنصيب التحديثات الخاصة بالحزم البرامجية الكبرى لا يمكننا أن نكون كاملي الثقة في أمن الحاسوب ذلك لأنه حتى منتجي مثل هذه البرامج لا يقومون بتصنيع الرقع للثغرات المكتشفة في وقتها. لذلك لدى العمل مع الحاسوب يتوجب توخي الحذر واستخدام مكافح الفيروسات مع جميع التحديثات المطلوبة.