في الجدول الأول أدرجنا البرامج الضارة وغير المرغوب بها التي اكتشفت على حواسيب المستخدمين وتم إبطال مفعولها لدى أول تعامل معها.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد الحواسيب المصابة بالعدوى |

| 1 |  0 0

| Net-Worm.Win32.Kido.ir | 261718 |

| 2 |  0 0

| Virus.Win32.Sality.aa | 174504 |

| 3 |  0 0

| Net-Worm.Win32.Kido.ih | 158735 |

| 4 |  0 0

| Net-Worm.Win32.Kido.iq | 119114 |

| 5 |  0 0

| Exploit.JS.Agent.bab | 108936 |

| 6 |  0 0

| Trojan.JS.Agent.bhr | 104420 |

| 7 |  0 0

| Worm.Win32.FlyStudio.cu | 80196 |

| 8 |  0 0

| Virus.Win32.Virut.ce | 59988 |

| 9 |  -1 -1

| Trojan-Downloader.Win32.VB.eql | 47798 |

| 10 |  -1 -1

| Worm.Win32.Mabezat.b | 40859 |

| 11 |  1 1

| Trojan-Dropper.Win32.Flystud.yo | 31707 |

| 12 |  جديد جديد

| Worm.Win32.Autoit.xl | 31215 |

| 13 |  جديد جديد

| P2P-Worm.Win32.Palevo.aomy | 30775 |

| 14 |  -3 -3

| P2P-Worm.Win32.Palevo.fuc | 26027 |

| 15 |  جديد جديد

| Exploit.JS.CVE-2010-0806.aa | 25928 |

| 16 |  جديد جديد

| P2P-Worm.Win32.Palevo.aoom | 25300 |

| 17 |  جديد جديد

| Hoax.Win32.ArchSMS.ih | 24578 |

| 18 |  2 2

| Trojan.Win32.AutoRun.ke | 24185 |

| 19 |  جديد جديد

| Packed.Win32.Katusha.n | 23030 |

| 20 |  -5 -5

| Trojan-Downloader.Win32.Geral.cnh | 22947 |

لم تطرأ أية تغييرات على النصف الأول من هذه القائمة منذ الشهر الفائت إذ حافظ كل من الفيروسين Sality وVirut و كذلك البرنامج الدودي Kido على مواقعهم. النصف الثاني من التصنيف شهد دخول 6 برامج جديدة. ستناول كل واحد منها بالترتيب.

Worm.Win32.Autoit.xl في المرتبة 12 هو برنامج من عائلة AutoIt مع درجة تحميل متباينة: إذ يمكنه أن يعطل الجدار الناري في نظام التشغيل ويندوز، يطبق سياسة التقييد على البرامج أو يقوم بتحميل وتنصيب برامج ضارة أخرى. والجدير بالذكر أن البرازيل كانت المسؤولة عن نحو ربع البرامج المعدية المكتشفة بينما يأتي نحو 50 بالمائة من روسيا وأوكرانيا.

P2P-Worm.Win32.Palevo.aomy في المرتبة 13، و P2P-Worm.Win32.Palevo.aoom في المرتبة الـ16- هما الممثلان الجديدان لعائلة P2P-Worm Palevo التي دخلت سابقا تصنيفات البرامج الضارة.

Exploit.JS.CVE-2010-0806.aa هو النسخة المعدلة الجديدة من البرنامج المستغل لثغرة CVE-2010-0806 التي اكتشفت في شهر مارس وقد دخلت التصنيف واحتلت المرتبة الـ15. هذا ويقبل المجرمون الالكترونيون حاليا على التشويش النصي وتقنيات المكافحة للمحاكاة التي أدت إلى ظهور أنواع جديدة من البرنامج المستغل. وهناك برنامجان جديدان دخلا التصنيف هما Exploit.JS.Agent.bab (المرتبة الخامسة) و Trojan.JS.Agent.bhr (المرتبة السادسة) – استغلا نفس الثغرة. وهذه البرامج الثلاث دخلت أيضا التصنيف الثاني للبرامج المكتشفة في الانترنت.

Hoax.Win32.ArchSMS.ih احتل المركز الـ17 وهو أيضا برنامج جديد على تصنيفنا. ويستخدم هذا البرنامج في نوع جديد تماما من الاحتيال. وهو ينتشر عادة بمظهر جزء مسالم وشرعي من البرامج المجانية. عندما يتم فتح التطبيق تظهر للمستخدم نافذة تقول أن البرنامج قد تمت أرشفته ويمكن فتحه بكلمة سر يحصل عليها المستخدم بعد إرساله رسالة SMS أو ثلاث. تكلفة الرسالة تصل إلى 500 روبل (نحو 16 دولارا) وبالنهاية يحصل المستخدم على برنامج ضار أو رابط إلى مواقع تحميل أو حتى رسالة تنذر بخطأ عند الفتح أو ملف مؤرشف فارغ. غالبية الحواسيب التي اكتشف فيها هذا البرنامج كانت في الدول الناطقة بالروسية والمستخدمين في روسيا كانوا غالبية ضحاياه، يليهم المستخدمون في أوكرانيا، كازاخستان، بيلوروسيا، أذربيجان ومولدافيا.

برنامج التعبئة Packed.Win32.Katusha.n الذي احتل المرتبة الـ19 هو البرنامج المستخدم لحماية البرامج الضارة المختلفة من برامج مكافحة الفيروسات. واكتشفت تحت هذه الاسم مكافحات الفيروسات المزيفة التي استخدمت برنامج التعبئة Katusha.

البرامج الضارة المكتشفة على الانترنت

الجدول الثاني يعكس الوضع السائد في الانترنت. وضم هذا التصنيف البرامج الضارة المكتشفة على صفحات الانترنت وتلك البرامج التي حاولت تحميل نفسها من الانترنت على حواسيب المستخدمين.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد محاولات التحميل |

| 1 |  1 1

| Exploit.JS.Agent.bab | 169086 |

| 2 |  جديد جديد

| Trojan-Downloader.JS.Pegel.bp | 123446 |

| 3 |  1 1

| Exploit.Java.CVE-2010-0886.a | 65794 |

| 4 |  3 3

| AdWare.Win32.FunWeb.q | 58848 |

| 5 |  جديد جديد

| Trojan-Downloader.VBS.Agent.zs | 58591 |

| 6 |  -1 -1

| Trojan.JS.Agent.bhr | 57978 |

| 7 |  عائد عائد

| Exploit.Java.Agent.f | 53677 |

| 8 |  جديد جديد

| Trojan-Downloader.Java.Agent.fl | 53468 |

| 9 |  2 2

| AdWare.Win32.FunWeb.ds | 45362 |

| 10 |  جديد جديد

| Trojan.JS.Agent.bhl | 45139 |

| 11 |  3 3

| AdWare.Win32.Shopper.l | 37790 |

| 12 |  جديد جديد

| Exploit.HTML.CVE-2010-1885.a | 36485 |

| 13 |  جديد جديد

| AdWare.Win32.Boran.z | 28852 |

| 14 |  جديد جديد

| Exploit.Win32.IMG-TIF.b | 28238 |

| 15 |  جديد جديد

| Exploit.JS.Pdfka.bys | 28084 |

| 16 |  جديد جديد

| Trojan.JS.Agent.bmh | 27706 |

| 17 |  جديد جديد

| Exploit.JS.CVE-2010-0806.aa | 26896 |

| 18 |  جديد جديد

| Exploit.JS.Pdfka.cny | 26231 |

| 19 |  جديد جديد

| AdWare.Win32.FunWeb.ci | 26014 |

| 20 |  جديد جديد

| Trojan.JS.Redirector.cq | 26001 |

ويظهر الجدول أعلاه أن شهر يوليو شهد 12 برامج جديدة دخلت التصنيف.

أما برنامج Pegel الذي ظل نشيطا خلال الشهور الثلاث الماضية تبوأ المركز الثاني في يوليو من خلال النسخة المعدلة .bp من برنامج التحميل النصي هذا.

نصف هذه البرامج الموجودة في التصنيف هي برامج استغلال، ثمانية منها تستهدف الثغرات المعروفة.

فمثل ما كان عليه الوضع الشهر الماضي ترأس القائمة برنامج Exploit.JS.Agent.bab الذي يستغل الثغرة CVE-2010-0806. الثغرة نفسها استخدمت من قبل البرنامج الجديد Exploit.JS.CVE-2010-0806.aa في المركز الـ17 و Trojan.JS.Agent.bhr في المركز الـ16. وبهذا الشكل يبدو أنه على الرغم من التوقعات كانت هناك صعودا في استهداف الثغرة رقم CVE-2010-0806 بدلا من التراجع في استغلالها.

ولم تزال منصة Java حاضرة في يوليو من خلال عودة كل من Exploit.Java.Agent.f (المركز السابع) والبرنامج الجديد Trojan-Downloader.Java.Agent.jl (المركز الثامن). ويستهدف البرنامجان الثغرة CVE-2010-3867 وقد جرى تحميلها بواسطة Trojan.JS.Agent.bmh script الذي يحتل المركز الـ16.

البرنامج الجديد على التصنيف Exploit.HTML.CVE-2010-1885.a احتل المركز الثالث عبارة عن نص برمجي الذي يعمل على استغلال ثغرة CVE-2010-1885. ولم تكن هذه الثغرة معروفة بشكل واسع من قبل مثلما الآن بعدما أصبحت مستهدفة بشكل واسع. فالملف الذي يحوي شيفرة ضارة على شكل صفحة HTML التي تتضمن علامة iframe مع عنوان مخصص.

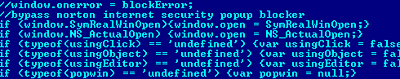

مقطع من Exploit.HTML.CVE-2010-1885.a

عندما يتم فتح الملف يتم تحميل نص برمجي آخر (تشير إليه شركة "كاسبرسكي لاب" بـ Trojan-Downloader.JS.Psyme.aoy). هذا النص يفوم بتحميل وإطلاق البرامج الضارة من عائلة Trojan-GameThief.Win32.Magania التي تقوم بسرقة كلمات السر التابعة للألعاب في الانترنت. هذا النص الوسيطي يستخدم أسلوبا مميزا لتمويه الرابط الضار- إذ يكتب هذا الرابط من الخلف إلى الأمام (انظر الرسم في الأسفل).

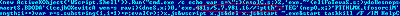

مقطع من النص البرمجي Trojan-Downloader.JS.Psyme.aoy المستخدم من قبل Exploit.HTML.CVE-2010-1885.a

لقد انتشر برنامج Exploit.Win32.IMG-TIF.b الذي يستهدف ثغرة CVE-2010-0188 مؤخرا.وتجدر الإشارة إلى أن مؤلفي الفيروسات لم يستغلوا هذه الثغرة في غضون شهرين أو ثلاث بعد الإعلان عنها رسميا.

أما البرنامجان Exploit.JS.Pdfka.bys (المرتبة 15) و Exploit.JS.Pdfka.cny (المركز 18) فهما نصان برمجيان يستغلان الثغرات في منتجات Adobe.

واحتلت 5 برامج من التصنيف هي برامج إعلانية : 3 نسخ من AdWare.Win32.FunWeb (في المراكز 4، 9، 19)، AdWare.Win32.Shopper.l (المركز 11) و AdWare.Win32.Boran.z (المركز13). ويعتبر Boran.z برنامجا جديدا في القائمة وقد اكتشف لأول مرة في أكتوبر 2009. وهو عبارة عن بنية BHO التي ترفق مع مشغل لحمايتها.

أما Trojan.JS.Agent.bhl فهو برنامج آخر يظهر الإعلانات المزعجة وهو برنامج جديد على التصنيف أيضا. هذا النص البرمجي يقوم بإظهار نوافذ فجائية ويستخدم نطاقا من التقنيات لتجاوز معطلات هذه النوافذ. الرسم في الأسفل يوضح جزء من الملف الذي يتضمن التعليقات والشيفرة التي تستخدمها البنية لتجاوز برنامج Norton Internet Security.

أما بقية البرامج في هذه القائمة فإنها صممت لنشر برامج ضارة أخرى.

الخلاصة

وتعكس المعطيات الخاصة بشهر يوليو مرة أخرى النزعة لاستغلال الثغرات بهدف نشر البرامج الضارة. فالبرامج الضارة المستغلة للثغرات قد دخلت التصنيف الأول الخاص بالبرامج الضارة المكتشفة على حواسيب المستخدمين.

النصوص البرمجية المحملة من عائلة Pegel والثغرات التي يستهدفها (مثل CVE-2010-0806، CVE-2010-3867 وغيرها) لا تزال واسعة الانتشار على الرغم من جهود الشركات العاملة في مجال إنتاج مكافحات الفيروسات، والشركات مثل Adobe و Microsoft اللتان قامتا بإطلاق الرقع لهذه الثغرات. عدد كبير من البرامج التي استغلت الثغرات المكتشفة مؤخرا مثل CVE-2010-0188 و CVE-2010-1885 قد اكتشفت في شهر يوليو. والجدير بالذكر ان الانتشار السريع للبرنامج الدودي Stuxnet، وهو عبارة عن مشغل برنامج تجسسي مخفي الذي يستخدم تواقيع رقمية أصلية. وهذا البرنامج يستعل الثغرة في ملفات LNK وهذه الثغرة تستطيع إطلاق ملفات dll بدون تدخل المستخدم في حال كانت هناك أيقونة اختصار ظاهرة.

هناك خبر مفرح أن Gumblar توقف عن الانتشار لكن إلى متى؟