البرامج الضارة المكتشفة على حواسيب المستخدمين

في الجدول الأول أدرجنا البرامج الضارة وغير المرغوب بها التي اكتشفت وتم إبطال مفعولها على حواسيب المستخدمين لدى أول تعامل معها.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد الحواسيب المصابة بالعدوى |

| 1 |  0 0

| Net-Worm.Win32.Kido.ir | 304259 |

| 2 |  0 0

| Virus.Win32.Sality.aa | 193081 |

| 3 |  0 0

| Net-Worm.Win32.Kido.ih | 175811 |

| 4 |  0 0

| Net-Worm.Win32.Kido.iq | 141243 |

| 5 |  جديد جديد

| Exploit.JS.Agent.bab | 134868 |

| 6 |  -1 -1

| Trojan.JS.Agent.bhr | 130424 |

| 7 |  -1 -1

| Worm.Win32.FlyStudio.cu | 102143 |

| 8 |  -1 -1

| Virus.Win32.Virut.ce | 69078 |

| 9 |  -1 -1

| Trojan-Downloader.Win32.VB.eql | 57578 |

| 10 |  -1 -1

| Worm.Win32.Mabezat.b | 47548 |

| 11 |  جديد جديد

| P2P-Worm.Win32.Palevo.fuc | 44130 |

| 12 |  -2 -2

| Trojan-Dropper.Win32.Flystud.yo | 40081 |

| 13 |  جديد جديد

| Worm.Win32.VBNA.b | 33235 |

| 14 |  0 0

| Trojan.Win32.Autoit.ci | 32214 |

| 15 |  2 2

| Trojan-Downloader.Win32.Geral.cnh | 31525 |

| 16 |  -5 -5

| Worm.Win32.AutoIt.tc | 30585 |

| 17 |  -5 -5

| Packed.Win32.Krap.l | 29149 |

| 18 |  جديد جديد

| Trojan.Win32.AutoRun.aje | 25890 |

| 19 |  عائد عائد

| Email-Worm.Win32.Brontok.q | 25183 |

| 20 |  جديد جديد

| Trojan.Win32.Autorun.ke | 24809 |

كما نرى فإن قائمة البرامج العشرة الأوائل التي تم إبطال مفعولها لم تتغير منذ الشهر الماضي . وقد اعتدنا أن يحتل أحد المراكز الأربعة الأولى كل من البرنامج الدودي Kido والفيروس Sality. والتغير الوحيد الذي طرأ على التصنيف مقارنة بشهر مايو هو ظهور برنامج مستغل جديد في المركز الخامس Agent.bab، الذي أدى إلى تراجع البرامج الست التي تليه. وسنتحدث بالتفصيل عن Exploit.JS.Agent.bab في هذا التقرير.

واحتلت النسخة المعدلة من برنامج P2P-Worm.Palevo المعروف المركز الحادي عشر في التصنيف. ويعمل Palevo.fuc عادة على تصيد البيانات الشخصية التي يُدخلها المستخدم في نافذة المتصفّح. ومن بين الطرق الأساسية لانتشار هذا البرنامج الدودي- استخدام البرامج التي تتيح تبادل الملفات " Peer-to-Peer" وهنا بعض البرامج التي يستخدمها Palevo.fuc: BearShare، iMesh، Shareaza، eMule وغيرها. ويقوم Palevo.fuc عادة بنسخ نفسه وشغل المجلدات المخصصة لحفظ الملفات المحملة والمعدة للنشر ويعطي لهذه النسخ عناوين براقة على أمل جذب اهتمام ضحاياه. ومن بين أساليب النشر - P2P Worm.Win32.Palevo.fuc: النسخ المتكرر في المجلدات الشبكية وموارد الشبكة المشتركة، إرسال الروابط المخصصة للتحميل عبر الانترنت ونقل العدوى إلى وسائط التخزين باستخدام Trojan.Win32.Autorun.

هذا وقامت نسختان من برنامج Trojan.Win32.Autorun اللتان تحتلان المركزين الثامن عشر والعشرين في التصنيف بنقل العدوى الضارة إلى ما لا يقل عن 50 ألف واسطة تخزين وهما عبارة عن ملفات autorun.inf التي تقوم بإطلاق البرنامج الدودي الموجود في ذات الواسطة لدى وصلها بالحاسوب.

وأخيرا البرنامج Worm.Win32.VBNA.b الذي احتل المركز الثالث عشر. وكتب هذا البرنامج بلغة Visual Basic وينتمي إلى فئة برامج التعبئة الضارة.

البرامج الضارة في الانترنت

الجدول الثاني يعكس الوضع السائد في الانترنت. وضم هذا التصنيف البرامج الضارة المكتشفة على صفحات الانترنت وتلك البرامج التي حاولت تحميل نفسها من الانترنت على حواسيب المستخدمين.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد محاولات التحميل |

| 1 |  0 0

| Trojan-Clicker.JS.Iframe.bb | 490331 |

| 2 |  جديد جديد

| Exploit.JS.Agent.bab | 341085 |

| 3 |  عائد عائد

| Trojan-Downloader.JS.Pegel.b | 220359 |

| 4 |  -2 -2

| Exploit.Java.CVE-2010-0886.a | 214968 |

| 5 |  0 0

| Trojan.JS.Agent.bhr | 77837 |

| 6 |  جديد جديد

| Exploit.JS.Pdfka.clk | 74592 |

| 7 |  0 0

| not-a-virus:AdWare.Win32.FunWeb.q | 65550 |

| 8 |  جديد جديد

| Exploit.JS.Pdfka.ckp | 59680 |

| 9 |  جديد جديد

| Worm.Win32.VBNA.b | 57442 |

| 10 |  1 1

| Trojan-Clicker.JS.Agent.ma | 54728 |

| 11 |  جديد جديد

| Hoax.HTML.FakeAntivirus.f | 50651 |

| 12 |  جديد جديد

| not-a-virus:AdWare.Win32.FunWeb.ds | 49720 |

| 13 |  -5 -5

| Exploit.JS.CVE-2010-0806.i | 48089 |

| 14 |  جديد جديد

| Exploit.JS.Pdfka.clm | 45489 |

| 15 |  0 0

| not-a-virus:AdWare.Win32.Shopper.l | 44913 |

| 16 |  0 0

| Trojan.JS.Redirector.l | 43787 |

| 17 |  -8 -8

| Exploit.JS.CVE-2010-0806.b | 39143 |

| 18 |  جديد جديد

| Trojan.JS.Agent.bky | 36481 |

| 19 |  جديد جديد

| Trojan.JS.Fraud.af | 35410 |

| 20 |  -17 -17

| Trojan.JS.Redirector.cq | 35375 |

على الرغم من التغيرات الكبيرة التي حدثت في التصنيف، حافظت 5 برامج بما فيها البرنامج الرائد على مراكزها.

وكانت هناك عودة مفاجئة لـ Trojan-Downloader.JS.Pegel.b، الذي احتل المركز الثالث في التصنيف، في حالة تشبه التي ذكرناها في شهر أبريل بشأن Trojan-Downloader.JS.Gumblar.x. وقد لوحظ نشاط غير مسبوق لـ Pegel في شهر فبراير من هذا العام، عندما دخل 6 من ممثلي هذه العائلة بقيادة البرنامج المعدل Pegel.b تصنيف غالبية البرامج الضارة المنتشرة عبر الانترنت. ويعمل Pegel.b برفقة مختلف البرامج المستغلة لـ PDF و Java مثل CVE-2010-0886، الذي تحدثنا عنه في تقرير الشهر الماضي . فإلى جانب البرامج المحملة للنصوص البرمجية من نوع Pegel و Gumblar توجد هناك نصوص برمجية بسيطة للغاية لكنها منتشرة بشكل كبير ويستخدمها المجرمون الالكترونيون في نقل العدوى إلى مواقع مشروعة. من بين هذه النصوص البرمجية Trojan.JS.Agent.bky (المركز الثامن عشر). ويصل حجم عنوانه إلى 59 رمزا. وكل ما يفعله هذا البرنامج هو تحميل الشيفرة الضارة من محدد الموقع الالكتروني.

أما البرنامج المستغل Agent.bab والذي احتل المركز الثاني فإنه اكتشف نحو 340 ألف مرة. ويستخدم هذا البرنامج الثغرة CVE-2010-0806، ويحمل من خلالها البرامج الضارة إلى حاسوب المستخدمين. وبهذا الشكل يتكرر السيناريو المعروف الذي يحمّل به Trojan-Downloaader.Win32.Geral و Rootkit.Win32.Agent، Backdoor.Win32.Hupigon، Trojan-GameTheif.Win32.Maganiz، Trojan-GameTheif.Win32.WOW وغيرها.

وهناك 3 نسخ معدّلة من برنامج Exploit.JS.Pdfka احتلت المراكز التالية في التصنيف: السادس، الثامن والرابع عشر. ويبدو أن البرامج الضارة من هذه العائلة لن تخرج من تصنيفنا وأن التحديثات التي تجريها شركة Adobe على منتجاتها ستترافق مع ظهور أنواع جديدة من هذا البرنامج المستغل. والنسخ المعدّلة الثلاث قامت بتحميل البرامج الضارة المختلفة التي لا تشكل مجموعة ما بحد ذاتها.

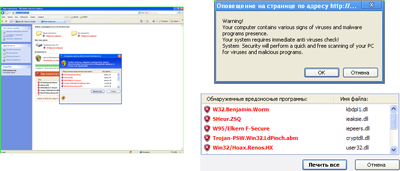

غالبا ما نصادف صفحات من الانترنت يشار فيها إلى أن حاسوبكم يحمل الكثير من البرامج الضارة وتقترح عليكم إزالة البرامج الضارة منه فورا. في بعض الحالات تشبه صفحة المتصفح إلى حد كبير صفحة "جهاز الكمبيوتر" ويجري فيها الكشف عن الفيروسات. وبعد الانتهاء من الكشف يتم بدء تحميل مكافح الفيروسات بنقرة واحدة على الصفحة وإن كان المستخدم ينوي إغلاقها. وهذا المكافح غالبا ما يكون ممثلا لعائلة Trojan-Ransom أو حتى Trojan.Win32.FraudPack نفسه. وتعرّف هذه الصفحات لمستخدمي منتجات "كاسبرسكي لاب" بأسماء Hoax.HTML.FakeAntivirus.f و Trojan.JS.Fraud.af.

وظهرت في المركز الثاني عشر من التصنيف نسخة معدّلة جديدة من AdWare.Win32.FunWeb.ds. ويعد الهدف من هذا المنتج هو جمع المعلومات حول طلبات البحث التي يقوم بها المستخدمون. وعادة تستخدم هذه البيانات من قبل نظام إظهار اللافتات الإعلانية التي تظهر بكثرة خلال تصفح الانترنت.

البيانات الشخصية تعد بمثابة "قطعة كعك شهية" بالنسبة لغالبية المحتالين. فبتحديث التقنيات المختلفة لتعبئة البرامج الضارة وسبل نشرها، وبعد الكشف عن ثغرات جديدة وباستخدام أساليب معقدة للتصيد والهندسة الاجتماعية يحاول مبتكرو الفيروسات نيل حصة أكبر من هذه "القطعة". ومع أن الشركات العاملة في مجال مكافحة الفيروسات تقف بالمرصاد لهؤلاء المحتالين إلا أنه من الضروري توخي الحذر. إذ أنه ما تبحثون عنه في الانترنت كل يوم يمكن أن يعطي الغرباء فكرة وافية عن شخصكم.

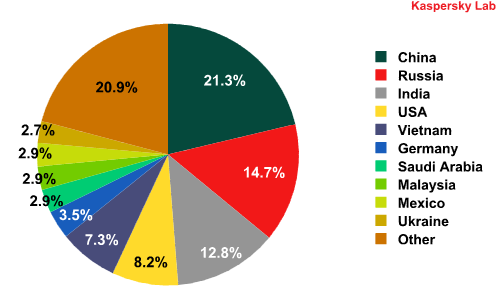

الدول التي سجل فيها العدد الأكبر من الإصابات بالفيروسات عبر الانترنت: