تقدم "كاسبرسكي لاب" لكم تصنيف البرامج الضارة لشهر مايو

البرامج الضارة المكتشفة على حواسيب المستخدمين

في الجدول الأول أدرجت البرامج الضارة وغير المرغوب بها التي اكتشفت في حواسيب المستخدمين وتم إبطال مفعولها لدى أول تعامل معها.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد الحواسيب المصابة بالعدوى |

| 1 |  0 0

| Net-Worm.Win32.Kido.ir | 339585 |

| 2 |  0 0

| Virus.Win32.Sality.aa | 210257 |

| 3 |  0 0

| Net-Worm.Win32.Kido.ih | 201746 |

| 4 |  0 0

| Net-Worm.Win32.Kido.iq | 169017 |

| 5 |  9 9

| Trojan.JS.Agent.bhr | 161414 |

| 6 |  -1 -1

| Worm.Win32.FlyStudio.cu | 127835 |

| 7 |  -1 -1

| Virus.Win32.Virut.ce | 70189 |

| 8 |  0 0

| Trojan-Downloader.Win32.VB.eql | 66486 |

| 9 |  0 0

| Worm.Win32.Mabezat.b | 54866 |

| 10 |  0 0

| Trojan-Dropper.Win32.Flystud.yo | 50490 |

| 11 |  0 0

| Worm.Win32.AutoIt.tc | 47044 |

| 12 |  1 1

| Packed.Win32.Krap.l | 44056 |

| 13 |  جديد جديد

| Trojan.JS.Iframe.lq | 38658 |

| 14 |  جديد جديد

| Trojan.Win32.Agent2.cqzi | 35423 |

| 15 |  1 1

| Trojan.Win32.Autoit.ci | 34670 |

| 16 |  جديد جديد

| Trojan-GameThief.Win32.Magania.dbtv | 31066 |

| 17 |  جديد جديد

| Trojan-Downloader.Win32.Geral.cnh | 30225 |

| 18 |  جديد جديد

| Trojan.JS.Zapchast.dv | 29592 |

| 19 |  -2 -2

| Virus.Win32.Induc.a | 28522 |

| 20 |  -8 -8

| Exploit.JS.CVE-2010-0806.e | 27606 |

في مايو دخلت التصنيف 5 برامج ضارة جديدة.

وغادرت التصنيف الأنواع المعدلة من البرنامج المستغل CVE-2010-0806 بشكل سريع مثل ما كان ظهورها سريعا الشهر الماضي. غير أن المجرمين الالكترونين لم يتوقفوا عن استغلال الثغرة CVE-2010-0806. أما Trojan.JS.Agent.bhr (المرتبة الخامسة) والذي يعتبر مكونا لأحد الأنواع المعدلة من البرنامج المستغل CVE-2010-0806- ففي شهر مايو صعد بنحو 9 نقاط، أمام البرنامج الجديد Trojan.JS.Iframe.lq (المرتبة الثالثة عشرة) فليست إلا حلقة وصل في هجمات drive-by: فبمساعدته يتم تحويل المستخدم إلى برنامج Exploit.JS.CVE-2010-0806.i. وللبرنامج الضار Trojan.JS.Zapchast.dv أيضا صلة بالثغرة CVE-2010-0806. هذا البرنامج من نوع حصان طروادة- جزء من البرنامج المستغل Exploit.JS.CVE-2010-0806.e (المركز العشرين).

ويثبت تواجد برنامج Trojan-GameThief.Win32.Magania.dbtv توقعاتنا بشأن البرامج المستغلة المذكورة أعلاه. الهدف الرئيسي للمجرمين الذين يستخدمونه هو الاستحواذ على معكيات المستخدمين المحتسبين في الألعاب المعروفة في الانترنت. وقد تضرر جراء نشاط هذا البرنامج مستخدمو CabalOnline، Metin2، Mu Online وألعاب من إنتاج شركة Nexon.net.

وعادة ما يتم نشر الوباء على المراحل التالية:

- في البداية يدخل المستخدم الصفحة التي تتضمن Trojan.JS.Iframe.lq، Trojan.JS.Zapchast.dv أو برنامج من الأنواع المعدلة من البرنامج المستغل CVE-2010-0806.

- البرنامج المستغل يقوم بتحميل Trojan-Downloader.Win32.Geral.cnh. وهذا البرنامج الأنواع النشطة لعائلة Downloader. وفي حوزته نجد برنامجا من برامج إخفاء الملفات التي تخفي عن برنامج مكافحة الفيروسات وجود هذا البرنامج في النظام؛ خوارزمية التحميل التي تتيح للمجرمين الالكترونيين استخدام أوراق to-download؛ وظائف برنامج Worm.Win32.Autorun التي تتيح نشر برنامج حصان طروادة عبر الأجهزة المتصلة.

- برنامج التحميل Geral يقوم بتحميل الأنواع المعدلة للبرامج Trojan-PSW.Win32.QQPass، Trojan-GameTheif.Win32.OnlineGames/WOW/Magania، Trojan-GameThief.Win32.Magania.dbtv على حاسوب المستخدم.

البرامج الضارة في الانترنت

الجدول الثاني يبين ماهية الوضع في الانترنت. وقد دخلت التصنيف البرامج الضارة التي اكتشفت على صفحات المواقع وغيرها من البرامج التي حاولت أن تحمّل نفسها من الانترنت إلى حواسيب المستخدمين.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد محاولات التحميل |

| 1 |  جديد جديد

| Trojan-Clicker.JS.Iframe.bb | 397667 |

| 2 |  جديد جديد

| Exploit.Java.CVE-2010-0886.a | 244126 |

| 3 |  جديد جديد

| Trojan.JS.Redirector.cq | 194285 |

| 4 |  جديد جديد

| Exploit.Java.Agent.f | 108869 |

| 5 |  جديد جديد

| Trojan.JS.Agent.bhr | 107202 |

| 6 |  جديد جديد

| Exploit.Java.CVE-2009-3867.d | 85120 |

| 7 |  -2 -2

| not-a-virus:AdWare.Win32.FunWeb.q | 82309 |

| 8 |  -6 -6

| Exploit.JS.CVE-2010-0806.i | 79192 |

| 9 |  -5 -5

| Exploit.JS.CVE-2010-0806.b | 76093 |

| 10 |  جديد جديد

| Trojan.JS.Zapchast.dv | 73442 |

| 11 |  -2 -2

| Trojan-Clicker.JS.Agent.ma | 68033 |

| 12 |  جديد جديد

| Trojan.JS.Iframe.lq | 59109 |

| 13 |  جديد جديد

| Trojan-Downloader.JS.Agent.fig | 56820 |

| 14 |  5 5

| not-a-virus:AdWare.Win32.Shopper.l | 50497 |

| 15 |  2 2

| Exploit.JS.CVE-2010-0806.e | 50442 |

| 16 |  -4 -4

| Trojan.JS.Redirector.l | 50043 |

| 17 |  جديد جديد

| Trojan.JS.Redirector.cj | 47179 |

| 18 |  -2 -2

| not-a-virus:AdWare.Win32.Boran.z | 43514 |

| 19 |  -6 -6

| Trojan-Dropper.Win32.VB.amlh | 43366 |

| 20 |  جديد جديد

| Exploit.JS.Pdfka.chw | 42362 |

التغيرات التي حدثت في هذا الجدول طرأت على جميع المشاركين دون أدنى استثناء.

في شهر مايو بلغ عدد الصفحات في الانترنت التي أصيبت ببرنامج حصان طروادة Trojan-Clicker.JS.Iframe.bb (المركز الأول) نحو 400 ألف صفحة. ويهدف هذا البرنامج إلى زيادة عدد الزيارات إلى الموقع على حساب عدد مرات دخول المستخدمين إلى هذه الصفحات دون درايتهم.

البرنامج- المحول الجديد Trojan.JS.Redirector.cq (المركز الثالث) يقوم بتحويل المستخدمين إلى الصفحات التي تعتبر مصدرا لنشر برامج مزيفة لمكافحة الفيروسات.

7 من أصل 20 برنامجا الأكثر تداولا في الانترنت تعتبر برامج مستغلة. والجدير بالذكر أن 3 مشاركين جدد- Exploit.Java.CVE-2010-0886.a، Exploit.Java.Agent.f,، Exploit.Java.CVE-2009-3867.d – تعتبر برامج مستغلة لمنصات جاوا.

من بين هذه البرامج برنامج Exploit.Java.CVE-2010-0886.a الذي احتل المركز الثاني. ويتكون هذا البرنامج الضار من جزئين- المحمّل الذي كتب بلغة JavaScript وتطبيق جاوا. ويستخدم المحمل وظيفة launch من مجموعة Java Development Toolkit. وتتضمن هذه الوظيفة شريطا من عدد من المفاتيح والعنوان، الذي يتركز فيه تطبيق جاوا الضار. وتقوم شيفرة JavaScript دون معرفة من المستخدمين بحث الحاسوب على استخدام برنامج جاوا، والتي تكون في غالبية الأحيان عبارة عن برنامج Trojan-Downloader. هذا البرنامج من جانبه يقوم بتحميل الملف الضار المنفذ ويقوم بإطلاقه على حاسوب المستخدم. وتجدر الإشارة إلى أن هذه الشهرة التي اكتسبها CVE-2010-0886.a تحققت بفضل استخدام محمل Pegel عند القيام بالهجمة.وقد وصفنا هذا البرنامج في تقرير فبراير.

برنامج آخر جديد Exploit.Java.CVE-2009-3867.d جاء في المركز السادس. . ويستخدم تقنية إملاء الحزمة المشبكة عن طريق استدعاء وظيفة getSoundBank. هذه الوظيفة تستخدم لتحميل ملفات متعددة الوسائط، وتتوقع الحصول على عنوان كائن soundbank. وقد أتاحت القغرة استخدام شيفرة shell التي تمكن المجرمين الالكترونيين من تطبيق شيفرتهم على حاسوب المستخدم.

أما البرامج المستغلة التي تحدثنا عنها أعلاه مرتبطة في الغالب بالمحولات والصفحات القانونية المصابة. وفي مايو دخل قائمة مثل هذه البرامج الضارة "المرافقة" Trojan.JS.Agent.bhr (المركز الخامس)، Trojan.JS.Zapchast.dv (المركز العاشر)، Trojan.JS.Iframe.lq (المركز الثاني عشر) و Trojan-Downloader.JS.Agent.fig (المركز الثالث عشر).

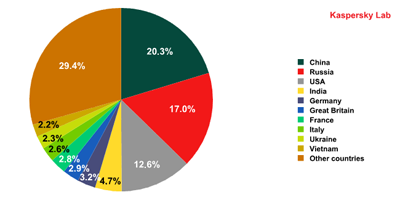

الدول التي سجل فيها العدد الأكبر من الإصابات عبر الانترنت:

الخلاصة

على مر الشهور الفائتة قام المجرمون الالكترونيون باستخدام البرامج المستغلة بغية الحصول على البيانات للمستخدمين. وهذه التغيرات تتعلق أيضا على أساليب نشر الشيفرات الضارة والتقينات المستخدمة التي تعيق التحليل والكشف عن البرامج الضارة.

11 برنامجا ضارا من أصل 20 الأكثر تداولا في الانترنت في شهر مايو كانت غاليبيتها من البرامج المستغلة وبرامج أحصنة طروادة المتصلة بها. هذه البرامج الضارة تحتل في التصنيف 5 مراكز (اعتبارا من المركز الثاني) وتتواجد في التصنيف على هيئة عدة أنواع معدلة منها.

نود الذكر أنه بسبب الانتشار الواسع للبرامج المستغلة لثغرات منصة جاوا، ننصح مستخدمي التطبيقات من صنع شركة Sun التفقد المنتظم لإجراء التحديثات على برنامجهم.