شكلت عمليات التحميل من نوع drive-by الخطورة الأكبر على المستخدمين في الشهر الماضي. فأثناء مثل هذه الهجمات يصاب الحاسوب حتى لدى زيارة موقع نظامي.

وهنا نذكركم بأنه لدى إجراء عمليات التحميل من نوع drive-by تصاب الحواسيب بالفيروسات. وتكمن الخطوة الأولى في أن المستخدم يدخل إلى الموقع النظامي المصاب أو موقع المجرمين الالكترونيين حيث يتركون ما يسمى بالنص البرمجي المحول (على سبيل المثال، من أبرز أنواع المحولات في الفترة الأخيرة هو Trojan-Downloader.JS.Pegel). بمساعدة هذا المحول يتم الانتقال إلى أداة تحميل النص التي تقوم من جانبها بإطلاق البرامج المستغلة. في غالب الأحيان يتم تحميل البرامج المستغلة إلى حاسوب المستخدم وإطلاق الملف التنفيذي الضار الذي عادة ما يكون من نوع "Backdoor".

وبالنتيجة دخلت تصنيف شهر نوفمر 9 برامج مستغلة، 3 محولات وأداة تحميل النص واحدة تستخدم في عمليات تحميل drive-by.

المحولات وأدوات تحميل النص

تبدأ عملية الإصابة بما نسميه بالمحولات خلال عمليات تحميل drive-by . من بين أدوات التحميل الرائدة للبرمجيات الضارة في الانترنت هي Trojan.HTML.IFrame.dl (المركز الـ5 في التصنيف)، Trojan.JS.IFrame.pg (المركز الـ10)، Trojan.JS.Redirector.lc (المركز الـ20)، Trojan.JS.Redirector.np (المركز الـ25)، Trojan-Downloader.JS.Iframe.bzn (المركز الـ29).

واحتل المركز الثاني في تصنيف البرمجيات الضارة المكتشفة في الانترنت كل من أداة تحميل النص Trojan-Downloader.JS.Agent.frs. ففي حال دخل المستخدم إلى موقع يحوي هذا المحول وينتقل إلى Trojan-Downloader.JS.Agent.frs فإن أخطر البرمجيات من نوع " Backdoor " كـBackdoor.Win32.Shiz وBackdoor.Win32.Blakken ستحاول تحميل نفسها إلى الحاسوب بمساعدة البرمجيات المستغلة للثغرات في Java، PDF، JavaScript.

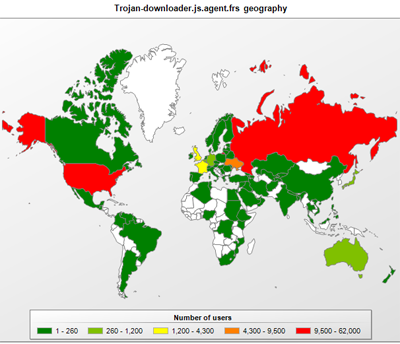

التوزع الجغرافي لأماكن اكتشاف Trojan-Downloader.JS.Agent.frs

تعرض المستخدمون في كل من روسيا، الولايات المتحدة، فرنسا وبريطانيا إلى خطر متزايد للإصابة بـ Trojan-Downloader.JS.Agent.frs.

أداوت التحميل والبرمجيات المستغلة المعتمدة على Java

أصبحت البرمجيات الضارة التي ألفت بلغة البرمجة متعددة المنصات Java رائجة هذه الأيام. إذا كنا قد صادفناها بقلة في السنة الماضية فحاليا أصبح عددها أكبر بكثير.

كما ازداد في الشهرين الفائتين عدد البرمجيات الضارة من عائلة Trojan-Downloader.Java.OpenConnection. مثل هذه البرامج تقوم خلال هجمات drive-by بنفس الوظائف التي تقوم بها البرامج المستغلة، غير أنها لا تستخدم الثغرات لتحميل البرمجيات الضارة من الانترنت بل أسلوب OpenConnection من فئة URL.

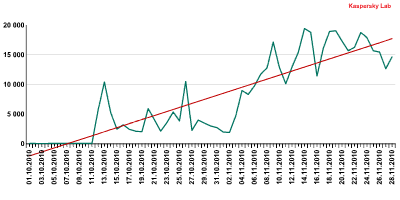

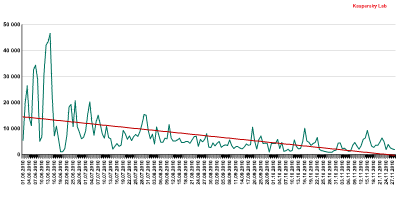

ديناميكية اكتشاف Trojan-Downloader.Java.OpenConnection (عدد المستخدمين الفرديين): أكتوبر- نوفمبر 2010

في نوفمبراحتل Trojan-Downloader.Java.OpenConnection.bu المركز الأول في تصنيف البرمجيات الضارة في الانترنت بفارق كبير عن منافسه الأقرب. وهناك برنامجان يستخدمان أسلوب OpenConnection احتلا المركزين الـ21 والـ26.

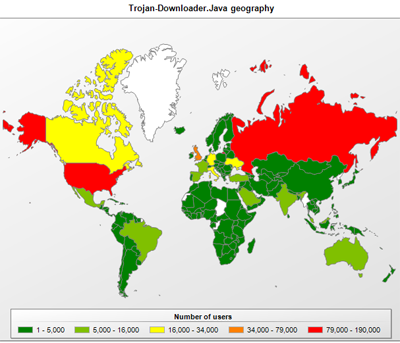

التوزع الجغرافي للبرمجيات الضارة من عائلة Trojan-Downloader.Java

إن التوزع الجغرافي لأدوات التحميل المعتمدة على Java مماثل لتوزع Trojan-Downloader.JS.Agent.frs. وهذا يدل على أن أدوات التحميل Java والمحملات النصية تستخدم معا من قبل المحرمين الالكترونيين خلال هجمات drive-by.

إلى جانب أدوات تحميل Java توجد هناك أيضا برمجيات مستغلة تعتمد على Java. مثلا هناك ثغرة قديمة نوعا ما CVE-2009-3867 في وظيفة getSoundBank تستغل بشكل واسع من قبل البرمجيات المستغلة. وهناك أيضا Trojan-Downloader.JS.Agent.frs الذي تحدثنا عنه أعلاه يستخدم أيضا البرمجيات المستغلة لـJava.

والجدير بالذكر أن Java- هي لغة برمجة متعددة المنصات، وأن البرمجيات الضارة المعتمدة على هذه اللغة قد تنفذ على جميع أنظمة التشغيل التي توجد فيها آلة Java الافتراضية.

البرمجيات المستغلة لـPDF

في شهر نوفمبر تناولنا البرمجيات المستغلة، التي تستغل الثغرات في نسق PDF، وعادة يتم اعتماد لغة JavaScript فيها. واحتلت البرمجيات Exploit.JS.Pdfka.cyk و Exploit.JS.Pdfka.cyy المركزين الـ24 والـ28 على التوالي من حيث التحميلات الفردية. والنزعة الملاحظة حاليا أن عدد البرمجيات المستغلة لـ PDF بدأ يتضاءل: في الأشعر الست الفائتة انخفض عدد ردود الفعل لمكافح الفيروسات على البرمجيات الضارة من فئة Pdfka بنحو 3 أضعاف.

ديناميكية اكشتاف برمجيات من عائلة Exploit.JS.Pdfka: يونيو- نوفمبر

وقد يكون ذلك مرتبطا بما تقوم به Adobe من وضع رقع في منتجاتها. حيث أطلق في شهر نوفمبر Adobe Reader X الذي يحوي تقنية SandBox، التي تتيح التصدي للبرمجيات المستغلة بشكل أفضل.

تصنيف البرمجيات الضارة المكتشفة في الانترنت

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد المستخدمين |

| 1 |  جديد جديد

| Trojan-Downloader.Java.OpenConnection.bu | 167617 |

| 2 |  جديد جديد

| Trojan-Downloader.JS.Agent.frs | 73210 |

| 3 |  1 1

| Exploit.Java.CVE-2010-0886.a | 68534 |

| 4 |  جديد جديد

| Trojan.HTML.Iframe.dl | 56075 |

| 5 |  1 1

| Trojan.JS.Agent.bhr | 46344 |

| 6 |  -3 -3

| Exploit.JS.Agent.bab | 42489 |

| 7 |  6 6

| Trojan.JS.Agent.bmx | 40181 |

| 8 |  جديد جديد

| Trojan.HTML.Agent.di | 35464 |

| 9 |  29 29

| Trojan.JS.Iframe.pg | 28385 |

| 10 |  74 74

| Trojan.JS.Redirector.nz | 26203 |

| 11 |  9 9

| Trojan.JS.Popupper.aw | 25770 |

| 12 |  جديد جديد

| Trojan-Downloader.Java.Agent.il | 23048 |

| 13 |  -2 -2

| AdWare.Win32.FunWeb.q | 22922 |

| 14 |  11 11

| Trojan-Downloader.Win32.Zlob.aces | 22443 |

| 15 |  3 3

| AdWare.Win32.FunWeb.ci | 19557 |

| 16 |  -1 -1

| Exploit.JS.CVE-2010-0806.b | 19487 |

| 17 |  -3 -3

| Exploit.JS.CVE-2010-0806.i | 18213 |

| 18 |  9 9

| Exploit.SWF.Agent.du | 17649 |

| 19 |  -3 -3

| Trojan.JS.Redirector.lc | 16645 |

| 20 |  -10 -10

| Trojan-Downloader.Java.Agent.hx | 16242 |

الأراشيف المزيفة

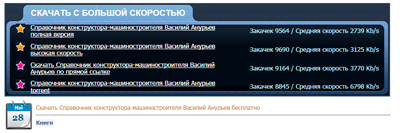

هناك نزعة أخرى تحدثنا عنها من قبل وهي الأراشيف المزيفة ولم تفقد شعبيتها حتى هذه الأيام. وتنتشر الأراشيف المزيفة بشكل فعال جدا: عندنا يقوم المستخدم بإجراء البحث عبر محركات البحث يتم توليد الصفحات المرفقة باللافتات التي تقدم المعلومات الجاري البحث عنها.

من أجل الحصول على محتوى الأرشيف يقترح على المستخدم إرسال رسالة SMS إلى أرقام التعرفة المخصوصة. غير أنه لا يحصل على المعلومات التي يطلبها. وقد يجد أرشيفا فارغا، متضررا، أو قد يحوي ملف التورنت أو غيره.

لصورة التالية تظهر مثالا على عرض احتيال لتحميل المعلومات المؤرشفة

صورة للشاشة باللغة الروسية تدعي تقديم خيارات التحميل اليدوي السريع

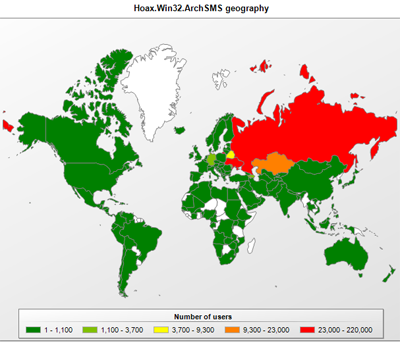

وتطلق " كاسبرسكي لاب" على الأراشيف المزيفة اسم عائلة Hoax.Win32.ArchSMS. وتنتشر ArchSMS غالبا في بلدان رابطة الدول المستقلة.

الانتشار الجغرافي لـ Hoax.Win32.ArchSMS

المخاطر المكتشفة على حواسيب المستخدمين

إن المخاطر التي تنتشر بشكل رئيسي عبر الشبكة المحلية والوسائط النقالة رائجة بشكل كبير لدى المجرمين الالكترونيين وخطيرة للغاية.

فمثلا الفيروسات مثل Virus.Win32.Sality.aa (المركز الـ3)، Virus.Win32.Sality.bh (المركز الـ8) و Virus.Win32.Virut.ce (المركز الـ6) قد دخلت إلى تصنيف البرمجيات الضارة العشر المكتشفة على حواسيب المستخدمين. وتتميز هذه البرمجيات بأنها قادرة غلى إصابة الملفات التنفيذية، ما يزيد من فعاليتها.

أما البرمجيات الضارة التي تستغل الثغرات، فقد دخلت في تصنيف العشرين. من بينها Kido الذي احتل المركزين الأولين. أما البرامج المستغلة التي تستغل الثغرة CVE-2010-2568 في أيقونات الاختصار لا تزال رائجة (المركزان الـ13 والـ14). وتستخدم بشكل واسع في نشر Stuxnet وغيرها من البرمجيات الضارة. وهذا يؤكد مرة أخرى أن على المستخدمين ألا يهملوا تحديث نظام التشغيل والبرامج المعروفة التي تستخدم على هذه الحواسيب.