تقدم "كاسبرسكي لاب" تقريرها الشهري حول البرمجيات الضارة المكتشفة في شهر أوكتوبر. لم نشهد نشاطا كبيرا للبرمجيات الضارة في شهر أوكتوبر، إلا أن هناك بعض الأحداث المهمة التي نود أن نشير إليها في هذا التقرير. فمثلا سنتناول باختصار Virus.Win32.Murofet الذي أصاب عددا كبيرا من ملفات PE وقد اكتشف في...

تقدم "كاسبرسكي لاب" تقريرها الشهري حول البرمجيات الضارة المكتشفة في شهر أوكتوبر.

لم نشهد نشاطا كبيرا للبرمجيات الضارة في شهر أوكتوبر، إلا أن هناك بعض الأحداث المهمة التي نود أن نشير إليها في هذا التقرير. فمثلا سنتناول باختصار Virus.Win32.Murofet الذي أصاب عددا كبيرا من ملفات PE وقد اكتشف في أوائل هذا الشهر. وما يميز هذا البرنامج الضار هو أنه يقوم بتوليد روابط باستخدام خوارزمية خاصة تعتمد على التاريخ والزمن المحدد على الحاسوب المصاب. Murofet يحصل على بيانات حول العام الحالي والشهر واليوم والدقيقة للحاسوب المصاب، يقوم بتوليد كلمتين ثنائيتين وحسابهما على أساس md5، ويضيف أحد النطاقات التالية - .biz، .org، .com، .net، .info، وفي نهاية الخط يضيف "/forum"، وبعد ذلك يقوم باستخدام هذا الرابط.

والجدير بالذكر أن هذا الفيروس لا يقوم بإصابة الملفات التنفيذية الأخرى ويرتبط بشكل وثيق مع Zeus: فهذه الوصلات المولدة مرتبطة ببنيته التحتية ويتم شحنها بمحملات هذا البرنامج الضار. ويستعرض هذا البرنامج الضار القدرة الابتكارية والحماس اللذان يتمتع بهما مطورو Zeus في نشر ابتكارهم في كل أرجاء العالم.

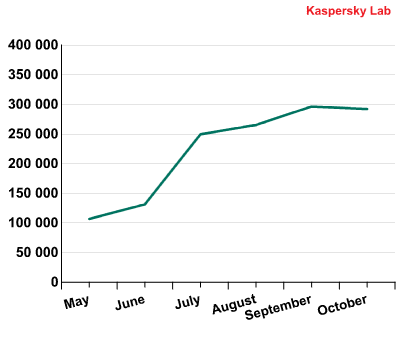

كما تزداد شهرة الأرشيفات المزيفة التي اكتشفناها بتسمية Hoax.Win32.ArchSMS. بعد إطلاق البرنامج يعرض على المستخدم خيار إرسال رسالة قصيرة واحدة أو عدة رسائل على رقم التعرفة المخصوصة للحصول على محتوى الأرشيف. في غالبية الأحيان تظهر على شاشة الحاسوب بعد إرسال الرسائل طريقة استخدام متتبع ملفات التورنت و/أو الرابط المؤدي إليه. وهناك أمثلة كثيرة على طرق الاحتيال غير أن النتيجة واحدة هي أن المستخدم يفقد أمواله ولا يحصل على الملف الذي يبحث عنه. وقد ظهر أسلوب الاحتيال هذا منذ عدة أشهر غير أن الاهتمام بهذا الأسلوب من قبل المجرمين الالكترونيين لم يخمد وهذا ما تؤكده الإحصائيات التي أجريت بمساعدة نظام Kaspersky Security Network:

وفي شهر أوكتوبر حطمت شركة مايكروسوفت رقمها القياسي بعدد الرقع التي أصدرتها خلال شهر واحد. فقد صدر في 12 أكتوبر 16 نشرة حول الأمن لتقوم بسد نحو 49 ثغرة مختلفة. وقد جرى تحطيم الرقم القياسي الماضي في شهر أغسطس إلا أنه في تلك المرة تم سد 34 ثغرة فقط. وهذا إن دل على شيء فإنه يدل على أن المجرمين الالكترونيين يستغلون بنشاط الأعطال في منتجات هذه الشركة الضخمة. فمثلا البرنامج الدودي الشهير Stuxtnet قد استغل قبل اكتشافه 4 ثغرات "يوم الصفر" لم يتم سدها بعد. وقد تم في شهر أوكتوبر إصلاح 3 ثغرات من الثغرات التي استغلها هذا البرنامج الدودي ولا تزال واحدة منها متاحة.

البرمجيات الضارة المكتشفة على حواسيب المستخدمين

في الجدول الأول أدرجنا البرامج الضارة وغير المرغوب بها التي اكتشفت على حواسيب المستخدمين وتم إبطال مفعولها لدى أول تعامل معها.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد الحواسيب المصابة |

| 1 |  0 0

| Net-Worm.Win32.Kido.ir | 386141 |

| 2 |  0 0

| Virus.Win32.Sality.aa | 150244 |

| 3 |  0 0

| Net-Worm.Win32.Kido.ih | 141210 |

| 4 |  0 0

| Trojan.JS.Agent.bhr | 104094 |

| 5 |  0 0

| Exploit.JS.Agent.bab | 85185 |

| 6 |  1 1

| Virus.Win32.Virut.ce | 81696 |

| 7 |  8 8

| Packed.Win32.Katusha.o | 74879 |

| 8 |  -2 -2

| Worm.Win32.FlyStudio.cu | 73854 |

| 9 |  2 2

| Virus.Win32.Sality.bh | 57624 |

| 10 |  -1 -1

| Exploit.Win32.CVE-2010-2568.d | 54404 |

| 11 |  1 1

| Exploit.Win32.CVE-2010-2568.b | 51485 |

| 12 |  -2 -2

| Trojan-Downloader.Win32.VB.eql | 49570 |

| 13 |  0 0

| Worm.Win32.Autoit.xl | 43618 |

| 14 |  0 0

| Worm.Win32.Mabezat.b | 43338 |

| 15 |  5 5

| Trojan-Downloader.Win32.Geral.cnh | 39759 |

| 16 |  1 1

| Worm.Win32.VBNA.b | 33376 |

| 17 |  -1 -1

| Trojan-Dropper.Win32.Sality.cx | 30707 |

| 18 |  جديد جديد

| Trojan.Win32.Autoit.ci | 29835 |

| 19 |  جديد جديد

| Trojan-Dropper.Win32.Flystud.yo | 29176 |

| 20 |  جديد جديد

| Worm.Win32.VBNA.a | 26385 |

خلال الشهر الماضي لم تطرأ أية تغيرات جذرية على الجدول. ولا تزال كل من Kido، Sality، Virut، CVE-2010-2568 رائدة فيه. وتجدر الإشارة إلى نمو عدد مرات الكشف عن برنامج التعبئة الضار Packed.Win32.Katusha.o (المركز السادس) والذي يستخدمه المجرمون الالكترونيون في نشر برامج مزيفة مكافحة الفيروسات. وهنالك أيضا البرنامج الدودي Worm.Win32.VBNA.a (المركز العشرين) والذي يشابه البرنامج الضار المذكور أعلاه غير أن تأليفه كان بلغة البرمجة المتقدمة Visual Basic. وقد قمنا بوصف هذين البرنامجين في التقارير السابقة.

البرمجيات الضارة في الانترنت

الجدول التالي يعكس الوضع السائد في الانترنت. وضم هذا الجدول البرامج الضارة التي اكتشفت على صفحات الانترنت والبرامج الضارة التي حاولت تحميل نفسها من صفحات الانترنت إلى حواسيب المستخدمين.

| التصنيف | التغير في التصنيف | البرنامج الضار | عدد محاولات التحميل |

| 1 |  جديد جديد

| Trojan.JS.FakeUpdate.bp | 114639 |

| 2 |  -1 -1

| Exploit.JS.Agent.bab | 96296 |

| 3 |  8 8

| Exploit.Java.CVE-2010-0886.a | 89012 |

| 4 |  جديد جديد

| Hoax.Win32.ArchSMS.jxi | 78235 |

| 5 |  1 1

| Trojan.JS.Agent.bhr | 63204 |

| 6 |  -2 -2

| AdWare.Win32.FunWeb.di | 62494 |

| 7 |  جديد جديد

| Trojan.JS.Redirector.nj | 61311 |

| 8 |  -3 -3

| AdWare.Win32.FunWeb.ds | 52404 |

| 9 |  جديد جديد

| Trojan.JS.Agent.bmx | 35889 |

| 10 |  3 3

| AdWare.Win32.FunWeb.q | 34850 |

| 11 |  -1 -1

| AdWare.Win32.FunWeb.fb | 34796 |

| 12 |  جديد جديد

| Trojan-Downloader.Java.Agent.hx | 34681 |

| 13 |  جديد جديد

| Exploit.JS.CVE-2010-0806.i | 33067 |

| 14 |  1 1

| Exploit.JS.CVE-2010-0806.b | 31153 |

| 15 |  جديد جديد

| Trojan-Downloader.Java.Agent.hw | 30145 |

| 16 |  جديد جديد

| Trojan.JS.Redirector.lc | 29930 |

| 17 |  جديد جديد

| Exploit.Win32.CVE-2010-2883.a | 28920 |

| 18 |  -6 -6

| Trojan-Downloader.Java.Agent.gr | 27882 |

| 19 |  -3 -3

| AdWare.Win32.FunWeb.ci | 26833 |

| 20 |  جديد جديد

| AdWare.Win32.FunWeb.ge | 25652 |

لم تطرأ تغييرات كبيرة على الجدول خلال هذا الشهر – فلا يزال كل من البرنامج المستغل لثغرة CVE-2010-0806 والبرمجيات الإعلانية في القائمة FunWeb. غير أننا سنتوقف عند بعض الأمثلة الجديرة بالذكر.

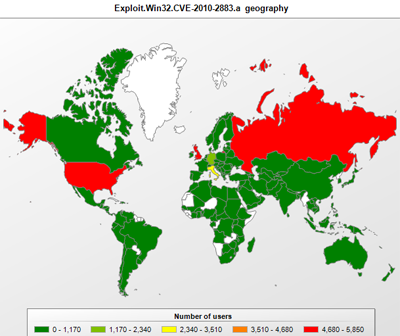

احتل البرنامج المستغل Exploit.Win32.CVE-2010-2883.a الذي يستغل الثغرة CVE-2010-2883 المكتشفة قبل نحو شهر المركز السابع عشر في الجدول. وبهذا الشكل يمكننا أن نستنتج أن المجرمين الالكترونيين تسلحوا بسرعة بهذا البرنامج المستغل. وتوجد هذه الثغرة في المكتبة cooltype.dll التي تنتمي إلى Adobe Reader DLL وتكمن في المعالجة غير الصحيحة لشكل الأحرف. في حال نظرنا إلى التوزع الجغرافي لبرنامج Exploit.Win32.CVE-2010-2883.a فإننا سنرى أنه ظهر بشكل مكرر في الولايات المتحدة وبريطانيا وروسيا. على الأغلب أن المجرمين الالكترونيين كانوا يأملون في أن عددا كبيرا من الحواسيب في هذه الدول ستحوي على برنامج Adobe Reader بثغرات لم يتم ترقيعها بعد.

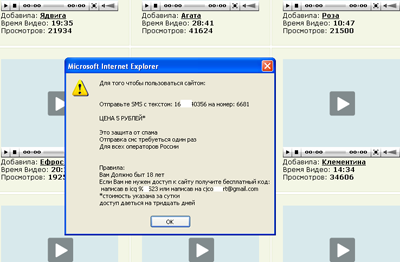

النص البرمجي الضار Trojan.JS.Redirector.nj (المركز السابع عشر) ينتشر بكثرة على المواقع الإباحية ويظهر إعلانا يطالب فيه بإرسال رسالة قصيرة على رقم التعرفة المخصوصة مقابل استخدام الموقع. وقد صمم هذا النص البرمجي بالشكل الذي لا يمكن المستخدم من إغلاق الصفحة إلا باستدعاء خدمة إدارة المهام أو برنامج آخر بوظائف مشابهة.

هذه الرسالة التي يعرضها Trojan.JS.Redirector.nj

تشير إلى ضرورة قيام المستخدم بإرسال رسالة قصيرة للحصول على إمكانية دخول الموقع المطلوب.

برنامج آخر من القائمة Trojan.JS.Agent.bmx (المركز التاسع) وهو برنامج مستغل كلاسيكي خاص بالمتصفح الذي يقوم بتحميل Trojan- Downloader والذي بدوره يحصل على قائمة من 30 رابطا مؤديا إلى مختلف البرمجيات الضارة، من بينها Trojan-GameThief.Win32.Element، Trojan-PSW.Win32.QQShou، Backdoor.Win32.Yoddos، Backdoor.Win32.Trup، Trojan-GameThief.Win32.WOW وغيرها.

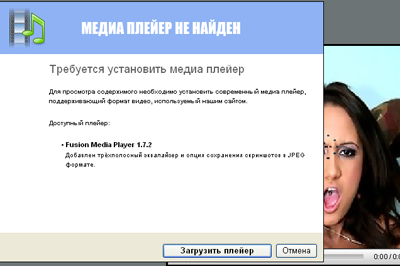

أما المركز الأول فقد احتله النص البرمجي من عائلة FakeUpdate - Trojan.JS.FakeUpdate.bp، الذي يتمركز في المواقع الإباحية ويقترح على المستخدم تحميل فيديو بمحتوى إباحي. غير أنه عندما يرغب المستخدم في مشاهدة الفيديو تظهر نافذة تطلب تحميل برنامج جديد لتشغيل الفيديو.

النافذة التي يعرضها Trojan.JS.FakeUpdate.bp تحث المستخدم على تنصيب

برنامج تشغيل ليكون بإمكانه مشاهدة مقطع الفيديو على موقع إباحي

وأظهرت البحوث أن أداة التنصيب إلى جانب المشغل القانوني Fusion Media Player حصان طروادة يقوم بتعديل ملف hosts، ويضع للحاسوب عنوان الشبكة 127.0.0.1 وفقا لعناويين مواقع مشهورة أخرى ويثبت على الحاسوب المصاب خادم ويب محلي، وعند محاولة دخول أحد المواقع المصابة ستظهر أمام المستخدم صفحة تطالبه بتسديد رسم مشاهدة مقطع فيديو إباحي.

وهناك مستجدات سنتطرق لها باختصار. برنامجا تحميل جافا الجديدان وهما Trojan-Downloader.Java.Agent.hx (المركز الثاني عشر) و Trojan-Downloader.Java.Agent.hw (المركز الخامس عشر) يستخدمان أساليب OpenStream (فئة URL) لتحميل برمجيات ضارة أخرى. أما Hoax.Win32.ArchSMS.jxi (المركز الثالث) فينتمي إلى الأراشيف المزيفة التي ذكرناها في بداية التقرير. وبهذا الشكل لم يتميز هذا الشهر بأحداث مؤثرة ولكننا لم نسلم من برمجيات ضارة جديدة على كل حال.