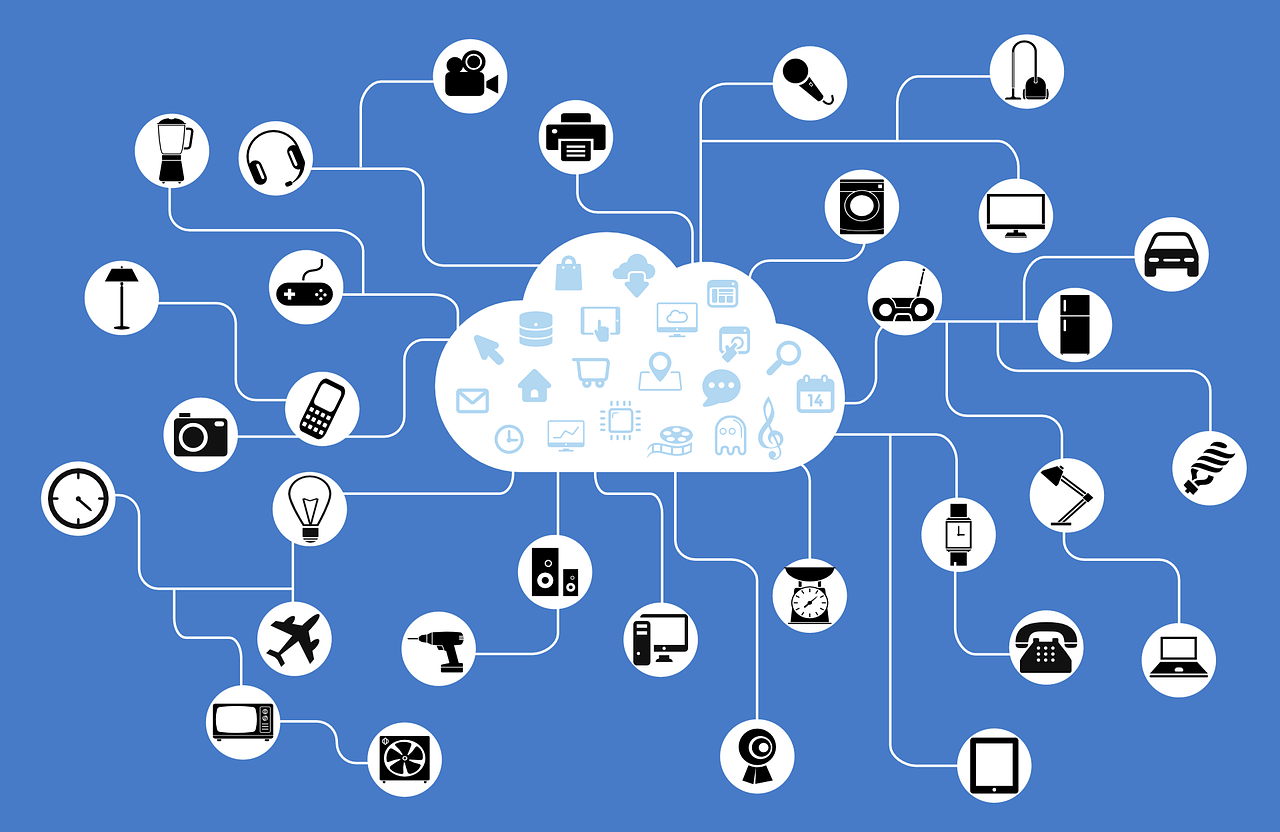

يضيف إنترنت الأشياء (IoT) الكثير إلى وسائل الراحة الموجودة في منزلك. فباستخدام الأجهزة الذكية المتصلة بالإنترنت، يمكنك تحضير قهوتك عندما تنهض وتحضر الفرن لتسخين عشاءك عند عودتك للمنزل. يمكنك التحكم في درجة الحرارة وجودة الهواء، وقفل الأبواب، وحتى مراقبة المنزل وأنت بعيدًا عن هاتفك الذكي.

ومع ذلك، فإن إنترنت الأشياء يعني أيضًا تخزين الثلاجة وماكينة القهوة ونظام التدفئة والسيارة للبيانات الشخصية. في الواقع، يُعد كل جهاز متصل بإنترنت الأشياء جامعًا للبيانات. لذلك، ما لم تكن تريد أن يعرف الآخرون كل شيء عن الطريقة التي تعيش بها حياتك، فستحتاج إلى تأمين كل جهاز من الأجهزة. وستحتاج بالطبع إلى تأمين شبكتك، ولكنك ستحتاج أيضًا إلى ضمان عدم وجود حلقات ضعيفة في الشبكة من خلال التحقق من تأمين كل جهاز من الأجهزة.

يوجد أكثر من 7 مليارات جهاز لإنترنت الأشياء في العالم اليوم، وهي تمثل هدفًا مغريًا لمجرمي الإنترنت. إذا كان منزلك مجهزًا بأسلاك، فأنت بحاجة إلى حمايته، وسيوضح هذا المقال كيفية فعل ذلك.

المخاطر المحتملة على منزلك الذكي العامل بإنترنت الأشياء

لا توجد حتى الآن أي منظمة عالمية لتحديد معايير أمان أجهزة إنترنت الأشياء. يوجد القليل من اللوائح المطبقة نسبيًا على أجهزة إنترنت الأشياء؛ حيث تهتم السلطات بكون ثلاجتك آمنة كهربائيًا وموفرة للطاقة، ولكنها لم تهتم بشأن ما إذا كانت تقوم بعمل جيد لحماية خصوصيتك.

نظرًا لأن إنترنت الأشياء ينمو بسرعة كبيرة، فيوجد ضغط كبير على الشركات المصنعة للاستفادة من هذا النمو من خلال طرح أكبر عدد ممكن من المنتجات في السوق. ولذلك يتم طرح بعض الأجهزة بسرعة دون الاهتمام الكافي بمشكلات أمان إنترنت الأشياء. وعندما تحل المنتجات الجديدة محل الأجهزة، لا يبذل المصنعون دائمًا جهدًا كبيرًا لدعمها باستخدام التصحيحات الأمنية. وهذا تباين صارخ بين أجهزة الكمبيوتر والبرامج، حيث نتوقع صدور تحديثات منتظمة لمعالجة الثغرات الأمنية وتحسين العمليات.

لكن القراصنة يكونون مشغولين دائمًا وهناك تهديدات جديدة تظهر دائمًا، لذلك يمكن أن تحتوي كاميرا أمنية عمرها خمس سنوات أو حتى تلفزيون ذكي عمره ستة أشهر على ثغرة معروفة. وهذا يعني أنه حتى المخترقين عديمي الخبرة يمكنهم العثور على ثغرات على الإنترنت، ويمكنهم بعد ذلك استخدامها للدخول إلى شبكتك.

لقد كان هناك بالفعل العديد من الحالات التي تمكن فيها المخترقون من التحكم في كاميرات الويب والكاميرات الموجودة في أجهزة الكمبيوتر المحمولة وأجهزة مراقبة الأطفال. ولكن يمكن للمجرم الإلكتروني أيضًا القيام بما يلي:

- الوصول إلى أنظمة التدفئة والإضاءة لديك لمعرفة ما إذا كنت بعيدًا عن المنزل.

- الوصول إلى كلمات مرورك أو حتى حسابك المصرفي من خلال المعلومات التي قمت بمشاركتها مع مساعد رقمي مثل Amazon Echo عبر الأوامر الصوتية.

- الدخول إلى شبكتك من خلال جهاز إنترنت الأشياء وإطلاق هجوم ببرنامج فدية مما يجعل منزلك الذكي العامل بإنترنت الأشياء غير قابل للاستخدام حتى تدفع أموالًا.

- استخدام أجهزتك كبرامج روبوت لتوفير طاقة حاسوبية لهجوم DDOS، أو الاحتيال عبر النقر، أو اختراق كلمة المرور، أو لإرسال رسائل غير مرغوب فيها أو استخراج عملات مشفرة.

يمكن أن يكون نطاق شبكات الروبوتات مدمرًا. لقد اخترقت شبكة الروبوت Mirai أجهزة إنترنت الأشياء منذ عام 2016 وتمكنت من إنشاء مجموعة مكونة من 100,000 جهاز مُخترق لإنترنت الأشياء. قد يكون كل جهاز بمفرده ضعيفًا في قوة الحوسبة، ولكن عند تجميع 100,000 معًا، يكون لديك بعض الموارد الجادة التي يمكنك العمل بها.

استخدمت Mirai ثغرة كلاسيكية؛ وهي حقيقة أن المالكين تركوا أسماء المستخدمين وكلمات المرور الافتراضية للمصنع على الأجهزة، مما سهّل السيطرة عليها. ثم أطلقت هجوم DDOS أسقط مزود خدمات تسجيل النطاق وهي شركة Dyn.

تم تعقب المبتكرين الأصليين لشبكة Mirai واعتقالهم. لكن شبكة Mirai لا تزال تتحور، ولا تزال تشكل تهديدًا.

تأمين شبكات وأجهزة إنترنت الأشياء

أولًا، أغلق الباب الأمامي؛ أي قم بتأمين جهاز التوجيه الخاص بك. إذا تمكن أحد المخترقين من التحكم في جهاز التوجيه الخاص بك، فسيتمكن من التحكم في شبكتك وهذا يعني أنه بإمكانه التحكم في أي جهاز في منزلك، بدءًا من أقفال الأبواب وحتى جهاز الكمبيوتر.

- قم بتغيير الاسم وكلمة المرور الخاصين بجهاز التوجيه. لا تستخدم الإعدادات الافتراضية. غالبًا ما تتم تسمية أجهزة التوجيه باسم الشركة المصنعة أو الشبكة التي تستخدمها، مما يمنح المخترقين دلالة مهمة لطريقة الوصول. كما أنه من الجيد أيضًا تجنب استخدام اسمك أو عنوانك، لأنها دلالة مفيدة أيضًا لمن يحاول الدخول إلى شبكتك.

- استخدم كلمات مرور قوية، أي كلمات مرور عشوائية تحتوي على مزيج من الحروف الأبجدية والأحرف والرموز.

- تجنب استخدام شبكاتWi-Fiالعامة عند الوصول إلى شبكة إنترنت الأشياء الخاصة بك من خلال الكمبيوتر المحمول أو الهاتف الذكي. من السهل نسبيًا اختراق أنواع شبكات Wi-Fi المتوفرة في العديد من المقاهي والفنادق. استخدم شبكة خاصة افتراضية (VPN) مثل VPN Secure Connection من Kaspersky. تمنحك شبكات VPN بوابة خاصة ومشفرة إلى الإنترنت وتمنع المتطفلين من القدرة على اعتراض اتصالاتك.

- ابدأ في استخدام شبكات ضيف. من الجيد استخدام شبكة ضيف للزائرين الذين يرغبون في استخدام شبكة Wi-Fi في المنزل؛ حيث لا يمنحهم ذلك صلاحية الوصول إلى الشبكة الرئيسية أو إلى بريدك الإلكتروني والحسابات الأخرى. كما يمكنك أيضًا استخدام شبكة ضيف لأجهزة إنترنت الأشياء الخاصة بك. وهذا يعني أنه حتى إذا اخترق أحد المخترقين أحد أجهزتك، فسيعلق في شبكة الضيف، ولن يتمكن من التحكم في وصولك الرئيسي إلى الإنترنت.

- استخدم طريقة تشفير قوية مثلWPAللوصول إلى شبكةWi-Fi.

- انتبه بشكل خاص لتأمين التحكم عالي المستوى لشبكة إنترنت الأشياء الخاصة بك. ليست فكرة سيئة أن تستخدم المصادقة ثنائية العوامل، باستخدام القياسات الحيوية، أو بطاقات المرور، أو الدُنجل للتأكد من أن المخترق لن يتمكن من تقديم كلا إثباتي الهوية المطلوبين.

بمجرد تأمين الشبكة وطرق الوصول، عليك بذل بعض الجهد في تأمين كل جهاز من أجهزة إنترنت الأشياء. مرة أخرى، يُعد تغيير اسم المستخدم وكلمة المرور الافتراضيين أفضل خطوة بالنسبة لك. إذا لم يسمح لك الجهاز بذلك، فهذه ثغرة صارخة في دفاعاتك، وعليك شراء جهاز مختلف. في الواقع، عند شراء أجهزة منزلية ذكية، يجب أن تأخذ في الاعتبار مشكلات أمان أجهزة إنترنت الأشياء عند اتخاذ قرار الشراء، وألا تكتفي بالنظر إلى النواحي الوظيفية.

يحتاج كل جهاز من أجهزة إنترنت الأشياء أيضًا إلى كلمة مرور مختلفة. فعادةً ما يقتحم المخترقون الشبكة من أحد الأجهزة ثم يحاولون مد سيطرتهم إلى الأجهزة الأخرى. إذا كانت جميع ثلاجات وآلات إعداد القهوة بإنترنت الأشياء الخاصة بك لها أسماء تختلف عن عناصر التحكم في التدفئة وأقفال الأبواب، فسيكون توسيع بصمات المخترقين في شبكة إنترنت الأشياء الخاصة بك أمرًا شبه مستحيل.

تحقق الآن من إعدادات الأمان والخصوصية الافتراضية. إذا كان هناك شيء لا تريد أن يتمكن الجهاز من القيام به، أو تسجيله، فقد يكون بإمكانك تعطيله. قد تقرر أنك تريد إيقاف تشغيل الميكروفونات في بعض الأجهزة، على سبيل المثال، إذا كنت لا تريد استخدام التحكم الصوتي بها. حيث سيوقف ذلك أي شخص يستمع إلى محادثاتك.

عند تعطيل الميزات، لا يجب أن تقلل من الخطر الأمني لترك الوصول عن بعد أو التحكم الصوتي مفتوحًا. وقد تقرر أن بعض الأجهزة لا تستحق الاتصال. فإذا لم يضف الاتصال بالإنترنت فائدة إيجابية، فيمكنك ببساطة إيقافه.

توجد ميزة أخرى يجب إيقاف تشغيلها، وهي التوصيل والتشغيل العالمي (UPnP). ويتمثل الغرض من هذه الميزة في مساعدة الأجهزة على اكتشاف بعضها البعض تلقائيًا، مثل ميزة التوصيل والتشغيل على جهاز الكمبيوتر التي يمكنها تثبيت الأجهزة الطرفية تلقائيًا، مثل الطابعات ومحركات الأقراص الخارجية. ولكنك ربما لن تنقل أجهزتك كثيرًا، لذلك قد لا تكون ميزة UPnP مفيدة للغاية. وهي تمثل من ناحية أخرى مخاطر أمنية كبيرة، حيث إن الثغرات الأمنية الموجودة في البروتوكول يمكن أن تساعد المخترقين في اكتشاف الأجهزة من خارج الشبكة.

صيانة أجهزة إنترنت الأشياء الخاصة بك

سيوفر لك منزلك الذكي بعض الوقت والجهد. ولكنك تحتاج إلى تخصيص القليل من الوقت لصيانته بشكل صحيح كجزء من استراتيجية أمان أجهزة إنترنت الأشياء الخاصة بك.

يحتاج كل جهاز من الأجهزة إلى تحديث برنامجه الثابت. عند تثبيت الأجهزة، من المستحسن وضع إشارة على صفحة الويب الخاصة بالشركة المصنعة حتى تتمكن من التحقق بسهولة من تحديثات البرنامج الثابت والبرامج الخاصة بالجهاز. وإذا حالفك الحظ، فسيصلك تنبيه عبر البريد الإلكتروني أو حتى تحديثات تلقائية؛ وإلا فسيتعين عليك البحث.

كن حذرًا تجاه ما تقوم بتوصيله - مخاطر السماعات الذكية

تكون بعض أجهزة إنترنت الأشياء محدودة للغاية ولا تتصل إلا بشبكة التحكم الخاصة بك. بينما يكون البعض الآخر أذكى بكثير. وكلما كانت الأجهزة أكثر ذكاءً، زادت المخاطر.

لذا كن حذرًا مما تقوم بتوصيله. تشكّل السماعات الذكية مخاطر أمنية خاصة. على سبيل المثال، إذا كانت الكاميرا والأقفال الأمنية متصلة بمساعدك الصوتي، فيمكن للمتسلل أن يصيح ببساطة قائلًا "حسنًا Google، افتح الأبواب" ويدخل إلى المنزل. إذا كان هذا يبدو غير واقعي، ففكر في أن Burger King أصدر إعلانًا نشّط عمدًا سماعات Google Home وحثهم على إخبار أصحابهم عن شطائر Whopper Burger. وقد حظرت Google الإعلان في النهاية.

فعلى الرغم من أنه كان مزعجًا، إلا أن استغلال BK لم يكن ضارًا. لكنه يسلط الضوء على ثغرة حقيقية، والتي يمكن استخدامها لأغراض إجرامية.

كما تم اكتشاف عمليات اختراق لتمكين السماعات من مواصلة الاستماع بعد طرح سؤال، وتسجيل المحادثات لتوصيلها إلى أحد المتصنتين. لذا، قد تكون فكرة جيدة أن تبقي نظامك الأمني على شبكة منفصلة لا يستطيع مساعدك الصوتي الوصول إليها. وقد ترغب أيضًا في الحفاظ على الوصول إلى حسابك المصرفي بعيدًا عن الجهاز دائمًا.

تذكر أن السماعات الذكية والأجهزة الأخرى تخزن بيانات عنك وعن سلوكك الشخصي. ومن ثمَّ يجدر بك تتبع مكان تخزين هذه البيانات والأغراض التي يمكن استخدامها من أجلها (يجب أن تأتي الخدمة مع بيان خصوصية). من المفيد أيضًا معرفة كيفية حذف البيانات التي لا تريد الاحتفاظ بها.

في حالة Amazon وGoogle، يمكنك حذف البيانات بسهولة. بالنسبة إلى Amazon، استخدم تطبيق Alexa للانتقال إلى الإعدادات والاطلاع على السجل لمعرفة ما يوجد فيه؛ حيث يمكنك مسح الطلبات على حدة أو حذفها بالكامل. يمكن فحص تسجيلات مساعد Google وحذفها من خلال حسابك على Google. قد يكون من الجيد إجراء عملية تنظيف بشكل منتظم.

كما يمكن أن تحتوي أجهزة التلفزيون الذكية أيضًا على الكثير من البيانات حول ما تشاهده. في عام 2017، تم تغريم شركة تصنيع أجهزة التلفزيون Vizio من قبل لجنة التجارة الفيدرالية (FTC) لقيامها بتتبع عادات المشاهدة لمالكي أجهزة التلفزيون ثم بيع المعلومات للمعلنين. كذلك يُعد اختراق بعض أجهزة التلفزيون الذكية أمرًا سهلًا بما فيه الكفاية. لذا، إذا قامت شركة Vizio بجمع هذه المعلومات، فمن المحتمل جدًا أن يتمكن المخترقون أيضًا من الحصول على البيانات. الآن بعد اتصال أجهزة التلفزيون بشبكات الإنترنت، يمكن أن تشكل أجهزة التلفزيون الذكية أيضًا تهديدًا لخصوصية بياناتك على الحسابات الأخرى. احرص على قراءة الدليل، حيث قد يكون بإمكانك إيقاف التتبع. يجب أن تفكر أيضًا فيما إذا كان عزل التلفزيون على شبكة خاصة فكرة جيدة.

مقالات ذات صلة

عمليات اختراق السيارات وكيفية حماية نفسك