البحث عن بداية التهديدات المتقدمة المستمرة: هجوم عمره 20 عاما لا يزال مؤثراً

أدت هجمات التجسس السيبراني Moonlight Maze إلى إحداث صدمات في الولايات المتحدة في أواخر التسعينات - بعد عقدين من الزمن، كشف الباحثون عن أدوات الهجوم الأصلية ووجدوا صلة إلى بينها وبين الهجمات المستمرة الحديثة

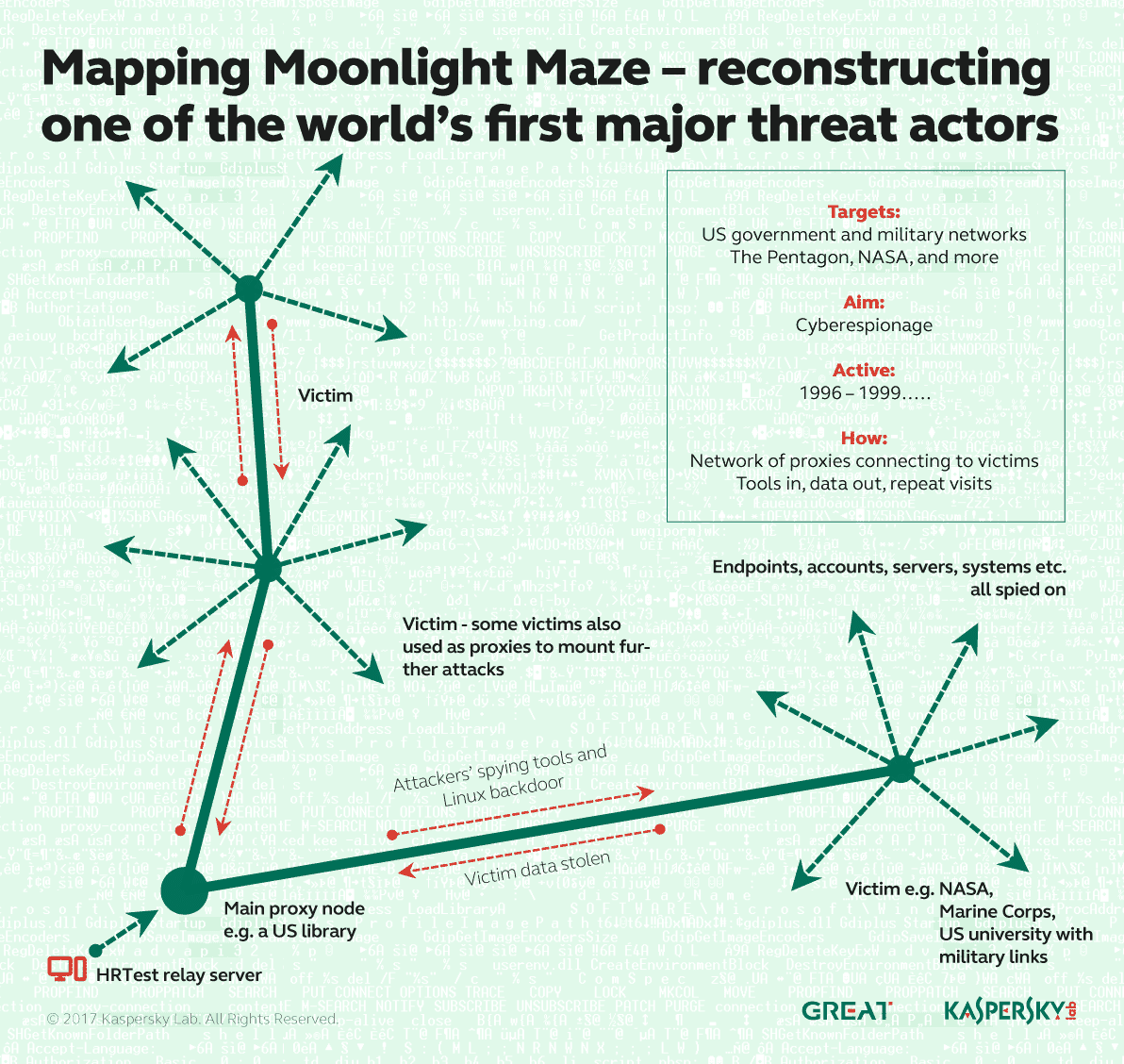

كشف باحثون في كل من كاسبرسكي لاب وكينغز كوليدج لندن، عن صلة بين تهديد حديث وهجمات Moonlight Maze التي استهدفت البنتاغون وناسا وغيرها في أواخر التسعينات. وتشير النتائج إلى أن المداخل المتسترة المستخدمة في عام 1998 من قبل Moonlight Maze لسحب المعلومات من شبكات الضحايا تتصل بمدخل مستتر كان يستخدم من قبل برمجية “Turla” الخبيثة في عام 2011 وربما في الآونة الأخيرة حتى عام 2017. إذا ثبت الارتباط بين برمجية “Turla” الخبيثة وMoonlight Maze فسيضع ذلك التهديدات الحديثة في نفس عمر تهديدات "Equation Group" والتي يعود اثرها الي بعض خوادم التحكم المصابة في عام 1996.

وتظهر التقارير المعاصرة عن Moonlight Maze كيف بدأت الشبكات العسكرية والحكومية الأمريكية، وكذلك الجامعات والمؤسسات البحثية وحتى وزارة الطاقة الكشف عن الخروقات في أنظمتها منذ عام 1996. وفي عام 1998، بدأ مكتب التحقيقات الاتحادي ووزارة الدفاع تحقيقا شاملا. وأصبحت القصة علنية في عام 1999، ولكن الكثير من الأدلة ظلت سرية، وبقيت تفاصيل Moonlight Maze محاطة بالأسطورة والسرية.

وعلى مر السنين، ذكر المحققون الأصليون في ثلاثة بلدان مختلفة أن Moonlight Maze تطورت إلى ان اصبحت هجمات “Turla” الخبيثة، وهو ممثل التهديد الناطق بالروسية المعروف أيضا باسم "الأفعى" و"أوروبروس" و"الدب السام" و"الكريبتون". ويعتقد تقليديا بأن "Turla" قد أصبحت نشطة منذ عام 2007.

"عينات "

في عام 2016، أثناء بحثه عن كتابه "صعود الآلات"، قام توماس ريد من كلية كينغز لندن بتتبع مسؤول النظام السابق الذي تم اختراق خادم المؤسسة التابعة له من قبل مهاجمي Moonlight Maze. هذا الخادم، ‘HRTest’، قد استخدم لشن هجمات على الولايات المتحدة. وقد احتفظ موظف تكنولوجيا المعلومات المتقاعد الآن بالخادم الأصلي ونسخ من كل ما يتعلق بالهجمات، وسلمه إلى كينغز كوليج وكاسبرسكي لاب لإجراء المزيد من التحليل.

وقضى باحثو كاسبرسكي لاب، خوان أندريس جوريرو سايد وكوستن رايو، بالإضافة إلى توماس ريد وداني مور من كلية كينغز، تسعة أشهر في إجراء تحليل تقني مفصل لهذه العينات. أعادوا خلالها بناء عمليات المهاجمين وأدواتهم وتقنياتهم، وأجروا تحقيقا موازيا لمعرفة ما إذا كان بإمكانهم إثبات العلاقة المزعومة مع "Turla".

وكان Moonlight Maze عبارة عن هجوم على أساس يونكس مفتوحة المصدر يستهدف أنظمة سولاريس، وتشير النتائج إلى أنها استفادت من مدخل مستتر على أساس LOKI2 (وهو برنامج صدر في عام 1996 يمكن المستخدمين من استخراج البيانات عن طريق قنوات سرية). وقد دفع ذلك الباحثين إلى إلقاء نظرة ثانية على بعض عينات لينكس النادرة التي استخدمتها "Turla" والتي اكتشفها كاسبرسكي لاب في عام 2014. واسمها "Penquin Turla"، وتستند هذه العينات أيضا على LOKI2 . وعلاوة على ذلك، أظهر إعادة التحليل أن كلاهما استخدما رموزا برمجية تم إنشاؤها بين عامي 1999 و2004.

ومن الملاحظ أن هذا الرمز لا يزال يستخدم في الهجمات. وقد رصدت هذه العينات في عام 2011 عندما تم العثور عليها في هجوم على مقاول الدفاع رواغ في سويسرا الذي نسب إلى "Turla". ثم، في مارس 2017، اكتشف باحثو كاسبرسكي لاب عينة جديدة من مستتر "Penquin Turla" من نظام في ألمانيا. فمن الممكن أن هجات "Turla" تستخدم الرمز القديم للهجمات على كيانات آمنة للغاية والتي قد يكون من الصعب اختراقها باستخدام مجموعة أدوات ويندوز المعيارية.

وقال خوان أندريس غيريرو سادة، باحث أمني أول، التابع لفريق البحث والتحليل العالمي لدى كاسبرسكي لاب: "في أواخر تسعينات القرن الماضي، لم يتنبأ أحد عن مدى استمرار ومواصلة حملة منسقة للتجسس الإلكتروني. نحن بحاجة إلى أن نسأل أنفسنا لماذا لا يزال المهاجمون قادرين على الاستفادة بنجاح من عينات قديمة في الهجمات الحديثة التي يشنونها. تحليل عينات Moonlight Maze ليست مجرد دراسة أثرية رائعة. بل هي أيضا تذكير بأن الخصوم ذوي الموارد الجيدة لا يذهبون إلى أي مكان، والامر متروك لنا للدفاع عن النظم باستخدام مهارات مماثتلة"

وقد كشفت ملفات Moonlight Maze المكتشفة حديثا عن العديد من التفاصيل الرائعة حول كيفية إجراء الهجمات باستخدام شبكة معقدة من الوكلاء، ومستوى عال من المهارات والأدوات التي يستخدمها المهاجمون. ويمكن الاطلاع على مزيد من المعلومات حول تسلسل الهجوم والتصنيف هنا.

لمزيد من المعلومات يرجى قراءة المدونة على Securelist.com

وتكتشف منتجات كاسبرسكي لاب البرامج الضارة التي تستخدمها Moonlight Maze و"Penquin Turla".

معلومات تفصيلية مسبقة عن أحدث التهديدات والجهات والمهاجمين متاحة لعملاء كاسبرسكي لاب من خلال تقارير كاسبرسكي لاب للهجمات المستمرة، لمعرفة المزيد اضغط هنا.

البحث عن بداية التهديدات المتقدمة المستمرة: هجوم عمره 20 عاما لا يزال مؤثراً

Kaspersky

مقالة ذات صلة أخبار الفيروسات

كاسبرسكي تسلط الضوء حول حماية محطات الطاقة النووية بعد رصد هجمات بنسبة 27% على أنظمة التحكم الصناعية لتشغيل البنية التحتية الحيوية في الشرق الأوسط

تُستخدم أنظمة التحكم الصناعية لتشغيل البنية التحتية الحيوية الحديثة، بما في ذلك محطات الطاقة ومحطات الطاقة النووية. وتعمل هذه المنشآت في ظروف تشوبها المخاطر والتهديدات الدائمة من احتمال التعرض للهجمات الإلكترونية. ووفق الإحصاءات الصادرة عن " الاستجابة للطوارئ الرقمية في نظم الرقابة الصناعية "ICS CERT" في كاسبرسكي، فقد تم اكتشاف هجمات في منطقة الشرق الأوسط استهدفت 27% من أجهزة الكمبيوتر لأنظمة التحكم الصناعية في الربع الأول من عام 2023،. جاء ذلك في ملتقى السنوي الثامن للأمن السيبراني لمنطقة الشرق الأوسط وتركيا وإفريقيا (Cyber Security Weekend – META 2023) الذي عُقد مؤخراً في مدينة ألماتي الكزخية. ولحماية محطات الطاقة النووية من التهديدات السيبرانية، طورت كاسبرسكي نهجاً فريداً آمناً للحماية حسب التصميم، ويمكنه القضاء على الهجمات الإلكترونية التي تستهدف البنية التحتية.قراءة المزيد >تعدين العملات الرقمية يشكّل 10% من الإصابات عبر USB وبعض الضحايا مستغَلّون منذ سنوات

يسخّر المهاجمون الإلكترونيون أدوات التخزين المحمولة USB، التي تشتهر بنشر البرمجيات الخبيثة بين أجهزة الحاسوب غير المتصلة بالإنترنت والشبكات، باعتبارها وسيلة توزيع فعالة ومستمرة للبرمجيات الخبيثة المختصة في تعدين العملات الرقمية. ويرتفع عدد ضحايا هذا الأسلوب عاماً بعد عام بالرغم من أن عدد الهجمات ونطاقها منخفضان نسبياً، وفقاً لمراجعة أجرتها كاسبرسكي لاب حول التهديدات المرتبطة بأدوات التخزين المحمولة التي تتصل بالأجهزة عبر منافذ USB في العام 2018.قراءة المزيد >25% من حوادث الاختراق الأمني للبيانات في المنطقة تشهد إنهاء خدمات موظفين

قالت شركة كاسبرسكي لاب إن الأضرار الناجمة عن وقوع حوادث الاختراق الأمني للبيانات لا تقتصر فقط على الموارد المالية للشركات المخترَقة وسمعتها وخصوصية عملائها، وإنما تمتدّ لتطال وظائف العاملين في تلك الشركات. وأظهر تقرير حديث أعدته شركة كاسبرسكي لاب بالاستناد على دراسة بحثية أجرتها بالتعاون مع B2B International أن حوادث اختراق البيانات في الشرق الأوسط وتركيا وإفريقيا أدّت العام الماضي في 25% من الحالات إلى فقدان عاملين في تلك الشركات وظائفهم.قراءة المزيد >