التحكم في التطبيقات، ونظام منع الاختراق على مستوى المضيف (HIPS)

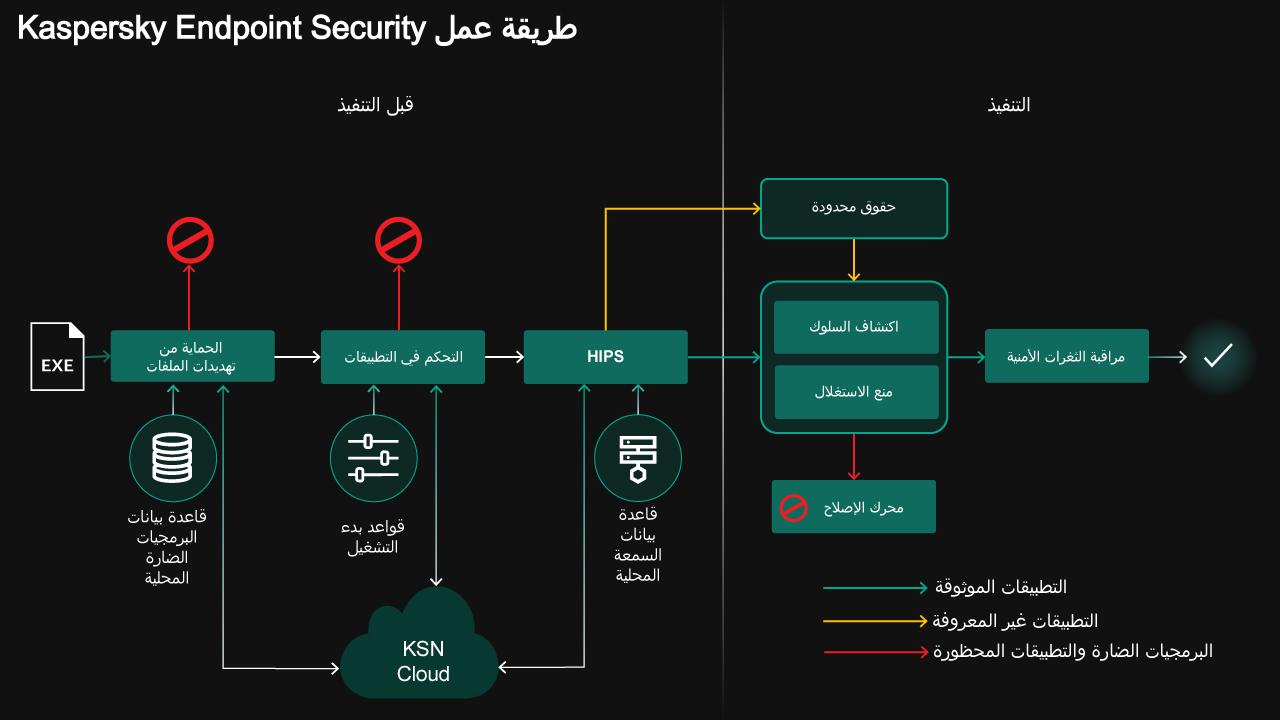

تعتمد الحماية التقليدية من الهجمات السيبرانية على الكشف عن البرمجيات الضارة، والذي يتحقق من أي تطبيق بمقارنته مع قواعد بيانات مؤشرات البرمجيات الضارة المعروفة قبل تنفيذه. في منتجات Kaspersky، تتمثل هذه الطبقة الأساسية من الحماية من التهديدات بتقنيات الكشف المستندة إلى سحابة KSN وتصنيف البرمجيات الضارة بواسطة التعلم الآليوأدوات مكافحة الجذور الخفية وغيرها من تقنيات مكافحة البرمجيات الضارة.

هناك نهج آخر فعّال يتلخص في "فرض النظافة" على الأنظمة التي تعرضت لهجوم حيث يمكن منع حتى التهديدات غير المعروفة من خلال تعزيز وصول التطبيقات إلى موارد النظام المهمة. تتمثل الأمثلة الرئيسية لدينا على أساليب الحماية التي تركز على الموارد في التحكم في التطبيقاتالتي إما تسمح بتنفيذ الملفات وإما تحظر تنفيذها وفقًا لقواعد القوائم البيضاء/القوائم السوداء المحلية ونظام منع الاختراق على مستوى المضيف (HIPS) الذي يحد من وصول التطبيقات إلى موارد المضيف (مثل البيانات ومفاتيح التسجيل وذاكرة العمليات، إلخ) استنادًا إلى سمعة التطبيق.

لإكمال صورة أمان نقطة النهاية المتعدد الطبقات من Kaspersky، يجب أن نذكر كذلك بعض تقنيات مراقبة التنفيذ من الطبقة التالية: اكتشاف السلوكومنع الاستغلال ومحرك المعالجة ومراقبة الثغرات الأمنية، وسيتم وصفها جميعًا في مقالات أخرى على TechnoWiki.

فئات الثقة

تستند حماية الموارد في حلول Kaspersky إلى تعيين فئات ثقة للتطبيقات مع تحديد العمليات المسموح بها لكل فئة، بما في ذلك:

- تعيينالتطبيقات إلى فئات الثقة.

- التحكم القائم على القواعدفي قدرة التطبيقات على بدء العمليات الأخرى والتفاعل معها ومع البيانات والشبكات الأخرى، إلخ.

- مراقبة التطبيقات مع خفض مستوى الامتيازات بمجرد أن يُظهر التطبيق نشاطًا ضارًا، مثل محاولات للتحكم في تطبيقات أخرى وتغيير إدخالات السجل، إلخ.

- الإقلاع المحمي الذي يوفر الثقة في تعيين التطبيقات والتحكم فيها ومراقبتها.

يتم تعريف امتيازات التطبيق من خلال فئة الثقة التي يندرج تحتها، ويتم جرد التطبيقات تلقائيًا على المضيف ويتم تعيين فئات الثقة إليها. في Kaspersky Endpoint Security for Business (KESB)،يتم تسليم قوائم التطبيقات إلى المسؤولين من أجهزة كمبيوتر المستخدمين، مما يتيح لهم تطوير سياساتهم الخاصة للتحكم في التطبيقات.

ويعتمد إسناد التطبيق إلى فئة الثقة على سلوكه كما بدا من تقييمه الذي أجراه محرك مكافحة البرمجيات الضارة وسمعته في KSN وفحص التحقق من سلامة التوقيع الإلكتروني والتطبيق. يتم تقييم التطبيقات عند التشغيل لأول مرة أو في مجموعة بعد تثبيت حل الحماية من البرامج الضارة على المضيف.

فئات الثقة:

- التطبيقات الموثوق بها:تطبيقات نظام التشغيل (svchost وSMSs وغيرها) والتطبيقات المشروعة من موردين معروفين، مع توقيع وتكامل تم التحقق منهما.

- التطبيقات غير الموثوق بها: البرمجيات الضارة التي يتم حظر بدئها حتى.

- التطبيقات غير المعروفة: تكون مقيدة، وذلك حسب طبيعتها. على سبيل المثال: يُسمح بتشغيل التطبيقات التي تم التعرف عليها كبرامج الإعلانات المتسللة (والتي لا تزال غير ضارة)، ولكن لا يُسمح لها بإدخال تعليمات برمجية في عمليات أخرى. التطبيقات التي لا تظهر أنشطة ضارة ولكنها تفتقر إلى التوقيع ستتمتع بامتيازات أوسع.

بعد التصنيف الأولي لتعيين الفئات، تستمر مراقبة التطبيقات بواسطة حل الحماية من البرمجيات الضارة. وإذا أبدت التطبيقات سمات البرمجيات الضارة، سيتم خفض الثقة المعينة إليها إلى فئة أقل ويتم تقييد امتيازاتها. تتم إعادة تأكيد سمعة التطبيقات بشكل دوري عبر KSN، في حال انخفضت سُمعتها مؤخرًا في السحابة.

يتم تسجيل عمليات التطبيقات التي لا تندرج ضمن الفئة "موثوق بها" بواسطة محرك المعالجة. وإذا تبين أن أحد التطبيقات برنامج ضار، يلغي المحرك التغييرات التي قام بها.

التحكم في التطبيقات

يتم تحديد قدرة التطبيق على البدء من خلال فئة الثقة المعينة إليه.

في Kaspersky Internet Security(للمستخدمين في المنازل)، يمكن للمستخدمين ضبط حظر التطبيقات على المضيف واختيار الوضع الخاص به:

- وفي الوضع التلقائي يتم حظر التطبيقات غير الموثوق بها تلقائيًا (القائمة السوداء).

- في وضع الرفض الافتراضي (القائمة البيضاء)، يتم بدء تشغيل التطبيقات الموثوق بها فقط (ملفات PE32 وملفات .NET القابلة للتنفيذ والمثبِّتات وبعض التنسيقات الأخرى). يتم حظر التطبيقات الأخرى بشكل دائم، بما في ذلك أثناء إعادة التشغيل وتحديث نظام التشغيل.

- يمكن للمستخدمين في الوضع اليدوي (عند التشغيل لأول مرة) تحديد ما إذا كانوا سيحظرون تطبيقًا معينًا أم لا.

في Kaspersky Endpoint Security for Business، يمكن لمسؤولي النظام تكوين سياسات حظر بدء التشغيل للتطبيقات والوحدات القابلة للتنفيذ (PE-Files وexe وSCR وdll) والبرامج النصية التي يتم تنفيذها عبر مجموعة متنوعة من المفسرات (com وbat وcmd وPS1 وVBS وjs وmsi وMSP وMST وocx وappx وreg وMMC وHTA وsys). ولهذا يقوم المسؤول بجرد التطبيقات على أجهزة كمبيوتر المستخدمين ويستقبل قائمتهم التي تتضمن البيانات الوصفية (المورد والشهادة والاسم والإصدار ومسار التثبيت، إلخ)؛ وإذا ظهرت تطبيقات جديدة على الأجهزة المضيفة في وقت لاحق، يتم جردها هي أيضًا.

يتم تجميع التطبيقات تلقائيًا في فئات هرمية (على سبيل المثال: الألعاب وتطبيقات Office والمستعرضات). تساعد الفئات مسؤولي النظام على إنشاء مجموعات من سياسات بدء تشغيل التطبيقات. وبالنسبة إلى مجموعات المستخدمين، يمكن للمسؤولين حظر بدء تشغيل تطبيقات محددة أو فئات تطبيقات أو تطبيقات تندرج ضمن شروط معينة (مثل التطبيقات الحائزة على تصنيف KSN مستند إلى السحابة منخفض).

يوفر التحكم في التطبيقات أيضًا عدة أدوات لتبسيط التكوين الأولي لقواعد القوائم البيضاء، بما في ذلك معالج لإنشاء قواعد تستند إلى نتائج الجرد وقواعد محددة مسبقًا توصي بها Kaspersky وقواعد القوائم البيضاء المحدّثة ديناميكيًا استنادًا إلى المصادر الموثوق بها (مواقع الملفات أو أجهزة الكمبيوتر المرجعية).

ويمكن للمستخدمين طلب إذن المسؤول لبدء تشغيل تطبيق عبر واجهة KESB الخاصة بهم. لتجنب حظر تطبيق غير ضار، يمكن للمسؤولين إعمال قاعدة الحظر في وضع الاختبار. لا تؤثر قواعد الاختبار في بدء تشغيل التطبيقات، ولكن يتم إعلام المسؤولين بأي مشغلات، مما يتيح لهم تحديد عمليات حجب بدء تشغيل التطبيقات غير المرغوب فيها واختبار القواعد المقترحة (أو حتى ميزة التحكم الكامل في بدء التشغيل) على شبكتهم.

نظام منع الاختراق على مستوى المضيف (HIPS)

بالإضافة إلى التحكم في قدرة التطبيق على البدء، فإن فئة الثقة الخاصة به تحدد امتيازات التطبيق، أي ما يمكنه فعله في النظام المضيف. يستند التحكم في الامتيازات إلى القواعد، مع مجموعة محددة مسبقًا من القواعد "الجاهزة" التي يستطيع المستخدمون في المنزل أو مسؤول حل الأعمال تعديلها.

وفي كل فئة ثقة، تحدد القواعد قدرة التطبيق على:

- تعديل الملفات ومفاتيح التسجيل (القراءة والكتابة والإنشاء والحذف)

- إنشاء الاتصالات الشبكية

- الوصول إلى كاميرا الويب والميكروفون (يتم تطبيق قواعد أكثر صرامة هنا حتى بالنسبة للتطبيقات الموثوق بها)

- تنفيذ عمليات النظام، مثل العملية المفتوحة وإيقاف تشغيل Windows. يعد التحكم في عمليات النظام أمرًا مهمًا لأن البرمجيات الضارة يمكنها استخدام تلك العمليات للتداخل مع ذاكرة العمليات الأخرى أو ضخ التعليمات البرمجية أو التداخل مع عملية نظام التشغيل.

تحدد كل قاعدة فئات التطبيقات التي تؤثر فيها والإجراءات التي تتحكم بها والحكم الصادر عنها، سواء كان "السماح" أم "الرفض". في حل المستخدم المنزلي، يمكن أن يكون الحكم أيضًا "اسأل المستخدم" - حيث يُطلب من المستخدم اتخاذ القرار، ويتم تخزين مثل هذه القرارات مؤقتًا.

الحاوية الآمنة

باستخدام مجموعة خاصة من قواعد HIPS، يمكن تشغيل أي عملية في حاوية آمنة، ويكون الوصول إلى هذه العملية محدودًا جدًا، حتى للتطبيقات الموثوق بها. توفر القيود الإضافية حظرًا ضد لقطات الشاشة وحماية للحافظة، بالإضافة إلى التحكم في التكامل الذي يحمي العملية من عمليات ضخ التعليمات الضارة. وبهذه الطريقة، تظل كل البيانات الداخلية للتطبيق (بما في ذلك البيانات الشخصية للمستخدم) آمنة. تقنية HIPS هذه هي الأساس لوضع Safe Money (المستعرض الآمن).

حماية إقلاع نظام التشغيل

عند إقلاع نظام التشغيل، يتم حظر كل التطبيقات غير الموثوق بها تمامًا، ويتم تقييد باقي التطبيقات (يتم حظر الوصول إلى الشبكة على سبيل المثال)، وهذا يقلل من احتمال حدوث هجوم أثناء إقلاع الكمبيوتر.

منتجات ذات صلة

Kaspersky Endpoint Security for Business

Kaspersky Internet Security

The protection technologies of...