الحماية المستندة إلى السلوك

الكشف المستند إلى السلوك يشكل جزءًا من أسلوب الحماية المتعدد الطبقات من Kaspersky من الجيل التالي، وهو أحد الأساليب الأكثر فاعلية للحماية من التهديدات المتقدمة مثل البرمجيات الضارة بدون ملفاتوبرامج طلب الفدية والبرمجيات الضارة الفورية.

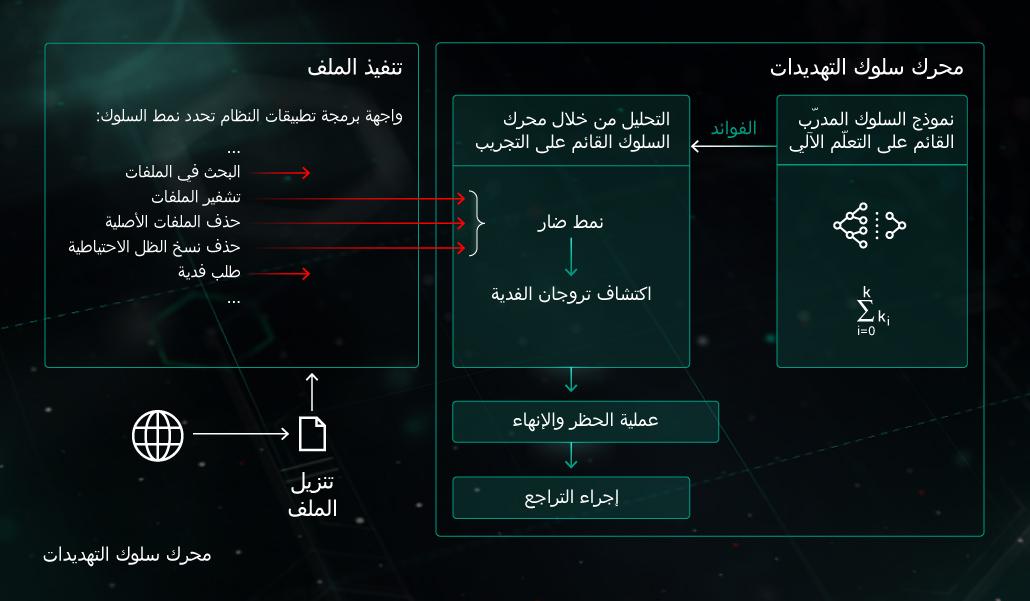

قدرات الحماية التالية تشكل محرك سلوك التهديدات من Kaspersky:

- اكتشاف السلوك

- منع الاستغلال

- محرك الإصلاح

- مانع القفل

في الحياة الواقعية، الجهات الفاعلة التي تمثل تهديدًا تشوش على التعليمات البرمجية الضارة لتجاوز تقنيات الاكتشاف الثابتة في منتجات الأمان ومحاكاتها. على سبيل المثال: غالبًا ما يتم إضافة التعليمات البرمجية لبرنامج طلب الفدية الذي تم إنشاؤه للتو إلى حزمة مصنوعة حسب الطلب مع ميزة مكافحة المحاكاة. وقبل التنفيذ، لن تنجح أي محاولة لفحص العينة التي تمت بشكل جيد من خلال "الفحص عند الطلب" أو "الفحص عند الوصول" في الكشف، لهذا يتم تنفيذ مهمة الجهة الممارسة للتهديد.

ولكن عندما يتعلق الأمر بمرحلة التنفيذ، يحلل محرك سلوك التهديد نشاط العملية الفعلي في الوقت الحقيقي ويكشف عن طبيعته الضارة. كل ما يلزم بعد ذلك هو الإبلاغ عن التنبيه وإنهاء العملية وإجراء التراجع عن التغييرات.

وفي المثال المذكور مع برامج طلب الفدية في الحزمة، يمكن أن تحاول العينة:

- البحث عن ملفات مهمة على النظام المستهدف

- تشفير الملفات المهمة

- حذف الملفات الأصلية

- حذف نُسخ الظل

هذه المعلومات كافية للكشف، ولا تعتمد على تقنيات منشئ الحزمة أو مكافحة المحاكاة المستخدمة. بتشغيل محرك سلوك التهديد والحماية بواسطة كل من المناهج الاستدلالية السلوكية والنماذج التي تعتمد على التعلم الآلي، يصبح المنتج منيعًا ضد تقنيات التجنب الثابتة وحتى تعديلات سلوك العينة.

عند إصدار الأحكام المستندة إلى السلوك، يصير من المهم إنشاء كشف عن النشاط الضار في أقرب وقت ممكن، الأمر الذي عند اقترانه بمحرك المعالجة المناسب يسمح بمنع فقدان بيانات المستخدم النهائي. محرك المعالجةيحمي الكائنات المختلفة، مثل الملفات ومفاتيح التسجيل والمهام، إلخ.

وبالعودة إلى العينة أعلاه، لنفترض أنه قبل وقوع النشاط الضار الفعلي، أضاف برنامج طلب الفدية نفسه إلى التشغيل التلقائي (من خلال السجل مثلاً). بعد الاكتشاف، يجب أن يحلل محرك المعالجة التدفق السلوكي ولا يكتفي باستعادة بيانات المستخدم، بل يحذف كذلك مفتاح التسجيل الذي تم إنشاؤه.

ومن بين المزايا الأخرى، تصبح تقنية الكشف المستند إلى السلوك في بعض الحالات هي الوسيلة الوحيدة للكشف عن وجود تهديد (مثل البرمجيات الضارة بدون ملفات) والحماية منه. على سبيل المثال: أثناء تصفح الإنترنت، يتم استهداف المستخدم بواسطة هجوم يستند إلى محرك الأقراص. وبعد الاستغلال، يتم تنفيذ التعليمات البرمجية الضارة في سياق مستعرض ويب. الهدف الرئيسي من التعليمات البرمجية الضارة هو استخدام السجل أو اشتراكات WMI للاستمرار، وينتهي الأمر بعدم وجود كائن واحد يمكن أن يكشفه الفحص الثابت. ومع ذلك، مكون اكتشاف السلوك يحلل سلوك خيط معالجة مستعرض الويب، ويبلغ عن نشاط الكشف عن البرامج الضارة وحظره.

يستفيد مكون المحرك السلوكي من النماذج المستندة إلى التعلم الآلي عند نقطة النهاية لاكتشاف الأنماط الضارة غير المعروفة مسبقًا بالإضافة إلى السجلات الاستدلالية للسلوك. يتم تجميع أحداث النظام من مصادر مختلفة ثم يتم تسليمها إلى نموذج التعلم الآلي. وبعد المعالجة، يصدر نموذج التعلم الآلي حكمًا فيما إذا كان النمط الذي تم تحليله ضارًا أم لا. وحتى في حالة صدور حكم بأن النمط غير ضار، تُستخدم النتيجة الواردة من نموذج التعلم الآلي بعد ذلك من قبل المناهج الاستدلالية للسلوك، والتي بدورها يمكن أن تُبلغ عن عملية الكشف.

مكون اكتشاف السلوك يطبِّق آلية حماية الذاكرة إذ يعمل على حماية العملية الحرجة بالنسبة إلى النظام (مثل lsass.exe)ويعمل على منع تسرب بيانات اعتماد المستخدم بمساعدة البرامج الضارة الشبيهة بأدوات المحاكاة mimikatz.