الحماية من برامج طلب الفدية

برامج طلب الفدية هي نوع من أحصنة طروادة التي تعدل بيانات المستخدم على جهاز الكمبيوتر المستهدف بحيث لا يعود بإمكان الضحية استخدام البيانات أو تشغيل الكمبيوتر بالكامل. وبمجرد "احتجاز البيانات كرهينة" (محجوبة أو مشفرة)، يتلقى المستخدم طلب فدية، وهذا الطلب يخطر الضحية بطلب إرسال أموال إلى المجرم الذي يعد الضحية أنه عند تلقيها سيرسل برنامجًا إليه لاستعادة البيانات أو استعادة أداء الكمبيوتر.

تُعد برامج طلب الفدية واحدة من التهديدات الأكثر رواجًا التي تواجه العالم الإلكتروني حاليا لما يلي:

- يتضمن هذا التهديد نموذجًا واضحًا لتحقيق الربح

- من السهل تطبيق مثل هذه البرمجيات الضارة

قد تكون برامج طلب الفدية معقدة أو بسيطة، وفقًا للضحايا المخطط الإيقاع بهم:

- تنتشر برامج طلب الفدية الشائعة على نطاق واسع عبر حملات البريد الإلكتروني العشوائي الضارة ومجموعات أدوات الاستغلال وغير ذلك

- يتم استخدام برامج طلب الفدية المعقدة في الهجمات المستهدفة

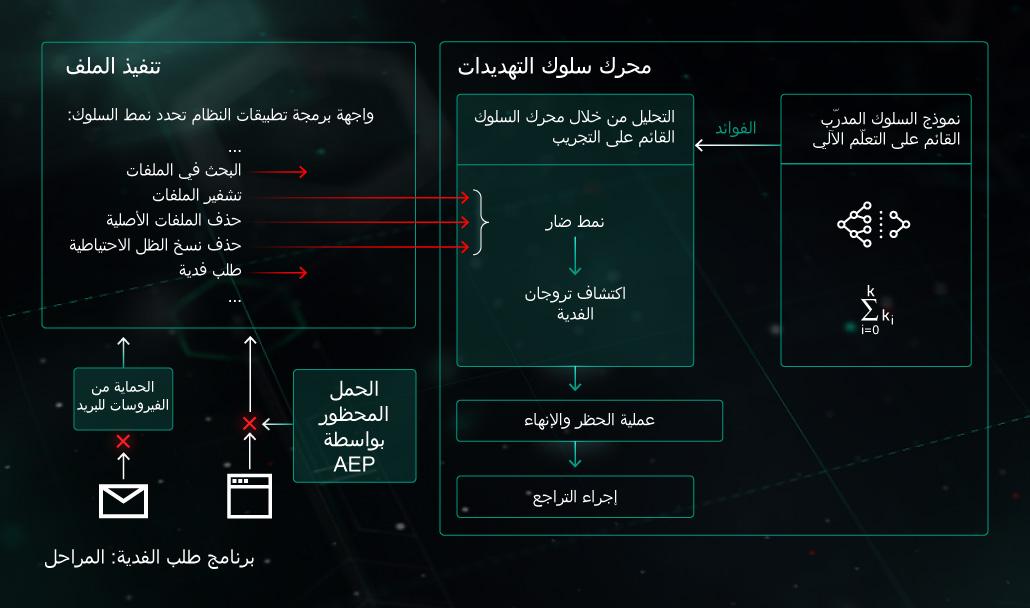

تشمل هجمات برامج طلب الفدية عدة مراحل:

- التسليم إلى جهاز ضحية: ملف مرفق ضار في رسالة بريد إلكتروني غير مهمة، أو استغلال الثغرات الأمنية، أو الاختراق في حالة الهجوم المستهدف

- التنفيذ: تشفير الملفات المهمة لدى المستخدم

- طلب الفدية

- فك تشفير البيانات (اختياري)

لحماية فعالة من برامج طلب الفدية، يجب على حل الأمن أن يستخدم نموذج حماية متعدد الطبقات. تتيح حماية الجيل التالي متعددة الطبقات من Kaspersky للمنتجات اكتشاف برامج الفدية في مرحلة التسليم ومرحلة تنفيذ الهجوم. لننظر إلى هذه المراحل نظرة أعمق.

مرحلة التسليم: مرفق ضار في رسالة بريد عشوائي

يُعد إرسال ملفات مضغوطة تحتوي على نصوص قابلة للتنفيذ في رسائل البريد الإلكتروني (بريد عشوائي) من أكثر الطرق شيوعًا لتوزيع برامج طلب الفدية في الوقت الحاضر. من بدائل ذلك أن يتم استخدام مستندات Microsoft Office تحتوي على وحدات ماكرو ضارة كمرفقات.

في منتجات Kaspersky، يحلل المكون Mail AV سياق الرسالة بالكامل (بما في ذلك مرفقات البريد الإلكتروني) ويطبق مناهج استدلالية قوية على المحتوى.

مرحلة التسليم: استغلال الثغرات الأمنية

https://me.kaspersky.com/enterprise-security/wiki-section/products/exploit-prevention

منع الاستغلال هو مكون خاص لإيقاف اختراق البرامج الضارة (بما في ذلك برامج طلب الفدية) من خلال الثغرات الأمنية في البرامج. من بين أهم التطبيقات التي تحميها مزايا منع الاستغلال: المستعرضات وتطبيقات Office وبرامج قراءة ملفات PDF، وما إلى ذلك. وفي كل إجراء مشبوه من البرنامج المذكور (مثل بدء العمليات التابعة)، يطبّق المكون تحليلًا أمنيًا إضافيًا لسلوكه لمقارنته بالأنماط الضارة. يساعد منع الاستغلال في حظر برامج طلب الفدية، بما في ذلك CryptXXX وغيرها الكثير.

في عام 2017، عرف العالم باستخدام الثغرات الأمنية في الشبكة كوسيلة لتوزيع برامج طلب الفدية. وانتشر برنامج طلب الفدية WannaCry من خلال استغلال نقاط الضعف في الشركات الصغيرة والمتوسطة. لا يمكن إيقاف مثل هذا الفيروس المعطل للأمان إلا على مستوى الشبكة. تتضمن منتجات Kaspersky مكونًا خاصًا لتحليل استخدام الشبكة: نظام كشف التسلل (IDS). يحلل هذا المكون حزم الشبكة بمستوى منخفض ويطبق أنماط استدلالية عليها لاكتشاف نشاط الشبكة الضار. يكتشف هذا المكون بنجاح عن محاولات الاستغلال EternalBlue/EternalRomance . ساعد هذا في منع الإصابة بفيروس WannaCry.

مرحلة التنفيذ

تحاول الجهات التي تشن التهديدات تجاوز الاكتشاف الثابت بطرق مختلفة. وفي هذه الحالة يصبح الاكتشاف السلوكي آخر خط دفاع، ولكنه أقوى تلك الخطوط. تحليل كل نشاط من أنشطة العمليات يسمح بالكشف عن الأنماط الضارة. وبعد ذلك، ينهي المنتج العملية ويتراجع عن التغييرات باستخدام محرك المعالجة. يتميز الاكتشاف السلوكي بالكفاءة حتى مع التهديدات غير المعروفة مسبقًا، بما في ذلك برامج طلب الفدية. يتكون نمط برامج طلب الفدية الأساسي من عدة خطوات:

- البحث عن ملفات مهمة على جهاز الضحية

- قراءة محتوى كل ملف

- تشفير المحتوى وحفظ التغييرات على القرص

وبمطابقة نمط السلوك الضار هذا، يحظر محرك السلوك العملية ويتراجع عن التغييرات باستخدام محرك المعالجة. من بين الأمثلة على اكتشاف برامج طلب الفدية بنجاح من خلال هذا النمط Polyglot،وWannaCry (جزء التشفير من البرامج الضارة)، وغيرهم.

لا يحد النمط المذكور سبل اكتشاف برامج طلب الفدية، وقد يكون الكثير من السبل الأخرى فعالًا في مواجهة هذا النوع من التهديدات. قد ثبتت كفاءة هذا النهج خلال هجوم الفدية ExPetr في يوليو 2017. فيه استخدمت الجهات التي تشن التهديدات جزءًا منخفض المستوى من برنامج Petya لطلب الفدية من أجل تشفير جدول الملفات الرئيسي (MFT، يحتوي على جميع الملفات والدليل وبيانات الملفات الوصفية لنظام ملفات NTFS). ولتنفيذ ذلك، فإنها تقوم بتشغيل مكون عالي المستوى يعمل على إعادة كتابة سجل الإقلاع الرئيسي (MBR) على القرص الثابت. مكون محرك سلوك التهديد يحدد مثل هذا السلوك الضار ويوقف العملية. وحتى إذا كتبت جهات تهديد أخرى برامج طلب فدية مماثلة، سوف تفشل وظائفها بصرف النظر عن الأنواع المستخدمة من أساليب التشويش/مكافحة المحاكاة.

برامج طلب الفدية في الهجمات المستهدفة

في عام 2017، سجل خبراء Kaspersky عدة مجموعات كانت تهاجم المؤسسات بهدف رئيسي واحد:

وفي العديد من حالات الهجمات المستهدفة، تم استخدام أدوات مساعدة مشروعة لتشفير القرص/الملفات. على سبيل المثال: DiskCryptor للتشفير وPSExec للتثبيت الجماعي عبر شبكة الشركة. إن عمليات الكشف الثابتة والأساسية القائمة على السلوك للمرافق المشروعة لن تكون فعّالة بسبب إنتاجها نتائج إيجابية زائفة في حالة الاستخدام المشروع. ويؤدي ذلك إلى إنشاء متطلبات جمع وتحليل السياق الكامل لاستخدام المرفق. في حالة المثال المذكور، قد يكون نمط تثبيت الأداة المشروعة للتشفير من خلال أداة PSExec المساعدة مشبوهًا، كما أن فرض الحماية المقابل من قبل المنتج قد يمنع إتلاف البيانات دون وجود إنذارات خطأ إضافية للمستخدمين الآخرين.