الذكاء الاصطناعي والتعلم الآلي في الأمن الإلكتروني

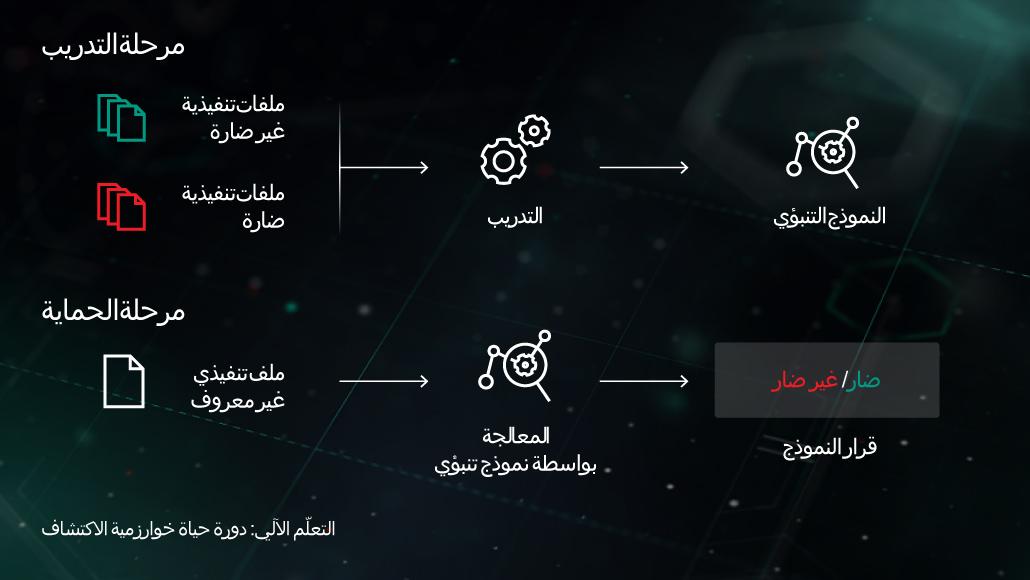

وصف الرائد في مجال الذكاء الاصطناعي آرثر صامويل الذكاء الاصطناعي بأنه مجموعة من الأساليب والتقنيات التي "تمنح أجهزة الكمبيوتر القدرة على التعلم دون برمجتها بشكل صريح". وفي حالة معينة من التعلم الخاضع للإشراف لمكافحة البرامج الضارة، يمكن صياغة المهمة على النحو التالي: عند وجود مجموعة السمات \( س \) في الكائنات وتسميات الكائنات المقابلة \( ص \) كمدخلات، قم بإنشاء نموذج ينتج عنه التسميات الصحيحة \( ص \) للكائنات التجريبية غير المرئية سابقًا \( س \). قد تكون \( س \) بعض الميزات التي تمثل محتوى الملف أو سلوكه (إحصاءات الملفات، قائمة وظائف واجهة برمجة التطبيقات المستخدمة، وما إلى ذلك) والتسميات \( س \) ببساطة "برامج ضارة" أو "غير ضارة" (في الحالات الأكثر تعقيدًا قد نهتم بإيجاد تصنيف دقيق مثل الفيروسات أو برامج فيروسات حصان طروادة للتنزيل، أو البرامج الإعلانية، وما إلى ذلك). وفي حالة التعلّم غير الخاضع للإشراف، نهتم أكثر بالكشف عن البنى المخفية داخل البيانات، على سبيل المثال العثور على مجموعات من الأشياء المتشابهة أو السمات المترابطة للغاية.

وتستخدم الحماية متعددة الطبقات من الجيل التالي من Kaspersky أساليب الذكاء الاصطناعي مثل التعلم الآلي على نطاق واسع في جميع مراحل عملية الاكتشاف، بدءًا من أساليب التجميع القابلة للتطوير المستخدمة في المعالجة المسبقة لتدفقات الملفات الواردة إلى نماذج الشبكات العصبية العميقة القوية والمدمجة لاكتشاف السلوكيات التي تعمل مباشرة على أجهزة المستخدمين. وصُممت هذه التقنيات لتلبية العديد من المتطلبات الهامة لتطبيقات الأمن الإلكتروني في العالم الحقيقي، بما في ذلك معدل النتائج الإيجابية الزائفة المنخفض للغاية، وقابلية تفسير النماذج، وقوة التصدي للمهاجمين.

ينبغي أن نضع في الاعتبار بعض أهم التقنيات المستندة إلى التعلم الآلي المستخدمة في منتجات نقطة النهاية من Kaspersky.

مجموعة شجرة القرارات

في هذا النهج، يتخذ النموذج التنبؤي شكل مجموعة من أشجار القرارات (مثل غابة عشوائية أو أشجار معززة متدرجة). وتحتوي كل عقدة غير ورقية من الشجرة على سؤال بخصوص سمات الملف، بينما تحتوي العُقد الورقية على القرار النهائي للشجرة بخصوص الكائن. وخلال مرحلة الاختبار، يجتاز النموذج الشجرة من خلال الإجابة عن الأسئلة الموجودة في العُقد مع الميزات المقابلة للكائن قيد النظر. وفي المرحلة النهائية، يتم حساب متوسط قرارات أشجار متعددة بطريقة خاصة بالخوارزمية لتقديم قرار نهائي بشأن الكائن.

ويستفيد النموذج من مرحلة الحماية الاستباقية قبل التنفيذ على موقع نقطة النهاية. يعد أحد تطبيقاتنا لهذه التقنية هو التعلم الآلي السحابي لنظام Android المستخدم لاكتشاف التهديدات التي تتعرض لها الأجهزة المحمولة.

تجزئة التشابه (التجزئة الحساسة للموقع المحلي)

كانت عمليات التجزئة المستخدمة لإنشاء "بصمات" البرامج الضارة فيما مضى حساسة لكل تغيير بسيط في الملف. واستغل مطورو البرامج الضارة هذا العيب من خلال تقنيات التشويش، مثل تعدد الأشكال على جانب الخادم، ومن ثم أدت التغييرات الطفيفة في البرامج الضارة إلى حجبها عن الأنظار. تُعد تجزئة التشابه (أو التجزئة الحساسة للموقع المحلي) طريقة ذكاء اصطناعي لاكتشاف الملفات الضارة المتشابهة. ولفعل ذلك، يستخرج النظام سمات الملف ويستخدم تعلم الإسقاط المتعامد لاختيار أهم السمات. بعد ذلك، يتم تطبيق الضغط القائم على التعلم الآلي بحيث تتحول متجهات القيم ذات السمات المتشابهة إلى أنماط متشابهة أو متطابقة. توفر هذه الطريقة تعميمًا جيدًا وتقلل بشكل ملحوظ من حجم قاعدة سجلات الكشف حيث يصير بإمكان سجل واحد الكشف عن كل عائلة البرامج الضارة متعددة الأشكال. ويستفيد النموذج من مرحلة الحماية الاستباقية قبل التنفيذ على موقع نقطة النهاية. ويُطبق هذا في نظام الاكتشاف المعتمد على تجزئة التشابه.

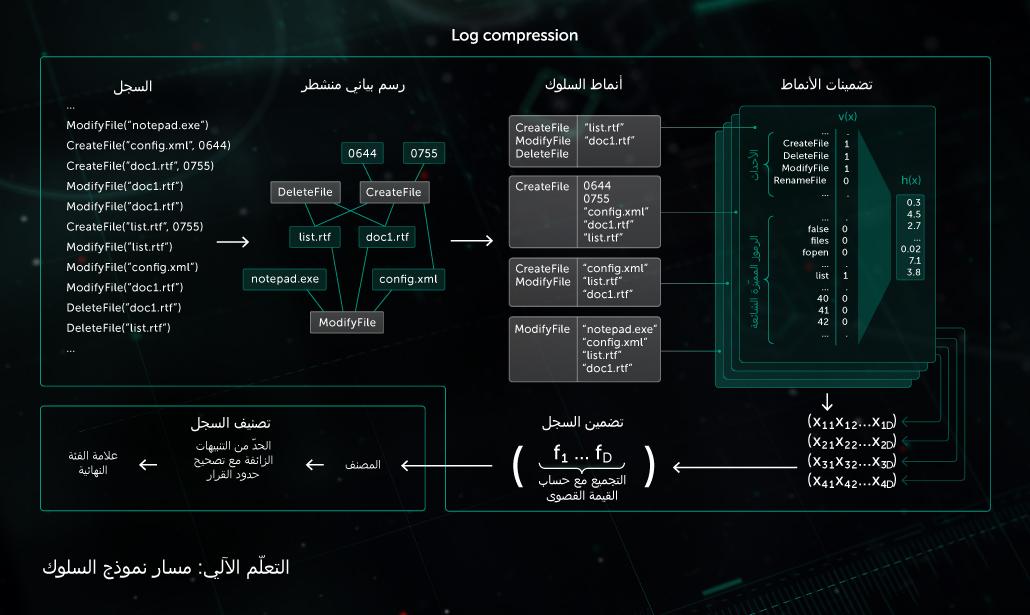

النموذج السلوكي

يوفر مكون المراقبة سجلًا للسلوك، أي تسلسل أحداث النظام التي حدثت أثناء تنفيذ العمليةيوفر مكون المراقبة سجلًا للسلوك، أي تسلسل أحداث النظام التي تحدث أثناء تنفيذ العملية باستخدام الوسيطات المناظرة. ولاكتشاف النشاط الضار في بيانات السجل الخاضع للملاحظة، يضغط النموذج الخاص بنا تسلسل الأحداث الذي تم الحصول عليه في مجموعة من المتجهات الثنائية ويدرب الشبكة العصبية العميقة على التمييز بين السجلات النظيفة والسجلات الضارة. وتستخدم وحدات الاكتشاف الثابتة والديناميكية في منتجات Kaspersky على جانب نقطة النهاية تصنيف الكائنات الذي يضعه النموذج السلوكي.

يلعب الذكاء الاصطناعي أيضًا دورًا لا يقل أهمية في بناء بنية تحتية مناسبة لمعالجة البرامج الضارة داخل المختبر. وتستخدمه Kaspersky لأغراض البنية التحتية التالية:

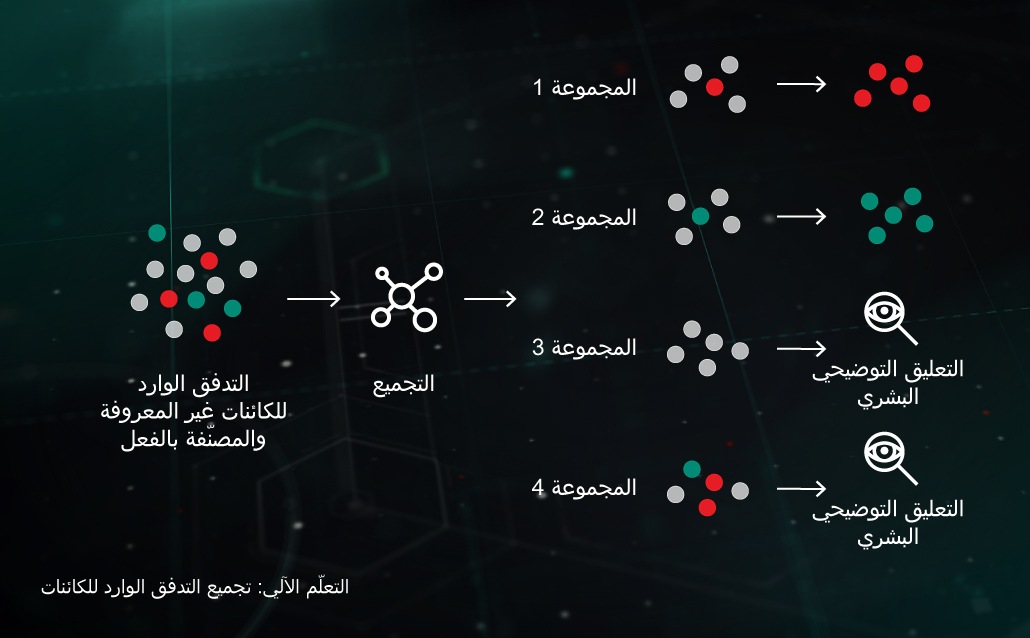

تجميع التدفق الوارد

تتيح لنا خوارزميات التجميع المستندة إلى التعلم الآلي فصل الكميات الكبيرة من الملفات غير المعروفة التي تصل إلى بنيتنا الأساسية بفاعلية إلى عدد معقول من المجموعات، والتي يمكن معالجة بعضها تلقائيًا استنادًا إلى وجود كائن مشروح بالفعل بداخله.

نماذج التصنيف على نطاق واسع

تتطلب بعض نماذج التصنيف القوية (مثل غابة القرارات العشوائية الضخمة) موارد كبيرة (وقت المعالج والذاكرة) إلى جانب نظم استخراج السمات المكلفة (قد تكون المعالجة عبر آلية تحديد الوصول على سبيل المثال مطلوبة لسجلات السلوك التفصيلية). ومن هنا يصبح من الأكثر فاعلية أن نبقي النماذج ونديرها في مختبر، ثم نكتفي بالمعرفة التي اكتسبتها مثل هذه النماذج من خلال تدريب بعض نماذج التصنيف خفيفة الوزن على قرارات النموذج الأكبر.

الأمان في استخدام جوانب تعلم الآلة في الذكاء الاصطناعي

قد تكون خوارزميات التعلم الآلي التي كانت تصدر من حدود المختبر إلى العالم الحقيقي عرضة للعديد من أشكال الهجمات المصممة لإرغام أنظمة الذكاء الاصطناعي على ارتكاب أخطاء متعمدة. ويمكن للمهاجم تسميم مجموعة بيانات تدريب أو إجراء هندسة عكسية لتعليمات النموذج البرمجية. وبالإضافة إلى ذلك، يمكن للمتسللين استخدام نماذج التعلم الآلي "للتخمين" بمساعدة أنظمة "الذكاء الاصطناعي الهجومية" المطورة خصيصًا – التي يمكنها توليد العديد من العينات الهجومية تلقائيًا وإطلاقها ضد الحل الوقائي أو نموذج التعلم الآلي المستخرج حتى يتم اكتشاف نقطة ضعف في النموذج. قد يكون تأثير هذه الهجمات على أنظمة مكافحة البرامج الضارة التي تستخدم الذكاء الاصطناعي مدمرًا: يعني الخطأ في تحديد فيروس حصان طروادة إصابة ملايين الأجهزة وخسارة ملايين الدولارات.

لهذا السبب، هناك بعض الاعتبارات الرئيسية التي يجب تطبيقها عند استخدام الذكاء الاصطناعي في أنظمة الأمان:

- يجب أن يفهم مورد الأمان المتطلبات الأساسية لأداء عناصر الذكاء الاصطناعي في العالم الحقيقي الذي يحتمل أن يكون معادياً، وأن يعالجها بعناية، وهي متطلبات تشمل التمتع بالقوة ضد الخصوم المحتملين. ويجب أن تكون عمليات تدقيق الأمان الخاصة بتعلّم الآلة/الذكاء الاصطناعي و"محاكاة اختراق الشبكة" من المكونات الرئيسية في تطوير أنظمة الأمان باستخدام جوانب الذكاء الاصطناعي.

- عند تقييم أمان الحل الذي يستخدم عناصر الذكاء الاصطناعي، اسأل إلى أي مدى يعتمد الحل على بيانات وبنى الجهات الخارجية، حيث تعتمد العديد من الهجمات على مدخلات الجهات الخارجية (نقصد موجزات معلومات التهديدات، ومجموعات البيانات العامة، ونماذج الذكاء الاصطناعي المدربة مسبقًا والمأخوذة من مصادر خارجية).

- لا ينبغي النظر إلى أساليب تعلّم الآلة/الذكاء الاصطناعي على أنها الحل السحري - يجب أن تكون جزءًا من نهج أمان متعدد الطبقات، حيث تعمل تقنيات الحماية التكميلية والخبرة البشرية جنبًا إلى جنب مع الخبرة البشرية ويحمي بعضها بعضًا.

من المهم أن ندرك أنه على الرغم من أن Kaspersky تتمتع بخبرة واسعة في الاستخدام الفعّال لجوانب الذكاء الاصطناعي مثل التعلم الآلي ومجموعته الفرعية للتعلم العميق في حلول الأمن الإلكتروني الخاصة بها، فإن هذه التقنيات ليست ذكاءً اصطناعيًا حقيقيًا أو ذكاءً عامًا اصطناعيًا. ولا يزال الطريق طويلاً حتى تتمكن الآلات من العمل بشكل مستقل وأداء معظم المهام بشكل مستقل تمامًا. وحتى ذلك الحين، سيتطلب كل جانب تقريبًا من جوانب الذكاء الاصطناعي في مجال الأمن الإلكتروني التوجيه والخبرة من المتخصصين البشريين لتطوير الأنظمة وصقلها، وتنمية قدراتها بمرور الوقت.

للحصول على نظرة عامة أكثر تفصيلًا حول الهجمات الشهيرة على خوارزميات التعلم الآلي/الذكاء الاصطناعي وطرق الحماية من هذه التهديدات، تفضل بقراء المستند التقني بعنوان "الذكاء الاصطناعي تحت الهجوم: كيفية تأمين الذكاء الاصطناعي في أنظمة الأمان".

منتجات ذات صلة

تقنيات ذات صلة

مواد ذات صلة

Whitepaper

Whitepaper

Whitepaper

WhitepaperMachine Learning for Malware Detection

Whitepaper

Whitepaper

Whitepaper

WhitepaperMachine learning and Human Expertise

Whitepaper

Whitepaper

Whitepaper

WhitepaperAI under Attack: How to Secure Machine Learning in Security System