أصبحت Stuxnet مرادفًا للهجمات الإلكترونية والحرب الإلكترونية. حتى يومنا هذا ، لا تزال الأسئلة مستمرة حول من أنشأ Stuxnet ، وكيف يعمل Stuxnet ، ولماذا يعد Stuxnet مهمًا للأمن السيبراني. تابع القراءة للعثور على إجابات لهذه الأسئلة والمزيد.

ما هو فيروس ستوكسنت؟

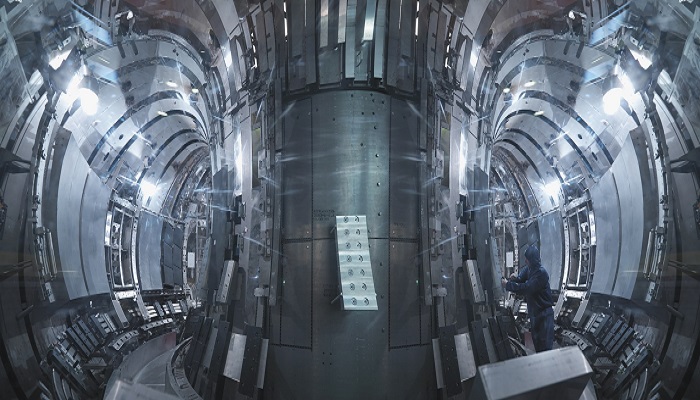

Stuxnet هو دودة كمبيوتر متطورة للغاية أصبحت معروفة على نطاق واسع في عام 2010. لقد استغلت الثغرات الأمنية غير المعروفة سابقًا في نظام التشغيل Windows لإصابة الأنظمة المستهدفة والانتشار إلى أنظمة أخرى. استهدفت "ستوكسنت" بشكل أساسي أجهزة الطرد المركزي لمنشآت تخصيب اليورانيوم الإيرانية ، بقصد إفشال برنامج إيران النووي الذي كان ناشئًا في ذلك الوقت. ومع ذلك ، تم تعديل Stuxnet بمرور الوقت لتمكينه من استهداف البنية التحتية الأخرى مثل أنابيب الغاز ومحطات الطاقة ومحطات معالجة المياه.

بينما تصدرت Stuxnet عناوين الصحف العالمية في عام 2010 ، فمن المعتقد أن تطويرها بدأ في عام 2005. وهو يعتبر أول سلاح إلكتروني في العالم ولهذا السبب ، فقد جذب اهتمامًا إعلاميًا كبيرًا. وبحسب ما ورد ، دمرت الدودة ما يقرب من خُمس أجهزة الطرد المركزي النووية الإيرانية ، وأصابت أكثر من 200000 جهاز كمبيوتر ، وتسببت في تلف 1000 جهاز ماديًا.

كيف تعمل Stuxnet؟

إن Stuxnet عبارة عن برمجيات خبيثة شديدة التعقيد ، وقد تم تصميمها بعناية للتأثير على أهداف محددة فقط وللتسبب في الحد الأدنى من الضرر للأجهزة الأخرى.

في أوائل العقد الأول من القرن الحادي والعشرين ، كان يُعتقد على نطاق واسع أن إيران تطور أسلحة نووية في منشأة تخصيب اليورانيوم الخاصة بها في نطنز. كانت المنشآت النووية الإيرانية معطلة - مما يعني أنها لم تكن متصلة بشبكات أخرى أو بشبكة الإنترنت عن عمد. (يشير مصطلح "فجوة هوائية" إلى الحيز المادي بين الأصول المادية لمنظمة ما والعالم الخارجي). ويُعتقد أن فيروس Stuxnet تم نقله عبر أجهزة USB المحمولة داخل هذه المنشآت النووية بواسطة وكلاء.

بحثت Stuxnet في كل كمبيوتر مصاب بحثًا عن علامات على برنامج Siemens Step 7 ، والذي تستخدمه أجهزة الكمبيوتر الصناعية التي تعمل كوحدات تحكم منطقية قابلة للبرمجة (PLCs) لأتمتة ومراقبة المعدات الكهرومغناطيسية. بمجرد أن عثر Stuxnet على هذا البرنامج ، بدأ في تحديث رمزه لإرسال تعليمات مدمرة إلى المعدات الكهرومغناطيسية التي يتحكم فيها الكمبيوتر. في الوقت نفسه ، أرسل Stuxnet ملاحظات خاطئة إلى وحدة التحكم الرئيسية - مما يعني أن أي شخص يراقب الجهاز لن يدرك أن أي شيء كان على خطأ حتى يبدأ الجهاز في التدمير الذاتي.

من حيث الجوهر: لقد تلاعبت Stuxnet بالصمامات التي تضخ غاز اليورانيوم في أجهزة الطرد المركزي في مفاعلات ناتانز. إنه يسرع حجم الغاز ويزيد من حمل أجهزة الطرد المركزي الدوارة ، مما يتسبب في ارتفاع درجة حرارتها والتدمير الذاتي. لكن بالنسبة للعلماء الإيرانيين الذين كانوا يشاهدون شاشات الكمبيوتر ، بدا كل شيء طبيعيًا.

كان Stuxnet متطورًا للغاية - فقد استخدم أربع هجمات منفصلة ليوم الصفر للتسلل إلى أنظمة وكان مصممًا فقط لإلحاق الضرر بأنظمة التحكم الصناعية من شركة سيمنز. تتألف Stuxnet من ثلاثة أجزاء:

- دودة قامت بمعظم العمل

- ملف ارتباط يقوم تلقائيًا بتنفيذ نسخ الدودة المنتشرة

- الجذر الخفي الذي يخفي الملفات من الاكتشاف

ظهر فيروس ستوكسنت في عام 2010 بعد أن أعرب المفتشون في المنشآت النووية الإيرانية عن دهشتهم من معدل تعطل أجهزة الطرد المركزي. وكشف المزيد من التحقيقات التي أجراها خبراء أمنيون أن السبب وراء ذلك هو وجود برمجيات خبيثة قوية. (كان أحد خبراء الأمن هو سيرجي أولاسن ، الذي انتقل لاحقًا للعمل في Kaspersky.) كان من الصعب اكتشاف Stuxnet لأنه كان برنامجًا ضارًا جديدًا تمامًا بدون توقيعات معروفة ، والذي استغل العديد من الثغرات الأمنية في يوم الصفر.

لم يكن القصد من Stuxnet الانتشار خارج المنشآت النووية الإيرانية. ومع ذلك ، فقد انتهى الأمر بالبرمجيات الخبيثة على أجهزة الكمبيوتر المتصلة بالإنترنت وبدأت في الانتشار بسبب طبيعتها شديدة التعقيد والعدوانية. ومع ذلك ، فقد ألحق ضررًا بسيطًا بأجهزة الكمبيوتر الخارجية التي أصابها - لأن Stuxnet مصمم خصيصًا لإتلاف أهداف معينة فقط. كان تأثير فيروس ستوكسنت محسوسًا في الغالب في إيران.

من الذي أنشأ Stuxnet؟

على الرغم من عدم إعلان أي شخص مسؤوليته رسميًا عن فيروس ستوكسنت ، إلا أنه من المقبول على نطاق واسع أنه كان من صنع مشترك بين وكالات الاستخبارات الأمريكية وإسرائيل. وبحسب ما ورد ، فإن البرنامج السري لتطوير الدودة كان يحمل اسمًا رمزيًا "الألعاب الأولمبية" التي بدأت في عهد الرئيس جورج دبليو بوش ثم استمرت في عهد الرئيس أوباما. كان هدف البرنامج هو إخراج برنامج إيران النووي الناشئ عن مساره أو على الأقل تأخيره.

في البداية ، زرع الوكلاء البرمجيات الخبيثة Stuxnet في أربع شركات هندسية مرتبطة بـ Natanz - موقع رئيسي في إيران لبرنامجها النووي - معتمدين على الاستخدام الإهمال لمحركات أقراص USB المحمولة لنقل الهجوم داخل المنشأة.

لماذا هي مشهورة جدا Stuxnet؟

ولدت Stuxnet اهتمامًا إعلاميًا واسعًا وكانت موضوعًا للأفلام الوثائقية والكتب. حتى يومنا هذا ، لا يزال أحد أكثر هجمات البرامج الضارة تقدمًا في التاريخ. كان Stuxnet مهمًا لعدد من الأسباب:

- كان أول سلاح رقمي في العالم. وبدلاً من مجرد اختطاف أجهزة الكمبيوتر المستهدفة أو سرقة المعلومات منها ، فقد نجت Stuxnet من العالم الرقمي لتلحق الدمار المادي بالمعدات التي تتحكم فيها أجهزة الكمبيوتر. لقد شكلت سابقةً مفادها أن مهاجمة البنية التحتية لدولة أخرى من خلال البرامج الضارة أمر ممكن.

- تم إنشاؤه على مستوى الدولة القومية ، وعلى الرغم من أن هجوم Stuxnet لم يكن أول هجوم إلكتروني في التاريخ ، إلا أنه كان يعتبر الأكثر تعقيدًا في ذلك الوقت.

- لقد كانت فعالة للغاية: ورد أن Stuxnet دمر ما يقرب من خمس أجهزة الطرد المركزي النووية في إيران. وباستهداف أنظمة التحكم الصناعية ، أصابت الدودة أكثر من 200000 جهاز كمبيوتر وتسببت في تدهور بدنيًا لـ 1000 جهاز.

- لقد استخدمت أربع ثغرات مختلفة في يوم الصفر للانتشار ، وهو أمر غير معتاد للغاية في عام 2010 ولا يزال غير شائع اليوم. ومن بين تلك الثغرات كانت واحدة خطيرة للغاية لدرجة أنها تطلبت ببساطة وجود رمز مرئي على الشاشة - لم يكن هناك حاجة للتفاعل.

- سلطت Stuxnet الضوء على حقيقة أنه يمكن اختراق الشبكات المعطلة - في هذه الحالة ، عبر محركات أقراص USB المصابة. بمجرد دخول Stuxnet إلى نظام ما ، انتشر بسرعة ، بحثًا عن أجهزة الكمبيوتر التي تتحكم في برامج Siemens و PLCs.

هل فيروس ستوكسنت فيروس؟

غالبًا ما يشار إلى Stuxnet على أنه فيروس ولكن في الواقع ، إنه فيروس متنقل على الكمبيوتر. على الرغم من أن كلا من الفيروسات والديدان نوعان من البرامج الضارة ، إلا أن الديدان أكثر تعقيدًا لأنها لا تتطلب تفاعلًا بشريًا لتفعيلها - وبدلاً من ذلك ، يمكنها التكاثر الذاتي بمجرد دخولها إلى النظام.

إلى جانب حذف البيانات ، يمكن للفيروس المتنقل أن يفرط في تحميل الشبكات ، ويستهلك عرض النطاق الترددي ، ويفتح بابًا خلفيًا ، ويقلل من مساحة محرك الأقراص الثابتة ، ويقدم برامج ضارة أخرى مثل الجذور الخفية ، وبرامج التجسس ، وبرامج الفدية .

يمكنك قراءة المزيد حول الفرق بين الفيروسات والديدان في مقالتنا هنا .

إرث Stuxnet

بسبب سمعتها السيئة ، دخلت Stuxnet في الوعي العام. قام أليكس جيبني ، وهو مخرج وثائقي رشح لجائزة الأوسكار ، بإخراج فيلم وثائقي بعنوان Zero Days ، وهو فيلم وثائقي لعام 2016 يروي قصة Stuxnet ويفحص تأثيره على علاقات إيران مع الغرب. كتب Kim Zetter ، الصحفي الحائز على جوائز ، كتابًا بعنوان Countdown to Zero Day ، والذي يوضح بالتفصيل اكتشاف Stuxnet وعواقبه. تم إصدار كتب وأفلام أخرى أيضًا.

وبحسب ما ورد ، فإن منشئو Stuxnet قاموا ببرمجته بحيث تنتهي صلاحيته في يونيو 2012 ، وعلى أي حال ، أصدرت شركة Siemens إصلاحات لبرنامج PLC الخاص بها. ومع ذلك ، استمر إرث Stuxnet في شكل هجمات برمجيات خبيثة أخرى بناءً على الكود الأصلي. شمل خلفاء Stuxnet ما يلي:

دوكو (2011)

تم تصميم Duqu لتسجيل ضغطات المفاتيح والتنقيب عن البيانات من المنشآت الصناعية ، ويفترض أن يتم شن هجوم لاحق.

لهب (2012)

كان Flame عبارة عن برنامج تجسس متطور يقوم بتسجيل محادثات Skype وتسجيل ضغطات المفاتيح وتجميع لقطات الشاشة ، من بين أنشطة أخرى. مثل Stuxnet ، سافر Flame عبر USB. واستهدفت المنظمات الحكومية والتعليمية وبعض الأفراد في الغالب في إيران ودول الشرق الأوسط الأخرى.

هافيكس (2013)

كان هدف Havex هو جمع المعلومات من شركات الطاقة والطيران والدفاع والأدوية ، من بين أمور أخرى. استهدفت البرامج الضارة Havex بشكل أساسي المنظمات الأمريكية والأوروبية والكندية.

Industroyer (2016)

استهدف هذا منشآت الطاقة. وبحسب ما ورد تسبب في انقطاع التيار الكهربائي في أوكرانيا في ديسمبر 2016.

تريتون (2017)

واستهدف ذلك أنظمة السلامة في مصنع للبتروكيماويات في الشرق الأوسط ، مما أثار مخاوف بشأن نية منشئ البرمجيات الخبيثة التسبب في إصابات جسدية للعمال.

الأحدث (2018)

وبحسب ما ورد ضرب فيروس لم يذكر اسمه بخصائص Stuxnet بنية تحتية لشبكة غير محددة في إيران في أكتوبر 2018.

واليوم ، تُستخدم الوسائل السيبرانية على نطاق واسع لجمع المعلومات الاستخبارية وعمليات التخريب والمعلومات من قبل العديد من الدول والجهات الفاعلة غير الحكومية ، للأنشطة الإجرامية أو الأغراض الاستراتيجية أو كليهما. ومع ذلك ، فإن مستخدمي الكمبيوتر العاديين ليس لديهم سبب يدعو للقلق بشأن هجمات البرمجيات الخبيثة المستندة إلى Stuxnet ، نظرًا لأنها تستهدف بشكل أساسي الصناعات أو البنية التحتية الرئيسية مثل محطات الطاقة أو الدفاع.

الأمن السيبراني للشبكات الصناعية

في العالم الحقيقي ، تعد هجمات الدول القومية المتقدمة مثل Stuxnet نادرة مقارنة بالاضطرابات الانتهازية الشائعة التي تسببها أشياء مثل فيروسات الفدية. لكن Stuxnet تسلط الضوء على أهمية الأمن السيبراني لأي منظمة. سواء كانت برامج فدية أو فيروسات متنقلة للكمبيوتر أو تصيد احتيالي أو اختراق البريد الإلكتروني الخاص بالعمل (BEC) أو تهديدات إلكترونية أخرى ، فإن الخطوات التي يمكنك اتخاذها لحماية مؤسستك تتضمن:

- قم بتطبيق سياسة إحضار الجهاز الخاص بك (BYOD) الصارمة التي تمنع الموظفين والمقاولين من إدخال تهديدات محتملة على شبكتك.

- نفِّذ سياسة كلمات مرور قوية ومُطبقة تقنيًا مع مصادقة ثنائية تعمل على إعاقة هجمات القوة الغاشمة وتمنع كلمات المرور المسروقة من أن تصبح عوامل تهديد.

- تأمين أجهزة الكمبيوتر والشبكات بأحدث التصحيحات. سيضمن لك البقاء على اطلاع دائم الاستفادة من أحدث إصلاحات الأمان.

- قم بتطبيق نسخ احتياطي سهل واستعادة على كل مستوى لتقليل الاضطراب ، خاصةً للأنظمة الهامة.

- مراقبة المعالجات والخوادم باستمرار بحثًا عن الانحرافات.

- تأكد من حماية جميع أجهزتك بواسطة برنامج مكافحة الفيروسات الشامل. سيعمل برنامج مكافحة الفيروسات الجيد على مدار الساعة طوال أيام الأسبوع لحمايتك من المتسللين وأحدث الفيروسات وبرامج الفدية وبرامج التجسس.

منتجات ذات صلة:

- Kaspersky Antivirus

- Kaspersky Premium Antivirus

- قم بتنزيل Kaspersky Premium Antivirus مع إصدار تجريبي مجاني لمدة 30 يومًا

- Kaspersky Password Manager - إصدار تجريبي مجاني

- Kaspersky VPN Secure Connection

قراءة متعمقة: