تعريف شبكة الروبوتات

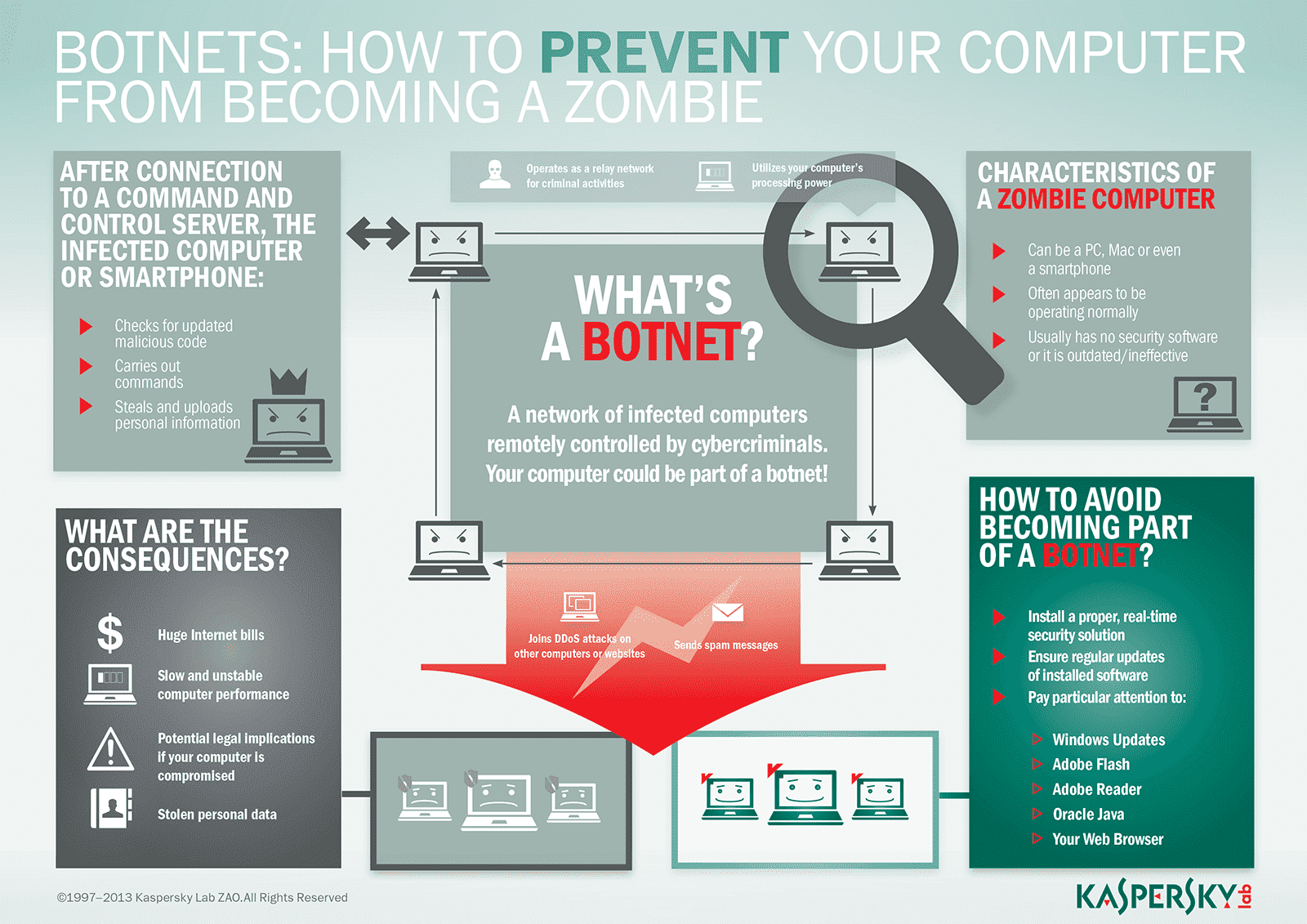

شبكات الروبوت هي شبكات من أجهزة الكمبيوتر التي تعرضت للقرصنة المُستخدمة لتنفيذ العديد من عمليات الاحتيال والهجمات الإلكترونية. يتألف مصطلح "شبكة الربوتات" من كلمتي "روبوت" و"شبكة". ويمثل تجميع شبكة الروبوتات مرحلة التسلل في مخطط متعدد الطبقات. وتعمل الروبوتات كأداة لأتمتة الهجمات الجماعية، مثل سرقة البيانات وتعطل الخادم وتوزيع البرامج الضارة.

تستخدم شبكات الروبوتات أجهزتك للاحتيال على أشخاص آخرين أو للتسبب في اضطرابات، وكل ذلك دون موافقتك. وقد تتساءل: "ما هجوم شبكة الروبوتات وما طريقة عمله؟" لشرح تعريف شبكة الروبوتات، سنساعدك على فهم كيفية إنشاء شبكات الروبوت وكيفية استخدامها.

طريقة عمل شبكة الروبوتات

يتم تصميم شبكات الروبوت لتنمية قدرة المتسللين على تنفيذ هجمات أكبر وأتمتة هذه القدرة وتسريعها.

يستطيع شخص واحد أو حتى فريق صغير من المتسللين تنفيذ العديد من الإجراءات على أجهزتهم المحلية. لكنهم يستطيعون، بتكلفة قليلة واستثمار القليل من الوقت، الحصول على عدد كبير من الآلات الإضافية لاستغلالها في تنفيذ عمليات أكثر كفاءة.

يقود راعي روبوتات مجموعة من الأجهزة التي تعرضت للقرصنة عن طريق أوامر عن بعد. وبمجرد أن ينتهي من تجميع الروبوتات، يستخدم الراعي برمجة الأوامر لتوجيه إجراءاته التالية. وربما يكون الطرف الذي يتولى مهام القيادة قد أعد شبكة الروبوتات أو يتولى تشغيلها عن طريق التأجير.

تشير أجهزة الكمبيوتر الزومبي، أو الروبوتات، إلى كل جهاز مستخدم مصاب ببرامج ضارة تم الاستيلاء عليه لاستخدامه في شبكة الروبوتات. وتعمل هذه الأجهزة دون وعي بموجب الأوامر التي صممها راعي الروبوتات.

يمكن تبسيط المراحل الأساسية لبناء شبكة روبوتات في بضع خطوات:

- التحضير والتعريض - يستغل المتسلل ثغرة أمنية لتعريض المستخدمين للبرامج الضارة.

- الإصابة — تتعرض أجهزة المستخدم للإصابة ببرامج ضارة يمكنها التحكم في أجهزته.

- التنشيط — يتولى المتسللون تعبئة الأجهزة المصابة لتنفيذ الهجمات.

يبدأ التعرض للمرحلة الأولى عندما يعثر المتسللون على ثغرة أمنية في موقع ويب أو تطبيق أو سلوك بشري. ويستهدفون من ذلك إعداد المستخدم لتعريضه للإصابة بالبرامج الضارة دون قصد. وسترى عادةً أن المتسللين يستغلون المشكلات الأمنية في البرامج أو مواقع الويب أو يقومون بتوصيل البرامج الضارة عبر رسائل البريد الإلكتروني والرسائل الأخرى عبر الإنترنت.

في المرحلة الثانية، يصاب المستخدم بالبرامج الضارة لشبكة الروبوتات عندما يتخذ إجراءً يعرض أجهزته للخطر. وتتضمن العديد من هذه الأساليب إما إقناع المستخدمين عبر الهندسة الاجتماعية بتنزيل فيروس حصان طروادة خاص. وقد يكون المهاجمون الآخرون أكثر عدوانية باستخدام التنزيل غير المقصود للتعليمات البرمجية الضارة عند زيارة موقع مصاب. وبغض النظر عن طريقة التسليم، يخترق مجرمو الإنترنت في النهاية أمان أجهزة الكمبيوتر الخاصة بالعديد من المستخدمين.

بمجرد أن يصبح المتسلل جاهزًا، تبدأ المرحلة الثالثة بالسيطرة على كل جهاز كمبيوتر. وينظم المهاجم جميع الأجهزة المصابة في شبكة من "الروبوتات" التي يمكنه إدارتها عن بعد. وفي كثير من الأحيان، يسعى مجرمو الإنترنت إلى إصابة الآلاف أو عشرات الآلاف أو حتى الملايين من أجهزة الكمبيوتر والسيطرة عليها. ويستطيع مجرم الإنترنت بعد ذلك أن يعمل كرئيس "لشبكة زومبي" كبيرة - أي شبكة روبوتات مجمعة ونشطة بالكامل.

ربما لا تزال تتساءل: "ماذا تفعل شبكة روبوتات؟" بمجرد الإصابة، يسمح كمبيوتر زومبي بالوصول إلى العمليات على مستوى المسؤول، مثل:

- قراءة وكتابة بيانات النظام

- جمع البيانات الشخصية للمستخدم

- إرسال الملفات والبيانات الأخرى

- مراقبة أنشطة المستخدم

- البحث عن الثغرات الأمنية في الأجهزة الأخرى

- تثبيت وتشغيل أي تطبيقات

ما شبكة الروبوتات التي يمكن التحكم فيها؟

من الممكن أن تكون أي أجهزة يمكنها الوصول إلى اتصال بالإنترنت مرشحة للتجنيد في شبكة الروبوتات.

تحتوي العديد من الأجهزة التي نستخدمها اليوم على أحد أشكال أجهزة الكمبيوتر بداخلها، حتى تلك التي قد لا تفكر فيها. ويعتبر تقريبًا أي جهاز إنترنت يعتمد على الكمبيوتر عرضة للتجنيد في شبكة روبوتات، مما يعني أن التهديد يتزايد باستمرار. ولحماية نفسك، انتبه لبعض الأجهزة الشائعة التي تتعرض للاختراق في شبكات الروبوتات:

لطالما كانت أجهزة الكمبيوتر التقليدية، مثل أجهزة الكمبيوتر المكتبية والمحمولة التي تعمل بنظام التشغيل Windows OS أو macOS، أهدافًا شائعة لإنشاء شبكات الروبوتات.

أصبحت الأجهزة المحمولة هدفًا آخر مع استمرار تزايد عدد الأشخاص الذين يستخدمونها. وتم تضمين الهواتف الذكية والأجهزة اللوحية بشكل ملحوظ في هجمات شبكة الروبوتات في الماضي.

يمكن أيضًا دمج أجهزة البنية التحتية للإنترنت المستخدمة لتمكين ودعم اتصالات الإنترنت في شبكات الروبوتات. ومن المعروف أن أجهزة توجيه الشبكة وخوادم الويب تعتبر أهدافًا.

تتضمن أجهزة إنترنت الأشياء (IoT) أي أجهزة متصلة تشارك البيانات بين بعضها البعض عبر الإنترنت. وإلى جانب أجهزة الكمبيوتر والأجهزة المحمولة، قد تشمل الأمثلة ما يلي:

- الأجهزة المنزلية الذكية (مقاييس الحرارة، كاميرات المراقبة، أجهزة التلفزيون، مكبرات الصوت، وما إلى ذلك)

- نظام المعلومات والترفيه داخل السيارة (IVI)

- الأجهزة القابلة للارتداء (الساعات الذكية وأجهزة تتبع اللياقة البدنية، وما إلى ذلك)

يمكن إتلاف جميع هذه الأجهزة مجتمعة لإنشاء شبكات روبوتات ضخمة. وقد أصبح سوق التكنولوجيا مشبعًا بأجهزة منخفضة التكلفة ومنخفضة الأمان، مما يجعلك عرضة للخطر بشكل خاص كمستخدم. وبدون برامج مكافحة الفيروسات لمكافحة البرامج الضارة، يمكن أن تصيب الروبوتات أجهزتك دون أن يلاحظها أحد.

كيف يتحكم المتسللون في شبكة روبوتات؟

يعد إصدار الأوامر جزءًا حيويًا من التحكم في شبكة روبوتات. ومع ذلك، فإن عدم الكشف عن الهوية لا يقل أهمية بالنسبة للمهاجم. وعلى هذا النحو، يتم تشغيل شبكات الروبوتات عبر البرمجة عن بعد.

تعد القيادة والسيطرة (C&C) مصدر الخادم لجميع تعليمات وقيادة شبكة الروبوتات. وهذا هو الخادم الرئيسي لراعي الروبوت، ويتلقى كل كمبيوتر من أجهزة الكمبيوتر الزومبي الأوامر منه.

يمكن قيادة كل شبكة روبوتات بواسطة أوامر إما بشكل مباشر أو غير مباشر في النماذج التالية:

- نماذج خادم العميل المركزية

- نماذج النظير إلى نظير اللامركزية (P2P)

يتم تشغيل النماذج المركزية بواسطة خادم راعٍ للروبوت واحد. وقد يُدخل أحد الأشكال المختلفة لهذا النموذج خوادم إضافية مُكلفة بدور رعاة فرعيين، أو "وكلاء". ومع ذلك، تتدفق جميع الأوامر من راعي الروبوت في كل من التسلسلات الهرمية المركزية والمعتمدة على الوكيل. ويترك أي من الهيكلين راعي الروبوت عرضة للاكتشاف، مما يجعل هذه الأساليب القديمة أقل من مثالية.

تتضمن النماذج اللامركزية مسؤوليات التعليمات عبر جميع أجهزة الكمبيوتر الزومبي. وطالما أن راعي الروبوت يمكنه الاتصال بأي من أجهزة الكمبيوتر الزومبي، فيمكنه نشر الأوامر إلى الأجهزة الأخرى. ويؤدي هيكل نظير إلى نظير إلى حجب هوية مجموعة راعي الروبوت بشكل أكبر. ومع مزايا واضحة مقارنة بالنماذج المركزية الأقدم، أصبحت تقنية نظير إلى نظير (P2P) أكثر شيوعًا اليوم.

ما استخدامات شبكات الروبوتات؟

توجد مكاسب دائمًا لمنشئي شبكة الروبوتات، سواء كانت في شكل أموال أو الرضا الشخصي.

- السرقة المالية — عن طريق الابتزاز أو سرقة الأموال بشكل مباشر

- سرقة المعلومات — للوصول إلى الحسابات الحساسة أو السرية

- تخريب الخدمات – عن طريق إيقاف عمل الخدمات ومواقع الويب، وما إلى ذلك.

- عمليات الاحتيال المتعلقة بالعملات المشفرة - استخدام قوة المعالجة لدى المستخدمين لتعدين العملات المشفرة

- بيع إمكانية الوصول إلى مجرمين آخرين – للسماح بمزيد من عمليات الاحتيال على المستخدمين المطمئنين

تتشابه معظم دوافع إنشاء شبكة الروبوتات مع دوافع الجرائم الإلكترونية الأخرى. وفي كثير من الحالات، يريد هؤلاء المهاجمون إما سرقة شيء ذي قيمة أو التسبب في مشاكل للآخرين.

في بعض الحالات، ينشئ مجرمو الإنترنت ويبيعون إمكانية الوصول إلى شبكة كبيرة من أجهزة الزومبي. ويكون المشترون عادة من مجرمي الإنترنت الآخرين الذين يدفعون إما على أساس الإيجار أو البيع المباشر. على سبيل المثال، يعمد مرسلو البريد الإلكتروني العشوائي إلى استئجار شبكة أو شرائها لإدارة حملة بريد إلكتروني عشوائي واسعة النطاق.

وعلى الرغم من الفوائد العديدة المحتملة التي قد يجنيها المتسلل، ينشئ بعض الأشخاص شبكات روبوت لمجرد أنهم يستطيعون ذلك. وبغض النظر عن الدافع، يتم استخدام شبكات الروبوتات في نهاية المطاف لجميع أنواع الهجمات على المستخدمين الذين تسيطر عليهم شبكة روبوتات وغيرهم من الأشخاص.

أنواع هجمات شبكة الروبوتات

في حين أن شبكات الروبوتات يمكن أن تشكل هجومًا في حد ذاتها، إلا أنها أداة مثالية لتنفيذ عمليات الاحتيال الثانوية والجرائم الإلكترونية على نطاق واسع. وتتضمن مخططات شبكة الروبوتات الشائعة بعضًا مما يلي:

يمثل الحرمان من الخدمة الموزعة (DDoS) هجومًا يعتمد على التحميل الزائد على الخادم بحركة مرور الويب لتعطله. ويتم تكليف أجهزة الكمبيوتر الزومبي بمواقع الويب والخدمات الأخرى عبر الإنترنت، مما يؤدي إلى تعطيلها لبعض الوقت.

تحاكي مخططات التصيد الاحتيالي الأشخاص والمؤسسات الموثوقة لخداع المستخدمين لانتزاع معلوماتهم القيمة. ويتضمن ذلك عادة حملة بريد عشوائي واسعة النطاق تهدف إلى سرقة معلومات حساب المستخدم مثل أسماء تسجيل الدخول أو بيانات الاعتماد الخاصة بالخدمات البنكية والبريد الإلكتروني.

تقوم هجمات الاختراق بالتخمين بتشغيل برامج مصممة لاختراق حسابات الويب عن طريق التخمين. وتُستخدم هجمات القاموس وإدخال بيانات الاعتماد لاستغلال كلمات مرور المستخدمين الضعيفة والوصول إلى بياناتهم.

كيف تحمي نفسك من شبكات الروبوتات

بالنظر إلى التهديدات التي تهدد سلامتك وسلامة الآخرين، من الضروري أن تحمي نفسك من البرامج الضارة الخاصة بشبكة الروبوتات.

لحسن الحظ، من الممكن أن تكون الحماية بواسطة البرامج والتغييرات الصغيرة في عادات الكمبيوتر لديك مفيدة في هذا الصدد.

6 نصائح لحماية نفسك من شبكات الروبوتات

- قم بتحسين جميع كلمات مرور المستخدم للأجهزة الذكية. وسيساعد استخدام كلمات مرور معقدة وطويلة أجهزتك على البقاء أكثر أمانًا من كلمات المرور الضعيفة والقصيرة. مثل "pass12345".

- تجنب شراء الأجهزة ذات الأمان الضعيف. على الرغم من أنه ليس من السهل دائمًا اكتشاف ذلك، فإن العديد من الأدوات المنزلية الذكية الرخيصة تميل إلى إعطاء الأولوية لراحة المستخدم على الأمان. وابحث في المراجعات عن ميزات السلامة والأمان الخاصة بالمنتج قبل شرائه.

- قم بتحديث إعدادات المسؤول وكلمات المرور عبر جميع أجهزتك. وستحتاج إلى التحقق من جميع خيارات الخصوصية والأمان الممكنة على أي شيء يربط جهازًا بجهاز آخر أو بالإنترنت. وحتى الثلاجات الذكية والمركبات المجهزة بتقنية Bluetooth تمتلك كلمات مرور افتراضية للشركة المصنعة للوصول إلى أنظمة البرامج الخاصة بها. وبدون إجراء تحديثات لبيانات اعتماد تسجيل الدخول المخصصة والاتصال الخاص، يستطيع المتسللون اختراق كل جهاز من أجهزتك المتصلة وإصابته.

- كن حذرًا من أي مرفقات بالبريد الإلكتروني. لعل أفضل طريقة هي تجنب تنزيل المرفقات تمامًا. وعندما تحتاج إلى تنزيل مرفق، افحص بعناية من عنوان البريد الإلكتروني للمرسل وتحقق منه. وضع في اعتبارك أيضًا استخدام برنامج لمكافحة الفيروسات يفحص المرفقات بشكل استباقي للبحث عن البرامج الضارة قبل التنزيل.

- لا تنقر أبدًا على الروابط الموجودة في أي رسالة تتلقاها. وقد تكون النصوص ورسائل البريد الإلكتروني ورسائل وسائل التواصل الاجتماعي جميعها وسائل موثوقة للبرامج الضارة لشبكة الروبوتات. وسيساعدك إدخال الرابط يدويًا في شريط العناوين على تجنب إتلاف ذاكرة التخزين المؤقت لـ DNS وتنزيلات التعليمات البرمجية الضارة دون قصد. واتخذ كذلك خطوة إضافية بالبحث عن نسخة رسمية من الرابط.

- قم بتثبيت برامج فعالة لمكافحة الفيروسات. ستساعد مجموعة أمان الإنترنت القوية على حماية الكمبيوتر الخاص بك ضد فيروسات حصان طروادة والتهديدات الأخرى. تأكد من حصولك على منتج يغطي جميع أجهزتك، بما في ذلك الهواتف والأجهزة اللوحية التي تعمل بنظام Android.

يصعب إيقاف شبكات الروبوتات بمجرد أن تتجذر في أجهزة المستخدم. وللحد من هجمات التصيد الاحتيالي والمشكلات الأخرى، تأكد من حماية كل جهاز من أجهزتك ضد هذا الاختراق الضار.

مقالات ذات صلة: