أصبح منع التصيد الاحتيالي ضروريًا نظراً لاتجاه المزيد من المجرمين نحو عمليات الاحتيال عبر الإنترنت لسرقة معلوماتك الشخصية. وتعلمنا كيفية تجنب رسائل البريد الإلكتروني العشوائية، لكن رسائل البريد الإلكتروني للتصيد الاحتيالي قد تبدو ذات مصداقية بصورة خادعة. ويصل الأمر إلى أن بعضها يتم تخصيصه خصيصًا لأجلك. ونظرًا لأنه من المحتمل أن تتعرض لهجوم تصيد احتيالي في النهاية، فسوف يتعين عليك معرفة علامات التحذير. ولأن عمليات الاحتيال ليست شيئًا جديدًا على الويب، إلا أن اكتشاف التصيد الاحتيالي أصعب مما قد تعتقد.

عبر الويب، أدت هجمات التصيد الاحتيالي إلى إغراء الضحايا المطمئنين بتسليم المعلومات البنكية وأرقام الضمان الاجتماعي وغيرها من المعلومات. بالإضافة إلى ذلك، أصبح مجرمو الإنترنت أكثر ذكاءً في تنكرهم. وفي بعض الأحيان، تختبئ عمليات الاحتيال هذه وراء أصوات تعرفها وتثق بها، مثل زملائك في العمل، أو البنك الذي تتعامل معه، أو حتى حكومتك. وبقدر ما تنقر على الروابط كثيرًا، بقدر ما ستكون الضحية التالية للمحتال.

بينما نتعمق في كيفية منع التصيد الاحتيالي، سنجيب على بعض الأسئلة المهمة:

- ما المقصود بالتصيّد الاحتيالي؟

- هل أنا معرض لخطر أن أكون هدفًا للتصيد الاحتيالي؟

- ما أنواع هجمات التصيد الاحتيالي الموجودة؟

- كيف يمكنني اكتشاف عملية تصيد احتيالي؟

- ما المقصود بالبريد الإلكتروني للتصيّد الاحتيالي؟

- ماذا أفعل بمجرد التعرف على رسالة بريد إلكتروني للتصيد الاحتيالي؟

- ما الذي يجب أن أفعله لتجنب الوقوع ضحية للتصيد الاحتيالي؟

ما المقصود بالتصيّد الاحتيالي؟

يقنعك التصيد الاحتيالي باتخاذ إجراء يمنح المحتال إمكانية الوصول إلى جهازك أو حساباتك أو معلوماتك الشخصية. ومن خلال تظاهر المحتال بأنه شخص أو مؤسسة محل ثقتك، يمكنه بسهولة إصابتك ببرامج ضارة أو سرقة معلومات بطاقتك الائتمانية.

بعبارة أخرى، "تغريك" مخططات الهندسة الاجتماعية هذه بثقة للحصول على معلوماتك القيمة. وقد تكون هذه المعلومات أي شيء بدءًا من اسم تسجيل الدخول إلى وسائل التواصل الاجتماعي وحتى هويتك بالكامل عبر رقم الضمان الاجتماعي الخاص بك.

قد تحثك هذه المخططات على فتح مرفق، أو اتباع رابط، أو ملء نموذج، أو الرد بمعلومات شخصية. وبهذا المنطق، يجب أن تكون على أهبة الاستعداد في جميع الأوقات، وهو الأمر الذي قد يكون مرهقًا لك.

يكون السيناريو الأكثر شيوعًا على النحو التالي:

- تفتح بريدك الإلكتروني وفجأة يظهر تنبيه من البنك الذي تتعامل معه في صندوق الوارد. وعندما تنقر فوق الرابط في البريد الإلكتروني، يأخذك إلى صفحة ويب تبدو نوعًا ما مثل صفحة ويب التابعة للبنك الذي تتعامل معه.

- إليك المشكلة: هذا الموقع مصمم بالفعل لسرقة معلوماتك. ويدّعي التنبيه بوجود مشكلة في حسابك، ويطلب منك التأكيد على تسجيل دخولك وعلى كلمة المرور.

- بعد إدخال بيانات اعتمادك في الصفحة التي تظهر أمامك، يتم عادةً إرسالك إلى المؤسسة الفعلية لتدخل معلوماتك مرة ثانية. وبتوجيهك نحو المؤسسة الشرعية، فأنت لا تدرك فورًا أنه تمت سرقة معلوماتك.

من الممكن أن تصبح هذه التهديدات معقدة للغاية وتظهر في جميع أنواع الاتصالات، حتى المكالمات الهاتفية. ويكمن خطر التصيد الاحتيالي في إمكانية خداع أي شخص لا يشكك في التفاصيل الصغيرة.

لمساعدتك على حماية نفسك دون أن تصاب بالذعر، اسمح دعنا نوضح طريقة عمل هجمات التصيد الاحتيالي.

كيف يعمل التصيد الاحتيالي؟

قد يصبح أي شخص يستخدم الإنترنت هدفًا لمحتالي رسائل التصيّد الاحتيالي.

تحاول هجمات التصيد الاحتيالي عادة تنفيذ ما يلي:

- إصابة جهازك بالبرامج الضارة

- سرقة بيانات الاعتماد الخاصة بك للحصول على أموالك أو هويتك

- السيطرة على حساباتك على الإنترنت

- إقناعك بإرسال الأموال أو الأشياء الثمينة عن طيب خاطر

في بعض الأحيان، لا تتوقف هذه التهديدات عندك فقط. وإذا تمكن أحد المتسللين من الوصول إلى بريدك الإلكتروني أو قائمة جهات الاتصال أو وسائل التواصل الاجتماعي الخاصة بك، فيمكنه إرسال رسائل غير مرغوب فيها إلى الأشخاص الذين تعرفهم عن طريق رسائل تصيد احتيالي تبدو وكأنها مرسلة منك.

تمثل الثقة والإلحاح العاملين اللذين يجعلان التصيد الاحتيالي خادعًا وخطيرًا للغاية. وإذا تمكن المجرم من إقناعك بالثقة به واتخاذ الإجراءات اللازمة قبل التفكير، فأنت هدف سهل.

من المعرض لخطر هجمات التصيد الاحتيالي؟

من الممكن أن يؤثر التصيد الاحتيالي على أي شخص في أي عمر، سواء في حياته الشخصية أو في مكان العمل.

يستخدم الجميع، من كبار السن إلى الأطفال الصغار، أجهزة الإنترنت في الوقت الحاضر. وإذا تمكن أحد المحتالين من العثور على معلومات الاتصال الخاصة بك بشكل علني، فيمكنه إضافتها إلى قائمة أهداف التصيد الاحتيالي الخاصة به.

أصبح من الصعب إخفاء رقم هاتفك وعنوان بريدك الإلكتروني ومعرفات المراسلة عبر الإنترنت وحسابات وسائل التواصل الاجتماعي في الوقت الحاضر. لذا، هناك فرصة جيدة لأن مجرد وجود واحدة من هذه الأشياء يجعلك هدفًا. بالإضافة إلى ذلك، قد تكون هجمات التصيد الاحتيالي واسعة النطاق أو تستهدف بشكل كبير الأشخاص الذين يختارون خداعهم.

التصيد الاحتيالي عبر البريد العشوائي

التصيد الاحتيالي عبر البريد العشوائي عبارة عن شبكة واسعة يتم رميها لاصطياد أي شخص غير متوقع. وتندرج معظم هجمات التصيد الاحتيالي ضمن هذه الفئة.

للشرح، يمثل البريد الإلكتروني العشوائي البديل الإلكتروني "للبريد غير الهام" الذي يصل إلى عتبة بابك أو إلى صندوق بريدك. لكن البريد الإلكتروني العشوائي يتخطى كونه مزعجًا فقط. وقد يكون خطيرًا، لاسيما إذا كان جزءًا من رسالة تصيد احتيالي.

يتم إرسال رسائل البريد الإلكتروني العشوائي للتصيد الاحتيالي بكميات كبيرة بواسطة مرسلي البريد الإلكتروني العشوائي والمجرمين الإلكترونيين الذين يسعون إلى تنفيذ أحد الأمور التالية:

- جمع المال من النسبة المئوية الضئيلة من المستلمين الذين يستجيبون للرسالة.

- إرسال رسائل تصيد احتيالي، للحصول على كلمات المرور وأرقام بطاقات الائتمان وتفاصيل الحساب البنكي وغيرها من المعلومات.

- نشر تعليمات برمجية ضارة إلى أجهزة كمبيوتر المستلمين.

يعد التصيد الاحتيالي عبر البريد الإلكتروني العشوائي أحد أكثر الوسائل شيوعًا التي يستخدمها المحتالون للحصول على معلوماتك. ومع ذلك، فإن بعض الهجمات تكون أكثر استهدافًا من غيرها.

التصيد الاحتيالي المستهدف

تشير هجمات التصيد الاحتيالي المستهدفة عادة إلى التصيد الاحتيالي الموجه، وهو النوع الأكثر شيوعًا منه المسمى استهداف كبار المديرين.

يستهدف التصيد الاحتيالي لاستهداف كبار المديرين أهدافًا عالية المستوى، بينما يعمل التصيد الاحتيالي الموجه على توسيع الشبكة. وتتمثل الأهداف عادة في الموظفين في شركات أو مؤسسات حكومية محددة. ومع ذلك، من الممكن بسهولة أن تستهدف عمليات الاحتيال هذه أي شخص يُنظر إليه على أنه ذو قيمة خاصة أو معرض للخطر.

قد يتم استهدافك كعميل لبنك مستهدف، أو موظف في منشأة للرعاية الصحية. وحتى لو كنت تستجيب فقط لطلب صداقة غريب عبر وسائل التواصل الاجتماعي، فقد تتعرض للتصيد الاحتيالي.

يكون المتصيدون الاحتياليون أكثر صبرًا مع هذه المخططات. وتستغرق عمليات الاحتيال الشخصية هذه وقتًا لصياغتها، إما للحصول على مكافأة أو لزيادة فرص النجاح.

قد يتضمن بناء هذه الهجمات جمع تفاصيل عنك أو عن منظمة تشترك فيها.

قد يأخذ المتصيدون الاحتياليون هذه المعلومات من:

- الملفات الشخصية على وسائل التواصل الاجتماعي

- اختراقات البيانات الحالية

- المعلومات الأخرى التي يمكن اكتشافها بشكل عام

قد يكون التحرك لشن هجوم فعلي سريعًا مع محاولة فورية لتشجيعك على اتخاذ إجراء. وقد يبني الآخرون تواصلاً معك لعدة أشهر لكسب ثقتك قبل "السرقة" الكبيرة.

لا تقتصر هذه الهجمات على الرسائل أو المكالمات المباشرة، فقد يتم اختراق مواقع الويب الشرعية مباشرةً لصالح المتصيد الاحتيالي. وإذا لم تكن حذرًا، فقد تتعرض للتصيد الاحتيالي بمجرد تسجيل الدخول إلى موقع آمن تمامًا في العادة.

للأسف، يبدو أن العديد من الأشخاص أهداف ملائمة لهؤلاء المجرمين. وأصبح التصيد الاحتيالي "واقعًا طبيعيًا" جديدًا مع تزايد وتيرة هذه الهجمات.

ما أنواع عمليات التصيد الاحتيالي التي يجب أن أعرف عنها؟

تعد العقبة الأولى هي فهم ما يمكن توقعه من التصيد الاحتيالي. ويمكن تسليمه باستخدام جميع أنواع الوسائل، بما في ذلك المكالمات الهاتفية والرسائل النصية وحتى عبر عناوين المواقع (URL) المخترقة على مواقع الويب المشروعة تمامًا.

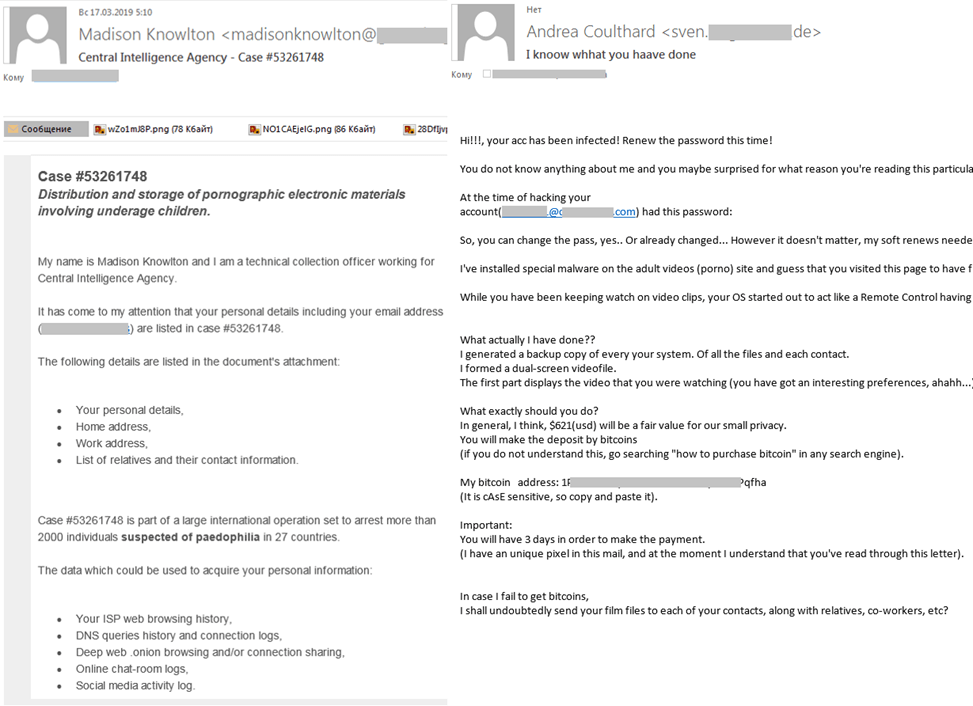

يصبح فهم التصيد الاحتيالي أسهل بكثير بمجرد رؤيته أثناء العمل. وربما تكون قد شاهدت بالفعل عددًا قليلاً من عمليات الاحتيال هذه وتخلصت منها كرسائل غير مرغوب فيها.

بغض النظر عن كيفية توجيهها، فإن هجمات التصيد الاحتيالي تتخذ العديد من الطرق للوصول إليك ومن المرجح أن يواجه معظم الأشخاص واحدًا على الأقل من أشكال التصيد الاحتيالي هذه:

- تظهر رسالة البريد الإلكتروني للتصيد الاحتيالي في صندوق بريدك الإلكتروني، مصحوبة عادة بطلب لاتباع رابط، أو إرسال مدفوعات، أو الرد بمعلومات خاصة، أو فتح مرفق. وقد يتم تصميم البريد الإلكتروني للمرسل ليشبه إلى حد كبير بريدًا صالحًا وقد يحتوي على معلومات تبدو شخصية بالنسبة لك.

- يعد انتحال المجال طريقة شائعة قد يستخدمها المتصيد الاحتيالي عبر البريد الإلكتروني ليقلد فيها عناوين البريد الإلكتروني الصالحة. وتأخذ عمليات الاحتيال هذه مجال شركة حقيقي (على سبيل المثال: @america.com) وتقوم بتعديله. ربما تتعامل مع عنوان مثل "@arneria.com" وتقع ضحية لهذا المخطط.

- يتصل محتالو التصيد الاحتيالي الصوتي بك وينتحلون شخصية شخص أو شركة صحيحة لخداعك. وقد يعيدون توجيهك من رسالة آلية ويخفون أرقام هواتفهم. وسيحاول المتصيدون الاحتياليون عبر الصوت إبقاءك على الهاتف وحثك على اتخاذ الإجراءات اللازمة.

- سوف يحاكي مخطط التصيد الاحتيالي عبر الرسائل النصية القصيرة على غرار التصيد الاحتيالي الصوتي، مخطط مؤسسة صحيحة، باستخدام الإلحاح في رسالة نصية قصيرة لخداعك. وستجد الرسالة تتضمن عادة رابطًا أو رقم هاتف يريدون منك استخدامه. وتعد خدمات المراسلة عبر الهاتف المحمول عرضة أيضًا لهذا الخطر.

- يتضمن التصيد الاحتيالي عبر وسائل التواصل الاجتماعي مجرمين يستخدمون المنشورات أو الرسائل المباشرة لإقناعك بالوقوع في فخ. ويكون بعض هذه المنشورات صارخ مثل الهدايا المجانية أو صفحات المؤسسة “الرسمية” غير الواضحة التي تقدم طلبًا عاجلاً. وقد ينتحل الآخرون شخصيات أصدقائك أو يبنون علاقة معك على المدى الطويل قبل "الهجوم" لإبرام الصفقة.

- يكرر التصيد الاحتيالي بالاستنساخ رسالة حقيقية تم إرسالها مسبقًا، مع استبدال المرفقات والروابط الشرعية بأخرى ضارة. ويظهر هذا في البريد الإلكتروني، لكنه قد يظهر أيضًا في وسائل أخرى مثل حسابات وسائل التواصل الاجتماعي والرسائل النصية المزيفة.

في حالات أخرى، قد يتم التلاعب بمواقع الويب الشرعية أو تقليدها عبر التالي:

- يستهدف التصيد الاحتيالي في مجالات محددة المواقع الشهيرة التي يزورها العديد من الأشخاص. وقد يحاول هجوم مثل هذا استغلال الثغرات الأمنية في أحد المواقع لتنفيذ أي عدد من هجمات التصيد الاحتيالي الأخرى. ويعد تسليم البرامج الضارة وإعادة توجيه الروابط والوسائل الأخرى أمرًا شائعًا في هذه المخططات.

- تستخدم إعادة التوجيه إلى مواقع ويب مزيفة (تسمم ذاكرة التخزين المؤقت لنظام أسماء المجالات) برامج ضارة أو ثغرة أمنية في الموقع لإعادة توجيه حركة المرور من مواقع الويب الآمنة إلى مواقع التصيد الاحتيالي. وستؤدي كتابة عنوان الموقع (URL) يدويًا إلى توجيه الزائرين إلى الموقع الضار إذا كان ضحية للتزييف.

- يحاول الخطأ الكتابي للمجال (قرصنة عناوين المواقع (URL)) اصطياد الأشخاص الذين يكتبون عنوان موقع (URL) غير صحيح لموقع الويب. على سبيل المثال، قد يتم إنشاء موقع ويب باختلاف حرف واحد من الحرف الصحيح. ومن المحتمل أن تؤدي كتابة "wallmart" بدلاً من "walmart" إلى توجيهك إلى موقع ضار.

- يستخدم تصيد النقرات الثغرات الأمنية في موقع الويب لإدراج مربعات الالتقاط المخفية. سيؤدي ذلك إلى الحصول على بيانات اعتماد تسجيل دخول الخاصة بالمستخدم وأي شيء آخر قد تدخله على الموقع الآمن.

- يحدث هجوم قرصنة علامة التبويب عندما تتم إعادة تحميل صفحة احتيالية غير مراقبة إلى صفحة مقلدة لتسجيل دخول صالح للموقع. وعند العودة إليها، قد تعتقد أنها حقيقية وتسلم حق الوصول إلى حسابك إليها دون علمك.

- يمنح التصيد الاحتيالي عبر HTTPS موقع الويب الضار وهم الأمان من خلال مؤشر "القفل بجوار شريط عنوان URL" الكلاسيكي. ومع أن علامة التشفير هذه كانت حصرية للمواقع التي تم التحقق من أنها آمنة، بات الآن أي موقع يستطيع الحصول عليها. لذلك، قد يتم حظر اتصالك والمعلومات التي ترسلها إلى الغرباء، لكنك متصل بالفعل بمجرم.

وحتى اتصالك الفعلي بالإنترنت يمكن أن يتعرض للخطر من خلال:

- هجمات التوأم الشرير التي تحاكي شبكة Wi-Fi العامة الرسمية في مواقع مثل المقاهي والمطارات. ويحدث ذلك في إطار الجهود المبذولة لتمكينك من الاتصال والتنصت على جميع أنشطتك عبر الإنترنت.

أخيرًا، إليك بعض أنواع التصيد الاحتيالي التي يجب أن تكون على دراية بها:

- يستخدم التصيد الاحتيالي لنتائج محرك البحث طرقًا لجعل صفحة الويب الاحتيالية تظهر في نتائج البحث قبل الصفحة الشرعية. ويُعرف أيضًا باسم التصيد الاحتيالي لتحسين محرك البحث (SEO) أو التصيد الاحتيالي للتسويق عبر محرك البحث (SEM). وإذا لم تنظر بعناية، فيمكنك النقر فوق الصفحة الضارة بدلاً من الصفحة الحقيقية.

- ينتحل التصيد الاحتيالي لاستهداف مستخدمي وسائل التواصل الاجتماعي شخصية ممثل خدمة العملاء لشركة حقيقية لخداعك وسلبك المعلومات. وعلى وسائل التواصل الاجتماعي، يرسل حساب مساعدة مزيف "إشارات @" الخاصة بك إلى الصفحة الاجتماعية للشركة للرد برسالة دعم مزيفة.

- يتضمن BEC (اخترق البريد الإلكتروني الخاص بالعمل) وسائل مختلفة لاختراق دائرة اتصالات الشركة للحصول على معلومات عالية القيمة. وقد يشمل ذلك انتحال شخصية الرئيس التنفيذي أو التظاهر بأنه بائع لديه فاتورة مزيفة لبدء أنشطة مثل التحويلات البنكية.

- يستهدف التصيد الاحتيالي للعملات المشفرة الأشخاص الذين يمتلكون محافظ للعملات المشفرة. وبدلاً من استخدام وسائل طويلة الأجل لتعدين العملات الرقمية بأنفسهم، يحاول هؤلاء المجرمون سرقة الأموال من الأشخاص الذين يمتلكون هذه الأموال بالفعل.

في الحقيقة تتسم قائمة أنواع هجمات التصيد الاحتيالي بسعة النطاق والتوسع باستمرار. وهذه بعض الحالات الأكثر شيوعًا حاليًا، لكن قد ترى أشياء جديدة حتى في غضون بضعة أشهر.

نظرًا لأن هذه الأنواع من عمليات الاحتيال تتغير بسرعة لتناسب الأحداث الجارية، فقد كان من الصعب اكتشافها. لكن هناك طرق يمكنك من خلالها الحفاظ على أمانك، كما أن التعرف على أحدث عمليات الاحتيال طريقة سهلة للبدء.

بعض الأمثلة على عمليات التصيد الاحتيالي الشائعة

على الرغم من أنه سيكون من غير العملي والمستحيل إدراج جميع عمليات التصيد الاحتيالي المعروفة هنا، إلا أن هناك بعض العمليات الأكثر شيوعًا التي يجب عليك بالتأكيد البحث عنها:

تستخدم عمليات التصيد الاحتيالي عبر الإنترنت في إيران بريدًا إلكترونيًا غير شرعي من Microsoft، يطالبك بتسجيل الدخول لاستعادة بياناتك في محاولات لسرقة بيانات اعتماد Microsoft الخاصة بك. ويستخدم المحتالون خوفك من حظر استخدام نظام التشغيل Windows وأهمية القصة الإخبارية الحالية لجعلها قابلة للتصديق.

تعد تنبيهات حذف Office 365 عملية احتيال أخرى متعلقة بشركة Microsoft يتم استخدامها للحصول على بيانات الاعتماد الخاصة بك. وتزعم عملية الاحتيال عبر البريد الإلكتروني هذه أنه تم حذف عدد كبير من الملفات من حسابك. وتوفر لك رابطًا لتسجيل الدخول، مما يؤدي بالطبع إلى اختراق حسابك.

إشعار من البنك. تخدعك عملية الاحتيال هذه عن طريق إشعار حساب مزيف. وتمنحك رسائل البريد الإلكتروني هذه عادة رابطًا مناسبًا يؤدي إلى نموذج ويب، يطلب منك تفاصيل حسابك البنكي "لأغراض التحقق". لا تعطهم البيانات الخاصة بك. وبدلاً من ذلك، اتصل بالبنك الذي تتعامل معه لأنه قد يرغب في اتخاذ إجراء بشأن البريد الإلكتروني الضار.

رسالة بريد إلكتروني من "صديق". تتخذ عملية الاحتيال هذه شكل صديق معروف موجود في بلد أجنبي ويحتاج إلى مساعدتك. وتتضمن هذه "المساعدة" عادة إرسال الأموال إليه. لذا، قبل أن ترسل أموالاً إلى "صديقك"، اتصل به أولاً للتحقق مما إذا كان ذلك صحيحًا أم لا.

الفائز في المسابقة / البريد الإلكتروني للميراث. إذا فزت بشيء بشكل غير متوقع أو حصلت على ميراث من قريب لم تسمع عنه من قبل، فلا تتحمس كثيرًا. ويرجع السبب في ذلك إلى أن رسائل البريد الإلكتروني هذه في معظم الأحيان عمليات احتيال تتطلب منك النقر فوق رابط لإدخال معلوماتك لشحن الجائزة أو "التحقق" من الميراث.

استرداد / خصم الضريبة. هذه عملية تصيد احتيالي شائعة حيث يوجد العديد من الأشخاص ضرائب سنوية يدفعونها أو يتعين عليهم دفعها. تشير رسائل التصيد الاحتيالي هذه عادة إلى أنك إما مؤهل للحصول على استرداد ضريبي، أو أنه تم اختيارك للخضوع للتدقيق. وبعد ذلك يطلب منك تقديم طلب استرداد ضريبي أو نموذج ضريبي (يطلب منك التفاصيل الكاملة)، والذي يستخدمه المحتالون بعد ذلك إما لسرقة أموالك و/أو بيع بياناتك الواردة فيه.

عمليات التصيد الاحتيالي وتهديدات البرامج الضارة المتعلقة بفيروس كورونا

تعد عمليات التصيد الاحتيالي المتعلقة بفيروس كورونا/كوفيد-19 الأحدث في استخدام الخوف من السرقة الإلكترونية كسلاح. ولعد أحد أبرزها هو فيروس حصان طروادة Ginp البنكي الذي يصيب جهازك ويفتح صفحة ويب تتضمن عرض "أداة اكتشاف فيروس كورونا". ويغري العرض الناس بالدفع لمعرفة من الأشخاص المصابون في المنطقة المجاورة. وتنتهي عملية الاحتيال هذه بسرقة المجرمين لمعلومات بطاقتك الائتمانية.

كانت هناك أيضًا حالات تظاهر فيها محتالون بأنهم هيئات حكومية مهمة وأنهم حتى منظمة الصحة العالمية (WHO). وتتضمن عملية الاحتيال هذه اتصال المحتالين بالمستخدمين مباشرة، عادةً عبر البريد الإلكتروني. ويطلبون التفاصيل البنكية أو يطالبونك بالنقر فوق رابط في محاولة لإصابة الكمبيوتر الخاص بك ببرامج ضارة وسرقة بياناتك الخاصة.

قد تبدو رسائل البريد الإلكتروني والرسائل من هذا النوع رسمية، لكن إذا تحققت من عنوان الموقع (URL) الخاص بالرابط (بالتمرير فوق الرابط، ، لا تنقر فوقه) أو عنوان البريد الإلكتروني بعناية، فستكون هناك عادة علامات تشير إلى أنها غير أصلية وأنه لا ينبغي الوثوق بها (مثل رسائل البريد الإلكتروني لمنظمة الصحة العالمية أو رسائل البريد الإلكتروني الحكومية الواردة من حساب Gmail، وما إلى ذلك).

لا تقع ضحية لهذه الحيل. لن تطلب منك هذه المنظمات أبدًا تفاصيل شخصية حساسة أو تفاصيل بنكية خاصة. كما أن فرص مطالبتهم بتنزيل تطبيق أو برنامج على جهاز الكمبيوتر الخاص بك منخفضة أيضًا بشكل لا يصدق. لذا، إذا تلقيت رسالة بريد إلكتروني أو رسالة كهذه، خاصة بشكل مفاجئ، فلا تنقر على الروابط ولا تمنحهم معلوماتك الشخصية أو تفاصيل حساباتك البنكية. تحقق مع السلطات المختصة أو البنك الذي تتعامل معه إذا لم تكن متأكدًا، واستخدم/تفضل بزيارة المواقع والمصادر الموثوقة فقط.

إذا تلقيت إحدى رسائل البريد الإلكتروني هذه، فهذا ما يجب عليك فعله:

- تحقق من المرسل عن طريق التحقق من عنوان بريده الإلكتروني - تستخدم عناوين المرسل الخاصة بمنظمة الصحة العالمية نمط person@who.int. وليس Gmail وما إلى ذلك.

- تحقق من الرابط قبل النقر عليه – تأكد أن الروابط تبدأ ببروتوكول https:// وليس http://

- كن حذرًا عند تقديم المعلومات الشخصية - لا تقدم أبدًا بيانات الاعتماد الخاصة بك إلى أطراف ثالثة، ولا حتى منظمة الصحة العالمية.

- لا تتعجل أو تصاب بالذعر - يستخدم المحتالون هذا الأسلوب للضغط عليك للنقر على الروابط أو فتح المرفقات.

- إذا قدمت معلومات حساسة، فلا داعي للذعر - قم بإعادة تعيين بيانات الاعتماد الخاصة بك على المواقع التي استخدمتها فيها. وقم بتغيير كلمات مرورك واتصل بالبنك الذي تتعامل معه على الفور.

- أبلغ عن جميع عمليات الاحتيال.

في المقام الأول، تحتوي رسائل البريد الإلكتروني التصيدية على سمات مماثلة يجب أن تكون العين المدربة قادرة على اكتشافها. ومع ذلك، ليس من السهل دائمًا اكتشاف هذه الأمور من الوهلة الأولى، لذلك دعنا نكشف علامات التحذير هذه.

رسائل البريد الإلكتروني للتصيد الاحتيالي: كيفية التعرف على رسائل البريد الإلكتروني للتصيد الاحتيالي وتجنبها

يؤدي اكتشاف رسالة بريد إلكتروني للتصيد الاحتيالي إلى الإشارة إلى وجود أي شيء غير متسق أو غير عادي.

ويصعب أحيانًا إدراك الرسائل الحقيقية وتلك الخاصة بالتصيد الاحتيالي. أولاً، ستحتاج إلى التأكد من هدوئك قبل فتح أي روابط أو مرفقات أو إرسال رد.

إليك مثال لكيفية التصرف، إذا تلقيت رسالة بريد إلكتروني مشبوهة:

تلقيت رسالة عبر البريد الإلكتروني تطلب منك بلطف التبرّع لضحايا الإعصار الأخير للمساعدة على تخطي الأزمة. وقد كان مجال المُرسِل مذكورًا على النحو "help@ushurricanesurvivors.net"، وعلى الرغم من أن المنظمة قد تبدو شرعية، إلا أنك لم تسمع بها من قبل.

في العادة، يحميك مجلد البريد العشوائي من هذه الأنواع من رسائل البريد الإلكتروني، لكن لسبب ما تظهر رسالة البريد الإلكتروني هذه في أعلى علبة البريد الوارد لديك.

أنت ملم بأنظمة الكمبيوتر، ولن تُخدع بأية رسالة عبر البريد الإلكتروني من منظمة تطلب معلومات شخصية ومالية. وهذا الأمر مهم تحديدًا عندما لم تطلب الرسالة ولا يمكنك التحقق من هويتها.

ومن خلال التوقف مؤقتًا، بدلاً من اتخاذ إجراء فوري، تكون قد اتخذت خطوة مهمة لحماية نفسك. ومع ذلك، لا يزال يتعين عليك تحديد ما إذا كانت هذه الرسالة قانونية أم عملية احتيال.

أنت الآن بحاجة إلى معرفة ما الذي يجب البحث عنه بالضبط في رسالة البريد الإلكتروني للتصيد الاحتيالي لاتخاذ القرار.

كيف تبدو رسالة بريد إلكتروني للتصيد الاحتيالي؟

أحد الأسباب التي تجعل رسائل البريد الإلكتروني للتصيّد الاحتيالي سيئة للغاية، ومع الأسف في كثير من الأحيان ناجحة تمامًا، هو أنه يتم تصميمها لكي تبدو شرعية. بشكل عام، تكون الميزات التالية شائعة بين رسائل البريد الإلكتروني للتصيّد الاحتيالي ويجب أن تبرز علامات تحذيرية:

- المرفقات أو الروابط

- الأخطاء الإملائية

- الأخطاء النحوية

- الرسومات غير الاحترافية

- الإلحاح غير الضروري بشأن التحقق من عنوان بريدك الإلكتروني أو أي معلومات شخصية أخرى على الفور

- تحيات عامة مثل "عزيزي العميل" بدلاً من اسمك.

يتسرع المتسللون غالبًا في إنشاء مواقع التصيّد الاحتيالي، وقد يبدو الاختلاف واضحًا جدًا بين البعض منها وبين مواقع المؤسسات الأصلية. ويمكنك استخدام هذه السمات للتعرف على رسالة بريد إلكتروني ضارة من صندوق الوارد الخاص بك.

مع ذلك، ليس من الواضح دائمًا ما الخطوات التي يجب اتخاذها عندما تستلم رسالة بريد إلكتروني للتصيد الاحتيالي تمكنت من تفادي مجلد البريد العشوائي لديك.

نصائح للتعامل مع رسائل البريد الإلكتروني للتصيد الاحتيالي المعروفة

يمثل الانتباه عاملاً رئيسيًا في اكتشاف رسائل البريد الإلكتروني للتصيّد الاحتيالي. إذا رأيت رسالة للتصيّد الاحتيالي في علبة البريد الوارد لديك (لم يتم تصفيتها تلقائيًا إلى مجلد البريد العشوائي)، فاستخدم هذه الإستراتيجيات لتجنب الوقوع ضحية هجوم تصيّد احتيالي.

- احذف رسالة البريد الإلكتروني دون فتحها. يتم تنشيط معظم الفيروسات عندما تفتح مرفقًا أو تنقر فوق رابط داخل رسالة البريد الإلكتروني. لكن يسمح بعض عملاء البريد الإلكتروني بالبرمجة النصية وهو الأمر الذي يجعل من الممكن التعرض لفيروس بمجرد فتح رسالة بريد إلكتروني مشبوهة. لذا من الأفضل تجنب فتح هذه الرسائل نهائيًا.

- احظر المُرسِل يدويًا. إذا سمح لك عميل البريد الإلكتروني بإنشاء حظر يدوي، فافعل ذلك. انتبه إلى مجال البريد الإلكتروني الخاص بالمُرسِل، ثم أضف المُرسِل إلى إحدى قوائم الحظر. ويعد هذا تصرفًا ذكيًا ومفيدًا على وجه التحديد إذا كنت تتشارك البريد الإلكتروني مع أي شخص في أسرتك. وقد يعثر شخص آخر على رسالة بريد إلكتروني تبدو شرعية وليست جزءًا من مجلد البريد العشوائي لديك ويفعل شيئًا لا ينبغي له فعله.

- اشتر خط أمان إضافي. لا توجد تدابير أمان مطلقة. فكّر بشراء برامج مكافحة فيروسات للمساعدة في مراقبة صندوق البريد الإلكتروني الخاص بك.

تذكّر فقط أن أفضل طريقة للتعامل مع رسالة بريد إلكتروني للتصيّد الاحتيالي هي حظرها أو حذفها على الفور. إذا كانت لديك أي إجراءات إضافية للحد من تعرّضك لهذه الهجمات فهي تُعد قيمة إضافية.

بالإضافة إلى اكتشاف البريد الإلكتروني وإزالته، يمكنك حماية نفسك من خلال بعض النصائح الإضافية.

نصائح الوقاية من التصيد الاحتيالي

سواء شئنا أو توقعنا ذلك، ستكون هدفًا لرسائل البريد الإلكتروني للتصيّد الاحتيالي هذه كل يوم.

تتم تصفية معظم هذه الرسائل تلقائيًا بواسطة موفري خدمات البريد الإلكتروني، وفي أغلب الأحيان، أصبح المستخدمون جيدين نسبيًا في تحديد هذه الأنواع من رسائل البريد الإلكتروني واستخدام المنطق السليم لعدم الامتثال لطلباتهم.

لكنك رأيت بالفعل كيف يمكن أن يكون التصيد الاحتيالي خادعًا. وتعلم أيضًا أن هجمات التصيد الاحتيالي تمتد إلى جميع أنواع الاتصالات وتصفح الإنترنت، وليس إلى رسائل البريد الإلكتروني فقط.

من خلال اتباع بعض النصائح البسيطة لمنع التصيد الاحتيالي، يمكنك تقليل فرص وقوعك ضحية للمحتالين بشكل كبير.

خطوات لحماية نفسك من التصيد الاحتيالي

تبدأ الحماية عبر الإنترنت بعقليتك وسلوكك تجاه التهديدات الإلكترونية المحتملة.

يعمل التصيّد الاحتيالي على استدراج الضحايا للكشف عن بيانات اعتماد لكل أنواع الحسابات الحساسة، مثل البريد الإلكتروني وشبكات الإنترانت داخل المؤسسات وغيره.

في بعض الأحيان، يصعب حتى على المستخدمين الحذرين كشف هجوم التصيّد الاحتيالي. ومع الوقت تزداد هذه الهجمات تعقيدًا، ويجد المتسللون أساليب جديدة لتخصيص عملياتهم المخادعة وإرسال رسائل غاية في الإقناع إلى المستخدمين فتنطلي عليهم الخدعة بسهولة.

إليك بعض الإجراءات الأساسية التي يجب اتخاذها دائمًا مع رسائل البريد الإلكتروني والاتصالات الأخرى:

- استخدم الحس السليم قبل تسليم المعلومات الحساسة. وعندما تتلقى تنبيهًا من المصرف الذي تتعامل معه أو من أي مؤسسة كبرى أخرى، لا تنقر أبدًا فوق الرابط الذي يظهر في البريد الإلكتروني. بل، افتح نافذة المستعرض لديك واكتب العنوان مباشرةً في حقل عنوان الموقع لتتأكد من أن الموقع حقيقي.

- لا تثق أبدًا بالرسائل المثيرة للقلق. ولن تطلب معظم الشركات ذات السمعة الطيبة معلومات تعريف شخصية أو تفاصيل الحساب عبر البريد الإلكتروني. وتشمل هذه المؤسسات البنك الذي تتعامل معه وشركة التأمين وأي مؤسسة تربطك بها علاقة عمل. وإذا تلقيت يومًا رسالة بريد إلكتروني تطلب منك أي نوع من المعلومات حول الحساب، فيجب عليك حذفها فورًا ثم الاتصال بالمؤسسة للتأكد من عدم وجود مشاكل في حسابك.

- لا تفتح مرفقات في رسائل البريد الإلكتروني المشكوك فيها أو الغريبة؛ لاسيما مرفقات Word أو Excel أو PowerPoint أو PDF.

- تجنب النقر على الروابط المضمنة في رسائل البريد الإلكتروني في جميع الأوقات، لأنها قد تحتوي على برامج ضارة. توخَّ الحذر عندما تتلقى الرسائل من مورّدين أو أطراف ثالثة، ولا تنقر ابدًا فوق عناوين URL مضمنة في الرسالة الأصلية. بدلاً من ذلك، يتعين عليك زيارة الموقع مباشرة من خلال كتابة عنوان URL الصحيح للتحقق من الطلب، ومراجعة سياسات الاتصال بالمورّد وإجراءات طلب المعلومات.

- واظب على تحديث البرامج ونظام التشغيل. وتعد منتجات نظام التشغيل Windows في كثير من الأحيان هدفًا للتصيد الاحتيالي والهجمات الضارة الأخرى، لذا تأكد أن برامجك آمنة ومحدثة. وينطبق هذا بشكل خاص على الأشخاص الذين ما زالوا يستخدمون أي شيء أقدم من Windows 10.

تقليل رسائل البريد العشوائي لتجنب التصيد الاحتيالي

فيما يلي بعض النصائح المفيدة الأخرى، من فريق خبراء أمان الإنترنت في Kaspersky، لمساعدتك في الحد من كمية رسائل البريد الإلكتروني العشوائي التي تتلقاها:

قم بإعداد عنوان بريد إلكتروني خاص. ويجب استخدامه للمراسلات الشخصية فقط. ونظرًا إلى أن مرسلي البريد الإلكتروني العشوائي يُعدّون قوائم بعناوين البريد الإلكتروني الممكنة، عن طريق استخدام مجموعات من الأسماء والكلمات والأرقام البديهية، عليك أن تجعل هذا العنوان صعبًا بحيث لا يمكن لمرسلي البريد الإلكتروني تخمينه. ويجب ألا يكون عنوانك الخاص مؤلفًا من الاسم الأول واسم العائلة، ويجب عليك حماية عنوانك من خلال ما يلي:

- لا تنشر عنوان بريدك الإلكتروني الخاص مطلقًا على موارد على الإنترنت يمكن للجميع الوصول إليها.

- إذا كان يتعين عليك نشر عنوانك الخاص إلكترونيًا، فحاول إخفاءه، لتجنب التقاطه بواسطة مرسلي البريد الإلكتروني العشوائي. على سبيل المثال، يسهل على مرسلي البريد الإلكتروني العشوائي العثور على العنوان "Joe.Smith@yahoo.com". حاول أن تكتبه بالشكل "Joe-dot-Smith-at-yahoo.com" بدلاً من ذلك.

- إذا تم اكتشاف عنوان البريد الإلكتروني الخاص بك بواسطة مرسلي البريد الإلكتروني العشوائي، فيجب عليك تغييره. وعلى الرغم من أن ذلك قد يكون غير ملائم، إلا أن تغيير عنوان بريدك الإلكتروني سيساعدك في تجنب البريد الإلكتروني العشوائي والمحتالين.

قم بإعداد عنوان بريد إلكتروني عام. استخدم هذا العنوان عند الحاجة إلى التسجيل في المنتديات العامة وغرف المحادثة، أو الاشتراك في القوائم البريدية وخدمات الإنترنت الأخرى. وستساعدك النصائح التالية أيضًا في الحد من حجم البريد الإلكتروني العشوائي الذي تتلقاه عبر عنوان البريد الإلكتروني العام الخاص بك:

- تعامل مع عنوانك العام كعنوان مؤقت. ومن المرجح أن يحصل مرسلو البريد الإلكتروني العشوائي سريعًا على عنوانك العام، لاسيما في حالة استخدامه كثيرًا على الإنترنت.

- لا تخش تغيير عنوان بريدك الإلكتروني العام مرارًا.

- فكر في استخدام عدد من العناوين العامة. وبهذه الطريقة سيكون لديك فرصة أفضل لتعقب الخدمات التي قد تقوم ببيع عنوانك إلى مرسلي البريد الإلكتروني العشوائي.

لا تستجب مطلقًا لأي بريد إلكتروني عشوائي. يتحقق معظم مرسلي البريد الإلكتروني العشوائي من الاستلام ويسجلون الاستجابات. وكلما زادت استجابتك، زادت احتمالية تلقيك للبريد الإلكتروني العشوائي.

فكّر قبل النقر فوق "إلغاء الاشتراك". يرسل مرسلو البريد الإلكتروني العشوائي خطابات مزيفة لإلغاء الاشتراك، في محاولة لجمع عناوين البريد الإلكتروني النشطة. وإذا قمت بالنقر فوق "إلغاء الاشتراك" في أحد هذه الخطابات، فقد يزيد ببساطة من كمية البريد الإلكتروني العشوائي الذي تتلقاه. لا تنقر فوق روابط "إلغاء الاشتراك" الموجودة في عناوين البريد الإلكتروني التي تأتي من مصادر غير معروفة.

واظب على تحديث المستعرض. تأكد أن أنك تستخدم أحدث إصدار لمستعرض الويب وأنه تم تطبيق أحدث تصحيحات أمان الإنترنت.

استخدم عوامل تصفية مكافحة البريد الإلكتروني العشوائي. افتح حسابات البريد الإلكتروني فقط لدى الموفرين الذين يمتلكون تصفية للبريد الإلكتروني العشوائي. اختر أحد حلول مكافحة الفيروسات وأمن الإنترنت التي تتضمن أيضًا ميزات متقدمة لمكافحة البريد الإلكتروني العشوائي.

التصيد الاحتيالي مقابل أهمية برامج أمان الإنترنت

من أبسط الطرق لحماية نفسك من الوقوع ضحية لموقع تصيّد احتيالي مخادع أن تلجأ إلى تثبيت برنامج أمان الإنترنت المناسب وأن تستخدمه على الكمبيوتر لديك. ويعد برنامج أمان الإنترنت ضروريًا لأي مستخدم، لأنه يوفر طبقات متعددة من الحماية في مجموعة واحدة تسهل إدارتها.

للحصول على الحماية الأكثر موثوقية، يجب أن تتضمن خطة الأمان الخاصة بك ما يلي:

برنامج لمكافحة البريد الإلكتروني العشوائي مصمم لحماية حساب بريدك الإلكتروني من التصيّد الاحتيالي ورسائل البريد غير الهامة. وإلى جانب استخدام قوائم الرفض المحددة مسبقًا التي أنشأها باحثون في مجال الأمان، تتمتع برامج مكافحة البريد الإلكتروني العشوائي بقدرات معلوماتية تمكنها مع الوقت من تمييز العناصر الهامة من غير الهامة. لذلك، على الرغم من ضرورة تيقّظك الدائم، ستشعر بالارتياح لمعرفتك أن البرنامج يعمل أيضًا على تصفية العناصر التي قد تتسبب في مشاكل. واستخدم الحماية من التصيد الاحتيالي وبرامج مكافحة البريد العشوائي لحماية نفسك عند وصول الرسائل الضارة إلى الكمبيوتر الخاص بك.

يتم تضمين مكافحة البرامج الضارة لمنع أنواع أخرى من التهديدات. وعلى غرار برامج مكافحة البريد الإلكتروني العشوائي، تتم برمجة مكافحة البرامج الضارة من قِبل الباحثين في مجال الأمان لاكتشاف البرامج الضارة حتى أكثرها تخفيًا. ومع تلقي تحديثات مستمرة من المورّدين، يستمر البرنامج في اكتساب المزيد من الذكاء والقدرة على مواجهة أحدث التهديدات. باستخدام حزمة لمكافحة البرامج الضارة، يمكنك أن تحمي نفسك من الفيروسات وفيروسات حصان طروادة والفيروسات المتنقلة وغيرها.

عن طريق الدمج بين جدار الحماية ومكافحة البريد الإلكتروني العشوائي ومكافحة البرامج الضارة في حزمة واحدة، يمكنك توفير نُسخ احتياطية إضافية تحمي نظامك من التعرض للخطر في حال نقرت دون قصد فوق رابط خطير. وهي أداة حيوية يجب تثبيتها على جميع أجهزة الكمبيوتر لأنها مصممة لتكمل المنطق السليم.

وعلى الرغم من أن التكنولوجيا تشكل مجالاً سريع التطور، فمن خلال استخدام حزمة أمان من أحد موردي الأمان المعروفين، يمكنك تأمين أجهزتك من التصيد الاحتيالي وتهديدات البرامج الضارة الأخرى.

إدارة كلمات المرور أصبحت سهلة

بالإضافة إلى تثبيت برنامج الحماية من الفيروسات على الكمبيوتر، من الضروري استخدام إدارة كلمات المرور لإدارة بيانات اعتمادك على الإنترنت.

بات من الضروري اليوم أن تكون لديك كلمات مرور مختلفة لجميع مواقع الويب. وفي حالة حدوث اختراق للبيانات، سيحاول المهاجمون الضارون استخدام بيانات الاعتماد المكتشفة عبر الويب.

ومن أفضل ميزات إدارة كلمات المرور أنها تملأ عادةً نماذج تسجيل الدخول تلقائيًا للحد من عمليات النقر. أضِف إلى ذلك أن العديد من برامج إدارة كلمات المرور تشمل إصدارات محمولة يمكن حفظها على محرك USB، مما يضمن لك إمكانية اصطحاب كلمات المرور معك إلى أي مكان.

على الرغم من التعامل مع التصيد الاحتيالي قد يبدو مهمة صعبة في بعض الأحيان، إلا أنه من خلال اتباع النصائح والإرشادات البسيطة الموضحة في هذه المقالة (واستخدام أدوات منع التصيد الاحتيالي المناسبة)، يمكنك خفض مخاطر الوقوع ضحية للمحتالين الرقميين بشكل كبير.

إذا كنت بحاجة إلى حزمة أمان إنترنت كاملة، فجرّب Kaspersky Premium.

مقالات ذات صلة: