تقنية Anti-Rootkit and Remediation

الجذور الخفية هي برنامج ضار يطبّق تقنيات مختلفة لإخفاء التعليمات البرمجية الضارة والأنشطة الضارة كيف لا يتم الكشف عنها، ومن ثم يعرقل محاولات الإصلاح التي تحاول إجراءها برامج مكافحة الفيروسات. تقنية مكافحة الجذور الخفية (التي تشكل جزءًا من حماية الجيل التالي المتعددة الطبقات من Kaspersky) تعمل على اكتشاف الإصابة النشطة ببرامج الجذور الخفية هذه وإصلاح الأنظمة عن طريق إزالة هذا النوع من الإصابات.

الجذور الخفية في معظم الحالات تتضمن برنامج تشغيل (أو سلسلة من برامج التشغيل)، وتعمل في وضع kernel، وتجري بعض الوظائف التالية أو كلها:

- إخفاء الملفات على محرك الأقراص الثابتة (HDD) ومفاتيح تسجيل نظام Windows وقيمها وعمليات النظام والوحدات النمطية المحمّلة ومناطق الذاكرة (في حال وجود برمجيات ضارة بدون ملفات) وأنشطة الشبكة وقطاعات الأقراص والكائنات والمنتجات الأخرى

- إجراءات مضادة لتعديل الجذور الخفية و/أو إزالتها بواسطة برامج مكافحة الفيروسات في حالة اكتشافها، بما في ذلك استعادة الجذور التي تم تغييرها

- توفير الوصول إلى نواة نظام التشغيل للتطبيقات/التعليمات البرمجية الضارة (من أجل إبطال عمليات مكافح الفيروسات)، وضخ التعليمات البرمجية الضارة في العمليات المشروعة، واعتراض حركة نقل البيانات على الشبكة (ما يعرف بعملية "التعرُّف")، واعتراض الضغط على المفاتيح (تسجيل ضغطات المفاتيح)، وما إلى ذلك

يهتم مطورو البرمجيات الضارة بتشغيل التعليمات البرمجية الضارة لفترات طويلة على مضيف مستهدف، حتى في حالة تشغيل برنامج لمكافحة الفيروسات. ولهذا الغرض يحتاجون إلى تشغيل تقنيات مختلفة لإعاقة الكشف عن الإصابة النشطة ومعالجتها، وقد يلجؤون إلى استخدام أساليب موثقة وغير موثقة لنظام التشغيل. من المعروف أن الجذور الخفية تستخدم أساليب مختلفة للاعتراض في وضع المستخدم وفي وضع kernel، والتلاعب بالكائنات (DKOM)، وتقنيات تجاوز برامج تشغيل المرشحات ووظائف رد الاتصال، وما إلى ذلك. تحتاج الجذور الخفية إلى بدء التنفيذ في المراحل المبكرة من تشغيل إقلاع النظام من أجل دعم ثباتها على النظام المستهدف للإصابة بحيث تصيب قطاعات الإقلاع، مثل سجل الإقلاع الرئيسي (MBR ) وسجل الإقلاع لقسم (VBR). الجذور الخفية التي تؤدي هذه الوظائف تعرف بأنها البرامج الضارة التي تصيب سجل التشغيل الرئيسي.

تقنيات مكافحة الجذور الخفية من Kaspersky

- تبحث عن الإصابة النشطة في ذاكرة النظام الخاصة بنظام التشغيل

- تفحص جميع المواقع المحتمل استخدامها للتشغيل التلقائي

- في حالة اكتشاف الإصابة النشطة، تعالج المشكلة وتعمل على التعافي في المرحلة المبكرة من إقلاع نظام التشغيل

- تقضي على الإصابات النشطة أثناء تثبيت المنتج على النظام المُصاب

تقنية الحماية المعقدة المتعددة الوحدات هذه تطبق نهجين للكشف عن الإصابات النشطة وإبطال مفعولها: النهج الدقيق والنهج العام، ومنتجات Kaspersky تستخدم هذين النهجين.

النهج الدقيق: يستهدف إجراءات الكشف عن الفيروسات وإبطال مفعولها لتقنيات محددة للجذور الخفية، مثل تمويه الوجود أو الإجراءات المضادة للإصلاح التي تجريها برامج مكافحة الفيروسات. يسمح هذا النهج بالحماية من الجذور الخفية خلال فترة قصيرة لتغطية حالات التفشي الحالية، وهذا من شأنه توفير المزيد من الوقت لوضع نهج أكثر عمومية.

النهج العام: أداة مكافحة الجذور الخفية تفحص العمليات النشطة ووحدات النظام والذاكرة وكائنات التشغيل التلقائي، وتجعل الوصول إلى تعليمات البرمجيات الضارة متوفرًا لمكونات برامج مكافحة الفيروسات الأخرى، مثل المحاكي ومحرك مكافحة الفيروسات والمناهج الاستدلالية الثابتة والمناهج الاستدلالية المستندة إلى السلوك والتي تعتمد على التعلم الآلي، وما إلى ذلك. تطهر أداة مكافحة الجذور الخفية النظام إذا ما تسبب في تشغيلها أي من المكونات المدرجة.

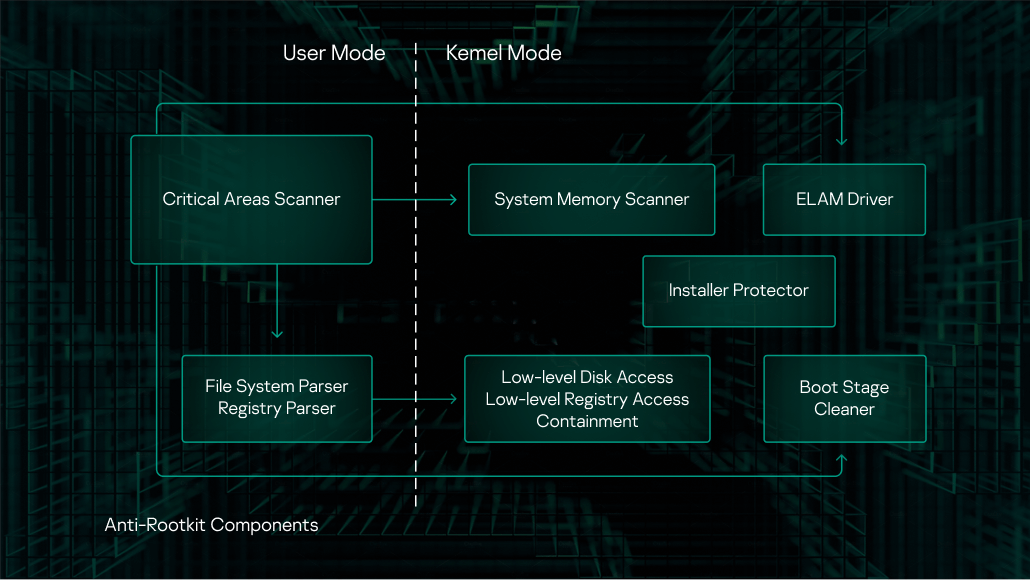

مكونات أداة مكافحة الجذور الخفية

- واقي المثبِّت: يعمل على مكافحة الإصابة النشطة أثناء تثبيت منتج الأمان على النظام الضحية

- الوصول المنخفض المستوى إلى القرص، والوصول المنخفض المستوى إلى السجل، والاحتواء:يعملون على توفير الوصول المنخفض المستوى إلى محرك الأقراص الثابتة وسجل Windows، مما يتجاوز الطرق المختلفة لاعتراض الوصول، وتحتوي تنفيذ أساليب الإصابة النشطة باحتوائها لفترة العلاج

- منظف مرحلة الإقلاع:يُصلح المرحلة المبكرة من إقلاع نظام التشغيل

- فاحص ذاكرة النظام:وحدة للبحث عن الجذور الخفية وإصلاحها في ذاكرة النظام

- محلل نظام الملفات، محلل التسجيل:يحلل العديد من تنسيقات نظام الملفات وسجل نظام Windows

- فاحص المناطق الحرجة:وحدة لفحص كائنات التشغيل التلقائي وإصلاحها، وتستفيد في عملها من الوحدات المذكورة أعلاه.

من بين أشكال التهديدات التي ظلت تتنامى على مدى الأعوام الأخيرة ذلك التهديد الذي يتمثل في إخفاء الجذور الخفية في البرامج الثابتة. وهذا النوع من البرمجيات الضارة خطير للغاية إذ يبدأ في التنفيذ في المراحل الأولى من إقلاع نظام التشغيل، بحيث تظل التعليمات البرمجية الضارة في النظام حتى بعد تهيئة القرص وإعادة تشغيل نظام التشغيل. تم اكتشاف أول الجذور الخفية للواجهة الموحدة للبرامج الثابتة الموسعة (UEFI) في عام 2015. وعلى مدار السنوات اللاحقة، تم اكتشاف عدد من هجمات التهديدات المستعصية المتقدمة (APT) الناجحة التي تمت باستخدام هذا النوع من الجذور الخفية.

ولمواجهة هذا التهديد، تتضمن مجموعتنا من تقنيات مكافحة الجذور الخفية فاحص البرامج الثابتة الذي يحلل محتويات نظام بيوس (BIOS) لذاكرة القراءة فقط (ROM) عند تشغيل فاحص المناطق الحرجة. يمكن لهذه التقنية أن تفيد الأنظمة التي يتم تشغيلها في وضع UEFI أو في الوضع القديم (BIOS).

يعمل فاحص البرامج الثابتة على النحو التالي:

- يتم التخلص من محتويات BIOS لذاكرة ROM بواسطة برنامج تشغيل خاص.

- يقوم الفاحص بفحص التفريغ باستخدام المناهج الاستدلالية الخاصة باكتشاف الجذور الخفية.

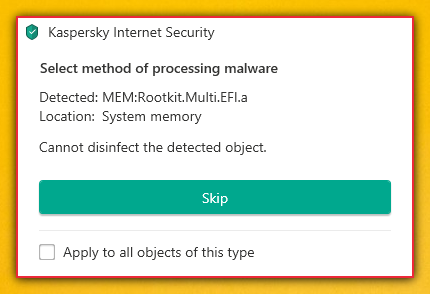

- في حالة اكتشاف تعليمات برمجية ضارة، يتم إعلام المستخدم بواسطة تنبيه يعرض موقع البرامج الضارة (ذاكرة النظام) والوضع الذي تم فيه تشغيل النظام ("MEM:Rootkit.Multi.EFI.a" لوضع UEFI و"MEM:Rootkit.Multi.BIOS.a" للوضع القديم).

- ولأن إعادة كتابة نظام BIOS لذاكرة ROM هي عملية يحتمل أن تكون خطيرة وتعتمد على النظام الأساسي، لا يُجرى إصلاح تلقائي لهذا النوع من الإصابة. وفي حالة اكتشاف جذور خفية، يجب عليك الاتصال بخدمة الدعم للحصول على إرشادات حول كيفية إعادة كتابة BIOS لذاكرة ROM يدويًا، ومن المحتمل أن تحتاج إلى استبدال اللوحة الأم في أسوأ الحالات.

تنبيه اكتشاف الجذور الخفية في UEFI من Kaspersky Internet Security

Firmware Scanner من Kaspersky يكتشف كل مجموعات الجذور الخفية المعروفة التي تصيب UEFI، بما في ذلك Hacking Team (VectorEDK) وLojax (DoubleAgent) وFinfish. يتم تحديث المناهج الاستدلالية المخصصة بشكل منتظم استنادًا إلى دراسات بشأن الجذور الخفية الجديدة التي اكتشفها خبراء Kaspersky وخبراء الموردين الآخرين. يتم استخدام Firmware Scanner في كل منتجاتنا الرئيسية (Kaspersky Anti-Virus، وKaspersky Internet Security، وKaspersky Total Security، وKaspersky Endpoint Security for Business، وما إلى ذلك).